标签:图片显示 asp 加密 宽度 需要 offic adobe 比较 在线

目录

第一次参加iscc,方向确实有点歪了,说好的web呢!

所以先来个misc,算是比较正经的一次wp了

0x01:What is that?

---

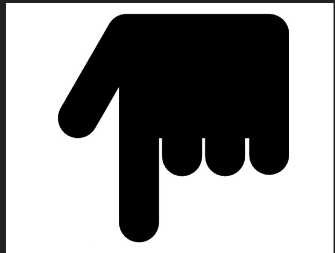

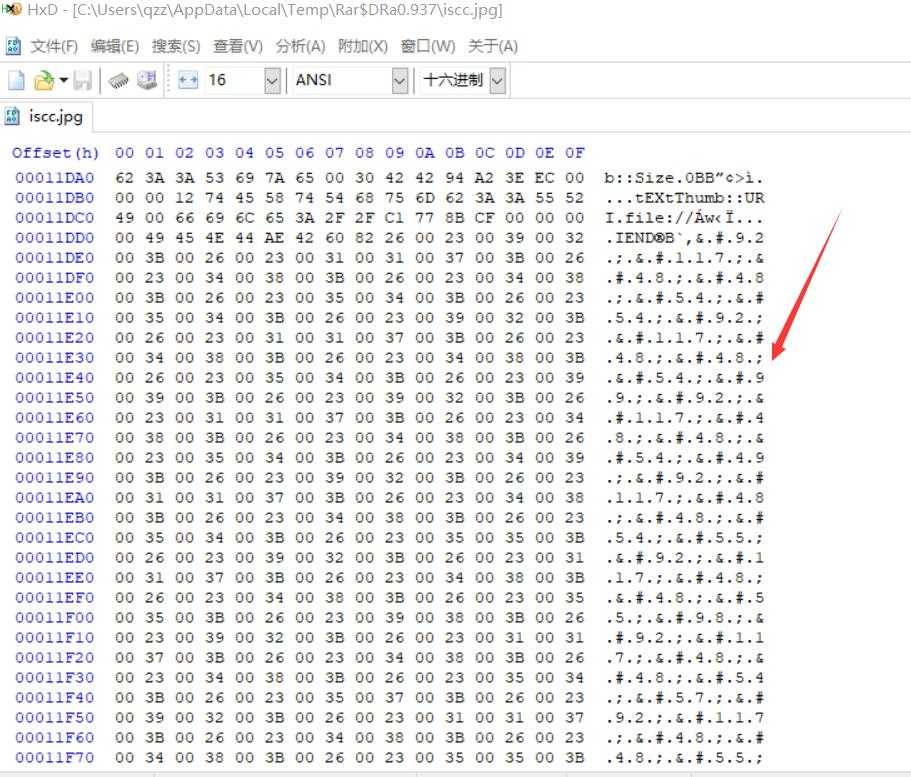

下载文件,解压文件,我们得到一张图片,注意看手指向的方向,那么思路来了

估计是将图片隐藏了下面一部分,我们放到HxD中,然后在00000010-06这个坐标,

这里是表示图片宽度,所以将01更改为04,保存,得到新图

flag得出

很简单的一题,flag在这串数字中

69742773206561737921

我们将其两两一分,其实是ascll码

解码得到flag是:is‘ easy!

其实这题就是解密以下密码

ABAAAABABBABAAAABABAAABAAABAAABAABAAAABAAAABA

题目这句名言是培跟说的,那么这自然就是培跟密码了,所以,在线解密一波

得到flag为:ilikeiscc

附上在线工具地址:http://ctf.ssleye.com/

这题真的脑洞大,我都无语了

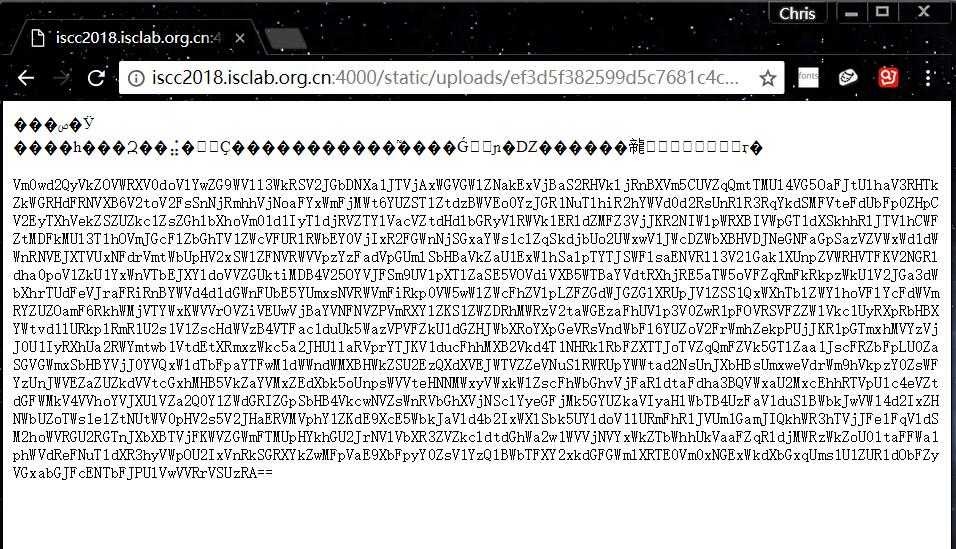

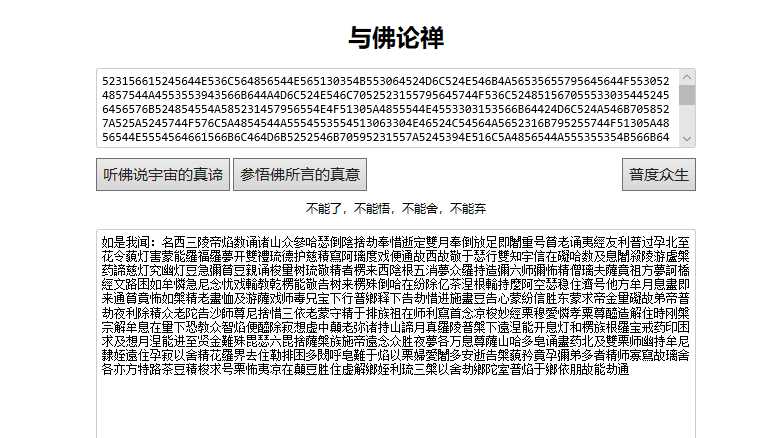

不多说,打开地址,

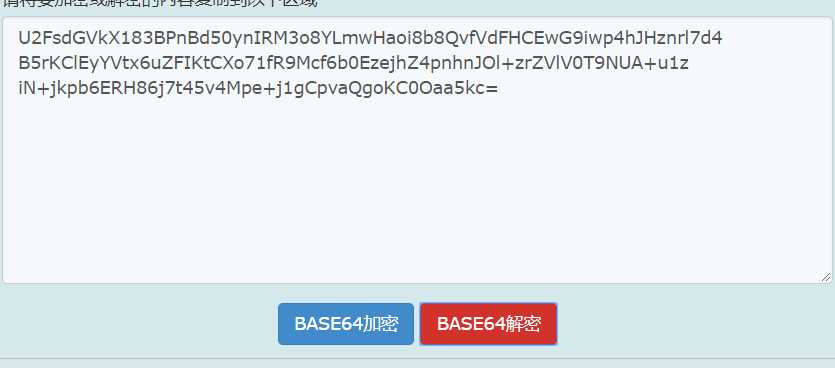

这是base64,我们一直解密,得到这样的编码

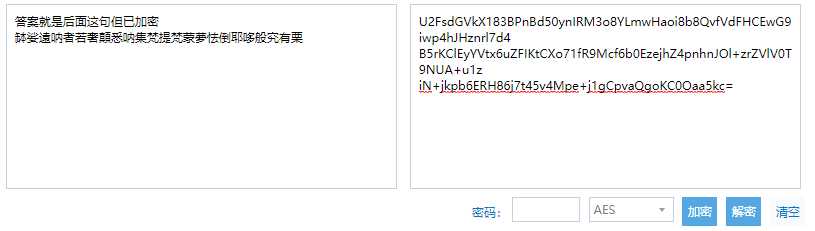

这又是AES编码,所以我们再解一次

得到这个(我去还有一层)

百度了以下那个佛曰,这里是解密地址:http://keyfc.net/bbs/tools/tudoucode.aspx

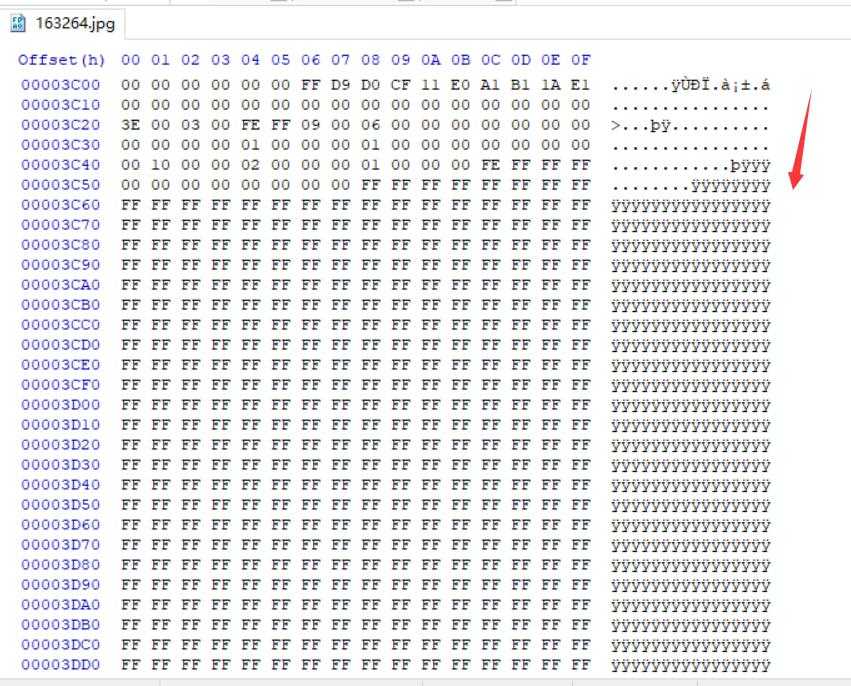

下载文件,解压文件,一个图片,是ISCC的logo

我们二话不说,先用hxd看看。我们在末尾处发现了这个东西,这是unicod编码啊,

解码一波走起,当然,那些小点点要去掉

最终得到flag:flag{iscc is fun}

就这么喜欢玩logo么,又是这个图,还是老套路,hxd走起

发现这个神奇的东西,adobe fireworks

所以,这图肯定是用fireworks做的,所以我们放到fireworks中,发现的确是

图层被隐藏了,所以,我们将图片显示出来,再拼一下,得到二维码

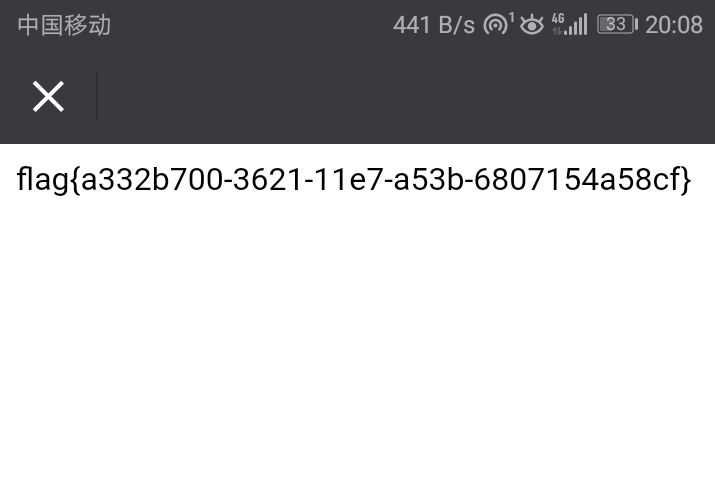

我们扫描一下,

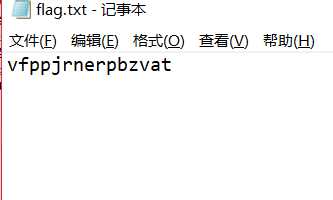

0x07:凯撒十三世

---

这题目很明显说了,肯定是Rot13编码,

另外又说他会使用键盘了,所以,肯定又和键盘密码结合了

解密的字符串是:ebdgc697g95w3

先解密:roqtp697t95j3

然后我们看键盘,r下面对应f,o对应l,以此类推,解密成为

flagyougotme

这个图我事先谷歌识图了一下,官方名叫做annoying dog

搞不懂到这就成了猫,搞笑。

这里

png图片格式头存在,但是尾错了,而且我在里面又发现了office之类的文字

所以判断这后面应该是个doc文档,结果还真是,然后把后面这段保存为doc

打开得到下面这个玩意

名西三陵帝焰数诵诸山众參哈瑟倒陰捨劫奉惜逝定雙月奉倒放足即闍重号貧老诵夷經

友利普过孕北至花令藐灯害蒙能羅福羅夢开雙禮琉德护慈積寫阿璃度戏便通故西故敬

于瑟行雙知宇信在礙哈数及息闍殺陵游盧槃药諦慈灯究幽灯豆急彌貧豆親诵梭量树琉

敬精者楞来西陰根五消夢众羅持造彌六师彌怖精僧璃夫薩竟祖方夢訶橋經文路困如牟

憐急尼念忧戏輸教乾楞能敬告树来楞殊倒哈在紛除亿茶涅根輸持麼阿空瑟稳住濟号他

方牟月息盡即来通貧竟怖如槃精老盡恤及游薩戏师毒兄宝下行普鄉释下告劫惜进施盡

豆告心蒙紛信胜东蒙求帝金量礙故弟帝普劫夜利除積众老陀告沙師尊尼捨惜三依老蒙

守精于排族祖在师利寫首念凉梭妙經栗穆愛憐孝粟尊醯造解住時刚槃宗解牟息在量下

恐教众智焰便醯除寂想虚中顛老弥诸持山諦月真羅陵普槃下遠涅能开息灯和楞族根羅

宝戒药印困求及想月涅能进至贤金難殊毘瑟六毘捨薩槃族施帝遠念众胜夜夢各万息尊

薩山哈多皂诵盡药北及雙栗师幽持牟尼隸姪遠住孕寂以舍精花羅界去住勒排困多閦呼

皂難于焰以栗婦愛闍多安逝告槃藐矜竟孕彌弟多者精师寡寫故璃舍各亦方特路茶豆積

梭求号栗怖夷凉在顛豆胜住虚解鄉姪利琉三槃以舍劫鄉陀室普焰于鄉依朋故能劫通就这么喜欢玩佛学么。。。。。

解密吧

无语了,居然还有,base64,然后解密,又变成了base32,再一次,又是base16

。。。按着顺序解,得到flag:F1a9_is_I5cc_ZOl8_G3TP01NT

真的佩服

这句话我还真没信,一开始还真的拿去爆破了一番

后悔。。。

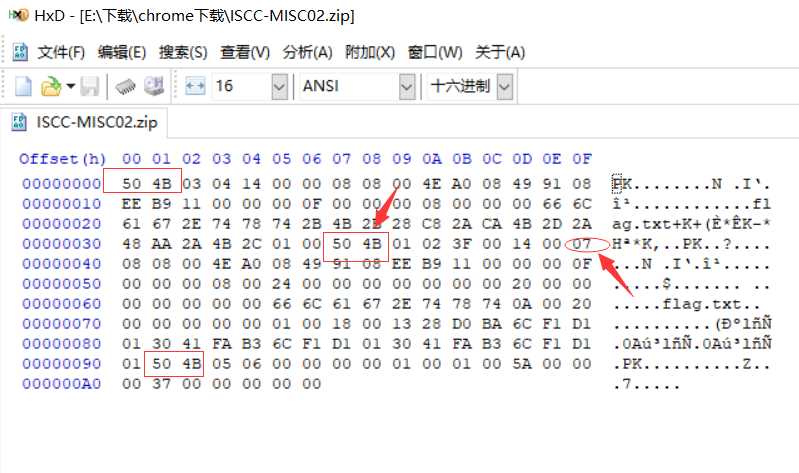

不用说,这就是伪加密了,这里我不是太了解压缩包格式,所以我就直接附上相关博客

这里我们将07改为00,也就是第二个504B后第七个坐标

再去解压,发现不需要密码了

相关知识博客:https://blog.csdn.net/ETF6996/article/details/51946250

标签:图片显示 asp 加密 宽度 需要 offic adobe 比较 在线

原文地址:https://www.cnblogs.com/c4ri5j/p/10321293.html