标签:打开 base bug 图片 png info tps 技术 结果

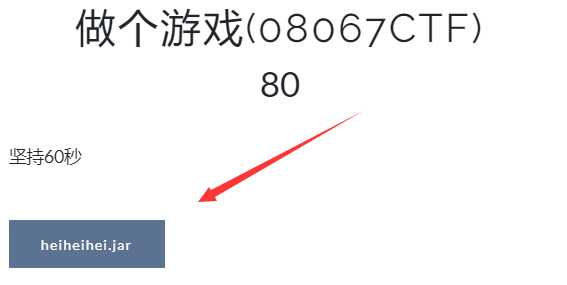

题目传送门:https://ctf.bugku.com/challenges#%E5%81%9A%E4%B8%AA%E6%B8%B8%E6%88%8F(08067CTF)

题解:

下载文件

得到一个.jar文件

打开后,观察,题目说的坚持60s,但是等了60S后几乎没有什么变化,所以此方法不可行。于是将文件拿到kili下

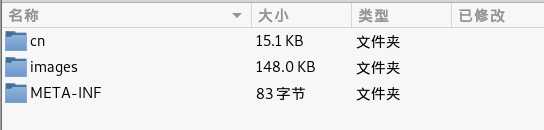

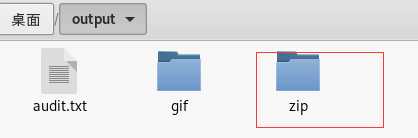

直接打开,看到有很多3个文件夹

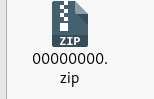

打开其中两个发现是一些关于动态变化的小图片,没有什么价值,于是打开一个cn文件,找到 /cn/bjsxt/plane/ 目录,里面有很多.class文件,可能flag就隐藏在其中,而.class文件是java编译后生成的字节码文件,话不多说,用foremost命令将文件分离出来

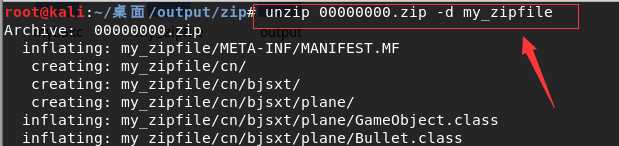

对此文件进行解压到指定文件夹my_zipfile

打开,找到plane文件夹(里面全是.class文件)

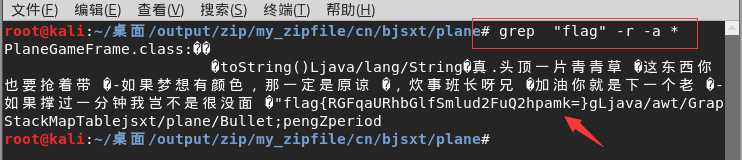

因为里面有很多.class文件,不可能一个一个的找,太浪费时间,于是直接用grep命令进行过滤

在文件中,用终端打开,输入查找flag的命令

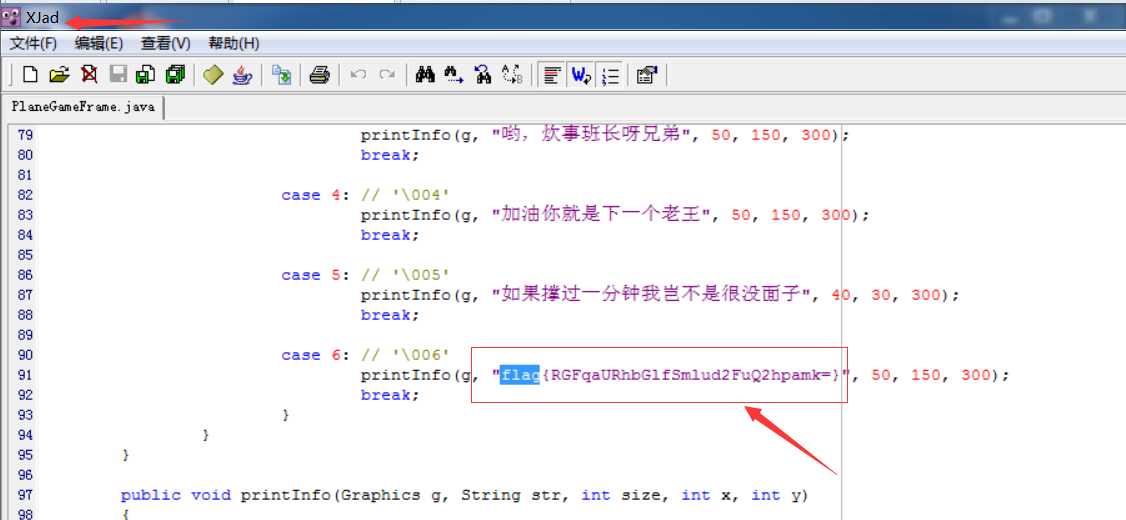

得到flag为 flag{RGFqaURhbGlfSmlud2FuQ2hpamk=}

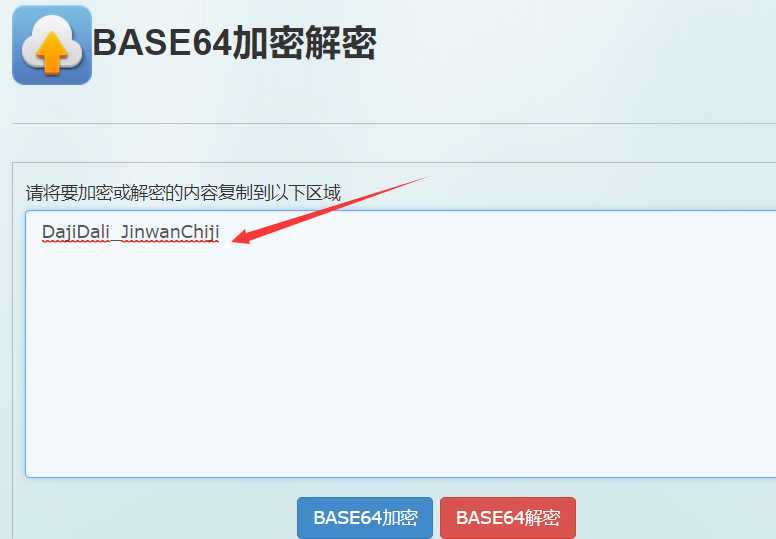

此时,拿去提交发现错误,一般看到{}中带有“=”的字样,一般为base64加密后的结果

因此,对此字符串进行base64解密,得到明文(解密链接:https://base64.supfree.net/)

提交得到正确答案。

另外此题也可以用反编译工具打直接开.clsaa文件找到flag

附录:反编译工具链接:

https://pan.baidu.com/s/1e5zoUEMrSy4vRXhScH9xDg

标签:打开 base bug 图片 png info tps 技术 结果

原文地址:https://www.cnblogs.com/Gzu_zb/p/10348321.html