标签:管理系统 info 后台 ebs 直接 nbsp 安装 漏洞复现 com

BageCms是一款基于php5+mysql5开发的多功能开源的网站内容管理系统。bagecmsv3.1.3版本存在任意文件编辑漏洞,该漏洞没有对输入内容做过滤处理,所以可以直接新建或编辑PHP文件,从而获取webshell。

1.实验环境: XAMPP集成环境。

BagecmsV3.1.3版本

2.后台地址; http://127.0.0.1/bagecms/upload/index.php?r=admini

3.漏洞位置:http://127.0.0.1/bagecms/upload/index.php?r=admini/default/index#4_0

该页面可以新建或编辑PHP文件。

4.思路

1.直接在error文件新建一个php文件,内容如下;<?php phpinfo();?>, 结果没有找到新建文件的路径,burp抓包也没有返回路径。(应该可以修改新建文件的路径)

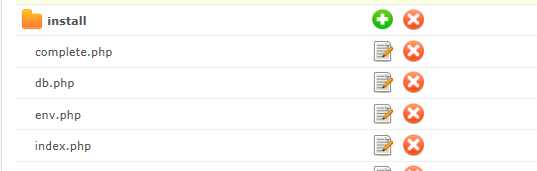

2.找不到文件路径,那就直接修改原有文件吧,在此页面存在install文件夹,应该是安装文件。

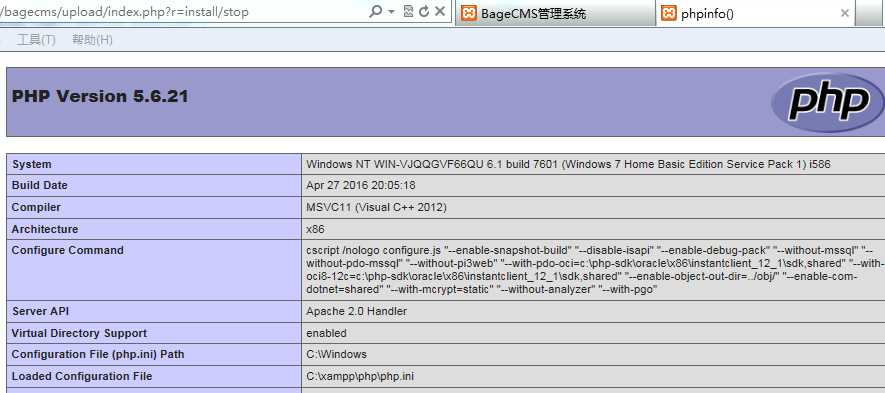

接下来就简单了。后台地址为http://127.0.0.1/bagecms/upload/index.php?r=admini,猜测修改 r=install应该会进入安装页面。

修改stop.php里面的代码为<?php phpinfo();?>。显示出了版本信息。

3.此站可以上传附件,还可以设置运行上传的类型。emmmmmm,这个就不再操作了。

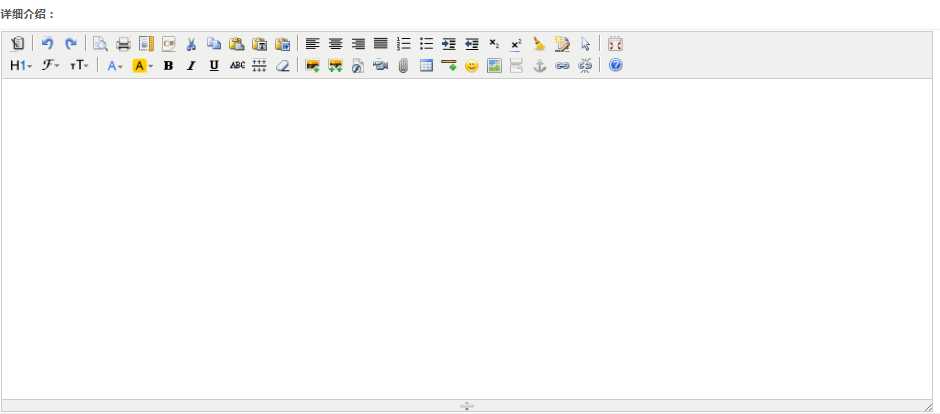

4.内容管理处可以写入html代码,并没有做过滤,可以获取cookie,做一些恶意链接什么的。不知道可以插入一段js代码,调用一下新建的php文件,以后有时间的话试一下。

标签:管理系统 info 后台 ebs 直接 nbsp 安装 漏洞复现 com

原文地址:https://www.cnblogs.com/z45-1/p/10454905.html