标签:项目建设 笔记本 ams wildcard deny 需求 英文 网桥 表格

1/74

路由和交换

OSI开放系统互联的网络七层(从高层到低层):

应用层:泛指各类应用软件。

表示层:数据的表示方法(格式),数据的编码和解码。常见的格式有文本、语音、视频、图片、图像等。

会话层:session会话的建立、关闭。包括网络服务进程的建立,客户端访问服务器之后的数据处理方法。

传输层:采用port端口号来标识数据的来源和目标地址。

网络层:IP寻址和路由选择。通过IP地址来标识数据的来源和目标地址。

数据链路层:通过MAC地址来标识数据的来源和目标地址。

物理层:通常是指物理硬件的电子电气标准。如网线、水晶头、网卡接口、光纤接口等。

编码:编写一套代码。(暗号的数字或字母代号)

解码:解释一套代码。(将暗号翻译成有意义的内容)

加密:将明文转换成密文的过程。

解密:将密文转换成明文的过程。

明文:人类能够读懂的文本。

密文:人类不能够读懂的文本。

Q:网络层中什么是IP寻址?什么是路由选择?

A:IP寻址是寻找数据包中的目标IP地址(即收件人地址)。

路由选择是指路由器根据查到的目标IP地址,然后到自己的路由表中选择将数据送达目的地的路线的过

程。

路由器就相当于现实生活中的快递员或十字路口的道路指示牌。

系统中查看路由表:

win7/10系统: Win+R--->cmd--->route print

Linux系统: route -n 或 netstat -r

路由器IOS系统: show ip route

路由表记录的信息内容:

目标网络地址 目标子网掩码(netmask) 下一跳IP地址(即网关gateway)

192.168.11.0 255.255.255.0 192.168.11.2

127.0.0.0 255.0.0.0 127.0.0.1

127.0.0.1 255.255.255.255 127.0.0.1

127.255.255.255 255.255.255.255 127.0.0.1

Q:IP地址由哪两部分组成?IP地址是根据什么来进行分类的?A、B、C类IP的取值范围分别是多少?

A:IP地址由网络号和主机号两部分组成。

IP地址是根据网络号中第1组数的取值范围来进行分类。

A类:1~127

B类:128~191

C类:192~223

Q:IP地址中什么是网络地址?什么是广播地址?DHCP的保留IP地址取值范围是多少?本地环回测试IP地

址是多少?本地环回测试地址代表的是什么?

A:网络地址,IP地址中主机位(bit)为全0的IP地址,如192.168.11.0

广播地址,IP地址中主机位(bit)为全1的IP地址,如192.168.11.255

2/74

DHCP的保留IP地址是取值范围是169.254.0.0~169.254.255.255

本地环回测试IP地址是127.0.0.1 范围127.0.0.1~127.255.255.255

本地环回测试地址代表的是本机自己

Q:A、B、C类IP地址的默认子网掩码分别是多少?子网掩码的作用是什么?子网掩码可以用来做什么?

A:子网掩码

A类:255.0.0.0 子网掩码前缀:/8

B类:255.255.0.0 子网掩码前缀:/16

C类:255.255.255.0 子网掩码前缀:/24

子网掩码的作用:明确标识IP地址中的网络位、主机位。

子网掩码可以用来做子网划分。

Q:子网划分是如何通过子网掩码来实现的?超网就是如何实现的?

A:子网划分--借IP地址中的主机bit位来充当网络bit位。

超网----借IP地址中的网络bit位来充当主机bit位。

Q:C类IP的子网划分可能出现的子网掩码有哪些?

A:

2的幂 7 6 5 4 3 2 1 0

十进制 128 64 32 16 8 4 2 1

C类IP的子网划分可能出现的子网掩码如下:

/24:255.255.255.0

/25:255.255.255.128

/26:255.255.255.192

/27:255.255.255.224

/28:255.255.255.240

/29:255.255.255.248

/30:255.255.255.252

/31:255.255.255.254

/32:255.255.255.255

网络专业术语:

网络拓扑:用来描述网络设备连接关系的逻辑图。

家庭宽带的网络拓扑结构图是:

个人电脑--->网线--->ADSL路由器/光猫--->光纤--->ISP运营商

ISP:因特网服务提供商(Internet service Provider)

ADSL:非对称数字用户线路(Asymmetric Digital Subscriber Line)。因为这种宽带的数据上传和下载速度

是不相同的,所以称之为非对称。

ISDN:综合业务数字网络。

DDN:数字数据网络。

POE:有源以太网。POE交换机可以直接通过网络线路给网络中的网络监控摄像机供电。

3/74

PTN:(分组传送网,Packet Transport Network)是指这样一种光传送网络架构和具体技术:在IP业务

和底层光传输媒质之间设置了一个层面,它针对分组业务流量的突发性和统计复用传送的要求而设计,以

分组业务为核心并支持多业务提供,具有更低的总体使用成本(TCO),同时秉承光传输的传统优势,包

括高可用性和可靠性、高效的带宽管理机制和流量工程、便捷的OAM和网管、可扩展、较高的安全性等。

分组交换网络:???

LAN:局域网。通常采用交换机来组建局域网。

WAN:广域网。通常采用路由器来连接2个或多个局域网。

Vlan:虚拟局域网。是采用二层网络技术将交换机的端口从逻辑上分成不同的组(即虚拟局域网),每个vlan

有独立的vlan编号(即组号)。vlan间默认是无法通信的,要想通信必须用路由器进行数据转发处理。

主机的物理地址:即主机网卡的MAC地址(即物理地址)。linux中用ifconfig可查网卡的mac地址,win7/10

用 ipconfig /all 或 getmac 来查。

主机的逻辑地址:即IP地址。

主机位于相同的物理网络:主机的物理网线线路接在同一台交换机上,或者交换机之间级联了也算。

主机位于相同的逻辑网络:主机IP地址的网络号相同。请问以下5个IP地址中哪些主机位于相同的逻辑网

络。

192.168.11.11 192.168.11.12 192.168.15.11 192.168.16.8 192.168.20.5

×××:虚拟专用网络

WiFi:普通的wifi无线网络最大传输距离是多少米?

双绞线网线的最大传输距离是100米。距离超过100米就必须增加信号放器(即中继器,可以是交换机、

HUB设备)。网络中的中继器数量最多不超过4个。当传输距离远于?米就得考虑采用光纤进行信号传输。

蓝牙Bluetooth:理论传输的最大距离是10米。蓝牙1.0的传输速度可达多少字节每秒?蓝牙2.0的传输速

度可达多少字节每秒?

AP:无线访问接入点(WirelessAccessPoint)

胖AP:无线路由器就属于胖AP,它自己带有管理程序,可以自主管理。

瘦AP:跟胖AP相比,是没有wifi管理程序,必须通过AC来管理这个AP设备,才能正常使用AP。

瘦AP的无线网络拓扑: AC控制器--->1个或多个瘦AP

路由器基础:

路由器工作在OSI开放系统互联模型的第3层(即网络层),其主要功能是IP寻址和路由选择。其实IP寻址

和路由转发就是一个数据包转发(forward)的过程。

Q:(必会)如果要将linux系统的主机作为路由器来使用,linux系统中如何实现路由转发功能呢?

A:方法一(首选):临时开启路由转发功能,执行如下命令。

4/74

cat /proc/sys/net/ipv4/ip_forward

echo 1 > /proc/sys/net/ipv4/ip_forward

方法二(备选):临时开启路由转发功能,执行如下命令。

sysctl -a|grep ip_forward

sysctl -w net.ipv4.ip_forward=1

sysctl -a|grep ip_forward

方法三(备选):临时开启路由转发功能,执行如下命令。

首先,vim /etc/sysctl.conf 添加如下内容

net.ipv4.ip_forward=1

然后,执行sysctl -p让sysctl.conf配置文件中的设置立即生效。

最后,验收。sysctl -a|grep ip_forward 或 cat /proc/sys/net/ipv4/ip_forward。

说明:/etc/sysctl.conf配置文件是linux系统内核控制的配置文件,通常用于系统内核调优。/etc/sysctl.d

目录是用来存放sysctl.conf的子配置文件的。

练习:熟悉思科PT模拟器的直连路由用法。在PT模拟器中设计出下图所示的网络拓扑图,并给主机和路由

器的接口设置正确的IP地址、子网掩码和网关。并且用ping测试主机间的网络通信状态。

直连路由:即路由器直接连接两个网络号不相同的局域网。

直连路由的配置方法:对路由器的接口配置IP地址就会在路由表(route table)中自动生成直连路由记

录。用do show ip route查路由表记录。查询的路由表记录结果如下所示。

C 192.168.11.0/24 is directly connected, FastEthernet0/0

C 192.168.12.0/24 is directly connected, FastEthernet0/1

路由器的操作模式:

用户模式:命令提示符是router>。主要是用enable进入特权模式。

特权模式:命令提示符是router#。主要对路由器的配置文件信息进行查询、保存、删除,还可以执行ping

测试命令。可以用config t进入全局配置文件。

全局配置模式:命令提示符是router(config)#。主要对路由器进行设置,可以对登录密码、接口IP地址、

静态路由、动态路由、欢迎语、系统时间等进行设置。可以用exit返回到上一个操作提示符,end退回到特

权模式。

接口(interface)配置模式:命令提示符是router(config-if)#。主要用于设置接口IP等参数。

技巧:在全局配置模式下可以用do命令来执行特权模式下的命令。例如do show ip route,再例如

do ping 192.168.11.1。

练习:将上面练习的拓扑图先ctrl+S保存一份,文件名为"直连路由"。确定后,再ctrl+shift+s将拓扑图另存

一个名称为"static静态路由"的文件。再将拓扑图直接修改成如下所示。然后,在两台路由器上分别添加一

条正确的static静态路由记录,并且show ip route查路由表记录,最后用192.168.11.11这台主机ping最

右边的路由器的接口IP地址和最右边一台电脑的IP地址,保证网络是畅通的。

路由器管理命令:

查路由表记录:show ip route

添加一条静态路由记录:ip route 目标网络地址 目标子网掩码 下一跳IP地址(即网关IP)

例:ip route 192.168.13.0 255.255.255.0 192.168.12.2

5/74

附加练习:将上图的网络继续向右扩展,设计出下图所示的新网络拓扑图,并设置好相关的IP地址、静态

路由记录,最后做ping测试。

静态路由:由网络工程师在路由器的IOS系统中采用ip route命令手动添加的路由记录。

优点:占用的CPU、内存资源较小,适合用于小型网络,且网络拓扑结构固定的网络。

缺点:如果网络规模发生扩展、变更,网络工程师得重新给每台路由器修改路由设置。

动态路由:路由器之间采用动态路由协议自动学习相邻路由器的路由表中的路由记录,能够随着网络连接

状态的变化,自动更新路由表。

常见的动态路由协议如下:

RIP:Routing Information Protocol,路由信息协议。属于距离矢量路由算法的协议。最大为15跳。超过

15跳就会路由不可达。RIP的默认刷新周期为30秒。

OSPF:Open Shortest Path First开放式最短路径优先。

BGP:Border Gateway Protocol,边界网关协议

IGP:Interior Gateway Protocol,内部网关协议

EGRP:exterior gateway routing protocol 外部网关路由协议

在特权模式下清除路由表记录:

RIP协议的配置命令:在全局配置模式下设置

router> enable 切换(进入)到特权模式

router# config terminal 切换(进入)到全局配置模式

router(config)# no ip domain-lookup 关闭域名解析功能(必做),否则命令输入错误时会卡住且提示

255.255.255.255(按ctrl+shift+6强制退出这个卡顿)。

router(config)# router rip 进入rip路由配置

router(config)# version 2 启用2号版本的rip协议

router(config)# network 192.168.11.0 发布此网段的rip路由通告(直连网段的网络地址)

router(config)# network 192.168.12.0 发布此网段的rip路由通告(直连网段的网络地址)

router(config)# do show ip route 或 end 之后再执行 show ip route

路由器的安全配置:三种登录密码

密码一、特权模式的登录密码配置(必做):

router> 用户模式

router> enable 切换到特权模式

router# config terminal 切换(进入)到全局配置模式

router(config)# enable password mingwen 设置明文密码(优先级低)

router(config)# enable secret miwen 设置密文密码(优先级高)

router(config)# do write 或 end 之后再执行 write

router(config)# end 退回到特权模式

router# show running 查看路由器的运行配置和状态信息

登录验证测试:

router(config)# end

router# exit 退出

router> enable 回车后会提示输入密码,测试只能用密文密码登录。

6/74

密码二、console控制接口的登录密码配置(必做):

router> 用户模式

router> enable 切换到特权模式

router# config terminal 切换(进入)到全局配置模式

router(config)# line console 0 配置console 0接口

router(config-line)# password conpass 设置登录密码为conpass

router(config-line)# login 进行登录验证

router(config)# do write 或 end 之后再执行 write

router(config)# end 退回到特权模式

router# show running 查看路由器的运行配置和状态信息

登录验证测试:

router(config)# end

router# exit 退出后,按回车键会提示输入密码,此时用conpass这个密码就可以登录

密码三、telnet远程登录密码配置(必做):

router> 用户模式

router> enable 切换到特权模式

router# config terminal 切换(进入)到全局配置模式

router(config)# line vty 0 4 配置vty虚拟终端0~4号接口,即同时允许5个用户来telnet到路由器

router(config-line)# password vtypass 设置登录密码为vtypass

router(config-line)# login 进行登录验证

router(config)# do write 或 end 之后再执行 write

router(config)# end 退回到特权模式

router# show running 查看路由器的运行配置和状态信息

登录验证测试:

在192.168.11.11这台主机上的cmd界面用telnet 192.168.11.1来远程登录到192.168.11.1这台路由器

上,然后输入正确的telnet登录密码。

路由器console配置线:

vlan技术

7/74

VLAN:虚拟局域网。是网络七层中的二层(数据链路层)技术。

vlan的功能:是将交换机的端口(物理接口)从逻辑上划分成不同组(即vlan),每个组有属于自己的组号(即

vlan号)。vlan间默认是无法通信的,要想通信必须用路由器进行数据转发处理。

vlan的优势:可以缩小局域网中的广播域(即数据的广播范围)。

注意:普通交换机的所有端口都位于同一个广播域中。

练习:在百度上查出以下概念,根据自己的理解来重新解释。

单播(unicast)是指封包在计算机网络的传输中,目的地址为单一目标的一种传输方式。每次只有两个实

体相互通信,发送端和接收端都是唯一确定的。

在IPv4网络中,0.0.0.0到223.255.255.255属于单播地址。

组播(multicast)是指把信息同时传递给一组目的地址。

组播地址的范围从 224.0.0.0到239.255.255.255。

广播(broadcast)是指封包在计算机网络中传输时,目的地址为网络中所有设备的一种传输方式。实际

上,这里所说的“所有设备”也是限定在一个范围之中,称为“广播域”

以太网和IPv4网都用全1的地址表示广播,分别是ff:ff:ff:ff:ff:ff和255.255.255.255

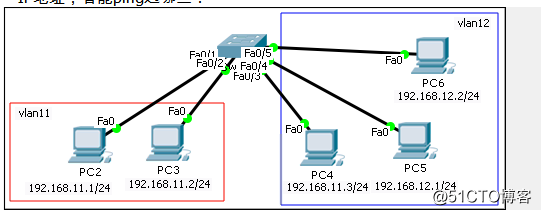

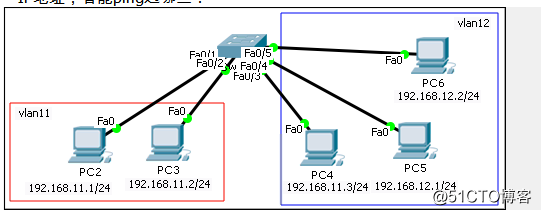

练习:用PT软件设计出下图所示的网络拓扑图,并给电脑设置正确的IP地址和子网掩码。不需要设置网关

IP地址。用192.168.11.3去ping网络中所有的电脑IP地址,看能ping通哪些?

8/74

练习:将上图中的交换机接口用vlan进行管理,

交换机查询、清除mac地址表:

show mac-address-table

clear mac-address-table

vlan配置命令:

switch>

switch> enable

switch# conf t

switch(config)# vlan 11

switch(config)# name v11

switch(config)# vlan 12

switch(config)# name v12

switch(config)# int range f0/1-2

switch(config-if)# switchport access vlan 11 将当前的端口加入到vlan 11组中

switch(config)# int range f0/3-5

switch(config-if)# switchport access vlan 12 将当前的端口加入到vlan 11组中

switch(config-if)# do show vlan 查看vlan设置信息

switch(config-if)# do show run 查看运行状态

switch(config-if)# end

switch# write

用192.168.11.3去ping网络中192.168.11.1的电脑IP地址

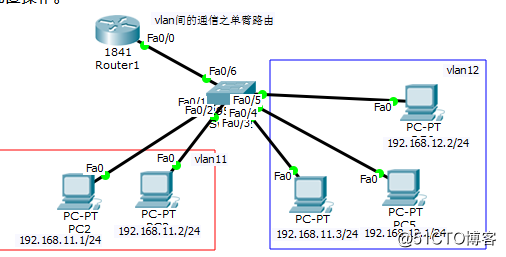

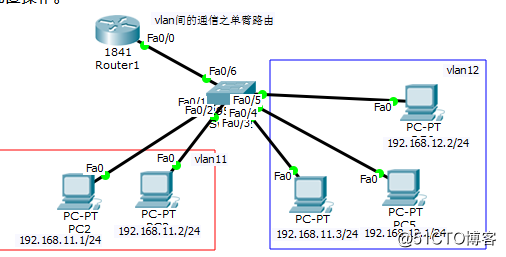

vlan间的通信之单臂路由:

练习:在上一个练习的网络拓扑图中添加一台1841的路由器,将路由器的f0/0接口和交换机的f0/6接口用

网线连接起来。然后对交换机和路由器分别做如下配置操作。

交换机:

switch>

switch>en

switch#conf t

int f0/6

switchport mode trunk 设置交换机接口工作模式为trunk(干线)中继功能。

do write

路由器:

router>

router>en

router#conf t

int f0/0

no shut

int f0/0.11 配置f0/0接口的11逻辑子接口

encap dot1Q 11 此子接口传输vlan 11的数据

ip add 192.168.11.254 255.255.255.0

int f0/0.12 配置f0/0接口的12逻辑子接口

encap dot1Q 12 此子接口传输vlan 12的数据

ip add 192.168.12.254 255.255.255.0

end

write

ping 192.168.11.1

ping 192.168.12.1

---------

Q:二层交换机跟三层交换机有什么不同?

A:回答如下:

二层交换机:交换机中仅支持MAC地址管理功能。

三层交换机:在二层交换机的基础上支持部分三层的路由功能。即三层交换机包含二层交

换机的功能。

10/74

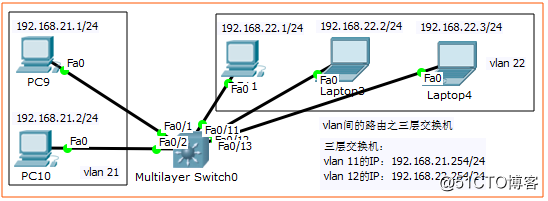

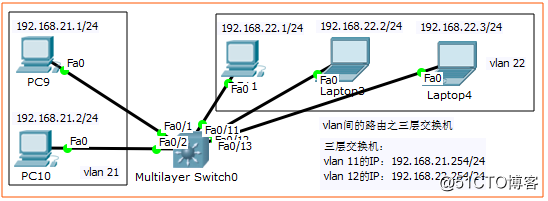

vlan间的路由之三层交换机:

三层交换机的vlan配置:

switch>

enable

conf t

hostname SWA

no ip domain-lookup

vlan 21 创建vlan 21

name v21 设置当前vlan的名称为v21

vlan 22 创建vlan 22

name v22 设置当前vlan的名称为v22

int range f0/1-10 设置f0/1~f0/10这11个接口

switchport access vlan 21 设置当前接口能访问vlan 21的数据

int range f0/11-23 设置f0/11~f0/23这13个接口

switchport access vlan 22 设置当前接口能访问vlan 22的数据

exit

int vlan 21 进入vlan 21设置界面

ip add 192.168.21.254 255.255.255.0 设置ip地址和子网掩码

no shutdown 激活此接口

int vlan 22

ip add 192.168.22.254 255.255.255.0

no shutdown

do write 保存设置

exit

ip routing 开启路由转发功能

do show vlan 查看vlan信息

do show run

end 或 ctrl+z 退回到特权模式

write 保存设置

show mac address-table 查看mac地址表

ping 192.168.21.1

ping 192.168.22.1

附加测试:用192.168.21.1这台电脑去ping 192.168.22.1,看是否能ping通。能ping通就说明vlan间的

路由OK了。

11/74

练习:给三层交换机配置telnet远程登录密码和特权模式密码。

switch# conf t

line vty 0 4 设置telnet远程登录

password vtypass 设置登录密码为vtypass

login 允许密码验证

exit 退出设置

enable password mingwen 设置特权模式明文密码为mingwen

enable secret miwen 设置特权模式密文密码为miwen

do write

end

show running

然后,在192.168.21.1主机的cmd界面telnet 192.168.21.254,测试是否能远程登录到三层交换机。

---

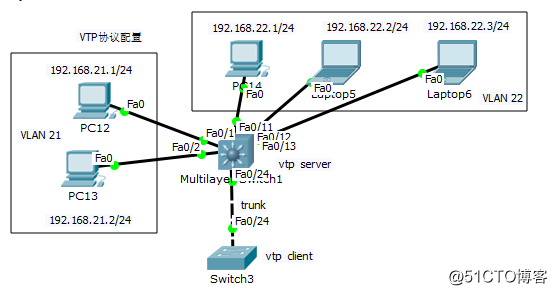

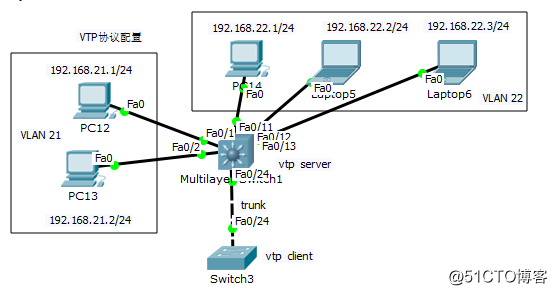

Vlan之VTP协议:

Q:VTP是什么?VTP的主要作用是什么?

A:VTP是vlan中继协议(vlan trunk protocol)。VTP的主要作用是通过vtp协议在vtp server端集中管理

vlan的增、删、改、查。vtp client客户端自动同步更新vlan信息。

练习:根据下图所示,将三层交换机配置成vtp server,将二层交换机配置成vtp client。在三层交换机上

创建vlan 23、vlan 24,在三层、二层交换机上分别查vlan信息。

VTP配置:

三层交换机配置vtp:

switch#

conf t

vtp domain qf 设置vtp区域名为qf

vtp mode server 设置vtp工作模式为server服务器端

vtp password qf007 设置vtp验证密码为qf007

int f0/24 设置f0/24接口

switchport mode trunk 设置交换机端口工作模式为trunk中继模式

end 退回到特权模式

write 保存设置

12/74

show running 查看运行状态

show vtp status 查看vtp工作状态

二层交换机配置vtp:

switch>

enable

show vtp status

show vlan

conf t

vtp domain qf

vtp mode client

vtp password qf007

int f0/24

switchport mode trunk

end

write

show running

show vlan

show vtp status

icmp和arp

13/74

arp:地址转换协议。其作用是实现IP地址和MAC地址之间的转换。

icmp:(Internet Control Message Protocol)Internet控制报文协议。它是TCP/IP协议簇的一个子协议,

用于在IP主机、路由器之间传递控制消息。ping命令就是发送的icmp报文。

交换机组建的局域网中,两台主机之间第一次通信,一定会广播发一次arp数据包,来获取对方的MAC地

址。

协议:网络协议的简称,网络协议是通信计算机双方必须共同遵从的一组约定。如怎么样建立连接、怎么

样互相识别等。只有遵守这个约定,计算机之间才能相互通信交流。它的三要素是:语法、语义、时序。

icmp和arp协议的仿真练习:

两台主机第1次通信的流程:

ICMP数据报文:

14/74

练习

练习:用PT软件设计如下所示的网络拓扑图,并给两台路由器设置3种登录密码,并做登录测试。

15/74

RA路由器配置:

router>

router> enable 切换到特权模式

router# conf t 切换到全局配置模式

router(config)# hostname RA 设置路由器的主机名为RA

RA(config)# int f0/0 进入f0/0接口的配置界面

RA(config-if)# ip add 172.16.1.1 255.255.0.0 给当前接口设置IP地址

RA(config-if)# no shutdown 激活(启用)当前接口

RA(config-if)# int f0/1 进入f0/1接口的配置界面

RA(config-if)# ip add 172.17.1.1 255.255.0.0 给当前接口设置IP地址

RA(config-if)# no shutdown 激活(启用)当前接口

RA(config-if)# exit 退出当前设置

RA(config)# enable password mingwen 设置特权模式的明文登录密码

RA(config)# enable secret miwen 设置特权模式的密文登录密码

RA(config)# line console 0 进入console 0接口的设置界面

RA(config-line)# password conpass 设置登录密码为conpass

RA(config-line)# login 允许密码检验

RA(config-line)# exit 退出当前设置

RA(config)# line vty 0 4 进入vty 0 4接口的设置界面

RA(config-line)# password conpass 设置登录密码为vtypass

RA(config-line)# login 允许密码检验

RA(config-line)# end 或 ctrl+z 退出当前操作界面,返回到特权模式

router# conf t 切换到全局配置模式

RA(config)#ip route 172.18.0.0 255.255.0.0 172.17.1.2 新增一条静态路由记录

RA(config)#do show ip route 查看路由表记录

RA(config)#do write 保存路由器的相关设置

RA(config-line)# end 或 ctrl+z

router# show running 查看运行状态

RB路由器配置脚本(允许直接复制粘贴如下命令):

enable

conf t

hostname RB

int f0/0

16/74

ip add 172.17.1.2 255.255.0.0

no shutdown

int f0/1

ip add 172.18.1.1 255.255.0.0

no shutdown

exit

enable password mingwen

enable secret miwen

line console 0

password conpass

login

exit

line vty 0 4

password conpass

login

end

conf t

ip route 172.16.0.0 255.255.0.0 172.17.1.1

do show ip route

do write

end

show running

网络知识1

动态路由之OSPF

OSPF概述

OSPF:是开放式最短路径优先(Open Shortest Path First)的缩写。是一个内部网关协议(Interior

Gateway Protocol,简称IGP),用于在单一自治系统(autonomous system,AS)内决策路由。

OSPF是对链路状态路由协议的一种实现,隶属内部网关协议(IGP),故运作于自治系统内部。著名的迪

克斯加算法(Dijkstra)被用来计算最短路径树。OSPF分为OSPFv2和OSPFv3两个版本,其中OSPFv2用在IPv4

网络,OSPFv3用在IPv6网络。OSPFv2是由RFC 2328定义的,OSPFv3是由RFC 5340定义的。与RIP相

比,OSPF是链路状态协议,而RIP是距离矢量协议。

OSPF由IETF在20世纪80年代末期开发,OSPF是SPF类路由协议中的开放式版本。

OSPF通过路由器之间通告网络接口的状态来建立链路状态数据库,生成最短路径树,每个OSPF路由器使

用这些最短路径构造路由表。

OSPF特点汇总:

OSPF以较低的频率(每隔 30 分钟)发送定期更新,为了保证lsdb的同步,这个值应该是被人们检验为比

较合理的一个值。这是也可以说是一种可靠性的体现吧。

OSPF的HELL0报文计时器每隔10秒发送一次,保持时间40秒,即如果在40秒内没收到hello,则认为居不

存在.在非广播网络中(帧中继),每隔30秒发送一次,保持时间120秒。

【技术原理】

OSPF(Open Shortest Path First)为IETF OSPF工作组开发的一种基于链路状态的内部网关路由协议。当

OSPF 路由域规模较大时,一般采用分层结构,即将OSPF路由域分割成几个区域(Area),区域之间通过

一个骨干区域互联,每个非骨干区域都需要直接与骨干区域连接,每个区域都有一个标识号,其中主干区

17/74

域的标识为0 (0.0.0.0)。下图所示是一个OSPF的单区域网络。

练习:通过PT模拟器设计出如下所示的网络拓扑图,给网络中的路由器设置IP地址,然后配置OSPF动态路

由协议,实现全网通。

OSPF路由通告命令:

命令格式:network 本接口网络地址 反子网掩码 area 区域号

例:network 192.168.1.0 0.0.0.255 area 0

注:area区域号取值范围为0-4294967295。

R1配置OSPF路由协议:

Routera(config)#do show ip route //查看路由表

Routera(config)#router ospf 1 //开启ospf

Routera(config-router)#network 192.168.1.0 0.0.0.255 area 0 //发布路由通告

Routera(config-router)#network 192.168.5.0 0.0.0.255 area 0 //发布路由通告

Routera(config-router)#end //退出当前配置,返回到特权模式

Routera#write //保存配置

Routera(config)# show ip route //查看路由表

traceroute路由跟踪测试

18/74

要求:从R1路由器用traceroute追踪到到R3,验证经过几跳到达目标路由器。看是否走的是OSPF的最短路

径。

OSI(开放系统互联Open System Interconnection)网络七层

点击这里 点击这里 点击这里 点击这里

层号 名称 功能 协议

7 应用层Application 提供与用户交互的应用程序接口port。为每一种应用的通信在报文上添加必

要的的信息。如QQ、浏览器、酷狗等

HTTP

SNMP

单位:

6 表示层Description 定义数据的表示方法,数据压缩和加密,使数据以可以理解的格式发送和读

取。如文本、图片、声音、视频等。

5 会话层Session 建立、管理和终止网络会话,提供网络会话的顺序控制。解释用户和机器名

称也在这层完成。

4 传输层Transfer 建立端到端的连接,提供端口地址寻址(TCP/UDP)。建立、维护、拆除连

接。实现流量控制、出错重发、数据段等功能。单位:segment段

3 网络层Network 提供IP地址寻址和路由转发。支持子网间互联的所有功能。设备有路由器、

三层交换机。单位:packet包

2 数据层DataLink 提供链路层地址(如MAC地址)寻址。介质访问控制(如以太网的总线争用

技术)。差错检测。控制数据的发送与接收。设备有网卡、网桥、交换机。

单位:Frame帧

CSMA/CD

1 物理层

Physical

提供建立计算机和网络之间通信所必须的硬件电路和传输介质。如网线、

HUB集线器、光纤、网络接口等。

单位:bit比特流

IEEE 802.11

IEEE 802.11a

IEEE 802.11g

注:TCP--传输控制协议,是面向连接的协议。进行数据传输之前会通过三次握手来确认对方是否在线,并

且会检测对方是否接收到数据,如果未收到会重发。

UDP--用户数据报协议,是面向无连接的协议。进行数据传输之前不会确认对方是否在线,也不会确认对方

是接收到数据。类似于广播的形式来传输数据。如有线电视、在线看视频、发邮件等。

TCP/IP四层模型

应用层:提供app应用程序接口。对应OSI的应用层+表示层+会话层。

传输层:等同OSI的传输层。

网络层:等同OSI的网络层。

链路层:等同OSI的数据链路层+物理层。

19/74

点击这里 点击这里

网络数据包的封装、解封装示意图

A发数据给B的数据封装过程:

1、 原始数据data

2、 TCP/UDP+原始数据data

3、 源IP/目标IP + data (填写快递单)

4、 源MAC/目标MAC + data (快递物件装上车)

5、 bit流在通信线路上传输 (道路:海、陆[有线网、光纤]、空[无线电波])

B接收数据的解封装过程:

- bit流在通信线路上传输 (道路:海、陆[有线网、光纤]、空[无线电波])

- 源MAC/目标MAC + data (快递物件取下车)

- 源IP/目标IP + data (打开快递包裹)

- 原始数据data

20/74

各层通信方式

一层通信(物理层):

物理层采用共享同一条通信信道来传输数据。采用CSMA/CD(Carrier Sense Multiple Access with Collision

Detection)基带冲突检测的载波监听多路访问技术(载波监听多点接入/碰撞检测)机制来避免数据在传输过

程中的阻塞问题。属于半双工通信方式。

组建一层通信网络的设备:HUB集线器(网络性能很低,已淘汰)。

点击这里 点击这里

CSMA/CD协议工作示意图

二层通信(数据链接层):

采用多条通信信道来传输数据。设备有交换机。交换机上会记录所连接的每块网卡的MAC地址。

MAC地址表的老化时间为300秒,也就是从一个地址记录加入地址表以后开始计时,如果在老化时间内各

端口未收到源地址为该MAC地址的帧,那么,这些地址将从动态转发地址表(由源MAC地址、目的MAC地

址和它们相对应的交换机的端口号)中被删除。

交换机的工作过程:

1、 初始化,MAC地址表是空的。

2、 通过广播形式,自动学习所接入的网卡的MAC地址,采用ARP协议。

3、 定期更新MAC地址。

注意:交换机学习网卡设备的MAC地址是根据二层数据包中的源MAC地址来学习的。当数据包进入到交换

机的端口后,交换机会分析数据包的源MAC地址,并将源MAC地址和交换机端口的映射关系保存到MAC地

址表(mac-address-table)中。

21/74

ARP协议的工作过程:

例:用PT软件设计如下的网络拓扑图,给PC设置正确的IP地址,然后PC0去ping PC1来认识ARP的过程。

PC0通过ARP协议获取PC1的MAC地址的过程:

PC0和PC通信的过程:

ping:第1次通信

三层的数据包:

源IP:192.168.1.1

目标IP:192.168.1.2

二层数据:

源MAC: 0000.0CA7.D268

目标MAC:未知

22/74

ARP概念:

ARP是地址转换协议(Address Resolution Protocol)的缩写。是实现通过IP地址解析出MAC的功能。

ARP通信过程分析:

由于A不知道目标的MAC,会广播一个ARP的数据包给所有的电脑,电脑电到数据包后,在三层发现目标IP

地址是自己,就单播回复一个ARP包给A,A收到后在将B的MAC地址和IP地址的对应关系保存在缓存中。

PC0和PC通信的过程:

ping:第2次通信

三层的数据包:

源IP:192.168.1.1

目标IP:192.168.1.2

二层数据:

源MAC: 0000.0CA7.D268

目标MAC: 000D.BD8C.4B8B

交换机学习MAC地址的过程:

交换机是通过二层数据包中的源MAC地址来学习到所连接的设备的MAC地址信息,并缓存到交换机的MAC

地址表中。交换机MAC地址表中的信息包括交换机的端口号和所连接设备的MAC地址映射(对应)关系。

计算机操作系统中记录的MAC地址表:信息包括IP地址和MAC地址的映射(对应)关系。用arp -a命令查

询。

查看交换机的MAC地址表:show mac-address-table

清空MAC地址表:clear mac-address-table

查看电脑的MAC地址表:arp -a [先ping一下对方的IP,再用arp -a查]

PT模拟器上的电脑上清空MAC地址表:arp -d 或 arp -d *

HUB集线器和switch交换机的区别:

交换机上会记录所连接的每台设备的MAC地址和端口的映射关系,而HUB没有。交换机组建的局域中每台

设备第1次通信时会产生一个ARP广播来获取对方的MAC地址,后续通信则是单播(即点到点通信)。

HUB组建的局域中每台主机每次通信时都产生广播,会占用大量网络带宽,性能很差。现已淘汰。

交换机MAC地址表生成的示意图:

VLAN虚拟局域网

VLAN概述

23/74

VLAN(Virtual Local Area Network)的中文名为"虚拟局域网",是从逻辑上将交换机的端口分成不同

的虚拟局域网。可以根据功能、部门及应用等因素将它们组织起来,相互之间的通信就好像在同一个局域

网中一样。

为何用VLAN:

为了缩小广播的范围。因为交换机组建的局域网中,任意两台主机第1次通信时会通过ARP协议

广播来获取对方的MAC,如果说网络中主机过多,会占用大量带宽。

VLAN工作在OSI参考模型的第2层和第3层,一个VLAN就是一个广播域,VLAN之间的通信是通过第3层的

路由器来完成的。

点击这里 点击这里

VLAN的逻辑示意图 VLAN的数据包结构

IEEE(电气和电子工程师协会,全称是Institute of Electrical and Electronics Engineers)于1999年颁布

了用于标准化VLAN实现方案的802.1Q协议标准草案。VLAN技术的出现,使得管理员根据实际应用需求,

把同一物理局域网内的不同用户逻辑地划分成不同的广播域,每一个VLAN都包含一组有着相同需求的计算

机工作站,与物理上形成的LAN有着相同的属性。

24/74

VLAN的配置命令

命令:

查看vlan信息:show vlan

创建编号为11的VLAN : vlan 11

设置f0/1接口:int f0/0

设置f0/1~f0/5接口:int range f0/1 - 5

设置端口模式为access访问: switchport mode access

将端口加入到vlan 11组中:switchport access vlan 11

设置端口模式为trunk干线(中继): switchport mode trunk (trunk上允许传输所有的vlan数据)

允许trunk干道上传输所有vlan数据:switchport trunk allowed vlan all

允许trunk干道上传输vlan 11、12数据:switchport trunk allowed vlan 11,12

练习:使用PT模拟器软件设计下图所示的网络拓扑图。然后,给每台电脑均设置正确的IP地址。测试主机

A和其他主机之间的通信状态。在交换机上创建VLAN11、VLAN12,将交换机的端口按拓扑图的标识划分

到不同的VLAN中。再次测试主机A和其他主机之间的通信状态。

交换机的VLAN配置:

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#vlan 11 //创建编号为11的VLAN

Switch(config)#name tech //设置vlan名称为tech

Switch(config-vlan)#vlan 12 //创建编号为12的VLAN

Switch(config)#name sales //设置vlan名称为sales

Switch(config-vlan)#do sh vlan //查看VLAN信息

Switch(config-vlan)#int range f0/1-2 //设置f0/1~f0/2的端口

Switch(config-if)#switchport access vlan 11 //将端口加入到vlan11中

Switch(config-if)#int f0/3 //设置f0/3的端口

Switch(config-if)#switchport access vlan 12 //将端口加入到vlan12中

Switch(config-if)#do sh vlan

Switch(config-if)#do write

练习:使用PT模拟器软件设计下图所示的网络拓扑图。按下图给所有的PC设置正确的IP地址,并将交换机

的端口按图中所示分别划分到VLAN11和VLAN12中,然后对每台交换机的f0/24接口配置trunk模式,实现

左边的VLAN11中的主机能访问右边VLAN11中的主机。

25/74

f0/24端口的trunk配置:

int f0/24

switchport mode trunk //将端口模式设置为trunk干道

switchport trunk allowed vlan 11,12 //[根据需要来做]允许trunk干道上传输vlan11和vlan12的数据

VTP协议

VTP:是虚拟局域网传输协议的缩写。用来实现VLAN的集中管理。

VTP的作用:在一台Server主交换机上创建VLAN,在其他Client客户交换机上自动接收VLAN信息的功能。

思科的VTP协议跟华为的VTP协议是不兼容的。

VTP配置:

VTP服务器端配置:

do show vtp status //查看VTP状态

vtp domain qf //设置vtp的域名为qf

version 2 //启用2号版本

vtp mode server //设置工作模式为服务器端

vtp password jin //设置访问密码为jin

VTP客户端配置:

do show vtp status //查看VTP状态

vtp domain qf //设置vtp的域名为qf

version 2 //启用2号版本

vtp mode client //设置工作模式为客户端

vtp password jin //设置访问密码为jin

26/74

trunk配置:

int f0/1

switchport mode trunk

练习:使用PT模拟器软件设计下图所示的网络拓扑图。按下图给交换机配置VTP、trunk、创建VLAN。查

询vlan信息。

VTP练习步骤参考:

VTP Server配置:

VTP Client配置:

27/74

VLAN间的路由

概述

不同VLAN之间的主机要想正常通信,必须通过路由技术来实现。可以通过路由器的单臂路由、三层交换机

这两种方式来实现。本节分别介绍单臂路由、三层交换机来实现VLAN间的通信。

单臂路由

单臂路由是采用路由器的逻辑子接口功能来实现的,需要给路由器的逻辑子接口设置多个IP,每个子接口

负责转发自己所负责的VLAN数据。路由数据包协议采用802.1Q协议进行封装。下面通过案例来学习单臂

路由功能。

练习:使用PT模拟器软件设计下图所示的网络拓扑图。依次给每台PC机设置正确的IP地址和网关。创建

VLAN 11和VLAN 12。VLAN的名称分别为tech、sales。并对交换机的端口按图所示来划分到VLAN 11和

VLAN 12中,并对连接到路由器的主干线端口设置trunk干道模式。然后在路由器上给逻辑子接口配置IP地

址和数据封装类型为802.1Q来实现单臂路由。最后,测试VLAN中PC机的通信状态。并且用PT的仿真模式

来查看数据包的流向动画。

28/74

注意:本例中未写出VLAN创建的命令,仅写出了单臂路由和交换机trunk的配置命令。如果不熟悉VLAN创

建的命令,请参考VLAN创建的练习案例。

Router单臂路由配置:

Router>en

Router#conf t

Router(config)#int f0/0 //设置F0/0端口

Router(config)#no shutdown //激活端口

Router(config-if)#int f0/0.1 //设置F0/0端口的2号逻辑子接口

Router(config-subif)#encapsulation dot1Q 11 //在此接口封装11号VLAN的数据

Router(config-subif)#ip add 192.168.1.254 255.255.255.0 //给子接口设置IP

Router(config-if)#int f0/0.2 //设置F0/0端口的3号逻辑子接口

Router(config-subif)#encapsulation dot1Q 12 //在此接口封装12号VLAN的数据

Router(config-subif)#ip add 192.168.2.254 255.255.255.0 //给子接口设置IP

Router(config-subif)# do ping 192.168.1.1 (不通,因为交换机上没有trunk干道)

Router(config-subif)# do ping 192.168.2.3 (不通,因为交换机上没有trunk干道)

Router(config-subif)# do write

交换机配trunk干道:

Switch>en

Switch#conf t

Switch(config)#int f0/23

Switch(config-if)#sw

Switch(config-if)#switchport mode trunk

Switch(config)# do write

三层交换机

三层交换机可以实现VLAN之间的通信,既可工作在2层,也可以工作在3层,并且支持部分三层的路由

协议。

在中、大型局域网中只要用到VLAN技术,那么一定会采用三层交换机实现VLAN之间的通信。

三层交换机实现VLAN间通信的方法:

直接在三层交换机上启用routing路由转发(forward)功能,并给VLAN设置IP地址。

三层交换机配置:创建VLAN,并给VLAN设置IP地址

29/74

Switch>en

Switch#conf t

Switch(config)#ip routing //启用路由转发功能

Switch(config)#vlan 11

Switch(config-vlan)#name tech

Switch(config-vlan)#vlan 12

Switch(config-vlan)#name design

Switch(config-vlan)#int vlan 11 //设置VLAN 11

Switch(config-if)#ip add 192.168.1.254 255.255.255.0

Switch(config-if)#int vlan 12 //设置VLAN 12

Switch(config-if)#ip add 192.168.2.254 255.255.255.0

Switch(config-if)#do write

Switch(config-if)#ping 192.168.1.1

Switch(config-if)#ping 192.168.2.3

交换机的Telnet远程登录设置

练习:用PT设计下图所示的网络拓扑图,先给PC设置正确的IP地址,然后给交换机的vlan 1设置IP地址,

并激活VLAN 1,再给交换机配置telnet远程登录,最后用PC的cmd界面测试telnet远程登录到交换机。

给交换机的VLAN设置IP:

Switch>enable

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#int vlan 1

Switch(config-if)#ip add 192.168.3.254 255.255.255.0

Switch(config-if)# no shutdown

Switch(config-if)# do ping 192.168.3.1

Switch(config-if)# do show run

Switch(config-if)#do wr

给交换机设置telnet远程登录:

Switch(config-if)#line vty 0 4

Switch(config-line)#pass

Switch(config-line)#password jin

Switch(config-line)#login

Switch(config-line)#do write

子网划分

子网掩码的作用:明确标识出IP地址中的网络号(网络位)和主机号(主机位)。子网掩码二进制数中连续的1

用来对应IP地址中的网络号,连续的0用来对应IP地址中的主机号。

30/74

点击这里 点击这里 点击这里

IP地址 192.168.5.8 (C类) 192.168.5.8

子网掩码 255.255.255.0 (C类) 1111 1111. 1111 1111. 1111 1111.0000 0000

网络号 前3组数 192.168.5

主机号 第4组数(取值范围0~255) 8

网络地址 即主机号为全0的IP地址 192.168.5.0

广播地址 即主机号为全1的IP地址 192.168.5.255

可用主机号 可用主机号=28-2=256-2=254 254

可用IP地址 192.168.5.1 → 192.168.5.254

子网掩码可以实现的功能:

子网划分:借主机位来充当网络位,就可以将大的网络划分成很多小的网络,这种子网掩码被称做VLSM变

长子网掩码(Variable Length Subnetwork Mask)。可理解成将一个大组分成很多个小组。

超网:借网络位来充当主机位,就可以将小的网络合并成一个大的网络。

说明:网络号的二进制位数增加,主机号的二进制位数就会减少。

如:从C类IP地址中的主机号(8位二进制)中借一位当做网络号,主机号则剩下七位二进制。

子网掩码:255.255.255.128 128[1 000 0000]

子网1的主机号范围:0~127 0[0 000 0000] ~ 127[0 111 1111]

子网2的主机号范围:128~255 128[1 000 0000] ~ 255[1 111 1111]

注意:以上主机号取值范围中红字的0、1是从主机号中借的一位用来作为网络号的。

点击这里 点击这里 点击这里 点击这里 点击这里 点击这里 点击这里 点击这里 点击这里

2的幂(指数) 7 6 5 4 3 2 1 0

十进制值 128 64 32 16 8 4 2 1

子网划分的提问:

1.将C类IP地址192.168.8.0这个网络划分成2子网,子网掩码应该是多少?每个子网的IP数量?每个子网的

主机号取值范围分别是多少?每个子网的网络地址和广播地址分别是多少?

子网划分解题分析:

第1步,C类IP地址的默认子网掩码是255.255.255.0(即/24)根据划分成2个子网的要求,得出需要从主机

号中借一位作为网络号。从而得出子网掩码是255.255.255.128(即/25)。

第2步,每个子网的IP总数是256除以子网数量,即256/2=128。

第3步,根据每个子网的IP总数是128,得出以下子网的主机号取值范围:

子网一:192.168.8.0~192.168.8.127

31/74

子网二:192.168.8.128~192.168.8.255

第4步,每个子网的网络地址和广播地址分别如下:

网络地址:IP地址中主机号为全0的地址。

广播地址:IP地址中主机号为全1的地址

注意:网络地址和广播地址是不能分配给主机用的,网络地址是记录在路由表中的,而广播地址是在DHCP

服务中发广播时会用到。

子网一:网络地址192.168.8.0 (0 000 0000) 广播地址:192.168.8.127 (0 111 1111)

子网二:网络地址192.168.8.128 (1 000 0000) 广播地址: 192.168.8.255 (1 111 1111)

点击这里 点击这里 点击这里 点击这里 点击这里 点击这里

从主机号中

借的位数

子网数 每个子网的

IP总数

子网掩码前缀 子网掩码

0 20=1 256 28=256 /24 255.255.255.0

1 21=2 256/2=128 27=128 /25 255.255.255.128

2 22=4 256/4=64 26=64 /26 255.255.255.192

3 23=8 256/8=32 25=32 /27 255.255.255.224

4 24=16 256/16=16 24=16 /28 255.255.255.240

5 25=32 256/32=8 23=8 /29 255.255.255.248

6 26=64 256/64=4 22=4 /30 255.255.255.252

7 27=128 256/128=2 21=2 /31 255.255.255.254

8 28=256 256/256=1 20=1 /32 255.255.255.255

点击这里 点击这里 点击这里 点击这里 点击这里 点击这里 点击这里 点击这里 点击这里

2的幂(指数) 7 6 5 4 3 2 1 0

十进制值 128 64 32 16 8 4 2 1

子网划分练习:

1.将C类IP地址192.168.15.0这个网络划分成4子网,子网掩码应该是多少?每个子网的IP数量?每个子网

的主机号取值范围分别是多少?每个子网的网络地址和广播地址分别是多少?可用IP是范围是多少?

解题分析:

C类IP默认子网掩码:255.255.255.0 (/24)

32/74

划分4个子网:从主机号中借2位 22=4

子网掩码:255.255.255.192 (/26) 192(11 00 0000)

每个子网的IP总数:256/子网数=256/4=64 即将256个数平均分成4份,每份64个数

每个子网的主机号取值范围分别如下:

子网一:0 ~ 63 192.168.15.0~192.168.15.63

子网二:64 ~ 64+63=127 192.168.15.64~192.168.15.127

子网三:128 ~ 128+63=191 192.168.15.128~192.168.15.191

子网四:192 ~ 192+63=255 192.168.15.192~192.168.15.255

每个子网的网络地址和广播地址分别如下:

网络地址 广播地址 可用IP地址

子网一: 192.168.15.0 192.168.15.63 192.168.15.1~192.168.15.62

子网二: 192.168.15.64 192.168.15.127 192.168.15.65~192.168.15.126

子网三: 192.168.15.128 192.168.15.191 192.168.15.129~192.168.15.190

子网四: 192.168.15.192 192.168.15.255 192.168.15.193~192.168.15.254

子网划分练习:

1.将C类IP地址192.168.15.0这个网络划分成8子网,子网掩码应该是多少?每个子网的IP数量?每个子网

的主机号取值范围分别是多少?每个子网的网络地址和广播地址分别是多少?可用IP是范围是多少?

解题分析:

C类IP默认子网掩码:255.255.255.0 (/24)

划分8个子网:从主机号中借3位 23=8

子网掩码:255.255.255.224 (/27) 224(111 0 0000=27+26+25=128+64+32=224)

每个子网的IP总数:256/子网数=256/8=32 即将256个数平均分成8份,每份32个数

每个子网的主机号取值范围分别如下:

子网一:0 ~ 31 192.168.15.0~192.168.15.31

子网二:32 ~ 32+31=63 192.168.15.32~192.168.15.63

子网三:64 ~ 64+31=95 192.168.15.64~192.168.15.95

子网四:96 ~ 96+31=127 192.168.15.96~192.168.15.127

子网五:128 ~ 128+31=159 192.168.15.128~192.168.15.159

子网六:160~ 160+31=191 192.168.15.160~192.168.15.191

子网七:192 ~ 192+31=223 192.168.15.192~192.168.15.223

子网七:224 ~ 224+31=255 192.168.15.224~192.168.15.255

每个子网的网络地址和广播地址分别如下:

网络地址 广播地址 可用IP地址

子网一: 192.168.15.0 192.168.15.31

子网二: 192.168.15.32 192.168.15.63

未完,待续……

问题:请问以下两个IP地址是否属于同一网段?

192.168.15.8/27 192.168.15.230/27

33/74

解题分析:

根据题目中IP地址所给的子网掩码/27可以得知,这两个IP地址是做了子网划分的,是从主机号中借了3位

作为网络号。也就是划分了23=8个子网。每个子网的IP总数是256/8=32。所以以上两个IP地址不属于同

一网段。

超网练习:

要求:让C类IP地址每个子网的主机数超过256台,让他们之间能正常通信,如何实现。如想让

192.168.11.5和192.168.12.8这两台主机能正常通信,且不允许使用路由,如何实现。

方法:将192.168.11.5和192.168.12.8这两台主机的子网掩码设置成255.255.0.0这个B类的子网掩码。

点击这里 点击这里

默认子网掩码时,不能通信

因为两台主机的网络号分别是192.168.11和192.168.12

用B类子网掩码,两台主机能正常通信。

因为两台主机的网络号都是192.168,即网络地址都是

1111 1110 . 0000 0000

29=512

超网练习:

要求让192.168.0.1这个IP所在的子网的IP总数为512个,请问子网掩码应该设置成多少?这个子网的IP地

址取值范围是多少?

解题分析:

第1步,根据题意要求每个子网的IP总数为512个,得出主机号的二进制位数是9位(29=512)。也就是要

从网络号中借1位充当主机号。即子网掩码是255.255.254.0 [254(1111 1110)]

第2步,IP地址的取值范围是192.168.0.0~192.168.1.255。

34/74

子网掩码的二进制:254(1111 1110.)

IP地址:0.0 ~ 1.255(1.1111 1111)

说明:以上IP地址和子网掩码中红字的0和1是从网络号中借的一位充当主机号。

超网练习:

IP地址192.168.0.5/24,要求从网络号中借2位作为主机号,请问此时的子网掩码是多少?这个子网的IP

地址取值范围是多少?

第1步,根据题意要求借两位,则主机号共10位,子网掩码是255.255.252.0(/22)

1111 1100.=252

第2步,IP地址的取值范围是192.168.0.0~192.168.3.255

00.0000 0000=0.0

11.1111 1111=3.255

提问:以下两个IP地址是否在同一网段?

192.168.0.5/22 192.168.3.8/22

超网练习:

IP地址192.168.8.5/24,要求从网络号中借2位作为主机号,请问此时的子网掩码是多少?这个子网的IP

地址取值范围是多少?这个子网中的IP总数是多少个?

第1步,根据题意得出192.168.8.5/24的默认网络号是192.168.8,子网掩码是255.255.255.0。

第2步,从网络听不懂中借2位作为主机号,子网掩码就变成了24-2=22,即255.255.252.0(/22)。

此时IP地址192.168.8.5的子网网络号是192.168.8 ( 8=0000 1000 )。

第3步,IP地址的取值范围是:

最小值: 192.168.8.0 ( 8 =0000 1000 . 0000 0000 )

最大值: 192.168.11.255 ( 11=0000 1011 . 1111 1111 )

子网的网络地址:192.168.8.0

子网的广播地址:192.168.11.255

子网中的IP总数:210=1024个

可用IP地址:192.168.8.1~192.168.11.254

ACL访问控制表(简单介绍)

概述

ACL是访问控制列表(access control list)的缩写。其功能是定义各种访问策略,并将访问规则应用到指定

的端口、IP、协议上,实现安全控制功能。通常在路由器或交换机上可以实现ACL功能。

防火墙和杀毒软件的区别:

本质区别是监测的内容不同。防火墙监测的网络数据包中的IP地址、协议、MAC地址、端口听不懂等头部

信息。而杀毒软件监测的是文件的正文内容(data数据)。

35/74

访问控制列表的原理

对路由器接口来说有两个方向:

出out:已经经路由器的处理,正离开路由器接口的数据包

入in:已经到达路由器接口的数据包,将被路由器处理。

匹配顺序为:“自上而下,依次匹配”。默认为拒绝(deny)

访问控制列表的类型

标准访问控制列表:一般应用在out出站接口。建议配置在离目标端最近的路由上

扩展访问控制列表:配置在离源端最近的路由上,一般应用在入站in方向

命名访问控制列表:允许在标准和扩展访问列表中使用名称代替表号

ACL配置命令

ACL配置思路:

- 创建访问控制表规则,规则中可定义源IP、目标IP、协议、端口号等参数。

- 将规则应用在路由器的端口(如f0/0、f0/1)上。

常见的网络协议及端口号:

点击这里 点击这里 点击这里 点击这里

协议 中文意思 功能 端口号(用来标识服务的)

http 超文本传输协议 实现web网站 80

ftp 文件传输协议 文件共享(上传和下载) 21(控制端口)

20(数据端口)

smtp 简单邮件传输协议 发送邮件 25

pop3 邮局协议 邮件、邮箱管理 110

dns 域名系统 域名解析,域名和IP间的转换 53

dhcp 动态主机配置协议 动态分配IP地址 67 68

tftp 简单文件传输协议 迷你的ftp协议,在PXE中给客户机分发boot启动文件 69

ntp 网络时间协议 网络时间同步 123

先查看一下ACL的基本种类:

R1(config)#access-list ? //我们看了以后会发现,访问控制列表,其实是靠序号去区分的

<1-99> IP standard access list //IP 标准访问控制列表(基础,仅能限制IP)

<100-199> IP extended access list //IP扩展访问控制列表(增强型,能限制IP、协议、端口号等细节参数

)

ACL表的特点:

- 每个号的ACL表中可以有多条访问控制规则。

36/74

- 路由器的每个端口上仅能应用一个编号的ACL表策略。

标准ACL支持的功能:

Router(config)#access-list 1 deny ? //查看标准ACL命令帮助

A.B.C.D Address to match

any Any source host

host A single host address

扩展ACL支持的功能:

Router(config)#access-list 100 deny ? //查看扩展ACL命令帮助

ahp Authentication Header Protocol

eigrp Cisco‘s EIGRP routing protocol

esp Encapsulation Security Payload

gre Cisco‘s GRE tunneling

icmp Internet Control Message Protocol

ip Any Internet Protocol

ospf OSPF routing protocol

tcp Transmission Control Protocol

udp User Datagram Protocol

ACL项目实战

练习:用PT软件设计出下图所示的网络拓扑图,并按要求完成项目任务。

要求:

1.设计出此网络拓扑结构图。

2.给PC、路由器、服务器设置正确的IP地址和网关。

3.用两台PC分别ping测试到服务器的通信状态。

并分别访问服务器的http和ftp服务。(此时都能正常访问)

3.在路由器上设置ACL访问控制列表。

ACL要求:

1.允许192.168.1.11用ping(icmp)和ftp访问服务器。

2.允许192.168.1.12访问服务器的http网站服务。

37/74

注意:思科路由器上一旦使用ACL功能,默认会自动增加预设规则为deny拒绝所有人访问。

单词: deny拒绝 permit允许

R1的ACL配置:

R1> enable

R1#conf t

R1(config)# do show access-list //查看访问控制列表内容

R1(config)# access-list 100 permit icmp host 192.168.1.11 host 192.168.2.254 echo

R1(config)# access-list 100 permit tcp host 192.168.1.11 host 192.168.2.254 eq 21

R1(config)# access-list 100 permit tcp host 192.168.1.12 host 192.168.2.254 eq 80

R1(config)# int f0/0

Router(config-if)#ip access-group 100 in //应用100这个ACL到接口的入口上

Router(config-if)#do write

Router(config-if)#do show run //查看运行状态,会显示ACL 信息,及端口上所应用的ACL表

访问验证:

1、用192.168.1.11和192.168.1.12分别去ping 192.168.2.254这台服务器,结果是192.168.1.11

是可以ping通,而192.168.1.12是ping不通的。

2、在192.168.1.11这台主机的CMD界面中输入ftp 192.168.2.254访问ftp共享,看是否能访问。(能访问

则是正确结果)

3、在192.168.1.12这台主机上的浏览器中访问192.168.2.254,看是否能显示网页。(能访问则是

正确结果)。

路由器实现DHCP服务

案例:用PT

DHCP配置方法:

Router(config)#ip dhcp ?

excluded-address Prevent DHCP from assigning certain addresses 设置排除的IP地址

pool Configure DHCP address pools 设置DHCP作用域(IP地址池)

relay DHCP relay agent parameters 设置DHCP中继功能(即DHCP转发功能)

Router(config)#ip dhcp pool net1 创建名称为net1的IP地址池

Router(dhcp-config)# ? 显示命令帮助

default-router Default routers

dns-server Set name server

exit Exit from DHCP pool configuration mode

38/74

network Network number and mask

Router(dhcp-config)#network 192.168.1.0 255.255.255.0

Router(dhcp-config)#default-router 192.168.1.1

Router(dhcp-config)#dns-server 8.8.8.8

Router(dhcp-config)#ip dhcp excluded-address 192.168.1.2 192.168.1.5 排除1.2到1.5之间的IP

地址

Router(dhcp-config)#do write

Router(dhcp-config)#do show run

Router(config)#ip dhcp pool net2 创建名称为net2的IP地址池

Router(dhcp-config)#network 192.168.2.0 255.255.255.0

Router(dhcp-config)#default-router 192.168.2.1

Router(dhcp-config)#dns-server 8.8.8.8

Router(dhcp-config)#do write

Router(dhcp-config)#do show run

附加任务1:

Router(config)# int f0/1

Router(config-if)# ip add 192.168.2.1 255.255.255.0

Router(config-if)# no shutdown

Router(config-if)# do write

附加任务2:在上面的拓扑图右侧添加一台交换机和2台电脑,并连线。将电脑的IP地址设置为DHCP自动获

取。看两台电脑获得的IP地址是多少?

附加任务3:将上面的网络拓扑图右侧进行修改,得到下图所示的拓扑,即添加一台路由器、交换机、两台

电脑。再设置DHCP中继(ip helper-address)功能。

在最右侧的router1上给接口配置IP地址:

步骤省略……

在router 0上创建192.168.3.0的IP地址池

Router>en

39/74

Router#conf t

Router(config)#ip dhcp pool net3

Router(dhcp-config)#network 192.168.3.0 255.255.255.0

Router(dhcp-config)#default-router 192.168.3.1

Router(dhcp-config)#do write

在router0和router1上分别配置rip路由:

router0的rip配置:

enable

conf t

router rip

network 192.168.1.0

network 192.168.2.0

router1的rip配置:

enable

conf t

router rip

network 192.168.2.0

network 192.168.3.0

在router 1上配DHCP Relay中继(ip helper-address):

Router(config)# int f0/1

Router(config-if)#ip helper-address 192.168.2.1 (把接收到的DHCP请求包发送到192.168.2.1)

验证:查看最右边的两台电脑通过DHCP自动获得的IP是多少?

综合项目练习:

某公司购买了如下设备:

路由器:1台

三层交换机:1台

二层交换机:2台

服务器:1台

台式机:3台

笔记本电脑:3台

网络设计和配置要求:

1.按下图所示在PT中设计出网络拓扑图。

2.IP地址用192.168.1.0/24这个网络进行子网划分,分成2个子网。

3.路由器上配置DHCP服务,实现给网络中的计算机动态分配IP地址。

4.在网络中用到VLAN及VTP技术,将笔记本电脑划分到名称为tech的VLAN11中,将台式机和服务器划分

到名称为sales的vlan 12中。VLAN 11和VLAN12中的主机IP分别采用划分后的子网IP地址。所有的台式机

和笔记本电脑采用DHCP自动获取IP地址。

5.要求VLAN 11和VLAN 12中的主机要能互相通信(能ping通)。

6.在路由器上配置ACL,要求VLAN 11和VLAN 12中的第1台电脑能正常访问服务的各种服务,其他电脑不

允许访问。

40/74

参考答案:

- 设计拓扑图

- 子网划分

子网数:2个

子网掩码:255.255.255.128(/25)

子网一的可用IP: 192.168.1.1~192.168.1.126 网络地址:192.168.1.0 广播地址:

192.168.1.127

子网二的可用IP: 192.168.1.129~192.168.1.254 网络地址:192.168.1.128 广播地址:

192.168.1.255

- 略去

- VLAN配置

三层交换机的VLAN配置:

enable

conf t

ip routing

vlan 11

name tech

vlan 12

name sales

int f0/4

switchport access vlan 12

do show vtp status

vtp domain qf

vtp mode server

vtp password qf

int vlan 11

ip add 192.168.1.1 255.255.255.128

no shutdown

int vlan 12

ip add 192.168.1.129 255.255.255.128

41/74

no shutdown

do show vlan

do write

三层交换机的DHCP配置:

ip dhcp pool net1

network 192.168.1.0 255.255.255.128

default-router 192.168.1.1

dns-server 8.8.8.8

exit

ip dhcp pool net2

network 192.168.1.128 255.255.255.128

default-router 192.168.1.1

dns-server 8.8.8.8

do write

do show run

二层交换机配置(SW1)

enable

conf t

vtp domain qf

vtp mode client

vtp password qf

int f0/1

switchport mode trunk

do show vlan

int range f0/2-3

switchport access vlan 12

int f0/4

switchport access vlan 11

do write

do show vlan

二层交换机配置(SW2)

enable

conf t

vtp domain qf

vtp mode client

vtp password qf

int f0/1

switchport mode trunk

do show vlan

int range f0/2-3

switchport access vlan 11

int f0/4

switchport access vlan 12

电脑IP配置成DHCP:

查看获取的IP地址是否为所在VLAN的IP地址。

三层交换机配置ACL:

ACL配置详解

42/74

什么是ACL?

访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息

如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的

目的。该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提

供ACL的支持了。

访问控制列表的原理

对路由器接口来说有两个方向:

出out:已经经路由器的处理,正离开路由器接口的数据包

入in:已经到达路由器接口的数据包,将被路由器处理。

匹配顺序为:“自上而下,依次匹配”。默认为拒绝(deny)

访问控制列表的类型

标准访问控制列表:一般应用在out出站接口。建议配置在离目标端最近的路由上

扩展访问控制列表:配置在离源端最近的路由上,一般应用在入站in方向

命名访问控制列表:允许在标准和扩展访问列表中使用名称代替表号

访问控制列表使用原则

1、最小特权原则

只给受控对象完成任务所必须的最小的权限。也就是说被控制的总规则是各个规则的交集,只满足部分条

件的是不容许通过规则的。

2、最靠近受控对象原则

所有的网络层访问权限控制。也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符

合条件了就立刻转发,而不继续检测下面的ACL语句。

3、默认丢弃原则(deny)

在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数

据包。这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技

术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。因此,要达到端

到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。

一、standard标准访问列表

访问控制列表ACL分很多种,不同场合应用不同种类的ACL。其中最简单的就是标准访问控制列表,标准访

问控制列表是通过使用IP包中的源IP地址进行过滤,使用访问控制列表号1到99来创建相应的ACL。

标准ACL格式:

access-list access-list-number [permit | deny ] [sourceaddress] [wildcard-mask]

access-list-number 为1-99 或者 1300-1999之间的数字,这个是访问列表号。一个表号中可包含多条访问

规则。

例如:access-list 10 deny host 192.168.1.1这句命令是将所有来自192.168.1.1地址的数据包丢弃。

当然我们也可以用网段来表示,对某个网段进行过滤。命令如下:access-list 10 deny 192.168.1.0

0.0.0.255

通过上面的配置将来自192.168.1.0/24的所有计算机数据包进行过滤丢弃。为什么后头的子网掩码表示的

是0.0.0.255呢?这是因为CISCO规定在ACL中用反向掩玛表示子网掩码,反向掩码为0.0.0.255的代表他的

子网掩码为255.255.255.0。

小提示:对于标准访问控制列表来说,默认的命令是HOST,也就是说access-list 10 deny 192.168.1.1表

示的是拒绝192.168.1.1这台主机数据包通讯,可以省去我们输入host命令。

43/74

标准访问列表配置实例:

R1(config)#access-list 10 deny 192.168.2.0 0.0.0.255

R1(config)#access-list 10 permit any

R1(config)#int fa0/0.1

R1(config-subif)#ip access-group 10 out

上面配置的含义是阻止来自网段192.168.2.0的机器从int fa0/0.1端口出去,访问列表在配置好之后,

要把它在端口上应用,否则配置了还是无效的。

注意事项:

1、标准访问列表,一般来说配置尽量靠近目的端。

2、配置的第二条命令中的any相当于 0.0.0.0 255.255.255.255

3、一定要加pemint any,使其他的网络可通。

4、访问列表是从上到下一条一条进行匹配的,所以在设置访问列表的时候要注意顺序。如果从第一条

匹配到最后一条还是不知道要怎么做,路由器就会丢弃这个数据包,也就是为什么上面的例子中上一定要

加permit any。

5、如果只阻止一个主机,那可以用 host 192.168.1.12 或者 192.168.1.12 0.0.0.0,这两种配置是等

价的。

删除已建立的标准ACL

R1(config)#no access-list number

对标准的ACL来说,不能删除单个acl语句,只能删除整个ACL

总结:标准ACL占用路由器资源很少,是一种最基本最简单的访问控制列表格式。应用比较广泛,经常在

要求控制级别较低的情况下使用。如果要更加复杂的控制数据包的传输就需要使用扩展访问控制列表了,

他可以满足我们到端口级的要求。

二、extend扩展访问控制列表

上面我们提到的标准访问控制列表是基于IP地址进行过滤的,是最简单的ACL。那么如果我们希望将过滤

细到端口怎么办呢?或者希望对数据包的目的地址进行过滤。这时候就需要使用扩展访问控制列表了。使

用扩展IP访问列表可以有效的容许用户访问物理LAN而并不容许他使用某个特定服务(例如WWW,FTP

等)。扩展访问控制列表使用的ACL号为100到199。

扩展ACL格式:

access-list access-list number {permit/deny} protocol +源地址+反码 +目标地址+反码+operator

operan(It小于,gt大于,eq等于,neq不等于.具体可?)+端口号

1、扩展访问控制列表号的范围是100-199或者2000-2699。

2、因为默认情况下,每个访问控制列表的末尾隐含deny all,所以在每个扩展访问控制列表里面必须有:

access-list 110 permit ip any any 。

3、不同的服务要使用不同的协议,比如TFTP使用的是UDP协议。

4、更多注意事项可以参考上面标准访问控制列表部分

例如:access-list 101 deny tcp any host 192.168.1.1 eq www //将所有主机访问192.168.1.1这个地址

网页服务(WWW)TCP连接的数据包丢弃。

小提示:同样在扩展访问控制列表中也可以定义过滤某个网段,当然和标准访问控制列表一样需要我们使

用反向掩码定义IP地址后的子网掩码。

扩展ACL配置实例一:

R2(config)#access-list 110 deny tcp any host 192.168.1.12 eq www

R2(config)#access-list 110 deny tcp any host 192.168.1.12 eq ftp

R2(config)#int fa0/0

44/74

R2(config-if)#ip access-group 110 out

上面配置的含义是拒绝访问192.168.1.12的www和ftp服务

扩展ACL实例二:

路由器连接了二个网段,分别为172.16.4.0/24,172.16.3.0/24。在172.16.4.0/24网段中有一台服务器提

供WWW服务,IP地址为172.16.4.13。

要求:禁止172.16.3.0的计算机访问172.16.4.0的计算机,包括那台服务器,不过惟独可以访问

172.16.4.13上的WWW服务,而其他服务不能访问。

路由器配置命令:

access-list 101 permit tcp any 172.16.4.13 0.0.0.0 eq www //设置ACL101,容许源地址为任意IP,目

的地址为172.16.4.13主机的80端口即WWW服务。由于CISCO默认添加DENY ANY的命令,所以ACL只写

此一句即可。

进入相应端口

ip access-group 101 out //将ACL101应用到端口

设置完毕后172.16.3.0的计算机就无法访问172.16.4.0的计算机了,就算是服务器172.16.4.13开启了FTP

服务也无法访问,惟独可以访问的就是172.16.4.13的WWW服务了。

删除已建立的扩展标准ACL

删除和标准一样,不能单条删除,只能删除整个acl

总结:扩展ACL功能很强大,他可以控制源IP,目的IP,源端口,目的端口等,能实现相当精细的控制,扩

展ACL不仅读取IP包头的源地址/目的地址,还要读取第四层包头中的源端口和目的端口的IP。不过他存在

一个缺点,那就是在没有硬件ACL加速的情况下,扩展ACL会消耗大量的路由器CPU资源。所以当使用中低

档路由器时应尽量减少扩展ACL的条目数,将其简化为标准ACL或将多条扩展ACL合一是最有效的方法。

三、命名访问控制列表

不管是标准访问控制列表还是扩展访问控制列表都有一个弊端,那就是当设置好ACL的规则后发现其中的

某条有问题,希望进行修改或删除的话只能将全部ACL信息都删除。也就是说修改一条或删除一条都会影

响到整个ACL列表。这一个缺点影响了我们的工作,为我们带来了繁重的负担。不过我们可以用基于名称

的访问控制列表来解决这个问题。

命名访问控制列表格式:

ip access-list {standard/extended} access-list-name(可有字母,数字组合的字符串)

例如:ip access-list standard softer //建立一个名为softer的标准访问控制列表。

命名访问控制列表配置方法:

router(config)#ip access-list standard +自定义名

router(config-std-nac1)#11 permit host +ip //默认情况下第一条为10,第二条为20.如果不指定序列

号,则新添加的ACL被添加到列表的末尾

router(config-std-nac1)#deny any

对于命名ACL来说,可以向之前的acl中插入acl,删除也可以删除单条acl,

如:router(config)#ip access-list standard benet

router(config-std-nasl)#no 11

使用show access-lists可查看配置的acl信息

45/74

总结:如果设置ACL的规则比较多的话,应该使用基于名称的访问控制列表进行管理,这样可以减轻很多

后期维护的工作,方便我们随时进行调整ACL规则。

四、反向访问控制列表

反向访问控制列表属于ACL的一种高级应用。他可以有效的防范病毒。通过配置反向ACL可以保证AB两个

网段的计算机互相PING,A可以PING通B而B不能PING通A。

说得通俗些的话就是传输数据可以分为两个过程,首先是源主机向目的主机发送连接请求和数据,然后是

目的主机在双方建立好连接后发送数据给源主机。反向ACL控制的就是上面提到的连接请求。

反向访问控制列表的格式:

反向访问控制列表格式非常简单,只要在配置好的扩展访问列表最后加上established即可。

反向访问控制列表配置实例:

路由器连接了二个网段,分别为172.16.4.0/24,172.16.3.0/24。在172.16.4.0/24网段中的计算机都是服

务器,我们通过反向ACL设置保护这些服务器免受来自172.16.3.0这个网段的病毒*。

要求:禁止病毒从172.16.3.0/24这个网段传播到172.16.4.0/24这个服务器网段。

配置命令:

access-list 101 permit tcp 172.16.3.0 0.0.0.255 172.16.4.0 0.0.0.255 established //定义

ACL101,容许所有来自172.16.3.0网段的计算机访问172.16.4.0网段中的计算机,前提是TCP连接已经建

立了的。当TCP连接没有建立的话是不容许172.16.3.0访问172.16.4.0的。

应用规则到路由的端口

ip access-group 101 out //将ACL101应用到端口

设置完毕后病毒就不会轻易的从172.16.3.0传播到172.16.4.0的服务器区了。因为病毒要想传播都是主动

进行TCP连接的,由于路由器上采用反向ACL禁止了172.16.3.0网段的TCP主动连接,因此病毒无法顺利传

播。

小提示:检验反向ACL是否顺利配置的一个简单方法就是拿172.16.4.0里的一台服务器PING在172.16.3.0

中的计算机,如果可以PING通的话再用172.16.3.0那台计算机PING172.16.4.0的服务器,PING不通则说

明ACL配置成功。

通过上文配置的反向ACL会出现一个问题,那就是172.16.3.0的计算机不能访问服务器的服务了,假如图

中172.16.4.13提供了WWW服务的话也不能正常访问。解决的方法是在ESTABLISHED那句前头再添加一

个扩展ACL规则,例如:access-list 101 permit tcp 172.16.3.0 0.0.0.255 172.16.4.13 0.0.0.0 eq www

这样根据“最靠近受控对象原则”即在检查ACL规则时是采用自上而下在ACL中一条条检测的,只要发现符合

条件了就立刻转发,而不继续检测下面的ACL语句。172.16.3.0的计算机就可以正常访问该服务器的

WWW服务了,而下面的ESTABLISHED防病毒命令还可以正常生效。

五、定时访问控制列表

设置步骤:

1、定义时间段及时间范围。

2、ACL自身的配置,即将详细的规则添加到ACL中。

3、宣告ACL,将设置好的ACL添加到相应的端口中。

定义时间范围的名称:

router(config)#time-range time-range-name

46/74

定义一个时间周期

router(config-time-range)#periodic(周期) days-of-the-week hh:mm to [days-of-the-week] hh:mm

其中days-of-the-week的取值有

Monday Tuesday Wednesday Thursday Friday Saturday Sunday{周一到周日}

daily(每天)weekdays(在平日)weekend(周末)

定义一个绝对时间

router(config)#time-range time-range-name

router(config-time-range)#absolute [start hh:mm day month year] [end hh:mm day month year]

在扩展ACL中引入时间范围

router(config)#access-list access-list-number {permit|deny} protocol {source ip +反码 destination ip

+反码 +operator+time-range+time-range-name}

定时访问控制列表实例:

路由器连接了二个网段,分别为172.16.4.0/24,172.16.3.0/24。在172.16.4.0/24网段中有一台服务器提

供FTP服务,IP地址为172.16.4.13。

要求:只容许172.16.3.0网段的用户在周末访问172.16.4.13上的FTP资源,工作时间不能下载该FTP资

源。

配置命令:

time-range softer //定义时间段名称为softer

periodic weekend 00:00 to 23:59 //定义具体时间范围,为每周周末(6,日)的0点到23点59分。当然

可以使用periodic weekdays定义工作日或跟星期几定义具体的周几。

access-list 101 deny tcp any 172.16.4.13 0.0.0.0 eq ftp time-range softer //设置ACL,禁止在时间段

softer范围内访问172.16.4.13的FTP服务。

access-list 101 permit ip any any //设置ACL,容许其他时间段和其他条件下的正常访问。

进入相应端口。

ip access-group 101 out //应用到端口

基于时间的ACL比较适合于时间段的管理,通过上面的设置172.16.3.0的用户就只能在周末访问服务器提

供的FTP资源了,平时无法访问。

六、访问控制列表流量记录

网络管理员就是要能够合理的管理公司的网络,俗话说知己知彼方能百战百胜,所以有效的记录ACL流量

信息可以第一时间的了解网络流量和病毒的传播方式。下面这篇文章就为大家简单介绍下如何保存访问控

制列表的流量信息,方法就是在扩展ACL规则最后加上LOG命令。

实现方法:

log 192.168.1.1 //为路由器指定一个日志服务器地址,该地址为192.168.1.1

access-list 101 permit tcp any 172.16.4.13 0.0.0.0 eq www log //在希望监测的扩展ACL最后加上LOG

扩展ACL配置实例一:

R2(config)#access-list 110 deny tcp any host 192.168.1.12 eq www

R2(config)#access-list 110 deny tcp any host 192.168.1.12 eq ftp

R2(config)#int fa0/0

R2(config-if)#ip access-group 110 out

上面配置的含义是拒绝访问192.168.1.12的www和ftp服务

扩展ACL实例二:

47/74

路由器连接了二个网段,分别为172.16.4.0/24,172.16.3.0/24。在172.16.4.0/24网段中有一台服务器提

供WWW服务,IP地址为172.16.4.13。

要求:禁止172.16.3.0的计算机访问172.16.4.0的计算机,包括那台服务器,不过惟独可以访问

172.16.4.13上的WWW服务,而其他服务不能访问。

路由器配置命令:

access-list 101 permit tcp any 172.16.4.13 0.0.0.0 eq www //设置ACL101,容许源地址为任意IP,目

的地址为172.16.4.13主机的80端口即WWW服务。由于CISCO默认添加DENY ANY的命令,所以ACL只写

此一句即可。

进入相应端口

ip access-group 101 out //将ACL101应用到端口

设置完毕后172.16.3.0的计算机就无法访问172.16.4.0的计算机了,就算是服务器172.16.4.13开启了FTP

服务也无法访问,惟独可以访问的就是172.16.4.13的WWW服务了。

删除已建立的扩展标准ACL

删除和标准一样,不能单条删除,只能删除整个acl

总结:扩展ACL功能很强大,他可以控制源IP,目的IP,源端口,目的端口等,能实现相当精细的控制,扩

展ACL不仅读取IP包头的源地址/目的地址,还要读取第四层包头中的源端口和目的端口的IP。不过他存在

一个缺点,那就是在没有硬件ACL加速的情况下,扩展ACL会消耗大量的路由器CPU资源。所以当使用中低

档路由器时应尽量减少扩展ACL的条目数,将其简化为标准ACL或将多条扩展ACL合一是最有效的方法。

三、命名访问控制列表

不管是标准访问控制列表还是扩展访问控制列表都有一个弊端,那就是当设置好ACL的规则后发现其中的

某条有问题,希望进行修改或删除的话只能将全部ACL信息都删除。也就是说修改一条或删除一条都会影

响到整个ACL列表。这一个缺点影响了我们的工作,为我们带来了繁重的负担。不过我们可以用基于名称

的访问控制列表来解决这个问题。

命名访问控制列表格式:

ip access-list {standard/extended} access-list-name(可有字母,数字组合的字符串)

例如:ip access-list standard softer //建立一个名为softer的标准访问控制列表。

命名访问控制列表配置方法:

router(config)#ip access-list standard +自定义名

router(config-std-nac1)#11 permit host +ip //默认情况下第一条为10,第二条为20.如果不指定序列

号,则新添加的ACL被添加到列表的末尾

router(config-std-nac1)#deny any

对于命名ACL来说,可以向之前的acl中插入acl,删除也可以删除单条acl,

如:router(config)#ip access-list standard benet

router(config-std-nasl)#no 11

使用show access-lists可查看配置的acl信息

总结:如果设置ACL的规则比较多的话,应该使用基于名称的访问控制列表进行管理,这样可以减轻很多

后期维护的工作,方便我们随时进行调整ACL规则。

48/74

四、反向访问控制列表

反向访问控制列表属于ACL的一种高级应用。他可以有效的防范病毒。通过配置反向ACL可以保证AB两个

网段的计算机互相PING,A可以PING通B而B不能PING通A。

说得通俗些的话就是传输数据可以分为两个过程,首先是源主机向目的主机发送连接请求和数据,然后是

目的主机在双方建立好连接后发送数据给源主机。反向ACL控制的就是上面提到的连接请求。

反向访问控制列表的格式:

反向访问控制列表格式非常简单,只要在配置好的扩展访问列表最后加上established即可。

反向访问控制列表配置实例:

路由器连接了二个网段,分别为172.16.4.0/24,172.16.3.0/24。在172.16.4.0/24网段中的计算机都是服

务器,我们通过反向ACL设置保护这些服务器免受来自172.16.3.0这个网段的病毒*。

要求:禁止病毒从172.16.3.0/24这个网段传播到172.16.4.0/24这个服务器网段。

配置命令:

access-list 101 permit tcp 172.16.3.0 0.0.0.255 172.16.4.0 0.0.0.255 established //定义

ACL101,容许所有来自172.16.3.0网段的计算机访问172.16.4.0网段中的计算机,前提是TCP连接已经建

立了的。当TCP连接没有建立的话是不容许172.16.3.0访问172.16.4.0的。

应用规则到路由的端口

ip access-group 101 out //将ACL101应用到端口

设置完毕后病毒就不会轻易的从172.16.3.0传播到172.16.4.0的服务器区了。因为病毒要想传播都是主动

进行TCP连接的,由于路由器上采用反向ACL禁止了172.16.3.0网段的TCP主动连接,因此病毒无法顺利传

播。

小提示:检验反向ACL是否顺利配置的一个简单方法就是拿172.16.4.0里的一台服务器PING在172.16.3.0

中的计算机,如果可以PING通的话再用172.16.3.0那台计算机PING172.16.4.0的服务器,PING不通则说

明ACL配置成功。

通过上文配置的反向ACL会出现一个问题,那就是172.16.3.0的计算机不能访问服务器的服务了,假如图

中172.16.4.13提供了WWW服务的话也不能正常访问。解决的方法是在ESTABLISHED那句前头再添加一

个扩展ACL规则,例如:access-list 101 permit tcp 172.16.3.0 0.0.0.255 172.16.4.13 0.0.0.0 eq www

这样根据“最靠近受控对象原则”即在检查ACL规则时是采用自上而下在ACL中一条条检测的,只要发现符合

条件了就立刻转发,而不继续检测下面的ACL语句。172.16.3.0的计算机就可以正常访问该服务器的

WWW服务了,而下面的ESTABLISHED防病毒命令还可以正常生效。

五、定时访问控制列表

设置步骤:

1、定义时间段及时间范围。

2、ACL自身的配置,即将详细的规则添加到ACL中。

3、宣告ACL,将设置好的ACL添加到相应的端口中。

定义时间范围的名称:

router(config)#time-range time-range-name

定义一个时间周期

router(config-time-range)#periodic(周期) days-of-the-week hh:mm to [days-of-the-week] hh:mm

49/74

其中days-of-the-week的取值有

Monday Tuesday Wednesday Thursday Friday Saturday Sunday{周一到周日}

daily(每天)weekdays(在平日)weekend(周末)

定义一个绝对时间

router(config)#time-range time-range-name

router(config-time-range)#absolute [start hh:mm day month year] [end hh:mm day month year]

在扩展ACL中引入时间范围

router(config)#access-list access-list-number {permit|deny} protocol {source ip +反码 destination ip

+反码 +operator+time-range+time-range-name}

定时访问控制列表实例:

路由器连接了二个网段,分别为172.16.4.0/24,172.16.3.0/24。在172.16.4.0/24网段中有一台服务器提

供FTP服务,IP地址为172.16.4.13。

要求:只容许172.16.3.0网段的用户在周末访问172.16.4.13上的FTP资源,工作时间不能下载该FTP资

源。

配置命令:

time-range softer //定义时间段名称为softer

periodic weekend 00:00 to 23:59 //定义具体时间范围,为每周周末(6,日)的0点到23点59分。当然

可以使用periodic weekdays定义工作日或跟星期几定义具体的周几。

access-list 101 deny tcp any 172.16.4.13 0.0.0.0 eq ftp time-range softer //设置ACL,禁止在时间段

softer范围内访问172.16.4.13的FTP服务。

access-list 101 permit ip any any //设置ACL,容许其他时间段和其他条件下的正常访问。

进入相应端口。

ip access-group 101 out //应用到端口

基于时间的ACL比较适合于时间段的管理,通过上面的设置172.16.3.0的用户就只能在周末访问服务器提

供的FTP资源了,平时无法访问。

六、访问控制列表流量记录

网络管理员就是要能够合理的管理公司的网络,俗话说知己知彼方能百战百胜,所以有效的记录ACL流量

信息可以第一时间的了解网络流量和病毒的传播方式。下面这篇文章就为大家简单介绍下如何保存访问控

制列表的流量信息,方法就是在扩展ACL规则最后加上LOG命令。

实现方法:

log 192.168.1.1 //为路由器指定一个日志服务器地址,该地址为192.168.1.1

access-list 101 permit tcp any 172.16.4.13 0.0.0.0 eq www log //在希望监测的扩展ACL最后加上LOG

命令,这样就会把满足该条件的信息保存到指定的日志服务器192.168.1.1中。

小提示:如果在扩展ACL最后加上log-input,则不仅会保存流量信息,还会将数据包通过的端口信息也进

行保存。使用LOG记录了满足访问控制列表规则的数据流量就可以完整的查询公司网络哪个地方流量大,

哪个地方有病毒了。简单的一句命令就完成了很多专业工具才能完成的工作。

50/74

网络知识2

目录

云计算基础概念 1

计算机的五大部件 1

计算机硬件知识 2

企业和家庭宽带网络拓扑及设备 3

网线标准、网络通信方式 4

数的进制转换 4

IPv4地址基础(分类) 5

PT模拟器局域网基础 6

云计算基础概念

云计算、IaaS、PaaS、SaaS

云计算:其定义有很多种解释及说法。现阶段广为接受的是美国国家标准与技术研究院(NIST)的定义:云

计算是一种按使用量付费的模式,这种模式提供可用的、便捷的、按需的网络访问,进入可配置的计算资

源共享池(资源包括网络、服务器、存储、应用软件、服务等)。阿里、腾讯、百度、京东、华为等公司

均提供云计算业务。

现在一个互联网信息化、智能化的时代,几乎每个人都离不开互联网和智能化,国家也在加快信息化和智

慧城市建设的速度,国家各事业部门需要建设政务云平台,这些提供云计算业务的互联网公司也需要建设

云计算的平台环境,需要大量的云计算工程师、云计算架构师来给企业提供项目建设的技术解决方案和运

维解决方案。信息化是永远不会过时的行业,谁掌握了信息资源,谁就嬴得了市场。我们学习Linux云计算

是为了让自己走在新兴的信息化前列,做到与时俱进,让自己的职业生涯能够随着信息化的发展长远发展

下去。

IaaS:基础设施即服务。通过Internet给消费者提供包括CPU、内存、存储、网络和其他基本的计算资源,

用户能够部署和运行任意软件,包括操作系统和应用程序。互联网企业和政府的IaaS解决方案均需要应用

到计算机、网络的虚拟化技术来实现。

PaaS:平台即服务。消费者原本是在个人电脑本地部署Java、Python、.Net、PHP等开发环境进行软件开

发,而PaaS服务提供商则是将开发平台在直接在互联网上部署好,用户只需要通过Internet访问所需要的

开发环境,实现软件的在线开发及测试。为用户在开发环境的部署上节约了时间和管理等成本。

SaaS:软件即服务。云服务运营商提供给客户的服务是在云计算基础设施上的应用程序,用户可以在各种设

备上通过客户端界面访问,如浏览器。例如office在线办公平台、PC版OA系统、移动OA系统、在线ERP系

统等。

计算机的五大部件

运算器、控制器、存储器、输入设备、输出设备

说明:CPU即中央处理器,是计算机的核心部分。主要由运算器和控制器组成。

运算器:实现算术运算和逻辑运算的部件。

控制器:计算机的指挥控制部件(类似于军事指挥中心)。控制器通过地址访问存储器,从存储器中取出

指令,经译码器分析后,根据指令分析结果产生相应的操作控制信号作用于其他部分部件。使得各部件在

控制器的控制下有条不紊的协调工作。

存储器:是计算机中用来存放所有数据和程序的记忆部件。它的基本功能是按指定的地址存(写)入或者

取(读)出信息。[存储器分为内存储器(即内存或主存,负责数据的临时存储)、外存储器(即外存或辅

51/74

存,辅助存储器,负责数据的永久存储)两大类。存储器的容量单位有Byte字节、KB千字节、MB兆字节、

GB吉字节、TB、EB、ZB]

输入设备:是向计算机中输入信息(程序、数据、声音、文字、图形、图像等)的设备。常见的输入设备有

键盘、鼠标、扫描仪、触摸屏、条形码输入器、摄像头、麦克风、光笔等。

输出设备:是将计算机信息输出到外部的设备。常见的输出设备有显示器、打印机、绘图仪、投影仪。

计算机硬件知识

CPU、主板、内存、硬盘、显卡、显示器

说明:大多数硬件的性能参数值越高,性能越好,价格也会越高。以下只介绍常见性能参数。

CPU:中央处理器。计算机器的CPU主流品牌有Intel、AMD。

性能参数:工作频率――是衡量CPU运算速度的参数。单位是Hz、KHz、MHz、GHz(主流)。以1000进行

换算,即1GHz=1000MHz,1MHz=1000KHz,1KHz=1000Hz。

核心数――即运算核心的数量。单核只有一个运算核心,双核就有两个运算核心。

线程数――即线程的数量。可通俗理解成一个工厂的生产线数量。

缓存――有一级缓存、二级缓存、三级缓存。

指令集――如支持多媒体(MMX)指令,就可以实现声音、图像等信息的运算处理。

主板:计算机中给各个硬件提供连接接口的主电路板。常见的品牌有华硕、技嘉、七彩虹等品牌。

性能参数:芯片组型号――芯片组是负责管理各硬件之间协调工作的部件。有北桥和南桥芯片。北桥负责

管理CPU、内存、显卡之间的通信。南桥负责管理外存储器、输入和输出设备之间的通信。

接口――提供的接口越多越好。常见的接口有CPU接口、内存条接口、SATA硬盘数据线接口、PS/2鼠标键

盘接口、USB、PCI、PCI-E等。

内存:即通常所说的运行内存(RAM)。容量单位是Byte字节,工作频率单位是Hz。接口标准有DDR4

(2400MHz)、DDR3(1333MHz、1600MHz)。品牌有三星、金士顿、海力士等品牌。

硬盘:HD(Hard Disk),实现数据信息永久存储的部件。容量单位是Byte字节。有机械(磁存储)、固态

(芯片存储)硬盘两种。品牌有希捷ST(Seagate)、西部数据WD(WestDigital)、日立HT(Hitach)、三星

(Samsung)。

性能参数:容量――主流存储容量有2TB、1TB、500GB。容量单位是以1024进行换算。1TB=1024GB。

缓存――主流的缓存有64MB、32MB、16MB、8MB。

数据线接口――SATA串口、SAS(服务器专用)、SCSI、IDE(已淘汰)。

转速/分钟――机械硬盘的转速通常有1万转、7200转(台式机)、5400转(笔记本)

显卡:处理图形、图像的部件。有主板集成显卡、独立显卡之分。做3D设计、平面设计、玩游戏都对显卡

性能有要求。显卡的处理芯片(GPU)的厂商有AMD(前ATI)和Nvidia两家。

性能参数:处理芯片型号――GT2080、GT1050Ti

显存――2GB、1GB、512MB

位宽――128bit、64bit

工作频率――DDR5、DDR4、DDR3

显示器:标准的输出设备。负责将显卡的信号输出到屏幕上,让用户能直观的看到信息的处理状态。常见

的显示器有三星、冠捷AOC、飞利浦Philips等。

性能参数:屏幕尺寸――对角线长度,有32寸、23寸、20寸、19寸、17寸、15寸等。

分辨率――衡量显示器清晰度的参数。如1024768、20481024等。

硬件信息的查看:

运行:win+R

进入CMD命令行:cmd

查看系统信息:systeminfo

52/74

将命令的结果输出到c:\a.txt文件中:

systeminfo > c:\a.txt

快捷键:

任务管理器:Ctrl+Shift+Esc Ctrl+Alt+Del

运行:Win+R

显示桌面:Win+D

计算机(我的电脑):Win+E

刷新:F5

全屏截图:prt Sc 或 ctrl+prt sc

企业和家庭宽带网络拓扑及设备

网络结构?

网络拓扑:展示网络设备之间连接关系的逻辑图,通常用于网络方案设计和故障分析的时候。

常见的网络拓扑结构:星形、总线形、树形、环形、网状。

星形

总线形

树形

53/74

企业和家庭宽带网络拓扑结构:

PC、手机等终端设备――〉交换机――〉ADSL路由器――〉调制解调器(modem猫)――〉ISP运营

商线路。

说明:宽带网关――也称为宽带一体设备,设备中集成了交换机、路由器、调制解调器的功能,电信

运营商通常会给家庭宽带用户提供这种设备来进行宽带入户的接入。优势:安装调试方便,节能环保。

网线标准、网络通信方式

568A、568B 单工、半双工、全双工

双绞线:由8根(4对双绞)铜线组成。

点击这里 点击这里 点击这里 点击这里 点击这里 点击这里 点击这里 点击这里 点击这里

网线色彩 橙 绿 蓝 棕

线序号(左到右) 1 2 3 4 5 6 7 8

568A(不常用) 绿白 绿 橙白 蓝 蓝白 橙 棕白 棕

568B(常用) 橙白 橙 绿白 蓝 蓝白 绿 棕白 棕

温馨提示:百兆网络通信中只用到1、2、3、6这四根线(橙白、橙、绿白、绿)。

直通线(很常用。跳线,即网上卖的成品网线):网线两端的水晶头都按照568B标准来制作。用于连接不

同类型的网络设备,如计算机和交换机直连。

交叉线(不常用):网线一端用568B标准,另一端用568A标准来做,用于连接相同类型的设备,如交换机连

交换机,路由器连路由器,计算机连计算机。注意:由于现在网络设备都提供了端口翻转技术(自动识别

)。相同设备之间也可以用直通线连接实现正常通信。

通信方式(工作模式):

单工:数据通信中的A、B方,A方永远只能发送数据,B方永远只能接收数据。例如有线电视,电视台的设

备发送数据,家里的电视机只负责收数据。

半双工:数据通信中的A、B方,能进行发送和接收功能的临时切换。例如对讲机。

全双工:同一时刻,A、B双方能同时发送和接收数据。如网卡、电话。

单工、半双工、全双工:

- 单工数据传输只支持数据在一个方向上传输;在同一时间只有一方能接受或发送信息,不能实现双向通

信,举例:电视,广播。

- 半双工数据传输允许数据在两个方向上传输,但是,在某一时刻,只允许数据在一个方向上传输,它实际上是

一种切换方向的单工通信;在同一时间只可以有一方接受或发送信息,可以实现双向通信。举例:对讲

机。

- 全双工数据通信允许数据同时在两个方向上传输,因此,全双工通信是两个单工通信方式的结合,它要求发

54/74

送设备和接收设备都有独立的接收和发送能力;在同一时间可以同时接受和发送信息,实现双向通信,举

例:电话通信。

- 网卡的全双工(Full Duplex)是指网卡在发送数据的同时也能够接收数据,两者同步进行,这好像我们平

时打电话一样,说话的同时也能够听到对方的声音.目前的网卡一般都支持全双工.

扩展资料:

单工、半双工和全双工是电信计算机网络中的三种通信信道。这些通信信道可以提供信息传达的途径。通

信信道可以是物理传输介质或通过多路复用介质的逻辑连接。物理传输介质是指能够传播能量波的材料物

质,例如数据通信中的导线。并且逻辑连接通常指电路交换连接或分组模式虚拟电路连接,例如无线电信

通道。由于通信信道的帮助,信息可以无障碍地传输。

单工模式一般用在只向一个方向传输数据的场合。例如计算机与打印机之间的通信是单工模式,因为只有

计算机向打印机传输数据,而没有相反方向的数据传输。还有在某些通信信道中,如单工无线发送等。

单工、半双工、全双工

单工数据传输只支持数据在一个方向上传输;

半双工数据传输允许数据在两个方向上传输,但是,在某一时刻,只允许数据在一个方向上传输,它实际

上是一种切换方向的单工通信;

全双工数据通信允许数据同时在两个方向上传输,因此,全双工通信是两个单工通信方式的结合,它要求

发送设备和接收设备都有独立的接收和发送能力。

网卡的全双工(Full Duplex)是指网卡在发送数据的同时也能够接收数据,两者同步进行,这好像我们平

时打电话一样,说话的同时也能够听到对方的声音。目前的网卡一般都支持全双工。

提到全双工,就不能不提与之密切对应的另一个概念,那就是“半双工(Half Duplex)”,所谓半双工就是

指一个时间段内只有一个动作发生,举个简单例子,一条窄窄的马路,同时只能有一辆车通过,当目前有

两量车对开,这种情况下就只能一辆先过,等到头儿后另一辆再开,这个例子就形象的说明了半双工的原

理。早期的对讲机、以及早期集线器等设备都是基于半双工的产品。随着技术的不断进步,半双工会逐渐

退出历史舞台。

数的进制转换

十进制、二进制、八进制、十六进制

十进制:逢十进一位。由0~9这10个元素组成。

二进制:逢二进一位。由0、1这两个元素组成。

八进制:逢八进一位。由0~7这8个元素组成。

十六进制:逢十六进一位。由0~9、A~F这16个元素组成。网卡的MAC物理地址就是十六进制数。

查网卡物理地址:Win+R――>cmd――〉ipconfig /all

十进制转二进制:用除二取余的方法。在没有余数的位置写0,有余数的位置写一。例(9)10=(1001)2

(17)10=(10001)2

二进制转十进制:用加权算法。

(10001)2=241+230+220+210+201= (17)10

(1010)2=231+220+211+20*=8+2=(10)10

55/74

点击这里 点击这里 点击这里 点击这里 点击这里 点击这里 点击这里 点击这里 点击这里

2的幂(指数) 7 6 5 4 3 2 1 0

十进制值 128 64 32 16 8 4 2 1

255 1 1 1 1 1 1 1 1

13 1 1 0 1

16 1 0 0 0 0

172 1 0 1 0 1 1 0 0

168 1 0 1 0 1 0 0 0

练习:将以下十进制转换成二进制。

127 = 111 1111

191 =

192 = 128+64=1100 0000

168 = 128+32+8=1010 1000

172 = 128+32+8+4

16 = 1 0 0 0 0

练习:将以下二进制转换成十进制。

IPv4地址基础(分类)

IP地址作用、分类

IP地址作用:用来标识计算机在网络中的编号。

IPv4地址的格式:由4组以点分隔的数字组成,每组数的取值范围是0~255。例如192.168.1.5。

IP地址的组成:由网络号和主机号两部分组成。同一交换机组建的局域网中的主机只网络号相同时才能正

常通信。网络号不同的主机之间通信必须经过路由器。

IP地址的分类:是由IP地址中第一组数的取值来决定的。A类用于大型网络,B类用于中型网络,C类用于

小型网络。

A类:第1组数的取值范围1~127。即1.0.0.0~127.255.255.255。A类地址的网络号(组号)是第1组数,后

3组数是主机号。默认子网掩码是255.0.0.0。

B类:128~191。即128.0.0.0~191.255.255.255。B类地址的网络号(组号)是前两组数,后2组数是主机

号。认子网掩码是255.255.0.0。

C类:192~223。即192.0.0.0~223.255.255.255。C类地址的网络号(组号)是前三组数,后1组数是主机

号。默认子网掩码是255.255.255.0。

D类:

E类:

10.5.5.3

255.0.0.0

56/74

子网掩码(Netmask):用来明确标识网络号和主机号。可实现子网划分和超网功能(后续讲解)。255(1111

1111)用来标明网络号,0标明主机号。

习题:写出以下IP地址的类别、网络号、主机号信息。

点击这里 点击这里 点击这里 点击这里

IP地址 类别 网络号 主机号

101.5.5.3 A类 101 5.5.3

172.18.3.6 B类 172.18 3.6

10.0.0.5 A类 10 0.0.5

180.2.2.1 B类 180.2 2.1

198.3.2.5 C类 198.3.2 5

192.168.10.5 C类 192.168.10 5

PT模拟器局域网基础

cisco package tracer模拟器:是用来模拟思科路由器、交换机设备的软件,还可以模拟PC、服务器等功

能。可以做网络实验、网络拓扑设计。

英文单词:

Router:路由器

switch:交换机

connections:连接线路。如自动连线、直通线、交换线、console线、光纤等。

End Device:终端设备。如电脑、服务器、网络打印机等。

练习:用PT模拟器设计如下网络拓扑结构图,并给网络中的计算机设置IP地址,最后用PC0这台主机ping

另外两台主机,测试通信状态。

练习:用PT模拟器设计如下网络拓扑结构图,并给网络中的计算机、路由器设置IP地址,并给计算机设置

网关IP,最后用PC0这台主机ping另外两台主机,测试通信状态。

57/74

练习::用PT模拟器设计如下网络拓扑结构图,并给服务器设置IP地址,然后在服务器上设置DHCP服务

的功能选项。

概念:

DHCP:即动态主机配置协议(Dynamic Host Control Protocol)的缩写。

作用:通过DHCP协议实现服务器给客户机动态分配TCP/IP设置。包括IP地址、子网掩码、网关、DNS等参

数。广泛应用于公司的办公网络、WiFi无线网络。企业中通常用路由器来实现DHCP服务器功能。

DHCP参数设置:按如下图所示给服务器进行设置。

58/74

练习:在个人电脑上用Serv_U软件做ftp文件共享。让网络中其他用户能够匿名或指定账号访问ftp共享。

59/74

FTP:文件传输协议(File Tranfer Protocol)。工作模式是C/S架构(服务器Server/客户端Client)。

作用:通过FTP协议可以实现文件的上传(upload)和下载(download)功能。

匿名访问: ftp://10.31.165.62/br/>用户账号访问:ftp://jin:123@10.31.165.62/

格式说明:ftp://账号:密码@服务器IP/

路由器

路由器(router):又称作网关设备(Gateway),用于连接多个逻辑上分开的网络,是连接Internet中各局域

网、广域网的设备。

路由器的作用是

逻辑网络(即网络号不相同的网络)是代表一个单独的网络或一个子网。当数据从一个子网传输到另一个子

网时,可通过路由器的路由(即IP寻址和路由选择)功能来完成。

案例:C类IP地址192.168.10.5和192.168.11.8就是处于两个不同的逻辑网络。因为他们的逻辑网络号分

别是192.168.10和192.168.11。他们之间要正常通信就必须通过路由器进行数据转发。

作用:实现数据包的转发(forward,即IP寻址和路由选择)。它会根据网络连接的情况自动选择和设定路

由,以最佳路径,按先后顺序发送信号。路由器是互联网络的枢纽,相当于“交通警察”(或道路指示牌)。

广泛应用于各行各业,根据产品的档次不同能够实现骨干网内部连接、骨干网间互联和骨干网与互联网的

连接。

路由器和交换机之间的主要区别就在于交换机是工作在OSI参考模型的第二层(数据链路层),而路由器是工

作在第三层(网络层)。

网络数据报格式: 源IP(即发件地址) + 目标IP(即收件地址) + 数据正文

温馨提示:联想一下自己发快递时填写的快递单,就很容易明白。

60/74

路由器操作系统:

IOS:即互联网操作系统(Internet Operation System)的缩写。是基于Unix系统开发的一套用于路由器、

交换机管理的系统程序。

CLI:命令行界面(command Linner Interface)。如Windows、Linux的命令行界面。

GUI:图形用户界面(graphic User Interface)。如windows桌面操作界面。

路由配置

静态路由:由管理员亲自手动配置,节省了网络带宽,减少了额外开支。

动态路由:路由器之间采用预定的动态路由协议,定时发送路由更新信息,根据新信息计算新的最佳路

由。动态路由用在大型的网络,几百台甚至上千台路由器。动态路由协议有RIP、OSPF等。

路由表:

点击这里 点击这里 点击这里 点击这里

目的IP 子网掩码 网关(即下一跳) 接口

127.0.0.0 255.0.0.0 127.0.0.1 lo

192.168.11.0 255.255.255.0 192.168.11.1 f0/0

192.168.12.0 255.255.255.0 192.168.12.1 f0/1

0.0.0.0 0.0.0.0 192.168.11.1 f0/2

61/74

路由器选路和转发数据包的过程:

- 先检测收到的数据包的目标IP地址

- 检测路由表中是否有到达目标IP地址的路由记录,如果有就进行转发,否则就丢弃。

路由器基础配置:

需求:用PT模拟器设计出下图所示的网络拓扑图,然后在路由器的CLI命令行界面给各个接口配置IP地址。

最后查看路由表信息。

温馨提示:当命令输入错误时会提示255.255.255.255并卡在此处无法操作,此时按Ctrl+Shift+6强制解锁

即可。

配置路由器R1端口:

Router> //初始化的普通模式(仅用于基础的查看功能,提示符为>大于号)

Router> ? 或 help //显示帮助

Router>enable //进入特权模式(用于查看路由器更多的相关设置)

Router#config terminal // 进入配置模式(即全局模式,用于设置路由器的接口IP、路由表等参数)

Configuring from terminal, memory, or network [terminal]? t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#no ip domain-lookup //关闭域名解析功能

Router(config)#hostname R1 //更改主机名为R1

R1(config)#interface f0/0 //配置f0/0端口,注:f0/0是指第1个插槽的第1个端口

R1(config-if)#ip add 192.168.1.1 255.255.255.0 //设置端口ip和子网掩码

R1(config-if)#no shutdown //打开端口(激活端口)

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

%SYS-5-CONFIG_I: Configured from console by console

R1(config)#exit //退出当前设置(可以不做)

R1(config)#int f0/1 //配置f0/1端口

R1(config-if)#ip add 192.168.2.1 255.255.255.0 //设置端口ip

R1(config-if)#no shut //打开端口

R1(config-if)# ctrl+z 或 end //返回到特权模式

R1# show ip route //查看路由表

62/74

R1# write 或 copy run start //保存设置。将内存中运行的设置保存到启动配置文件中

R1#ping 192.168.1.1 //通信状态测试(能ping通)

R1#ping 192.168.2.1 //通信状态测试(暂时ping不通,因为对方端口未激活,不通电)

配置路由器R2端口

Router>en //进入特权模式

Router#config t // 进入配置模式

Router(config)#hostname R2//更改主机名为R2

R2(config)#int f0/0 //配置端口f0/0

R2(config-if)#ip add 192.168.2.2 255.255.255.0 //设置端口ip

R2config-if)#no shut //打开端口

R2(config)#int f0/1 //配置端口f0/1

R2(config-if)#ip add 192.168.3.1 255.255.255.0 //设置端口ip

R2(config-if)#no shut//打开端口

R2(config-if)#ip add 192.168.3.1 255.255.255.0 //设置端口ip

R2(config-if)#no shut //打开端口

R2(config-if)# ctrl+z //返回到特权模式

R2# show ip route //查看路由表

R2# write 或 copy run start //保存设置

R2#ping 192.168.2.2 //通信状态测试

R2#ping 192.168.3.1 //通信状态测试

配置路由器R3端口

Router>en //进入特权模式

Router#config t // 进入配置模式

Router(config)#hostname R3 //更改主机名为R3

R3(config)#int f0/0 //配置端口f0/0

R3(config-if)#ip add 192.168.3.2 255.255.255.0//设置端口ip

R3config-if)#no shut//打开端口

R3(config)#int f0/0 //配置端口f1/0

R3(config-if)#ip add 192.168.4.1 255.255.255.0//设置端口ip

R3config-if)#no shut//打开端口

R3(config-if)# ctrl+z //返回到特权模式

R3# show ip route //查看路由表

R3# write 或 copy run start //保存设置

R3#ping 192.168.3.2 //通信状态测试

R3#ping 192.168.4.1 //通信状态测试

PC0电脑IP设置:

IP地址:192.168.1.2

子网掩码(netmask):255.255.255.0

网关(gateway):192.168.1.1

PC1电脑IP设置:

IP地址:192.168.4.2

子网掩码(netmask):255.255.255.0

网关(gateway):192.168.4.1

63/74

静态路由:

练习:用PT模拟器设计出下图所示的网络拓扑图,然后在路由器的CLI命令行界面给各个接口配置IP地址,

然后查看路由表信息。给3台路由器分别添加静态路由记录,实现全网能正常通信(即ping通)。

练习:给上面练习中的路由器R1和R3分别添加静态路由记录。

静态路由命令:ip route 目标网络号 目标网络的子网掩码 网关IP(即下一跳IP地址)

例:ip route 192.168.3.0 255.255.255.0 192.168.2.2

R1配置静态路由:

R1> en

R1#conf t

R1(config)# ip route 192.168.3.0 255.255.255.0 192.168.2.2

R1(config)# ip route 192.168.4.0 255.255.255.0 192.168.2.2

R1(config)# do write //在配置模式下用do执行特权模式的write命令

R1(config)# do show ip route //在配置模式下用do执行特权模式的show ip route查看路由表

R1(config)# do ping 192.168.2.1 //能ping通

R1(config)# do ping 192.168.3.1 //不能ping通

R2配置静态路由:

R2> en

R2#conf t

R2(config)# ip route 192.168.1.0 255.255.255.0 192.168.3.2

R2(config)# ip route 192.168.4.0 255.255.255.0 192.168.3.2

R2(config)# do write

R1(config)# do show ip route //在配置模式下用do执行特权模式的show ip route查看路由表

R2(config)# do ping 192.168.2.2 //能ping通

64/74

R3配置静态路由:

R3> en

R3#conf t

R3(config)# ip route 192.168.2.0 255.255.255.0 192.168.3.1

R3(config)# ip route 192.168.1.0 255.255.255.0 192.168.3.1

R3(config)# do write

R1(config)# do show ip route //在配置模式下用do执行特权模式的show ip route查看路由表

R3(config)# do ping 192.168.4.1 //能ping通

R3(config)# do ping 192.168.1.2 //能ping通

――

动态路由:

特点:路由器之间会定期去学习相邻的路由器上的路由记录。常见的动态路由协议有RIP、OSPF等。

RIP:路由信息协议(route Information Protocol)。属于距离矢量路由协议。最大不超过15跳,即16个路由

器。默认每30秒刷新一次。

OSPF:开放式最短路径优先。

练习:用PT模拟器设计出下图所示的网络拓扑图,然后在路由器的CLI命令行界面给各个接口配置IP地址,

然后查看路由表信息。给3台路由器分别添加静态路由记录,实现全网能正常通信(即ping通)。

RIP的配置方法:

R1> en

R1#conf t

R1(config)#do show ip route //查看路由表

R1(config)#router rip //启用RIP协议

R1(config)#version 2 //启用RIP协议2号版本

R1(config)#network 192.168.1.0 //发布此网络号的路由通告

R1(config)#network 192.168.2.0 //发布此网络号的路由通告

R1(config)#do show ip route //查看路由表

R1(config)#do show run //查看路由器的运行配置信息

说明:C是直连路由记录 R是RIP路由记录

C 192.168.1.0/24 is directly connected, FastEthernet0/0

C 192.168.2.0/24 is directly connected, FastEthernet0/1

R 192.168.3.0/24 [120/1] via 192.168.2.2, 00:00:28,

FastEthernet0/1

R 192.168.4.0/24 [120/2] via 192.168.2.2, 00:00:28,

FastEthernet0/1

路由器密码设置

密码类型:

1、特权模式密码:即用enable从普通模式切换到特权模式下的密码。

2、console口管理密码:用console口(控制口)管理路由时的密码。

3、telnet远程登录密码:用telnet命令远程登录到路由器的密码。

65/74

特权模式密码配置:

R1>en

R1#conf t

R1(config)#enable ?

password Assign the privileged level password

secret Assign the privileged level secret

R1(config)#enable password mingwen //设置明文密码(优先级低)

R1(config)#enable secret miwen //设置密文密码(优先级高)

R1(config)#end //退出配置模式,返回到特权模式

R1#write //保存设置

R1#sh run //查看运行配置信息

附加任务:开启密码加密的服务。

service password-encryption

console口管理密码:

功能:是进入普通模式时需要输入的密码。

R1>enable

R1#conf t

R1(config)#line console 0 //设置console 0端口

R1(config-line)#password jin //设置密码为jin

R1(config-line)#login //允许密码检验

R1(config-line)#end

R1#write

R1#show run

telnet远程登录密码:

功能:用telnet命令远程登录到路由器的密码。

R1>enable

R1#conf t

R1(config)#line vty 0 4 //设置vty虚拟终端线路0~4,0是起始号,4是截止号

R1(config-line)#password jinvty //设置密码为jinvty

R1(config-line)#login //允许密码检验

R1(config-line)#end

R1#write

R1#show run

测试telnet登录密码:

1.给电脑设置正确的IP地址。即跟路由器能正常通信。

2.在电脑的cmd界面输入telnet 192.168.1.1回车,即可看到远程登录界面,等待用户输入密码。

注意:如果想用telnet远程去管理思科路由器、交换机,必须设置telnet密码和特权模式登录密码才行。

IP地址

IP:就互联网协议(Internet Protocol)的缩写。互联网中的计算机、交换机、路由器等都采用IP协议进行通

66/74

信。

IP地址:是IP协议中用来唯一标识网络设备身份的ID号。例如:某台计算机的IP地址是192.168.11.11。

手机号的格式:例 13100705318中的131是联通运营商(网络号)编号,0070(武汉)是地区编号,5318是

个人专属号码。

IPv4地址的格式:由网络号(网络位)和主机号(主机位)两部分组成。由4组以.点分隔的十进制数组成,每组

数的取值范围是0~255。底层网络程序是将IP地址识别成二进制(0000 0000 ~ 1111 1111)处理的。

例 :C类IP地址192.168.11.11中的左三组数192.168.11是网络号,最右边的11是主机号。

7 6 5 4 3 2 1 0

128+64+32+16+8+4+2+1=255

IP地址的分类:根据IP地址中左边第1组数的取值范围来决定分类的。

类别 范围 二进制

A类: 1~127 0 000 0001~0 111 1111

B类: 128~191 10 00 0000~10 11 1111(255-64)

C类: 192~223 110 0 0000~110 1 1111(255-32)

D类: 224~239 1110 0000~1110 1111(255-16)

E类: 240~247 11110 000~11110 111 (255-8)

练习提问:请说出以下IP地址属于A、B、C、D、E中的哪一类。

130.8.9.1

10.8.3.2

172.16.5.3

230.1.1.2

241.8.9.5

192.168.5.3

202.103.24.68

114.114.114.114

8.8.8.8

300.5.3.8 不是IP地址,错误的IP地址

IP地址的网络号和主机号:

类别 网络号 主机号

A类(1~127): 第1组数 后3组数 1.0.0.0 ~127.255.255.255

B类(128~191): 第1、2组数 后2组数 128.0.0.0~191.255.255.255

C类(192~223): 第1、2、3组数 后1组数 192.0.0.0~223.255.255.255

注意:二层交换机组建的局域网中,只有网络号相同的主机才能正常通信(即ping通)。

练习提问:请问在二层交换机组建的局域网中,以下哪些IP的主机之间能正常通信。

解题思路:首先看IP地址属于哪一类,然后根据类别分析出IP地址的网络号是多少。最后,只要网络号相

同的就能正常通信。

- 192.168.11.5

- 192.168.12.8

- 192.168.11.9

- 192.168.12.11

- 192.168.3.5

- 10.1.1.8

- 10.5.3.2

- 11.7.8.9

- 11.8.9.12

67/74

-

10.9.8.7

特殊的IP地址:

环回地址:IP地址左边第1组数是127的IP地址。如 127.0.0.1~127.255.255.254表示本机自己。通常用

于做内测(本地测试)。ping 任意一个环回地址都能通。

网络地址:IP地址中主机号的二进制为全0的IP地址。如 192.168.11.11这个IP的网络地址是

192.168.11.0。再如 172.16.88.168这个IP的网络地址是172.16.0.0。

广播地址:IP地址中主机号的二进制位全1的IP地址。如 192.168.11.11这个IP的网络地址是

192.168.11.255。再如 172.16.88.168这个IP的网络地址是172.16.255.255。

组播地址:224.0.1.0 ~ 238.255.255.255

组播传输:在发送者和每一接收者之间实现点对多点网络连接。如果一台发送者同时给多个接收者传输相

同的数据,也只需复制一份相同的数据包。它提高了数据传送效率,减少了骨干网络出现拥塞的可能性。

私有地址(保留地址):仅用于局域网内部或做实验用,私有地址是不能再Internet互联网中使用的。

类别 取值范围

A类: 10.0.0.1~10.255.255.255

B类: 172.16.0.0~172.31.255.255

C类: 192.168.0.0~192.168.255.255

DHCP保留地址:当DHCP客户机(即电脑网卡TCP/IP设置为自动获取IP地址)无法通过DHCP自动获取IP地址

时,主机会自动随机分配到DHCP保留地址。取值范围是169.254.0.0~169.254.255.255。

子网掩码(sub netmask或prefix):用来明确标明IP地址中的网络号(即网络位)和主机号(即主机位)的位

置。子网掩码中用二进制的全1声明IP地址中网络号的位置,用全二进制的全0声明IP地址中主机号的位

置。

例:请问以下IP地址的网络号、主机号分别是多少。

IP:192.168.11.8

子网掩码:255.255.255.0

IP:172.16.9.8

子网掩码:255.255.0.0

IP:10.5.8.7

子网掩码:255.0.0.0

IP:10.9.8.7

子网掩码:255.255.0.0

IP:11.8.9.7

子网掩码:255.255.255.0

例:请问以下两个IP地址的网络号分别是多少,他们是否属于同一网段(即网络号相同)。

172.16.9.8

255.255.255.0

172.16.8.8

255.255.255.0

68/74

子网划分

十进制数:由0~9这十个元素组成,人类日常生活中用的是十进制。特点是满10进一位。

二进制数:由0、1这两个元素组成,计算机处理数据采用的是二进制数。特点是满2进一位。

十六进制数:由0~9、A~F这十六个元素组成,计算机的网卡物理MAC地址用的是十六进制。特点是满16

进一位。查网卡的MAC地址用ifconfig 或 ip a

附录:2的幂

2的幂: 10 9 8 7 6 5 4 3 2 1 0

十进制: 1024 512 256 128 64 32 16 8 4 2 1

数的进制转换:

十进制转成二进制:用十进制数依次除以2,取余数,最后将所取的余数从下往上写。

例:将十进制的9转成二进制数。

例:将十进制的11、63、17、15、7分别转成二进制数。

(11)10=(1011)2

(63)10=(111 111)2

(15)10=(1111)2

(7)10=(111)2

(126)10=(1111110)2

(60)10=(111100)2

(100)10=127-27=127[111 1111]-27[16、8、2、1]=(1100 100)2

二进制转成十进制:用加权算法来计算。

69/74

例:二进制的11010转成十进制。

(11010)2=241+231+220+211+20*0=16+8+0+2+0=(26)10

附录:2的幂

2的幂: 10 9 8 7 6 5 4 3 2 1 0

十进制: 1024 512 256 128 64 32 16 8 4 2 1

例:二进制的110、101、1011、1011101转成十进制。

(110)2=(6)10

(101)2=(5)10

(1011)2=(11)10

(1011101)2=(93)10

子网掩码的特殊作用:

1.子网划分:借IP地址中的主机位(二进制位)来充当网络位,实现将大的局域网划分成多个小的局域网。

C类子网划分的常见子网掩码值:

例:IP地址192.168.11.0/24这个IP的网络做子网划分,分成两个子

网。

C类IP的默认子网掩码:255.255.255.0 主机位0(0000 0000)~255(1111 1111) 子网掩码前缀

(VLSM):/24

子网划分的借位情况: 公式 2n=子网数 n为从主机号中借的二进制位数

借的位数 子网数 子网掩码前缀 子网掩码 十进制和二进制的转换

1 21=2 /25 255.255.255.128 (128)10=(1000

0000)2

2 22=4 /26 255.255.255.192 (192)10=(1100

0000)2

3 23=8 /27 255.255.255.224 (224)10=(1110

0000)2

4 24=16 /28 255.255.255.240 (240)10=(1111

0000)2

5 25=32 /29 255.255.255.248 (248)10=(1111

1000)2

6 26=64 /30 255.255.255.252 (252)10=(1111

1100)2

70/74

7 27=128 /31 255.255.255.254 (254)10=(1111

1110)2

192.168.10.0~192.168.10.255 0~255共256个数,将256个数分成两组,每组有256/2=128个数,

第一组数的取值范围是0~127,第2组数范围是128~255。那么子网掩码是多少呢?

0(0 000 0000)~127(0 111 1111) 1001 1002 1003 2001 2002 2003

128(1 000 0000)~255(1 111 1111)

255.255.255.0 0(0000 0000) 255.255.255.128

2.实现超网:借IP地址中的网络位(二进制位)来充当主机位,实现将多个小的局域网合并成一个大的局域

网。

例:C类IP地址192.168.11.0~192.168.11.255这个范围中一共有256个IP地址,其中192.168.11.0(网络

地址)、192.168.11.255(广播地址)这两个IP地址是不能分配给主机的。即可用IP地址就256-2=254个。

0~255 大网络 共256个号

附录:2的幂

2的幂: 10 9 8 7 6 5 4 3 2 1 0

十进制: 1024 512 256 128 64 32 16 8 4 2 1

128+64+32+16+8+4+2+1=255

256个号分成2组,每组有256/2=128个号

1组范围0~127 0000 0000~0111 1111(255-128)

2组范围128~255

256个号分成4组,每组有256/4=64个号

1组范围0~63

2组范围64~127

3组范围128~191

4组范围192~255

256个号分成8组,每组有256/8=32个号

1组范围0~31

2组范围32~63

3组范围64~95

4组范围96~127

5组范围128~159

6组范围160~191

7组范围192~223

8组范围224~255

256个号分成16组,每组有256/16=16个号

1组范围:0~15

2组范围:16~31

3组范围:32~47

71/74

4组范围:48~63

5组范围:64~79

6组范围:80~95

7组范围:96~111

8组范围:112~127

9组范围:128~143

10组范围:144~159

11组范围:160~175

12组范围:176~191

13组范围:192~207

14组范围:208~223

15组范围:224~239

16组范围:240~255

256个号分成32组,每组有256/32=8个号

自己计算每组数的取值范围

256个号分成64组,每组有256/64=4个号

自己计算每组数的取值范围

256个号分成128组,每组有256/128=2个号

自己计算每组数的取值范围

子网划分练习

问题:

问:划分m个子网,需要从主机号中借n位?主机号还剩多少位?默认的子网掩码是多少?子网划分(即借

主机位)后的新子网掩码是多少?

答:从主机号中借位的公式 2n=m

主机位中用来表示主机号的剩余位数公式:8-n

根据答中的第1个结果就可以写出子网掩码

问:划分m个子网后,每个子网中有多少个IP地址。有多少个可用IP地址?

答:每个子网的IP总数公式256/m。每个子网的可用IP数公式(256/m)-2

练习:将192.168.8.0/24这个网络的IP地址做子网划分,分成4个子网,请依次回答以下问题:

1.默认(没做子网划分的)的子网掩码是多少?255.255.255.0

2.需要从主机号中借几位来充当网络号? 2位

3.每个子网中有多少个IP地址? 256/4=64

4.每个子网中的可用IP地址有多少个? 62

5.每个子网的网络地址、广播地址分别是多少?

6.主机号中用来表示主机号的二进制还剩多少位? 8-2=6

7.子网划分后的新子网掩码是多少?255.255.255.192

72/74

192.168.8.0/26

借2位,剩6位

256/4=64,每个子网有64个IP地址,可用62个

网络地址 广播地址

192.168.8.0-192.168.8.63

192.168.8.64-192.168.8.127

192.168.8.128-192.168.8.191

192.168.8.192-192.168.8.255

128 64 32 16 8 4 2 1

255.255.255.192

73/74

74/74

路由与交换

标签:项目建设 笔记本 ams wildcard deny 需求 英文 网桥 表格

原文地址:https://blog.51cto.com/14173127/2366955