标签:class moni des 提取 param 包括 director mct access

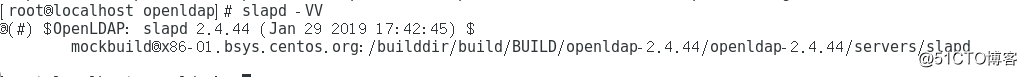

#(1)安装oepnldapyum -y install openldap compat-openldap openldap-clients openldap-servers openldap-servers-sql openldap-devel migrationtools查看openldap版本

slapd -VV

#(2)配置openldap

1)配置openldap管理员密码, 这里我配置密码为123456

#slappasswd -s 123456

{SSHA}y34sWhOnwBeR2hUBbTida1U/7s0S63sB生成的密码字段保存下来

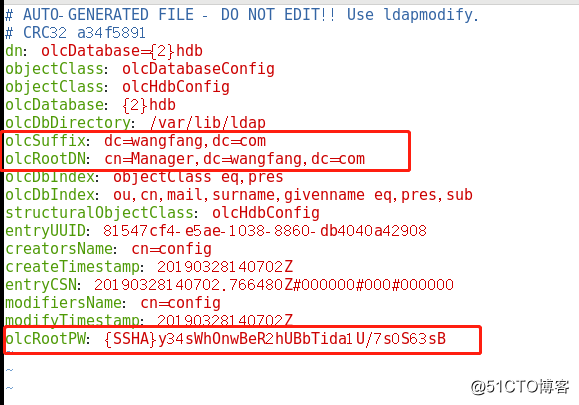

2)修改olcDatabase={2}hdb.ldif文件

vim /etc/openldap/slapd.d/cn=config/olcDatabase={2}hdb.ldif

修改olcDatabase={2}hdb.ldif文件,对于该文件增加一行

olcRootPW: {SSHA}y34sWhOnwBeR2hUBbTida1U/7s0S63sB

,然后修改域信息:

olcSuffix: dc=wangfang,dc=com

olcRootDN: cn=Manager,dc=wangfang,dc=com

注意:其中cn=Manager中的Manager表示OpenLDAP管理员的用户名,而olcRootPW表示OpenLDAP管理员的密码。

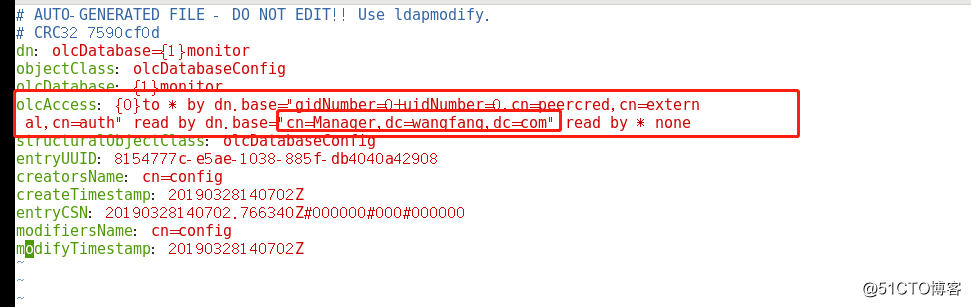

3)修改olcDatabase={1}monitor.ldif文件

修改olcDatabase={1}monitor.ldif文件,如下:

vim /etc/openldap/slapd.d/cn=config/olcDatabase\=\{1\}monitor.ldif

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=extern

al,cn=auth" read by dn.base="cn=Manager,dc=wangfang,dc=com" read by * none

注意:该修改中的dn.base是修改OpenLDAP的管理员的相关信息的。

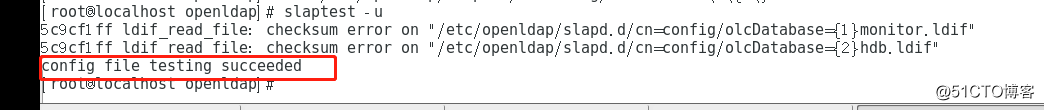

验证OpenLDAP的基本配置,使用如下命令:

slaptest -u

上面的checksum error 报错不用管, 只要配置文件测试succeeded成功就行

4)修改文件权限

chown -R ldap.ldap /etc/openldap/

chown -R ldap.ldap /var/lib/ldap/5)启动服务

systemctl enable slapd

systemctl start slapd

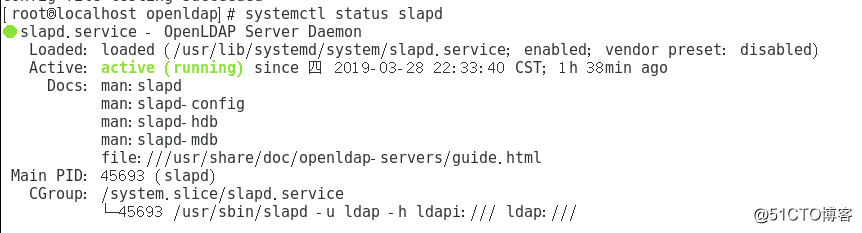

systemctl status slapd

6)验证服务

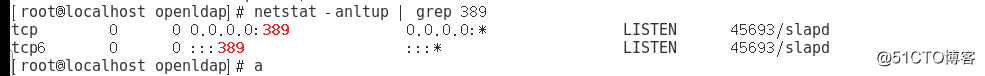

OpenLDAP默认监听的端口是389,下面我们来看下是不是389端口,如下:

#(3)配置OpenLDAP数据库

1)OpenLDAP默认使用的数据库是BerkeleyDB,现在来开始配置OpenLDAP数据库,使用如下命令:

cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

chown ldap:ldap -R /var/lib/ldap

chmod 700 -R /var/lib/ldap

ll /var/lib/ldap/注意:/var/lib/ldap/就是BerkeleyDB数据库默认存储的路径。

2)导入基本Schema

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif3)修改migrate_common.ph文件

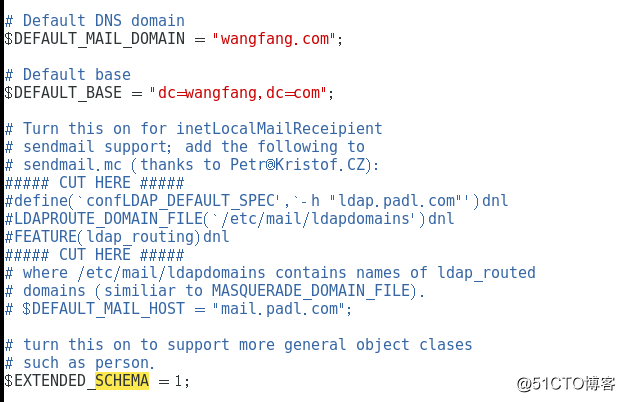

migrate_common.ph文件主要是用于生成ldif文件使用,修改migrate_common.ph文件,如下:vim /usr/share/migrationtools/migrate_common.ph +71

$DEFAULT_MAIL_DOMAIN = “wangfang.com”;

$DEFAULT_BASE = “dc=wangfang,dc=com”;

$EXTENDED_SCHEMA = 1;

4)导入用户及用户组到OpenLDAP数据库

配置openldap基础的数据库,如下: 注意每个dn之间要有空格

cat >/root/base.ldif <<EOF

dn: dc=wangfang,dc=com

o: wangfang com

dc: wangfang

objectClass: top

objectClass: dcObject

objectclass: organization

dn: cn=Manager,dc=wangfang,dc=com

cn: Manager

objectClass: organizationalRole

description: Directory Manager

dn: ou=People,dc=wangfang,dc=com

ou: People

objectClass: top

objectClass: organizationalUnit

dn: ou=Group,dc=wangfang,dc=com

ou: Group

objectClass: top

objectClass: organizationalUnit

EOF导入基础数据库

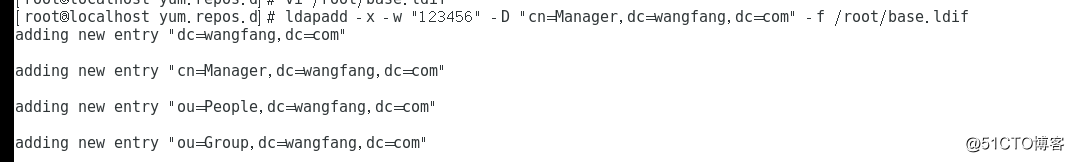

ldapadd -x -w "123456" -D "cn=Manager,dc=wangfang,dc=com" -f /root/base.ldif

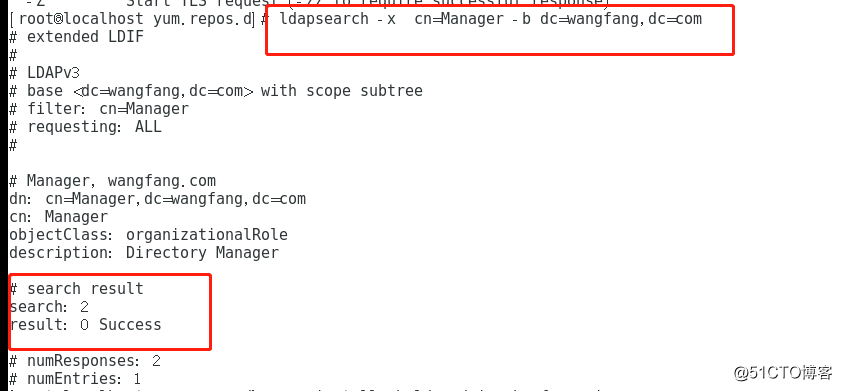

验证

ldapsearch -x cn=Manager -b dc=wangfang,dc=com

#(4)安装和配置LDAP管理工具PHPldapadmin

安装基础包

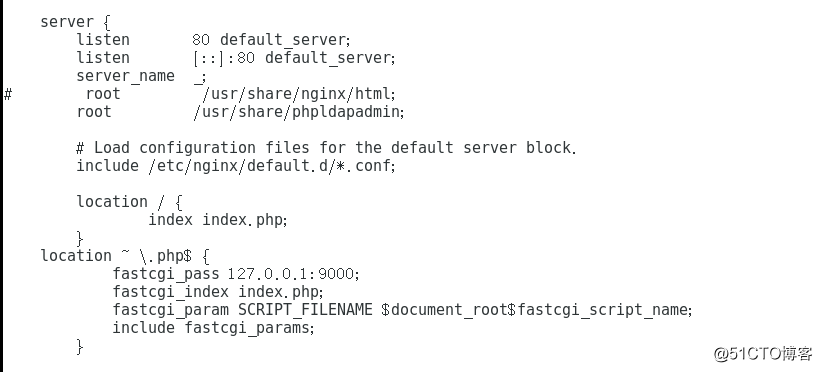

yum install phpldapadmin php-fpm nginx -y修改nginx配置文件

server {

listen 80 default_server;

root /usr/share/phpldapadmin;

location / {

index index.php;

}

location ~ \.php$ {

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

include fastcgi_params;

}

}

配置phpldapadmin配置文件

# vim /etc/phpldapadmin/config.php

#397行取消注释,398行添加注释

$servers->setValue(‘login‘,‘attr‘,‘dn‘);

// $servers->setValue(‘login‘,‘attr‘,‘uid‘);修改/etc/phpldapadmin/config.php这个文件,限制匿名用户访问

把$servers->setValue(‘login‘,‘anon_bind‘,false);改成false,因为我们不想让人匿名访问;

把$servers->setValue(‘login‘,‘allowed_dns‘,array(‘cn=Manager,dc=wangfang,dc=com‘));,我们只允许管理员访问,其他任何人不得访问启动并添加自启动

systemctl start php-fpm

systemctl enable php-fpm

systemctl enable nginx

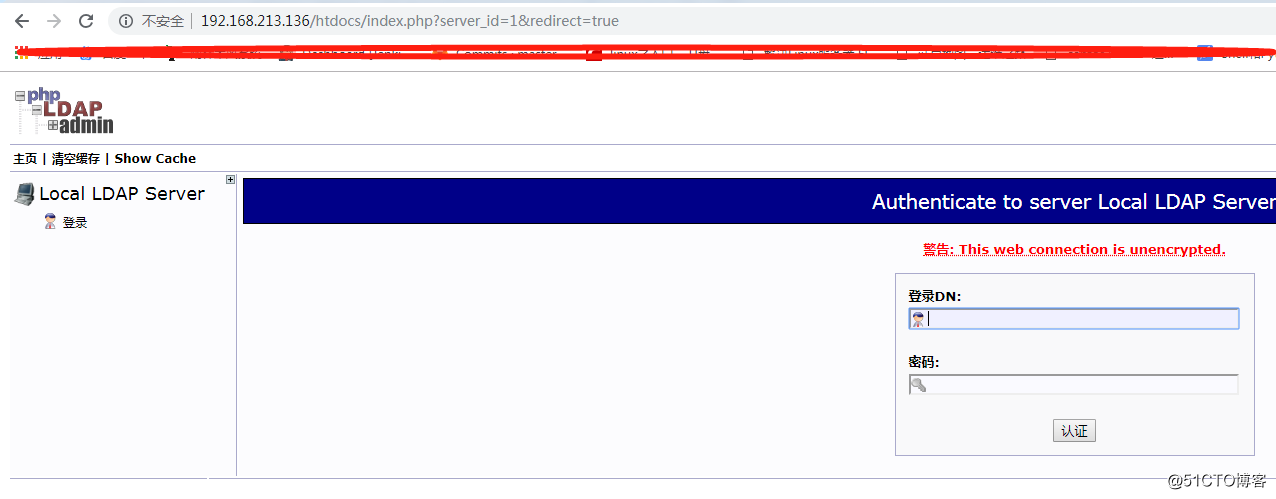

systemctl start nginx登录界面

登录成功

#(5)用户管理

默认情况下OpenLDAP是没有普通用户的,但是有一个管理员用户。管理用户就是前面我们刚刚配置的root。

现在我们把系统中的用户,添加到OpenLDAP中。为了进行区分,我们现在新加两个用户ldapuser1和ldapuser2,和两个用户组ldapgroup1和ldapgroup2,如下:

添加用户组,使用如下命令:

groupadd ldapgroup1

groupadd ldapgroup2添加用户并设置密码,使用如下命令

useradd -g ldapgroup1 ldapuser1

useradd -g ldapgroup2 ldapuser2

echo ‘123456’ | passwd –stdin ldapuser1

echo ‘123456’ | passwd –stdin ldapuser2把刚刚添加的用户和用户组提取出来,这包括该用户的密码和其他相关属性,如下

grep ":10[0-9][0-9]" /etc/passwd >/root/users

grep ":10[0-9][0-9]" /etc/group >/root/groups根据上述生成的用户和用户组属性,使用migrate_passwd.pl文件生成要添加用户和用户组的ldif,如下:

/usr/share/migrationtools/migrate_passwd.pl /root/users > /root/users.ldif

/usr/share/migrationtools/migrate_group.pl /root/groups > /root/groups.ldif导入用户到数据库,使用如下命令:

ldapadd -x -w "123456" -D "cn=Manager,dc=wangfang,dc=com" -f /root/users.ldif 导入用户组到数据库中, 使用如下命令

ldapadd -x -w "123456" -D "cn=Manager,dc=wangfang,dc=com" -f /root/groups.ldif

进入到ldap管理后台查看

用户和用户组的删除, 用户和用户组的关联接下来都可以通过图形化界面操作了;

参考文档: https://blog.51cto.com/11555417/2065747

标签:class moni des 提取 param 包括 director mct access

原文地址:https://blog.51cto.com/1000682/2370955