标签:sea md5 roc intern 密钥 host 主机 目录 tst

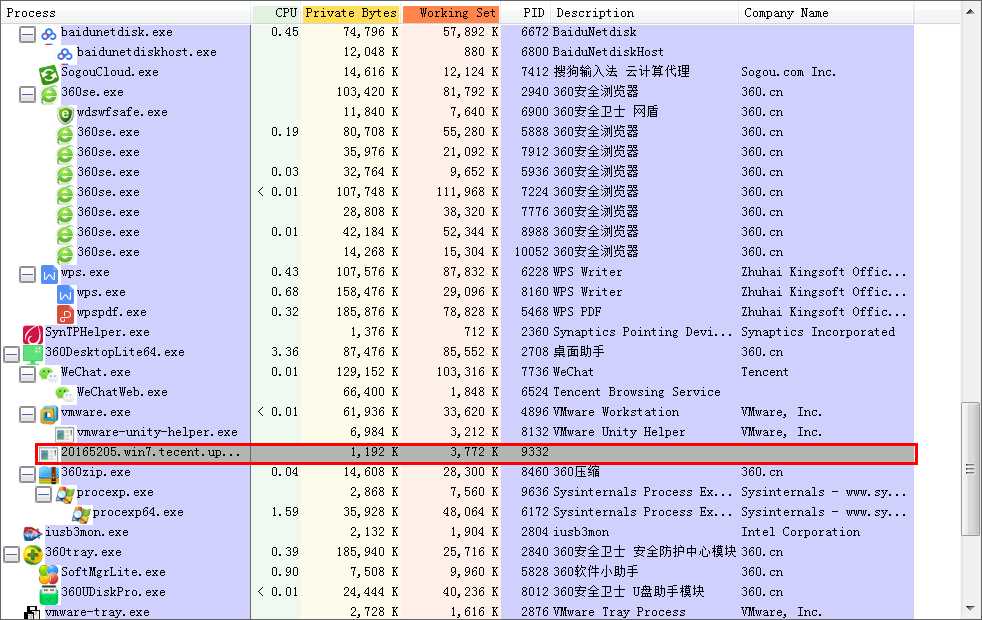

监控你自己系统的运行状态,看有没有可疑的程序在运行。

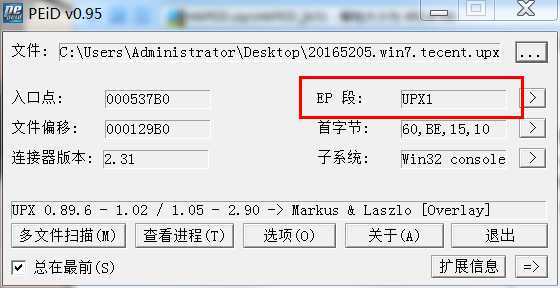

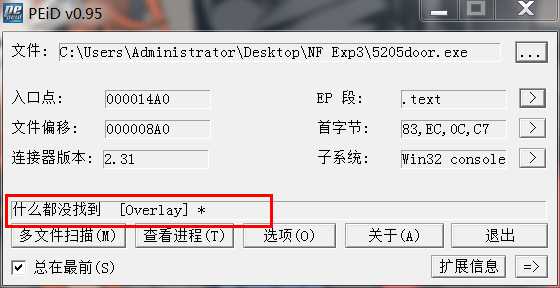

分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。

假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

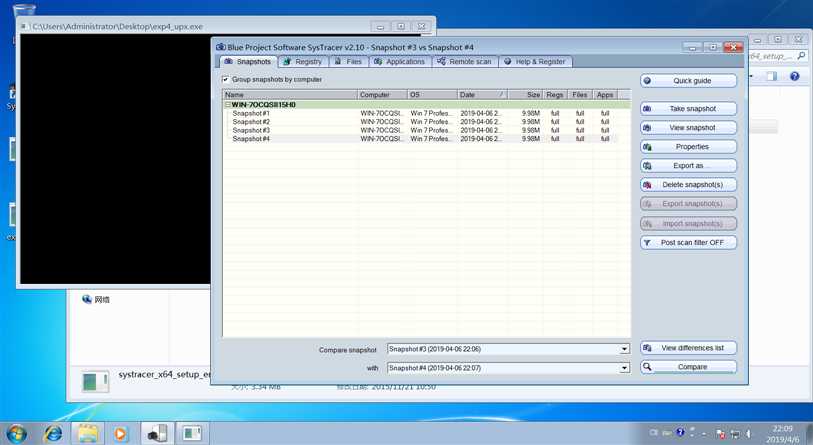

使用systracer进行分析,对比运行程序或进程前后发生的变化

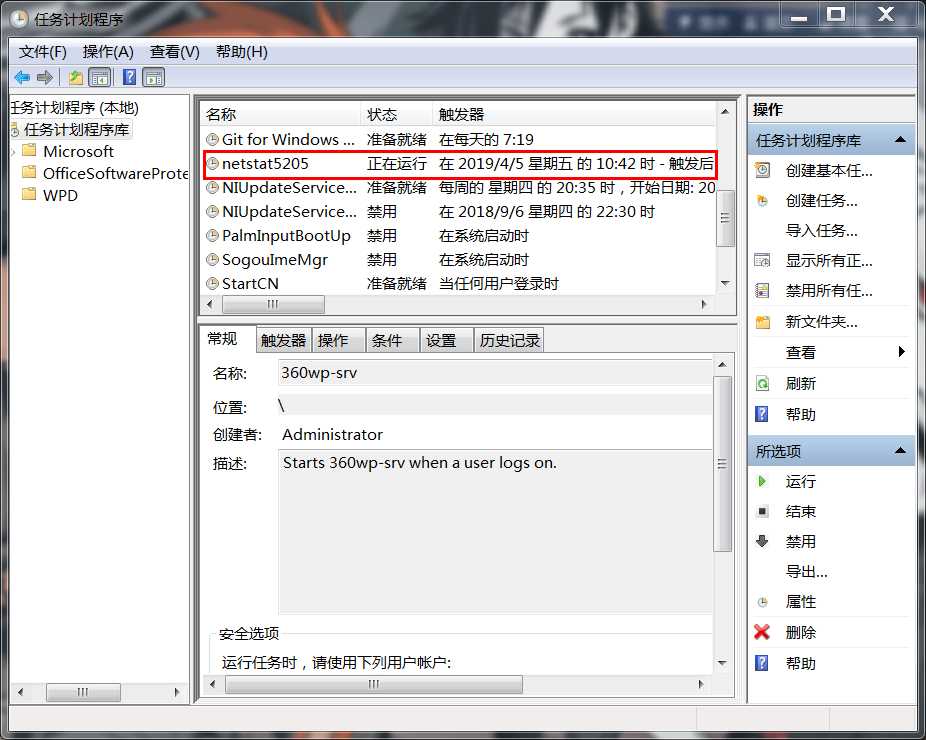

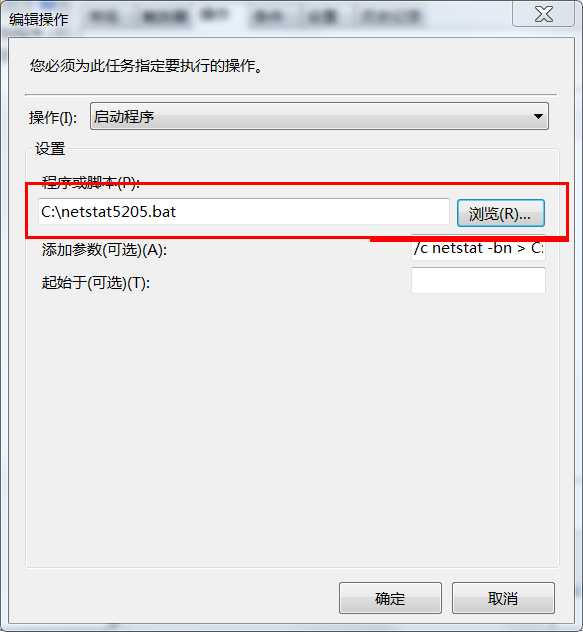

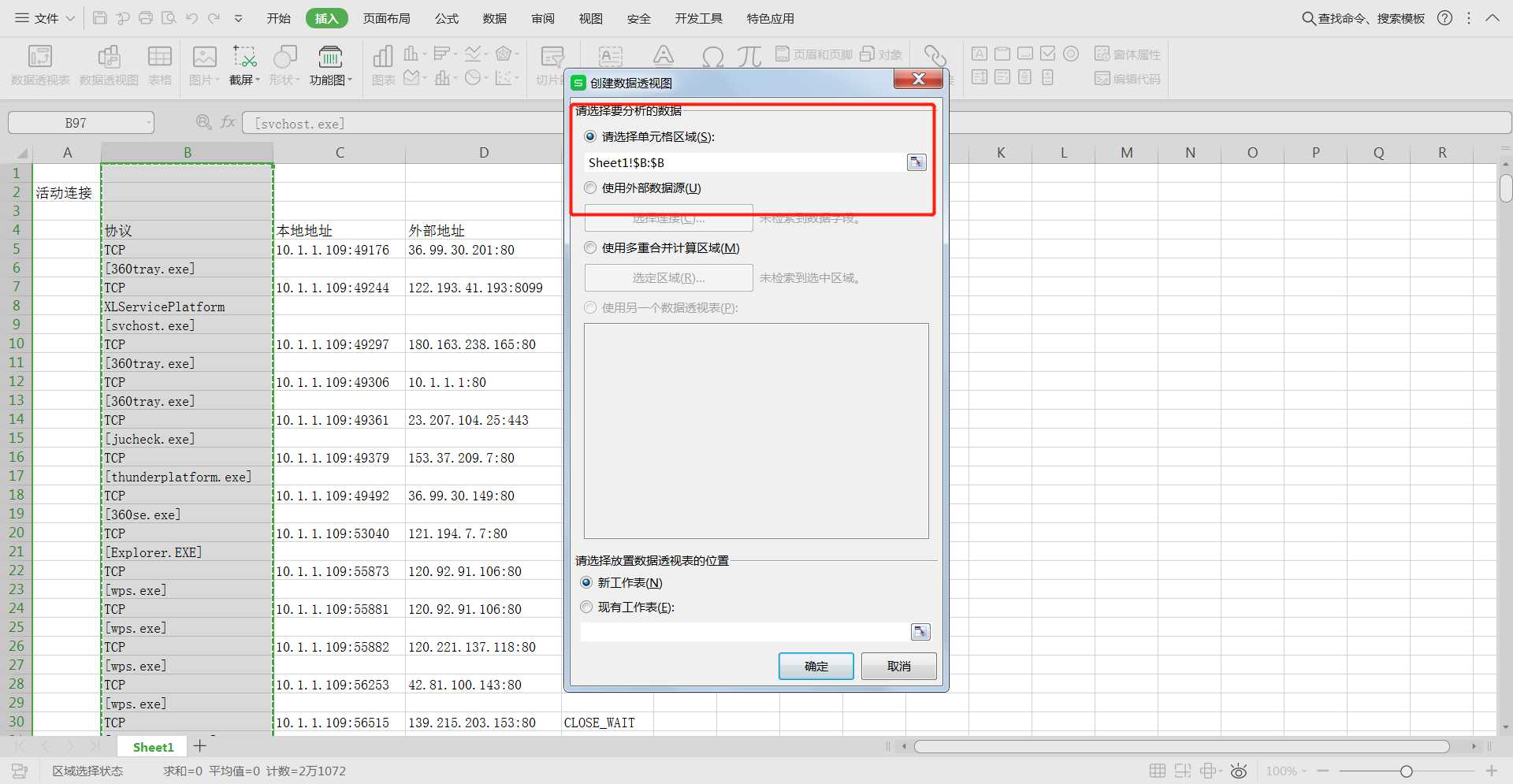

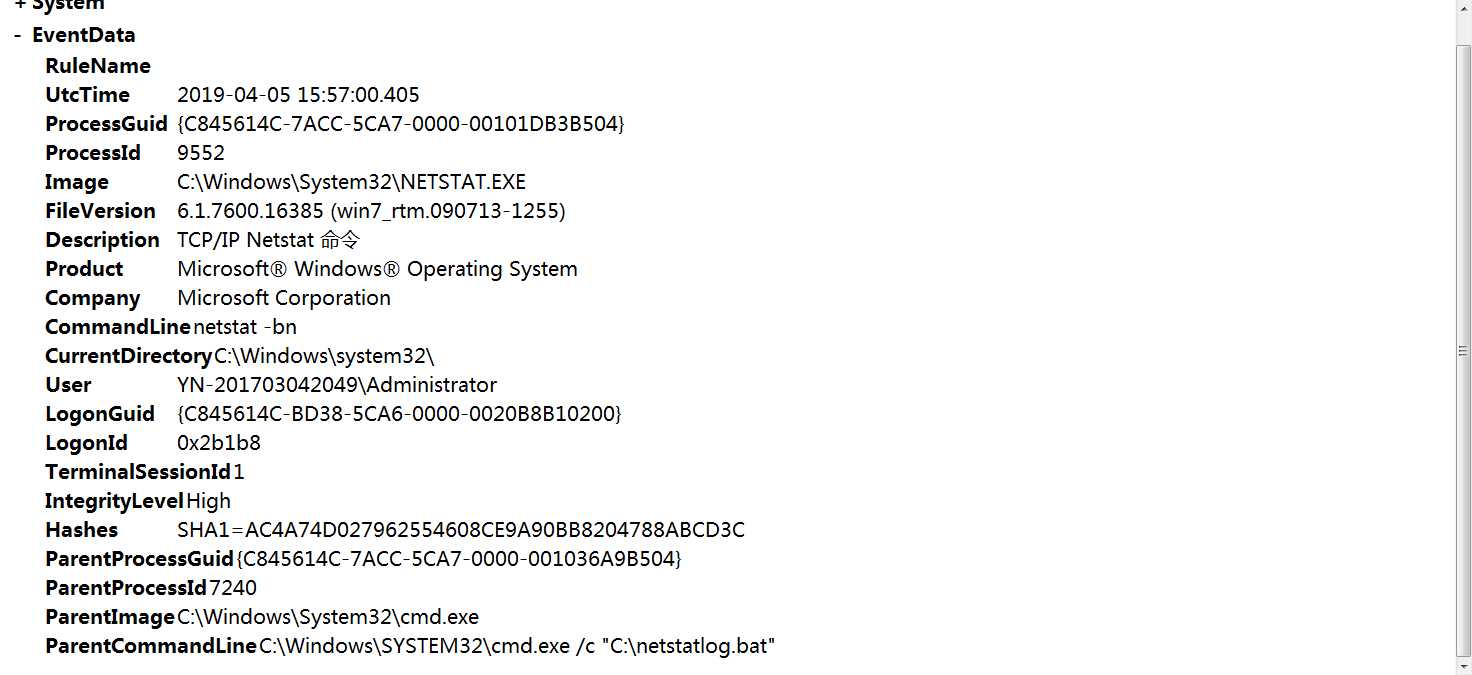

schtasks /creat /TN /netstat5205 /sc MINUTE /MO 1 /TR"cmd /c netstat -bn > c:\netstatlog.txt"创建计划任务netstat5205 - TN 指定任务名称 - sc 指定记录间隔时间,这里规定每隔一分钟记录一次 - TR 指定运行命令 - bn b指记录可执行文件名,n指记录端口和IP ->` 输出到指定文件C盘下创建netstat5205.bat脚本文件,写入以下内容

date/t >> c:\netstatlog.txt

time/t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt在开始中搜索任务计划程序,找到我们刚刚创建的任务,双击,点击操作,修改,把“程序或脚本”改为netstat5205.bat,然后确定

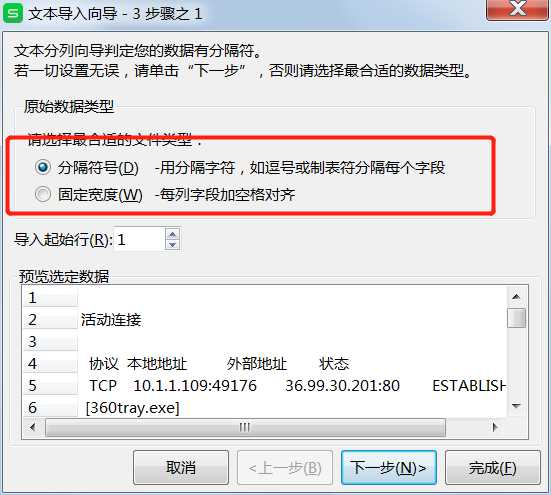

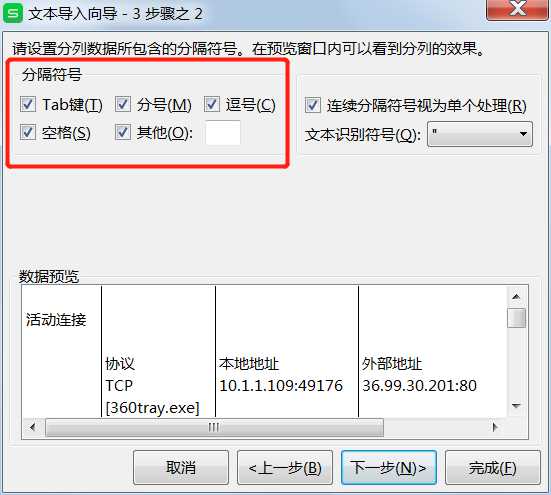

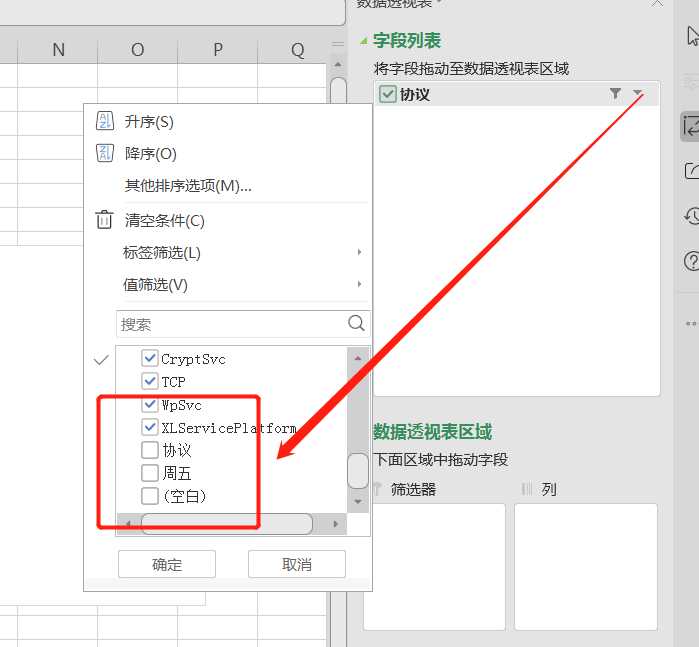

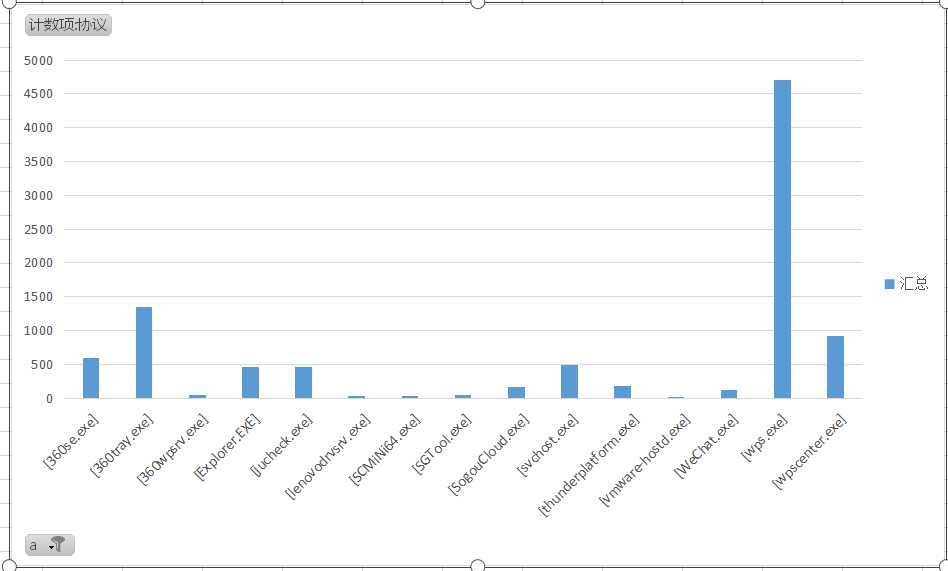

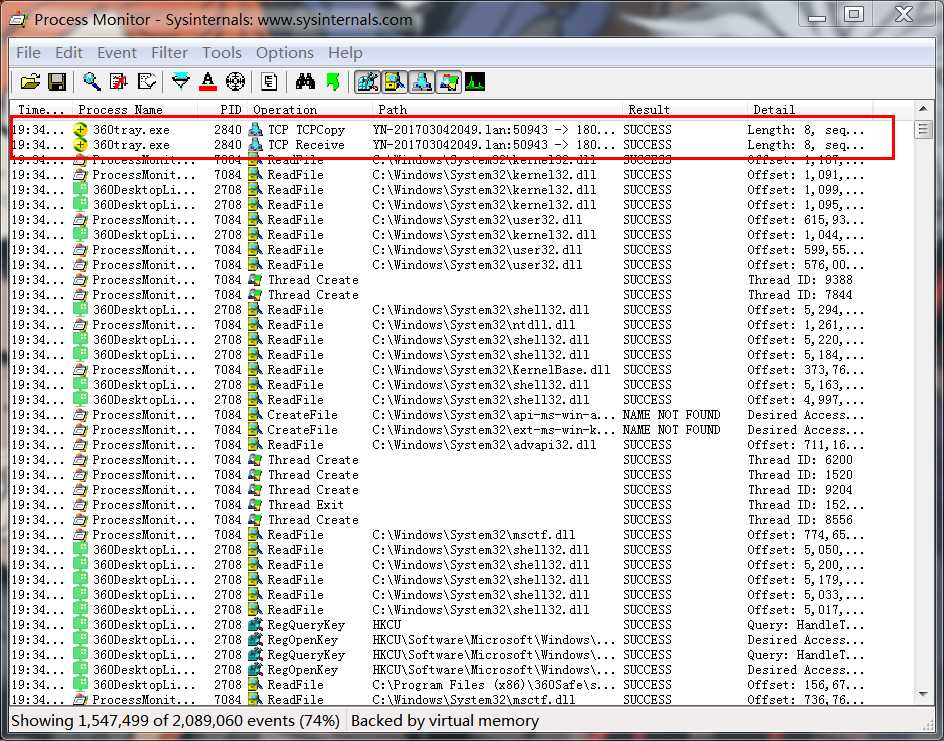

执行8个小时后进行统计,在excel表中统计所有的exe进程的联网动态

修改统计范围

可以看到

svchost.exe 是从动态链接库 (DLL)中运行的服务的通用主机进程名称。这个程序对系统的正常运行是非常重要

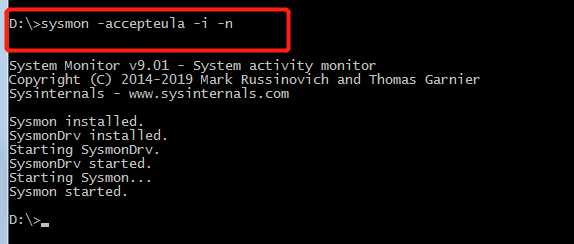

命令行安装sysmon -accepteula -i -n

创建配置文件Sysmon20165205.xml

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<Image condition="end with">firefox.exe</Image>

<SourcePort condition="is">137</SourcePort>

<SourceIp condition="is">127.0.0.1</SourceIp>

<DestinationPort condition="is">80</DestinationPort>

<DestinationPort condition="is">443</DestinationPort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">firefox.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

<ProcessCreate onmatch="include">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<Image condition="end with">firefox.exe</Image>

</ProcessCreate>

<FileCreateTime onmatch="exclude" >

<Image condition="end with">firefox.exe</Image>

</FileCreateTime>

<FileCreateTime onmatch="include" >

<TargetFilename condition="end with">.tmp</TargetFilename>

<TargetFilename condition="end with">.exe</TargetFilename>

</FileCreateTime>

</EventFiltering>

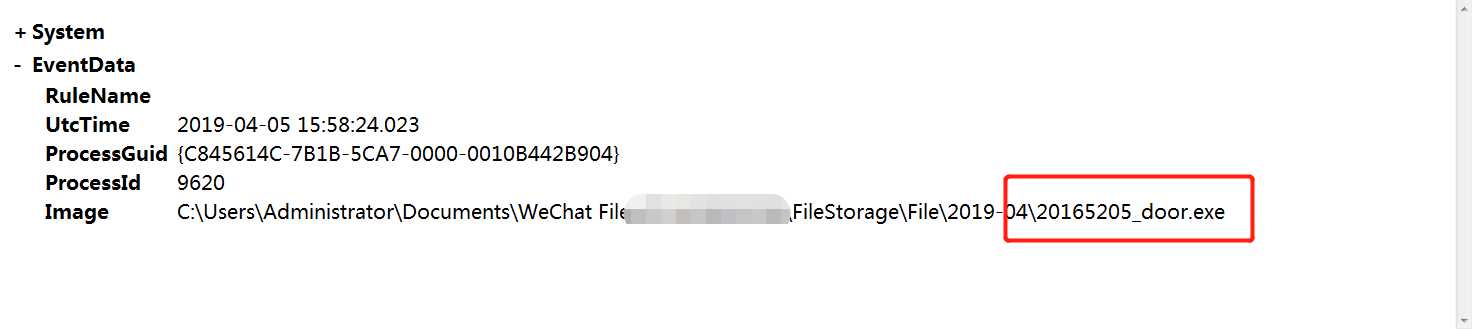

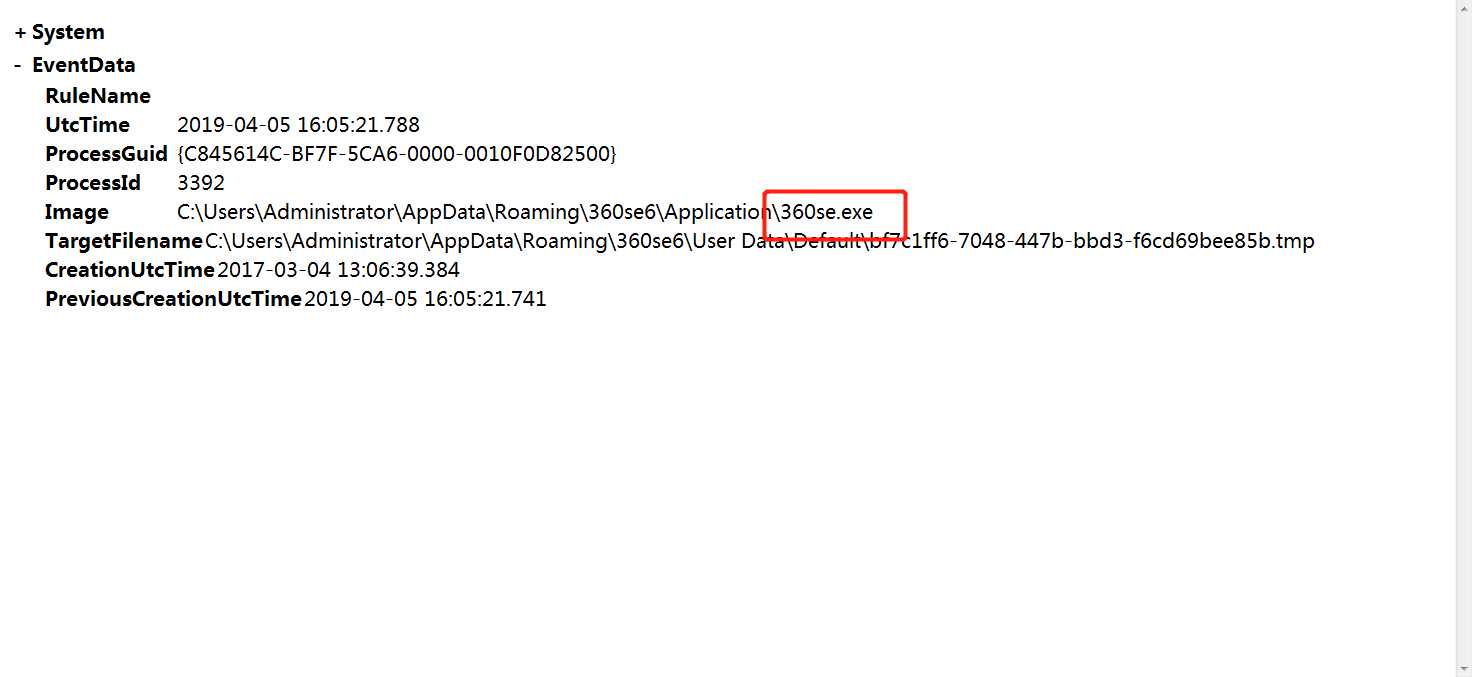

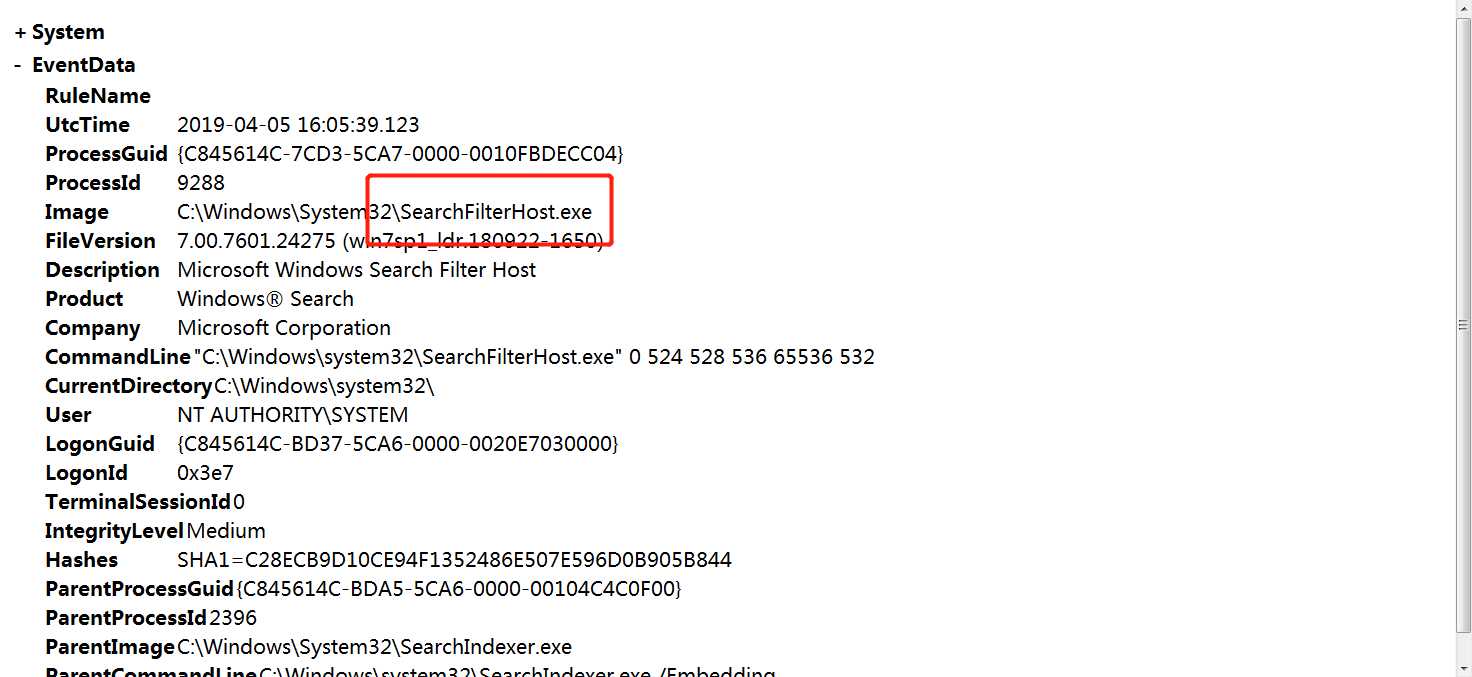

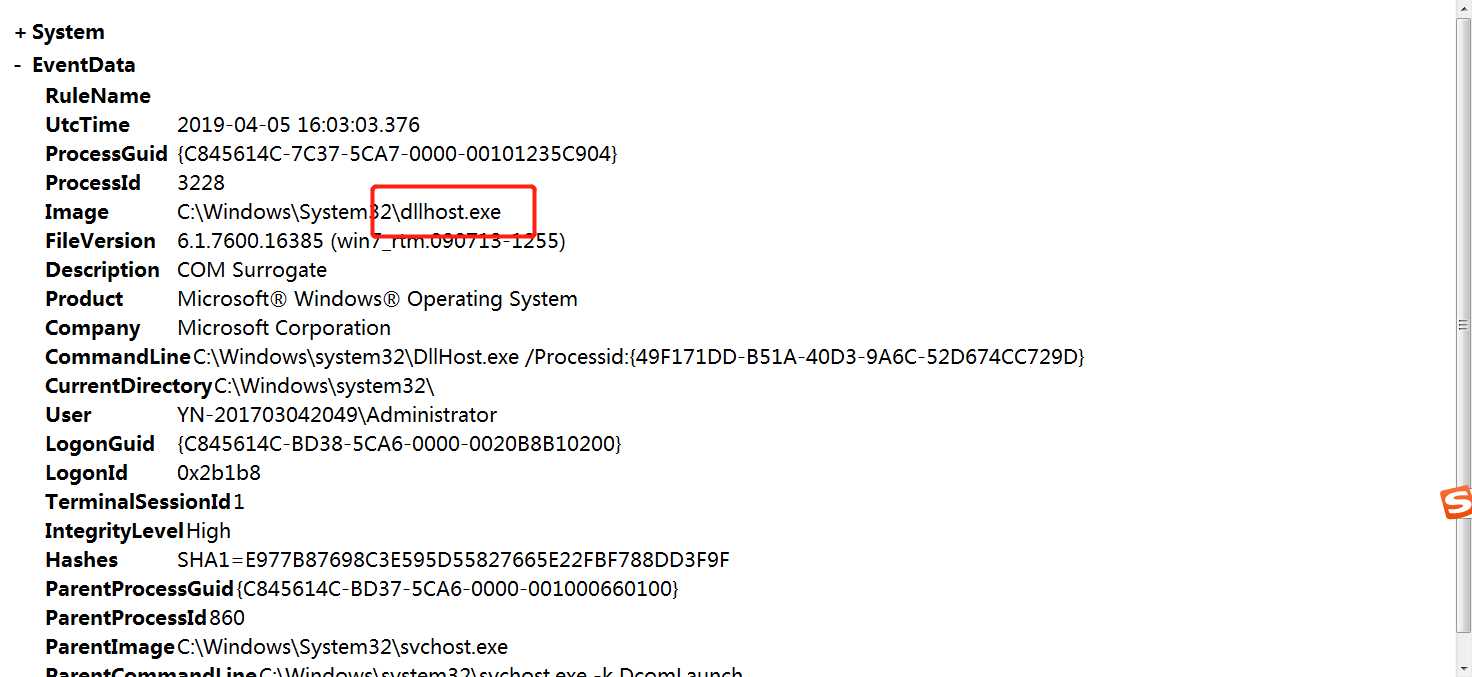

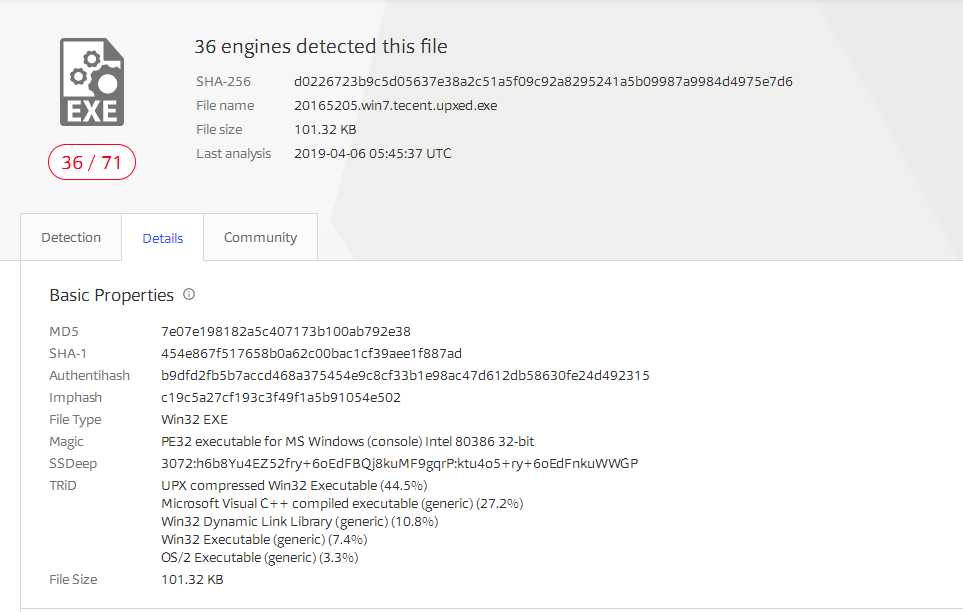

</Sysmon>sysmon -c Sysmon20165205.xml完成配置打开exp3中的后门程序,可以看到捕捉到了后门程序和360的信息,还有未关闭的netatat:

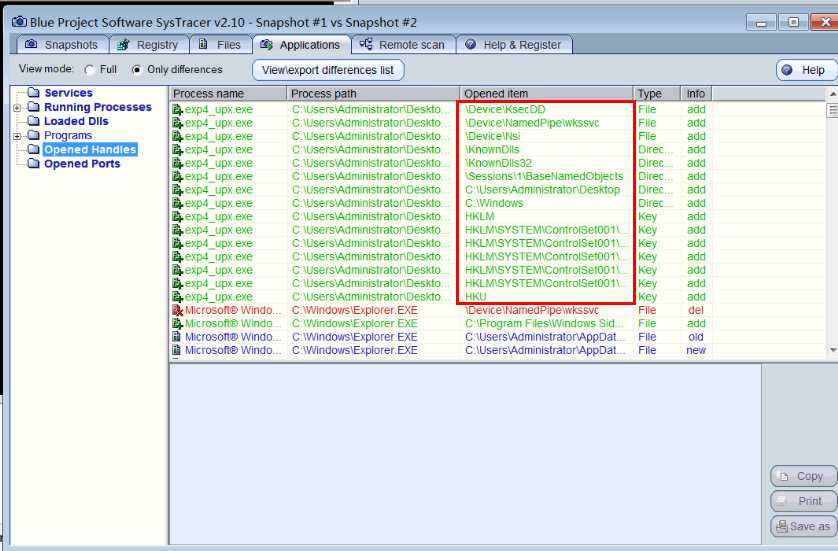

可以看到新增文件、目录,甚至是密钥(还是口令,这里的Key我不太清楚值什么)

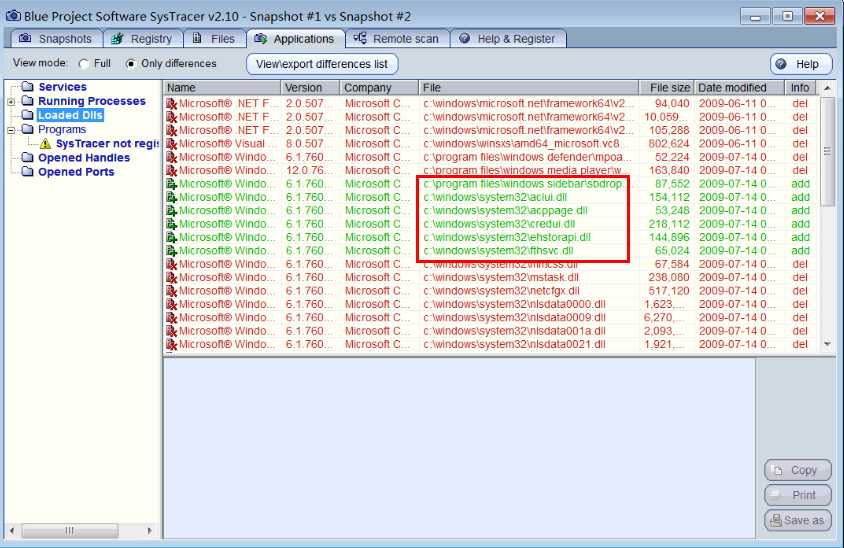

在C:\windows\system32下新增许多dll文件

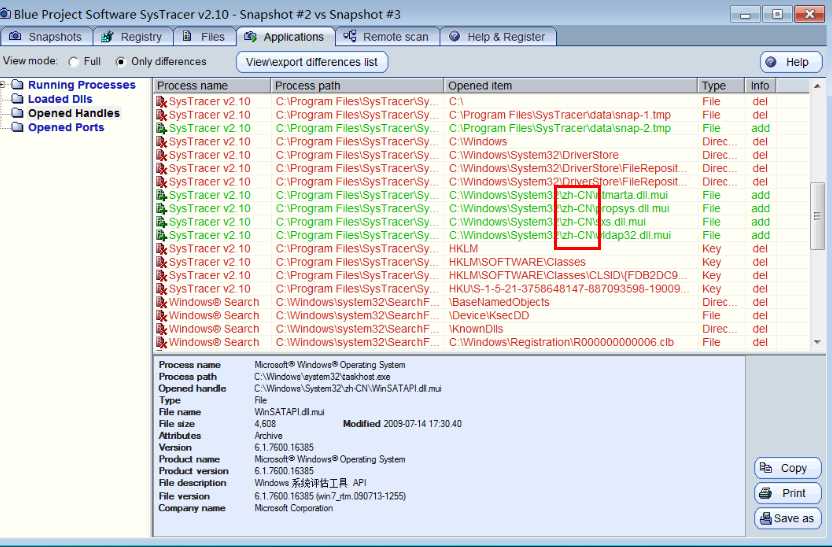

比较 Snapshot#2和Snapshot #3

攻击机读取目标机的键盘记录,这里可以看到新增文件与输入有关

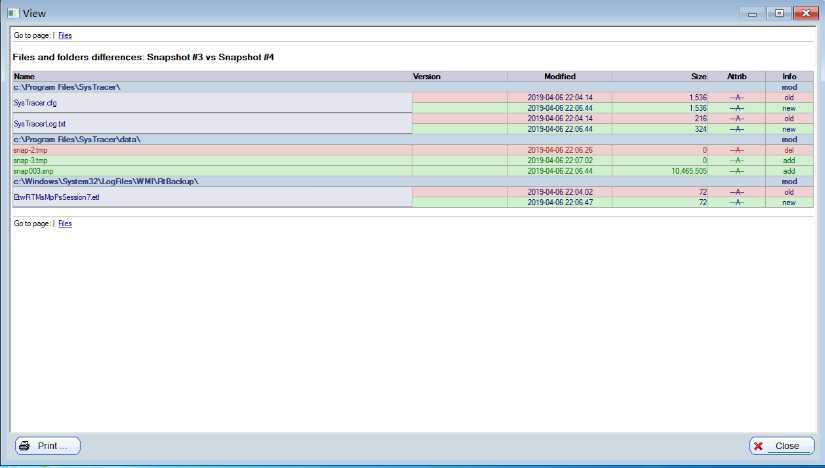

比较 Snapshot#3和Snapshot #4

攻击机读取目标机的目录,这一点我是没看出来新增了的是什么意思。

2018-2019-2 20165205《网络对抗技术》Exp4 恶意代码分析

标签:sea md5 roc intern 密钥 host 主机 目录 tst

原文地址:https://www.cnblogs.com/mushroomissmart/p/10664437.html