标签:git bsp gets 抓包 shark 套件 设置 des exp

实践目标

1.是监控你自己系统的运行状态,看有没有可疑的程序在运行。

2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。

3.假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

实践内容

1系统运行监控

(1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。如果想进一步分析的,可以有针对性的抓包。

(2)安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

2恶意软件分析

分析该软件在启动回连、安装到目标、及其他任意操作时(如进程迁移或抓屏,重要是你感兴趣)。该后门软件读取、添加、删除了哪些注册表项、读取、添加、删除了哪些文件、连接了哪些外部IP,传输了什么数据(抓包分析)

准备工作

1.下载sysmon工具

直接去Windows官网下载,只有1.5m,是轻量型工具

2.下载systracer工具

实践过程

一、监控运行系统信息

1.Windows计划任务schtasks

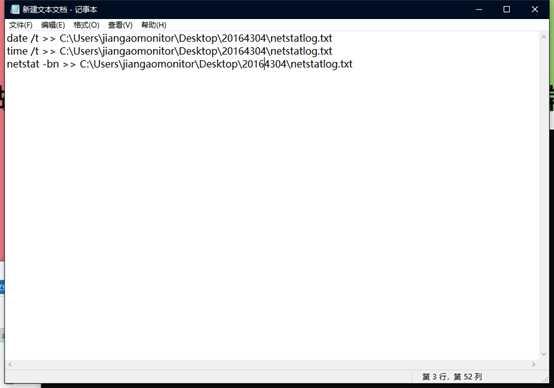

为显示日期与实践,创建 netstatlog.bat文件,并在内部填写以下内容,>>右侧的是该文件所在路径

修改bat文件内容方法有两种,一种是先新建txt文件,写好内容,再变更后缀名

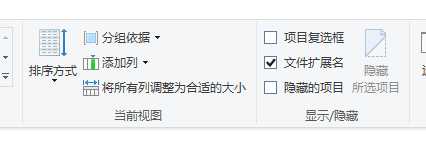

注意找不到后缀名记得在状态栏查看功能里,将文件扩展名勾选。

同时另一种方法,可以直接右键打开方式,选择记事本应用打开即可

准备好netstatlog.bat文件后,进入命令提示符

输入 schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "c:\Users\jiangaomonitor\Desktop\20164304\netstatlog.bat"

成功创建windows计划,每五分钟就会监测哪些程序重在联网并记录下来。

2.生成系统运行监控日志

用右键管理员运行netstatlog.bat文件会生成netstatlog.txt文件

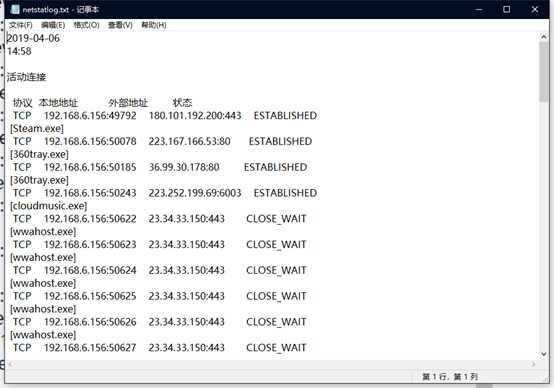

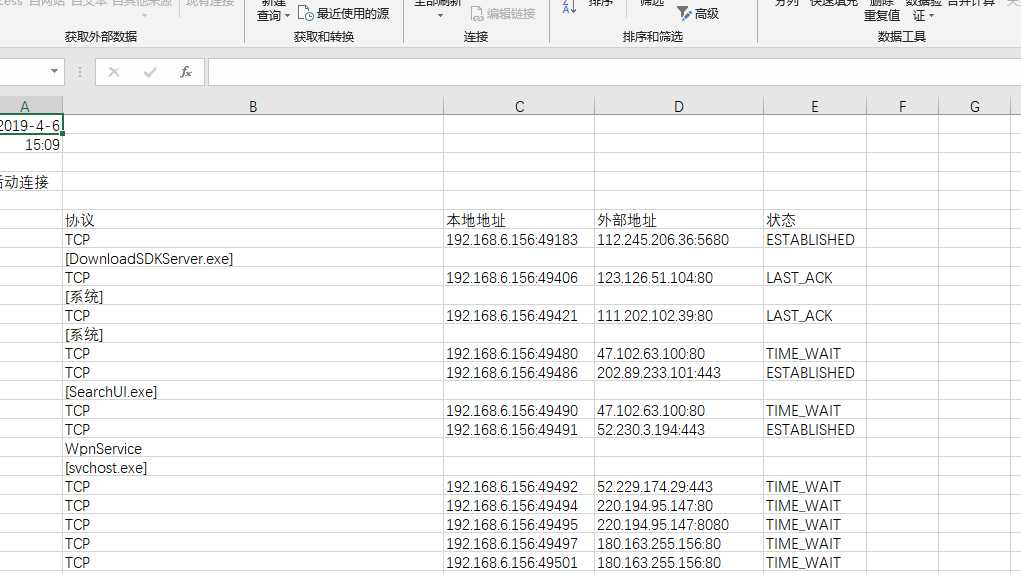

打开txt文件后

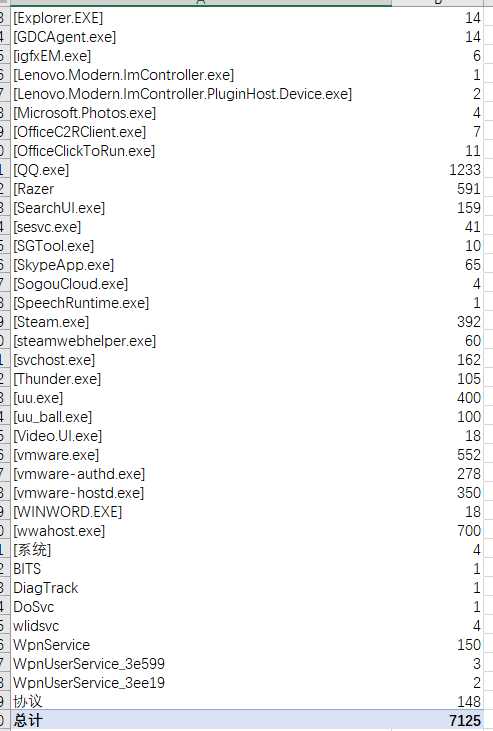

3.用Excel分析监控数据

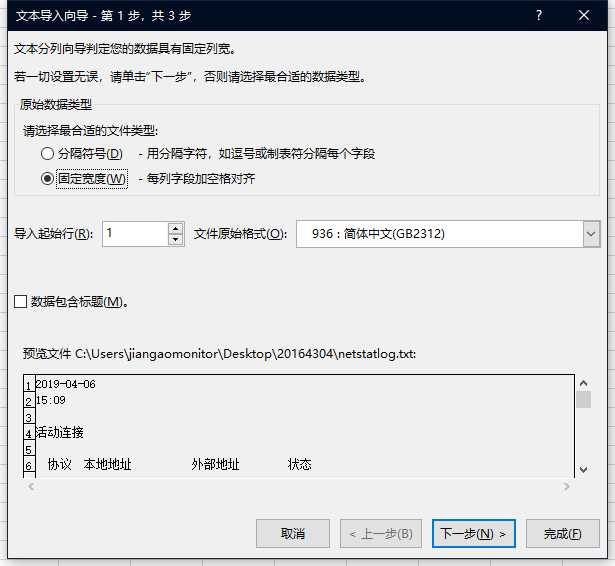

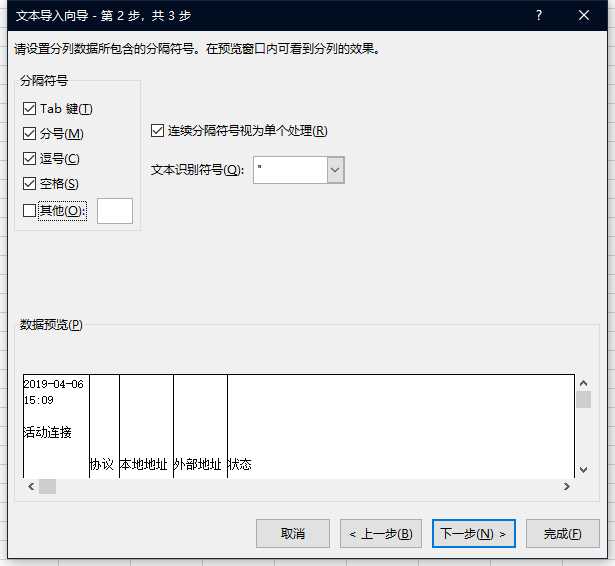

选用自文件导入文本数据

选用分隔符号

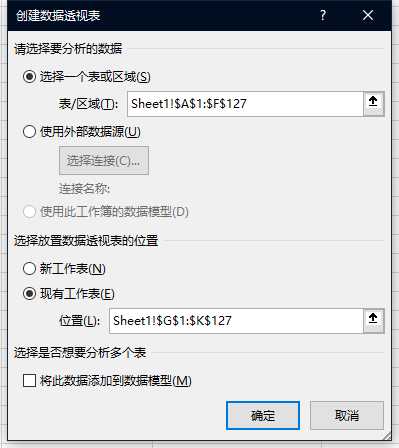

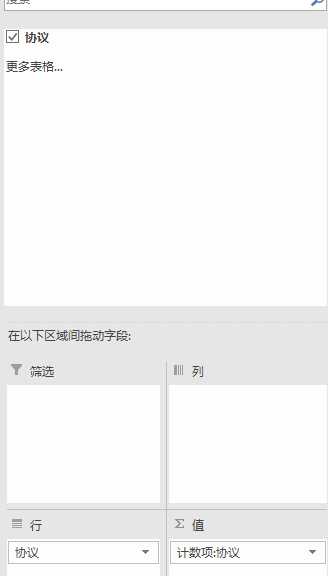

选取第二列协议部分创建数据透视表方便我们分析

最后效果如下

有图可见连接较多的是qq,360浏览器,以及这个wwahost

二、使用symon软件

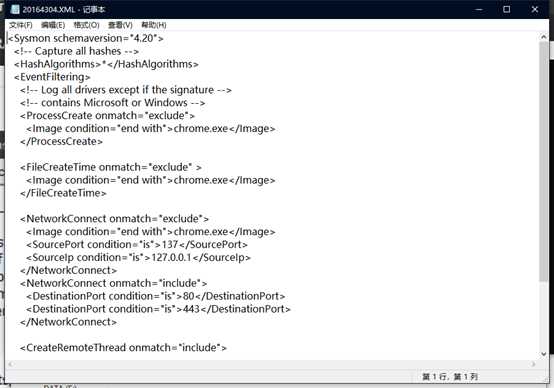

1.在目录下建立xml文件,用来设置过滤端口,内容如下

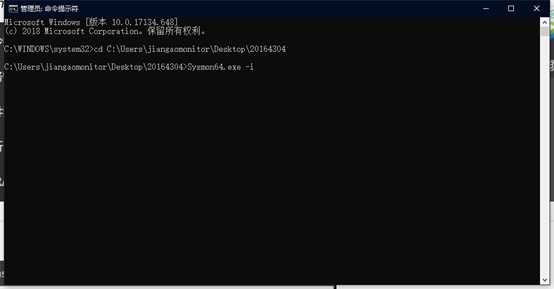

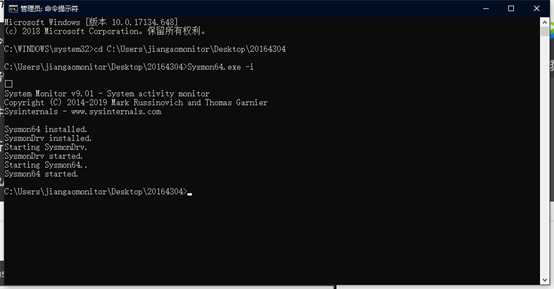

用管理员模式运行,用sysmon64.exe -i安装sysmon软件

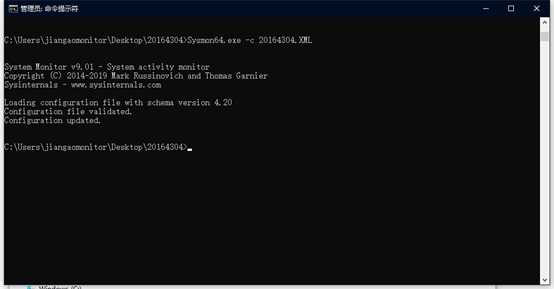

如图所示为安装成功,输入sysmon64.exe -c 20164304.xml

如图所示,更新了搜索项目

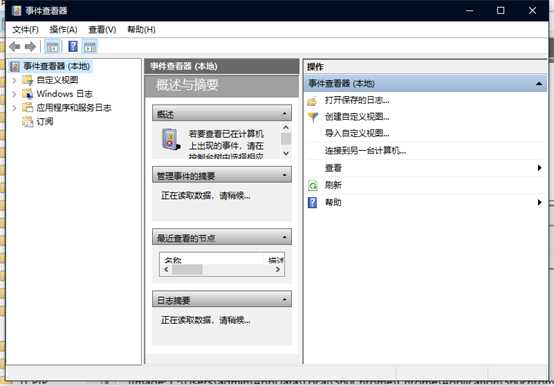

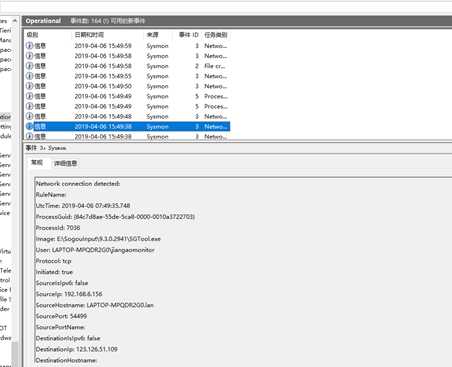

2.进入win10的事件查看器

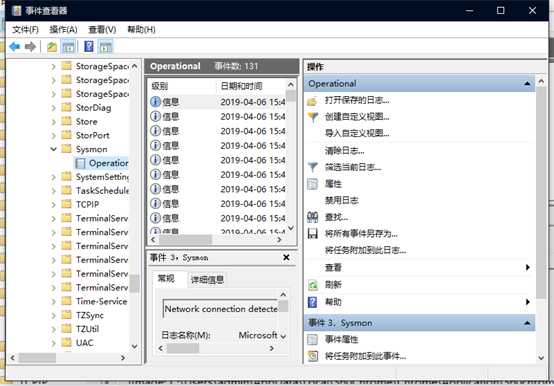

找到目录下应用程序和服务日志->Microsoft->Windows->Sysmon->Operational

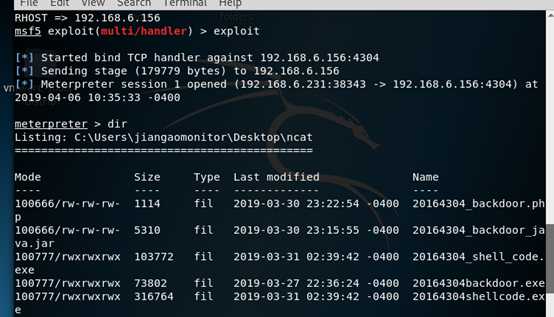

这时候返回kali进行msf回连控制,查看事件中是否能够监控的到

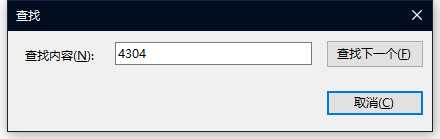

由于设置端口号为4304

最后可搜索到

三、使用Systracer分析恶意软件

目标是抓取以下四种情况的状态,并进行比较

1.snapshot#1

自然状态,直接启动take snapshot,等待扫描结束

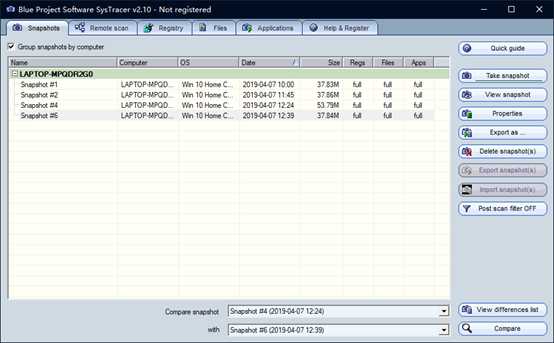

2.记录了四个状态,分别是

snapshot#1.不做任何操作,系统自然状态

snapshot#2.启动后门回连

snapshot#4.安装后门到目标主机

snapshot#6.kali提权

3.通过右下角compare功能和view differences list进行比较

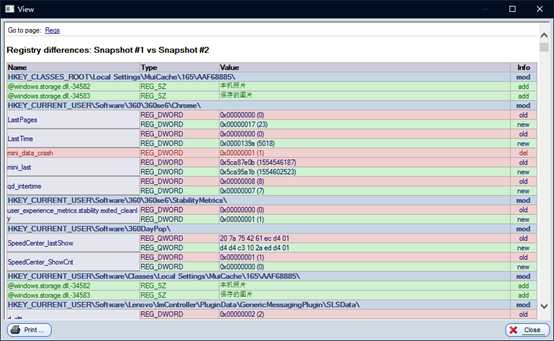

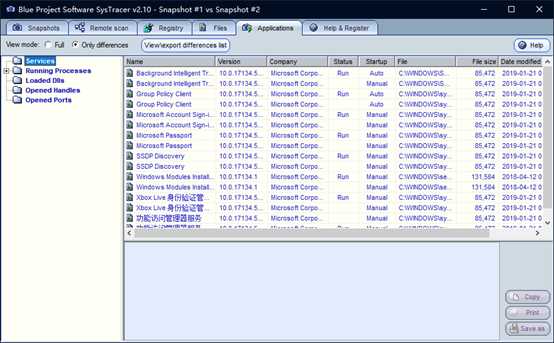

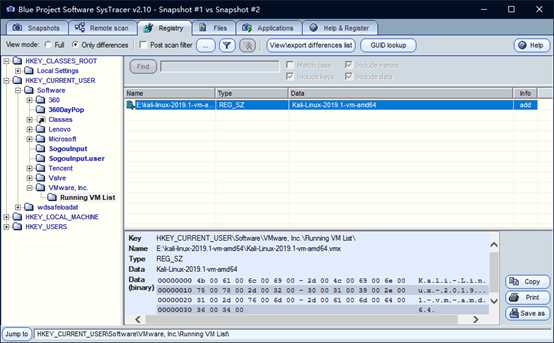

比较1号和2号

如图所示直接显示的是全部的注册表项变化

所以通过进行精确项目搜索

可以看到我所投放的后门程序

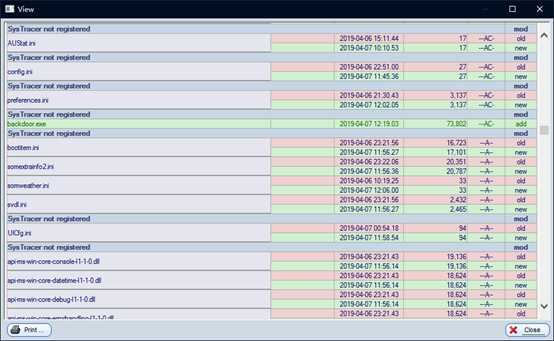

文件的变化

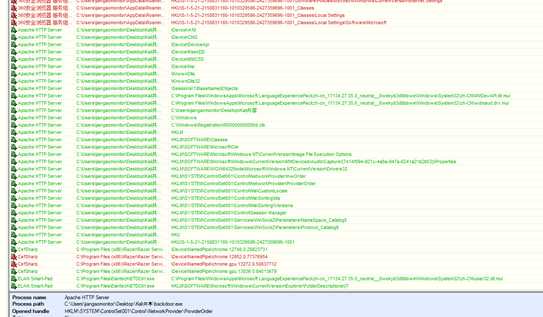

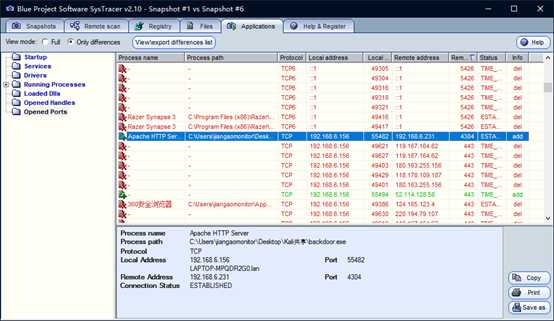

应用程序与端口号的变化

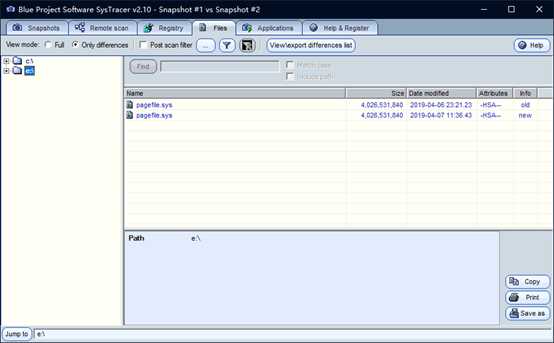

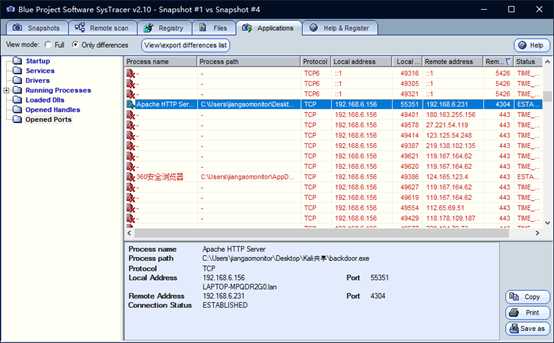

比较1号和4号

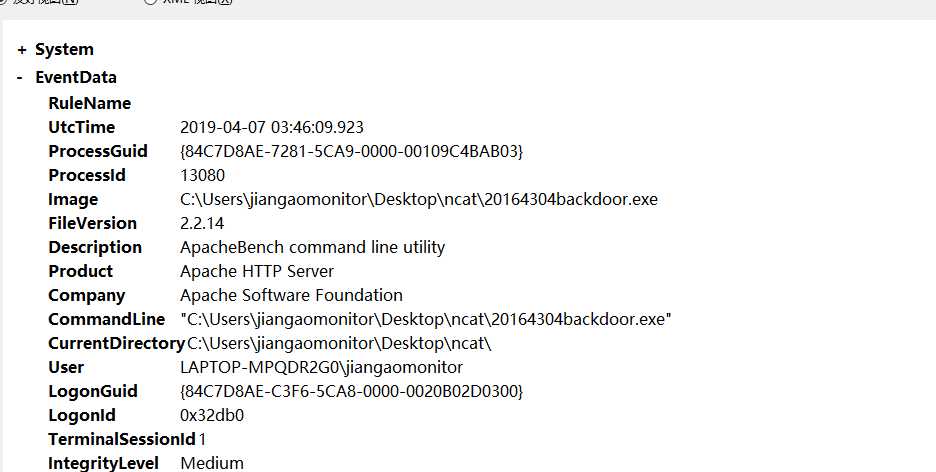

由于在4号的重点是反弹连接

仔细查看了端口变化,能够查询到通过4304端口,将本机地址192.168.6.156通过tcp,使用apache http servier作为服务端,向外提供信息

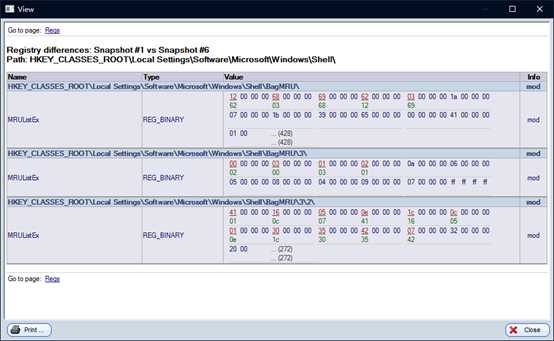

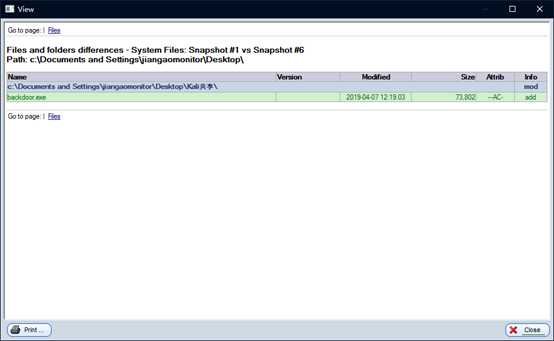

比较1与6号,6号做的是进行简单的redcord_mic操作和getsystem提权操作

能够看到shell的注册表机器指令发生了改变

同样检测得到后门文件

同时在应用程序活动监测中,检查到了大量的后门活动痕迹,包括device设备的调用,用以启用麦克风设备,以及对网络等的conctrol指令调用,表示提权

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

监控操作有:1.在空闲时间的异常大量网络端口信息调用,2.大量重复相似系统程序后台运行,3.异常的网络进程文件传输,4.异常时间的大量下载上传流量

监控方法有:1.使用Windows自带的计划任务schtasks,2.sysmon软件,3.systracer软件,4.wireshark

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

wireshark、systracer、processmonitor

实验心得

通过本次实验,针对了本机电脑的后台进程时候有恶意代码进行检查,但手段比较简单,都是以Windows内部自己开发工具为主的,但也避免了其他公司软件移植其他后门的嫌疑。由于计算机数据目前过于庞大,所以,在进行检索和搜查时,使用好过滤器功能是一个非常有必要的能力,能够便于精准的找到目标可能所在文件目录位置,或异常位置文件。虽然本次没有查出其他后门文件,但是依然知道了,做免杀不是一般的难,要从多种渠道上对所有杀软特征行为进行伪装,同时,也给了我用来与木马程序对抗的线索和关键。

标签:git bsp gets 抓包 shark 套件 设置 des exp

原文地址:https://www.cnblogs.com/wdnmdf1w/p/10665567.html