标签:syn 状态 排错 nessus 搜索引擎 无法 热点 技巧 组件

掌握信息搜集的最基础技能与常用工具的使用方法。

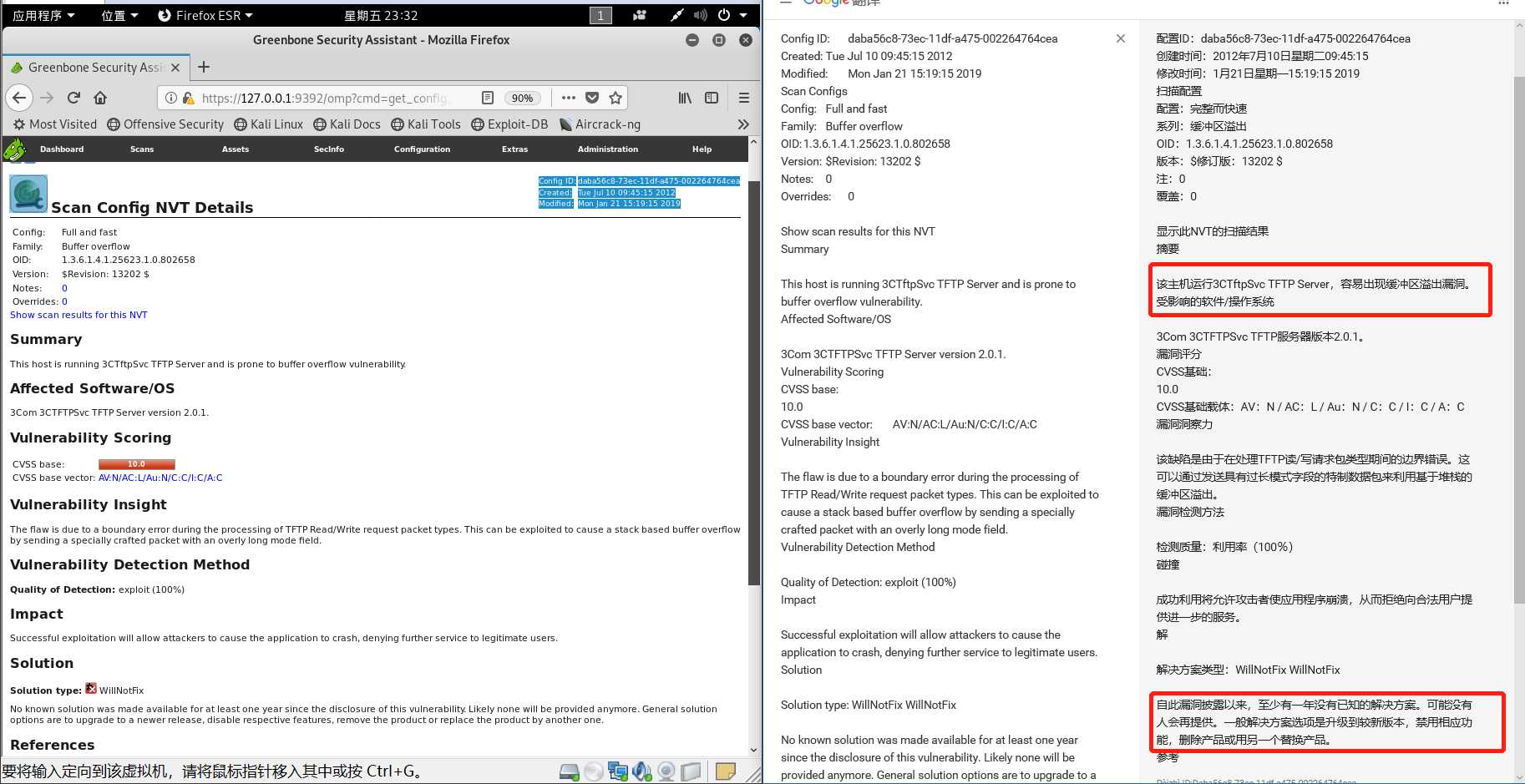

OpenVAS是一款开放式的漏洞评估工具,主要用来检测目标网络或主机的安全性。与安全焦点的X-Scan工具类似,

OpenVAS系统也采用了Nessus较早版本的一些开放插件。

OpenVAS能够基于C/S(客户端/服务器),B/S(浏览器/服务器)架构进行工作,管理员通过浏览器或者专用客户端程序来下达扫描任务,服务器端负载授权,执行扫描操作并提供扫描结果。

一套完整的OpenVAS系统包括服务器端,客户端的多个组件。

1、服务器层组件

openvas-scanner(扫描器):负责调用各种漏洞检测插件,完成实际的扫描操作。

openvas-manager(管理器):负责分配扫描任务,并根据扫描结果生产评估报告。

openvas-administrator(管理者):负责管理配置信息,用户授权等相关工作。

2、客户层组件

openvas-cli(命令行接口):负责提供从命令行访问OpenVAS服务层程序。

greenbone-security-assistant(安装助手):负责提供访问OpenVAS服务层的web接口,便于通过浏览器来执行扫描任务,是使用最简便的客户层组件。

Greenbone-Desktop-Suite(桌面套件):负责提供访问OpenVAS服务层的图形程序界面,主要允许在Windows客户机中。

除了上述各工作组件以外,还有一个核心环节,那就是漏洞测试插件更新。

OpenVAS系统的插件来源有两个途径,一、官方提供的NVT免费插件,二、Greenbone Sec公司提供的商业插件。搜索格式,参照高级搜索语法

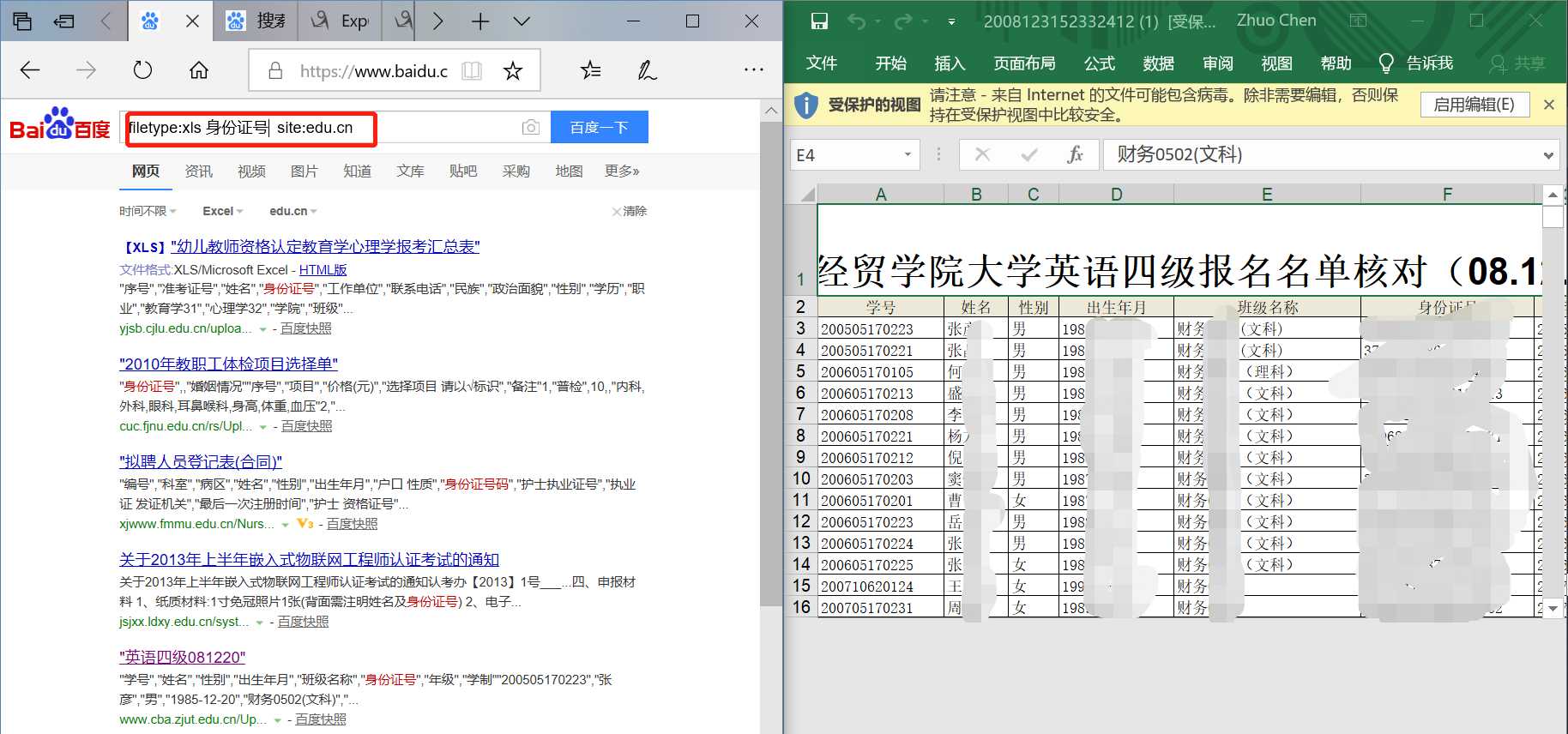

/*在教育网中搜索关键词为身份证号xls格式的表格文档*/

filetype:xls 身份证号 site:edu.cn然后真的就搜索到了如下的一张表格,身份证号和姓名,细思极恐0.0,打码

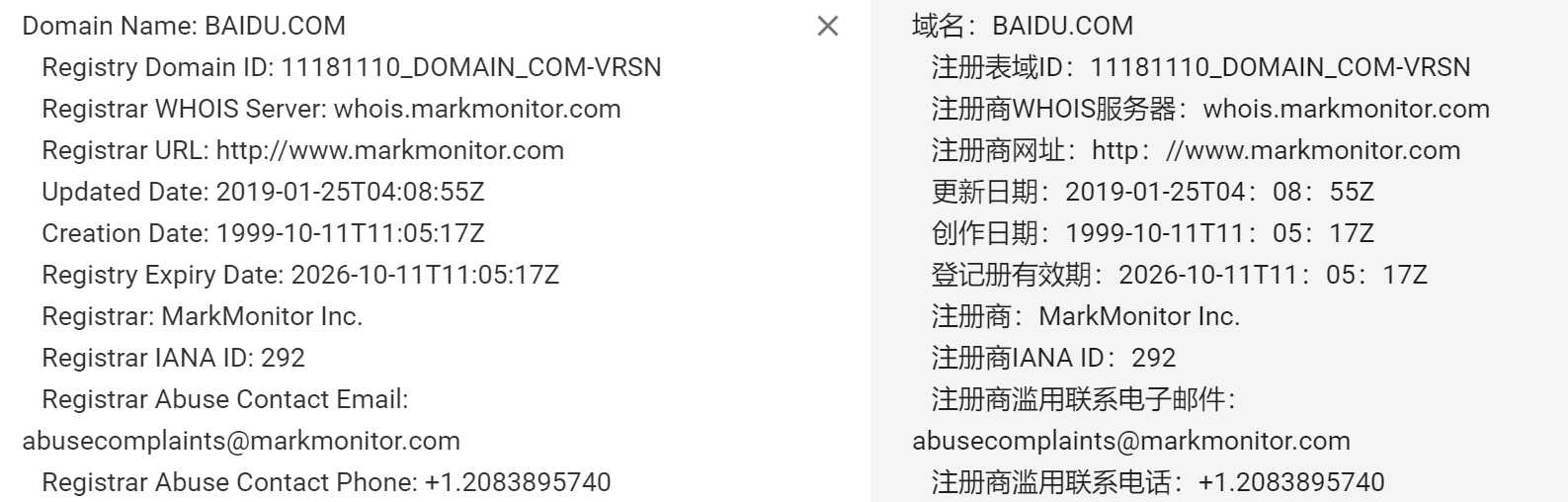

在终端输入指令,查看百度的相关信息

一波copy加翻译,首先找到3R信息

dig命令是常用的域名查询工具,可以用来测试域名系统工作是否正常

//格式

dig [选项] [参数]

//选项

1 @<服务器地址>:指定进行域名解析的域名服务器;

2 -b<ip地址>:当主机具有多个IP地址,指定使用本机的哪个IP地址向域名服务器发送域名查询请求;

3 -f<文件名称>:指定dig以批处理的方式运行,指定的文件中保存着需要批处理查询的DNS任务信息;

4 -P:指定域名服务器所使用端口号;

5 -t<类型>:指定要查询的DNS数据类型;

6 -x<IP地址>:执行逆向域名查询;

7 -4:使用IPv4;

8 -6:使用IPv6;

9 -h:显示指令帮助信息。

//参数

1 主机:指定要查询域名主机;

2 查询类型:指定DNS查询的类型;

3 查询类:指定查询DNS的class;

4 查询选项:指定查询选项。

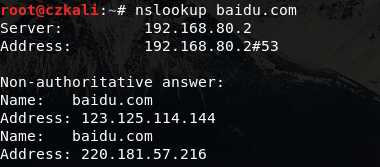

nslookup命令用于查询DNS的记录,查看域名解析是否正常,在网络故障的时候用来诊断网络问题。

//格式

nslookup 域名 [dns-server]

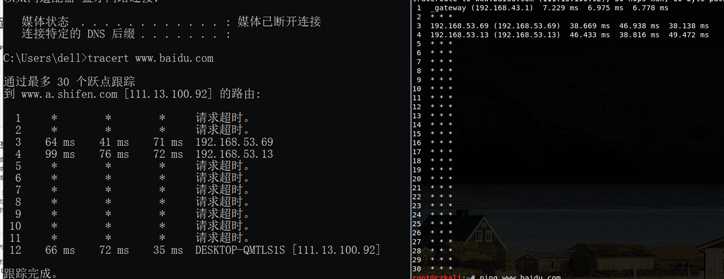

跟踪路由,由出发点到目的地的经过的路由以及跳数,参考链接

//命令参数

-d 使用Socket层级的排错功能。

-f 设置第一个检测数据包的存活数值TTL的大小。

-F 设置勿离断位。

-g 设置来源路由网关,最多可设置8个。

-i 使用指定的网络界面送出数据包。

-I 使用ICMP回应取代UDP资料信息。

-m 设置检测数据包的最大存活数值TTL的大小。

-n 直接使用IP地址而非主机名称。

-p 设置UDP传输协议的通信端口。

-r 忽略普通的Routing Table,直接将数据包送到远端主机上。

-s 设置本地主机送出数据包的IP地址。

-t 设置检测数据包的TOS数值。

-v 详细显示指令的执行过程。

-w 设置等待远端主机回报的时间。

-x 开启或关闭数据包的正确性检验。kali版,traceroute [域名],win10主机版,tracert [域名],两边其实大同小异,kali中显示了首先经过的网关

一开始我使用NAT模式的时候虚拟机只有一个GARTEWAY连接,应该是连接外网的路由器无法追踪(i think)

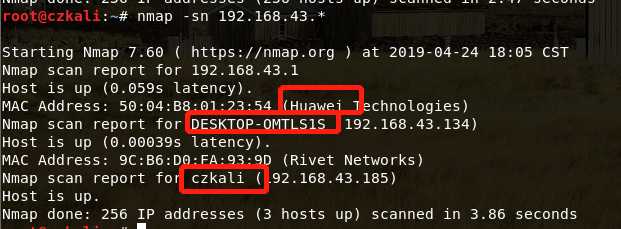

此处使用Nmap命令操作,用法详解

Ping Scan 只进行主机发现,不进行端口扫描此处扫描本网段,连的是手机的热点,所以可以看到三个设备,虚拟机主机和手机

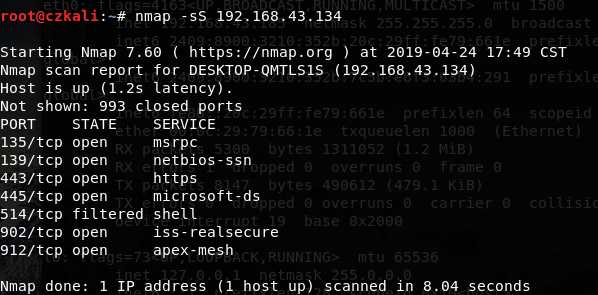

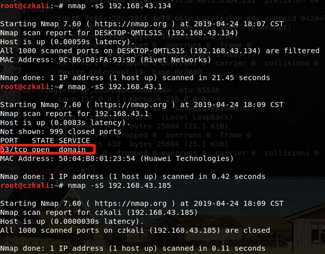

指定使用 TCP SYN的方式来对目标主机进行扫描端口扫描,192.168.43.1是手机ip,192.168.43.134是主机ip

这里其实有个问题,我在NAT模式下扫描我的主机是看得到开放端口的,但是在桥接模式下就是全被过滤的状态,被过滤应该是因为防火墙的缘故,但是在主机作为网关的时候对内网的主机是不设防的是这个意思?

确定目标主机开放端口上运行的具体的应用程序及版本信息

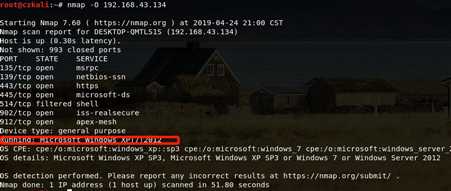

对目标主机端口进行探测分析其类型

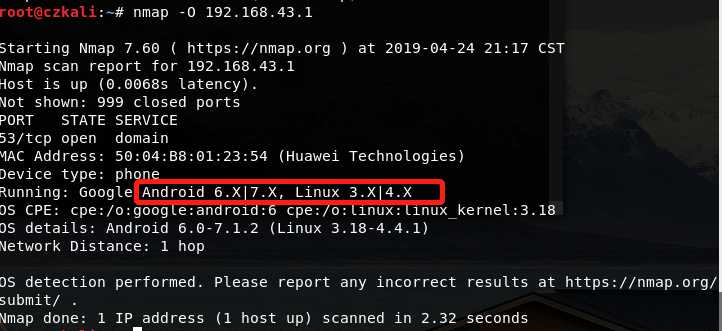

此处远离是指纹协议栈,通过开放的端口匹配特征库来发现设备的类型

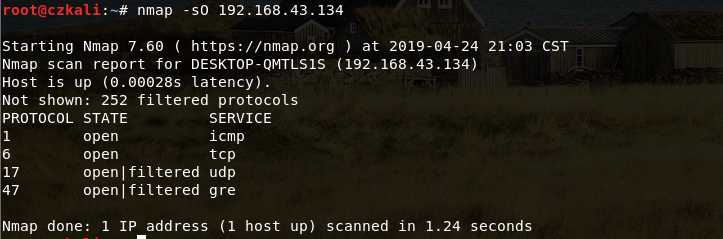

使用IP protocol 扫描确定目标机支持的协议类型。

附图:另一个ip扫描结果

下图里第一条就是kali在43网段时对主机的扫描结果,1000个一个都不让看

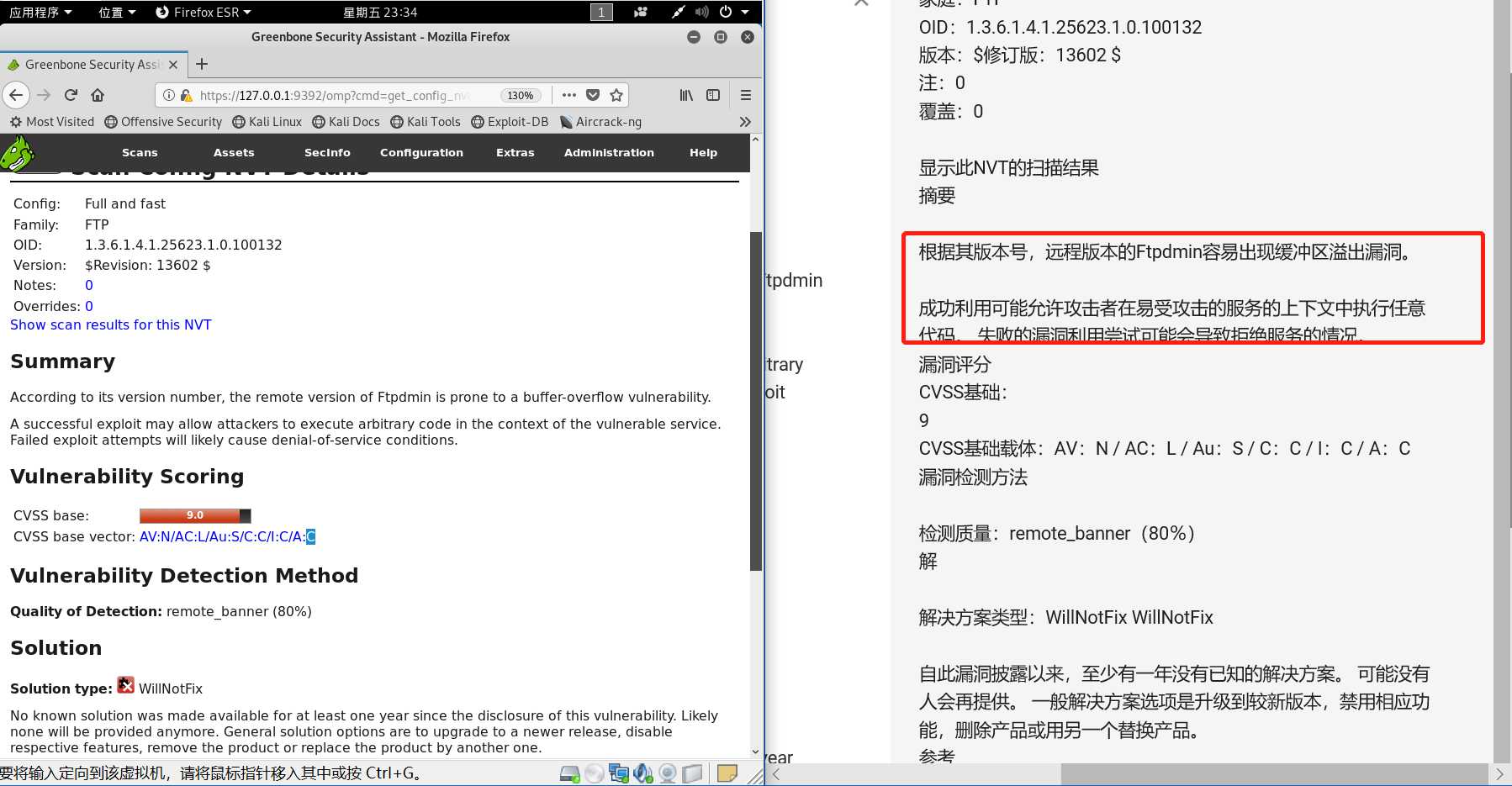

openVAS安装,参考链接,快照保命ing,下载更新时间等待ing……真的好漫长,建议大家这会儿可以干点别的,比如多做两个实验什么的hh

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

openvas-check-setup //检查一下

openvas-start //开启具体的配置此处就不赘述了,这里因为之前忘记截图了就直接说步骤

full and fast

信息非常非常容易被收集利用,一定要管好个人的信息

2018-2019-2 《网络对抗技术》Exp6 信息搜集与漏洞扫描 20165326

标签:syn 状态 排错 nessus 搜索引擎 无法 热点 技巧 组件

原文地址:https://www.cnblogs.com/Czzzz/p/10769716.html