标签:活跃 提供商 rac 索引 clu system 很多 列表 互联网

掌握信息搜集的最基础技能与常用工具的使用方法。

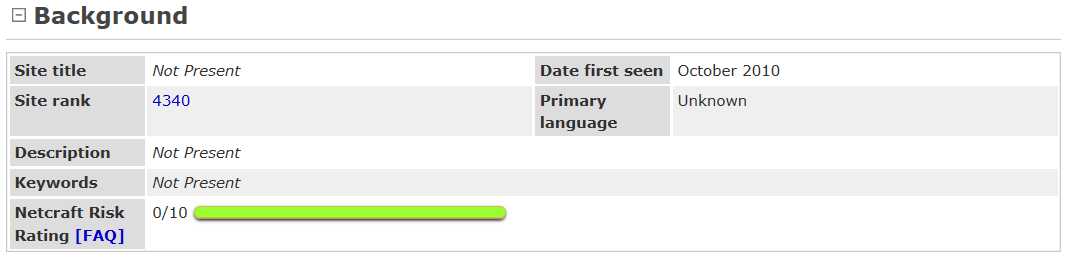

Netcraft这个网站可以查询到特定网站的IP地址,以weibo.com为例;

我们可以看到主机信息——linux操作系统,weibo的服务器;

我们可以看到主机信息——linux操作系统,weibo的服务器;

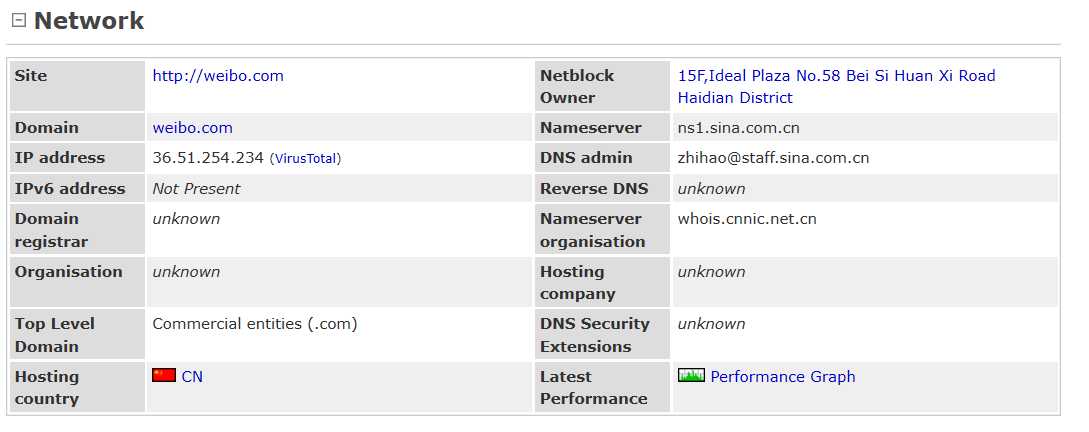

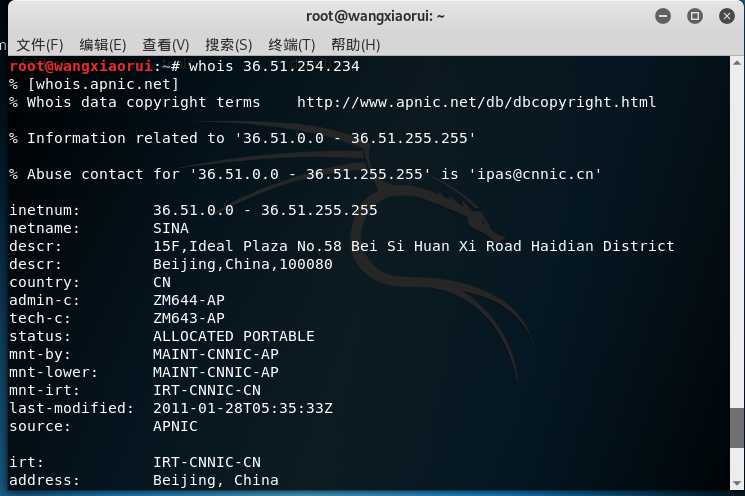

我针对这个IP——36.51.254.234进行一次whois查询(可以看到网站的服务器提供商。)

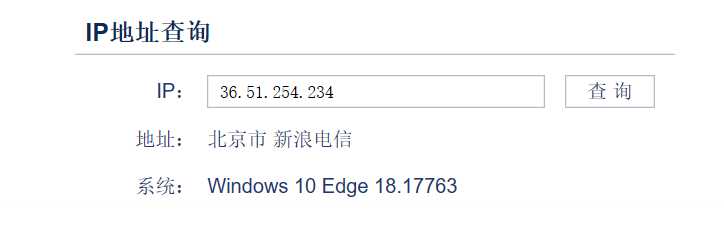

2.1.2 IP2Loaction

如果目标在国内的话,更推荐纯真IP库(http://www.cz88.net)对目标的地理位置进行查询,但是这个只能看到地址和系统。

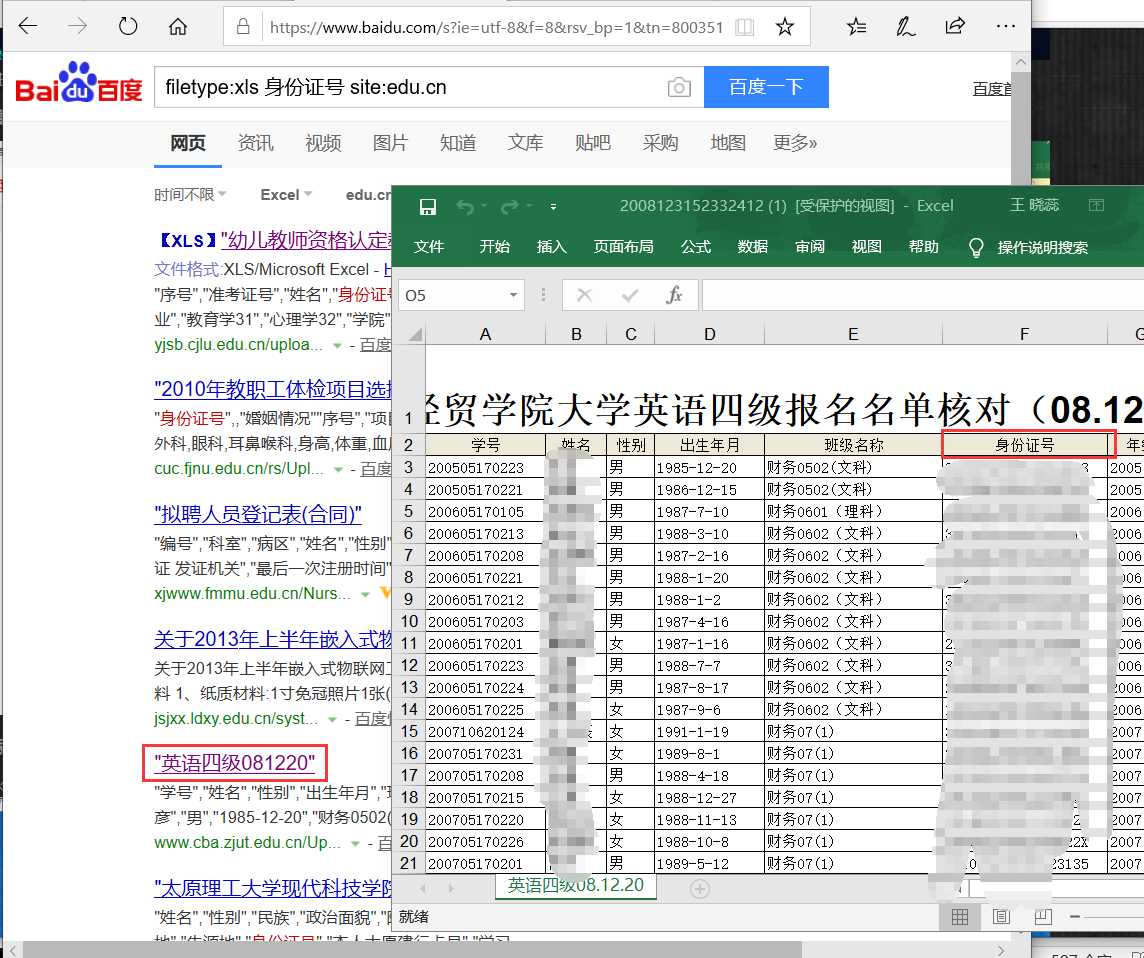

2.1.3 百度2.1.3 寻找特定类型的文件

2.1.3 百度2.1.3 寻找特定类型的文件

利用搜索命令格式filetype:xxx NAME site:xxx.xxx进行查询

我用了:filetype:xls 身份证号 site:edu.cn随便点击一个,便下载了一个表格;

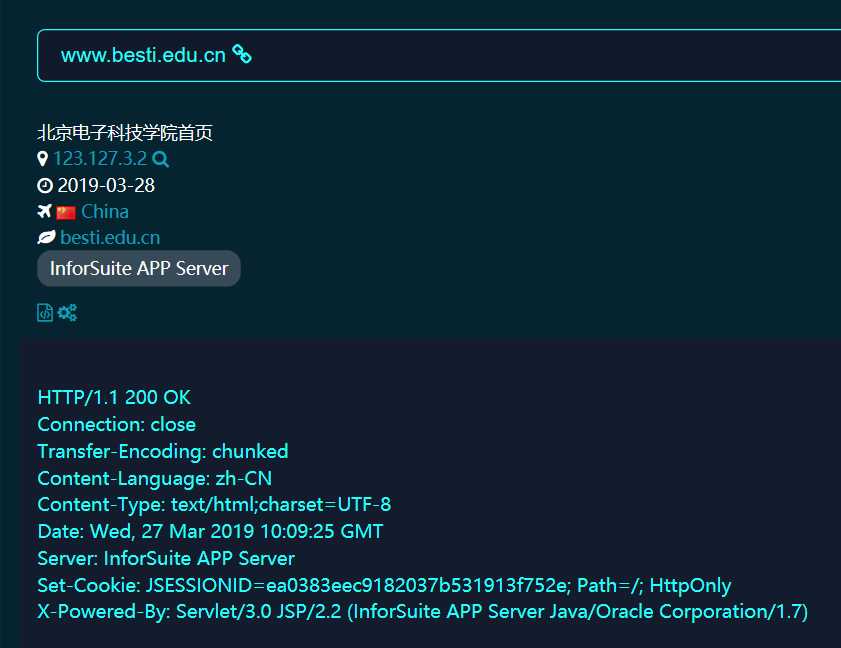

2.1.4黑客的搜索引擎——fofa.so

FOFA是白帽汇推出的一款网络空间资产搜索引擎。它能够帮助用户迅速进行网络资产匹配、加快后续工作进程。例如进行漏洞影响范围分析、应用分布统计、应用流行度排名统计等。

下图为我用校网址在fofa.so中搜索。

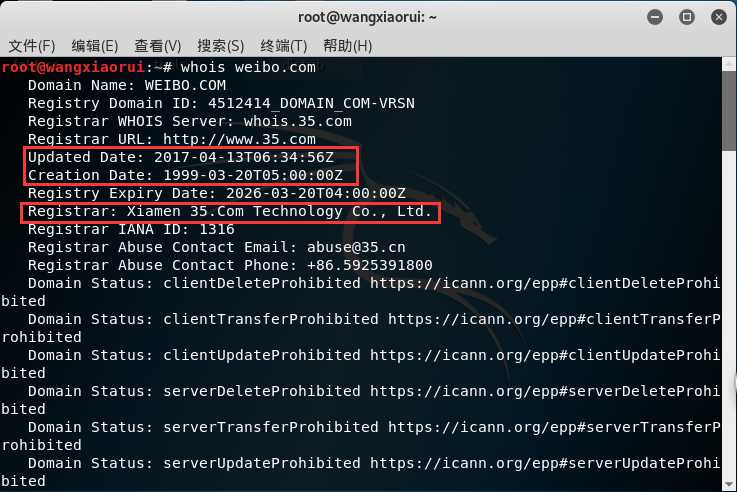

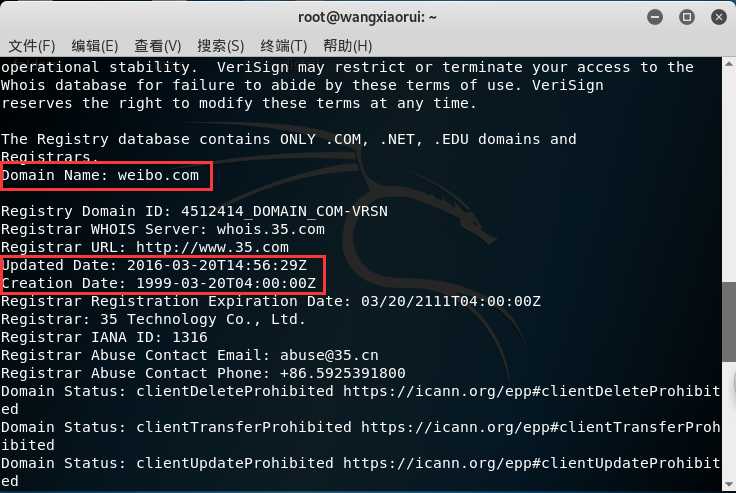

2.2.1 whois域名注册信息查询

ps:进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

在MSF终端使用whois命令进行查询和直接在root中查询到的东西差不多一样,没有什么区别。

输入whois weibo.com查询新浪微博:如图可以看到注册时间和更新时间,还可以获取注册人的信息(姓名、邮箱、电话等)

比如说要是查询百度的:whois baidu.com

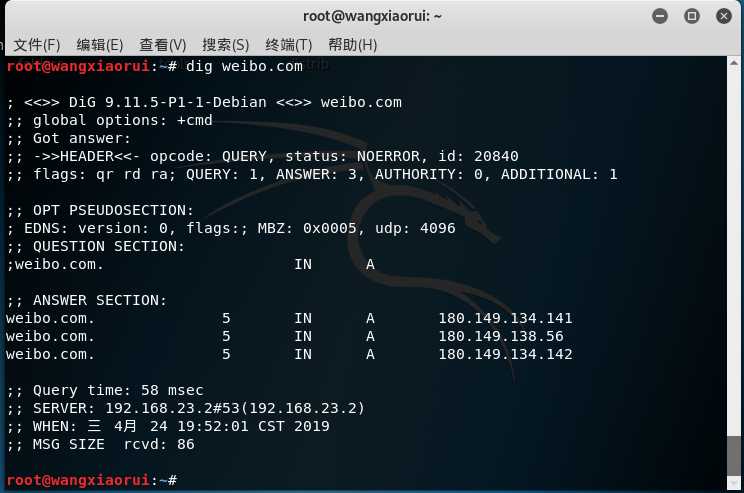

2.2.2 dig

dig(域信息搜索器)命令是一个用于询问 DNS 域名服务器的灵活的工具。它执行 DNS 搜索,显示从受请求的域名服务器返回的答复。

输入:dig weibo.com

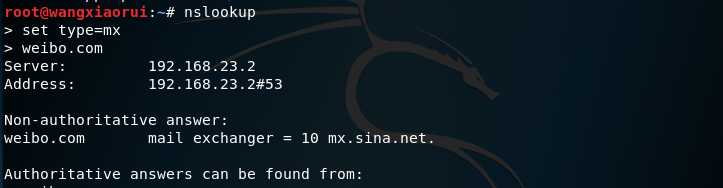

2.2.3 nslookup

使用 nslookup 获取weibo.com的更多信息1 set type=mx 2 weibo.com

Nmap包含四项基本功能:

主机发现(Host Discovery)

端口扫描(Port Scanning)

版本侦测(Version Detection)

操作系统侦测(Operating System Detection)

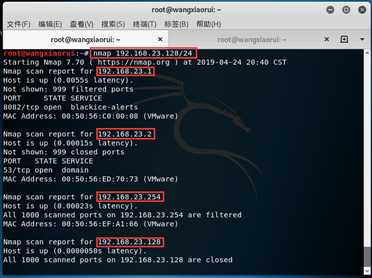

2.3.1主机发现

nmap 192.168.23.128/24扫描整个网段活跃的主机.

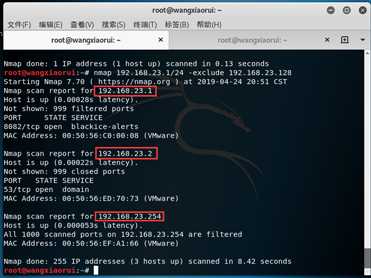

扫描一个范围内的目标nmap 192.168.23.1-200扫描IP地址为192.168.23.1-192.168.23.200内的所有主机

扫描除某一个ip外的所有子网主机nmap 192.168.23.1/24 -exclude 192.168.23.128

2.3.2端口扫描

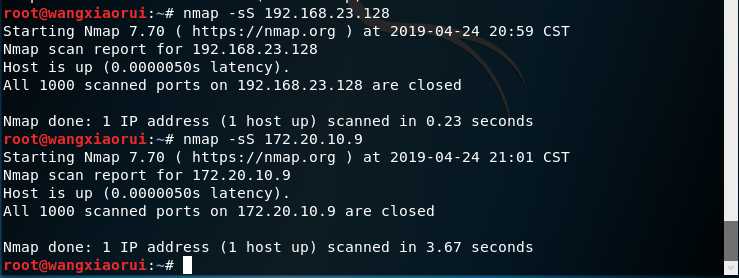

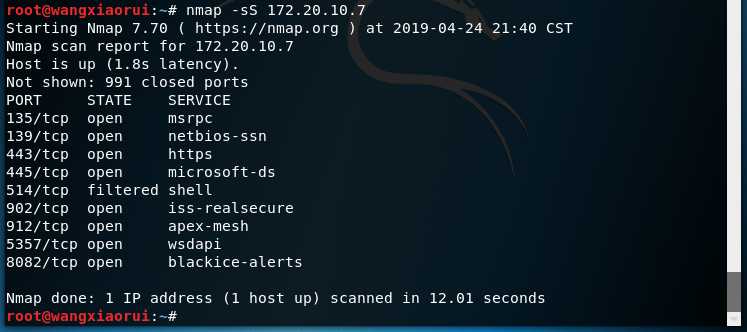

对特定主机进行TCP端口扫描:nmap -sS IPADRESS

Kali:nmap -sS 192.168.23.128(net)/172.20.10.9(桥接),我分别用了net和桥接模式来对我的主机进行tcp端口扫描。

主机:nmap -sS 172.20.10.7

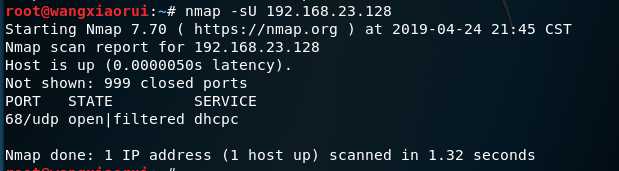

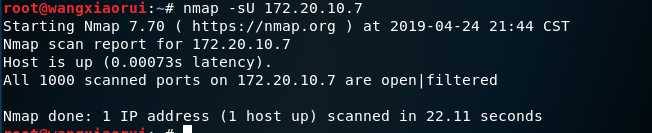

扫描特定主机的UDP协议端口信息:nmap -sU IPADRESS

Kali:nmap -sU 192.168.23.128(net)

主机:nmap -sU 172.20.10.7

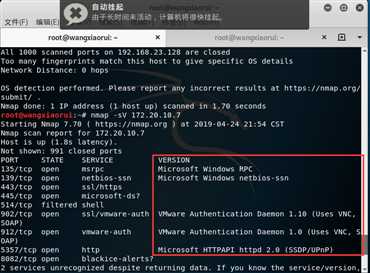

2.3.3 OS及服务版本探测

扫描特定主机操作系统:nmap -O IPADRESS

主机:nmap -O 172.20.10.7

扫描特定主机的微软服务版本信息:nmap -sV IPADRESS

主机:nmap -sV 172.20.10.7

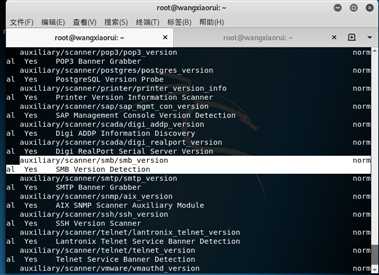

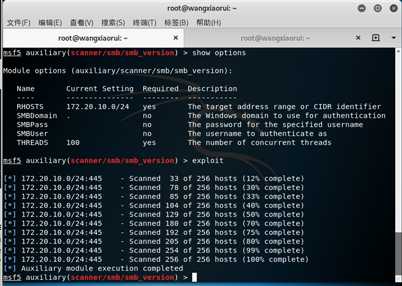

2.3.4 smb服务的查点

使用msfconsole指令进入msf

再输入search _version指令查询可提供的查点辅助模块:

输入use auxiliary/scanner/smb/smb_version使用该模块,修改相关配置后,可发现目标主机的smb版本信息

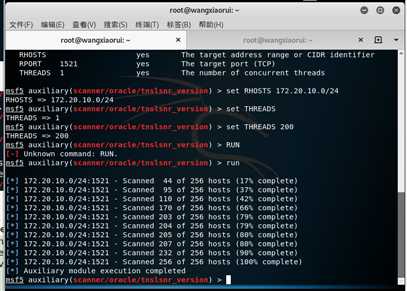

2.3.5 Oracle数据库服务查点

msf > use auxiliary/scanner/oracle/tnslsnr_version

show options

set RHOSTS 172.20.10.0/24

set THREADS 200

run

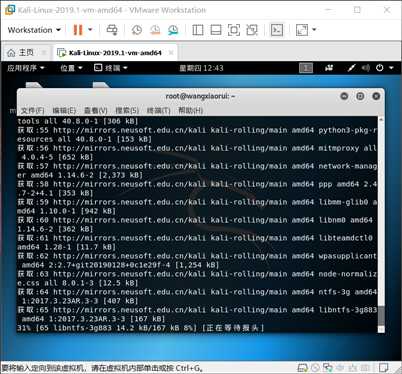

2.4.1 Kali上安装Openvas如下:

如果用户发现自己系统中安装的OpenVAS不是最新版本的话,可以通过以下方法安装最新版的OpenVAS工具。具体方法如下所示:

(1)apt-get update更新软件包列表(执行以上命令后,将会获取最近的软件包列表)

(2)apt-get dist-upgrade获取到最新的软件包(执行以上命令后,将会对有更新的包进行下载并安装)

(3)apt-get install openvas重新安装OpenVAS工具

(4)openvas-setup得到用户名和密码。

执行以上命令后,如果没有报错,则说明已成功安装OpenVAS工具。

然后就是经历了漫长的等待!

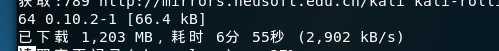

输入openvas-check-setup检查是否安装成功,检查没有问题。

可以改密码,但是我没有成功,就用的原密码,这里就不放截图了。

2.4.2 扫描

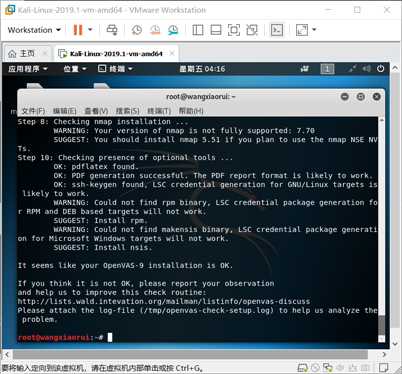

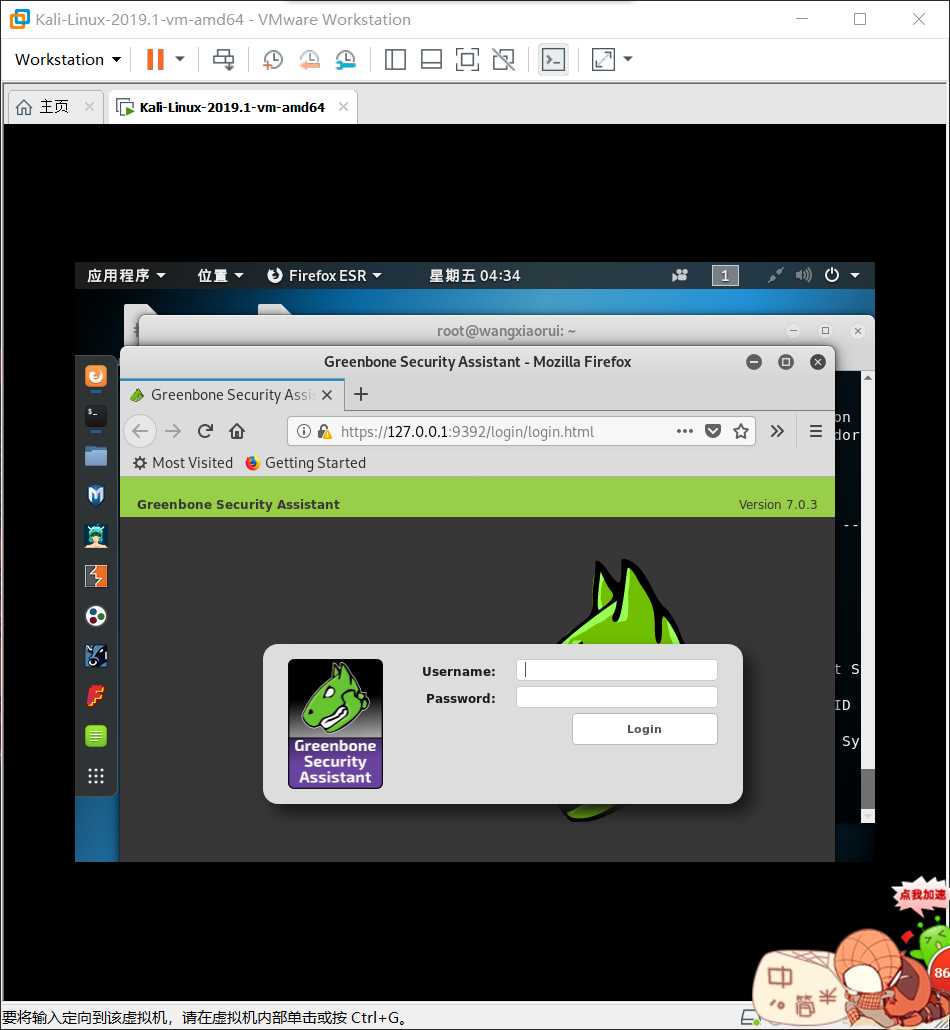

openvas-start运行Openvas;

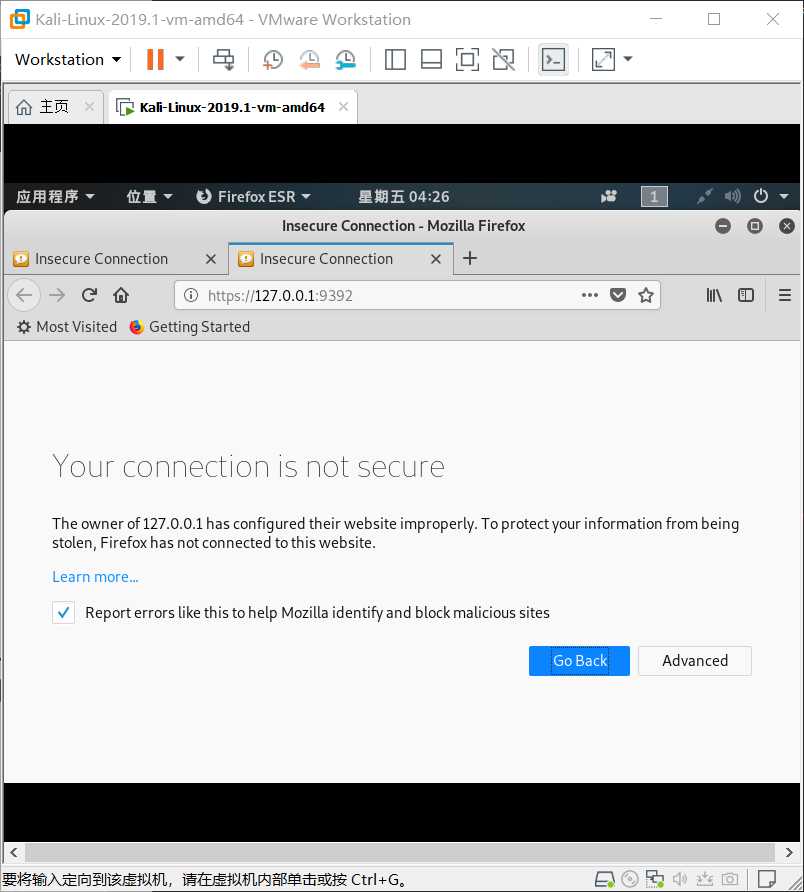

之后会自动弹出一个网页;

上面出现了问题,我去网上看了原因,说是没有认证,解决方法如下:点击页面右下 Advanced 再点击 Add Exception...然后按照步骤点击添加即可。

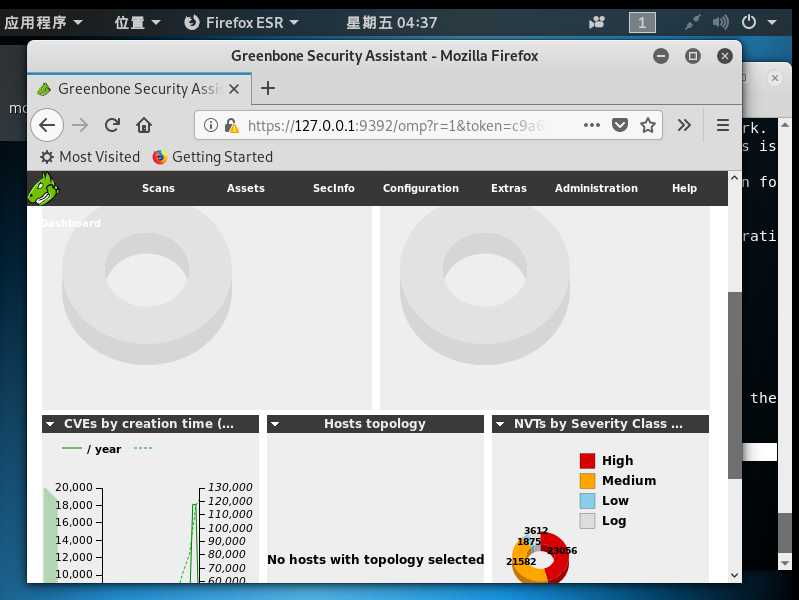

然后就打开了正常的画面:

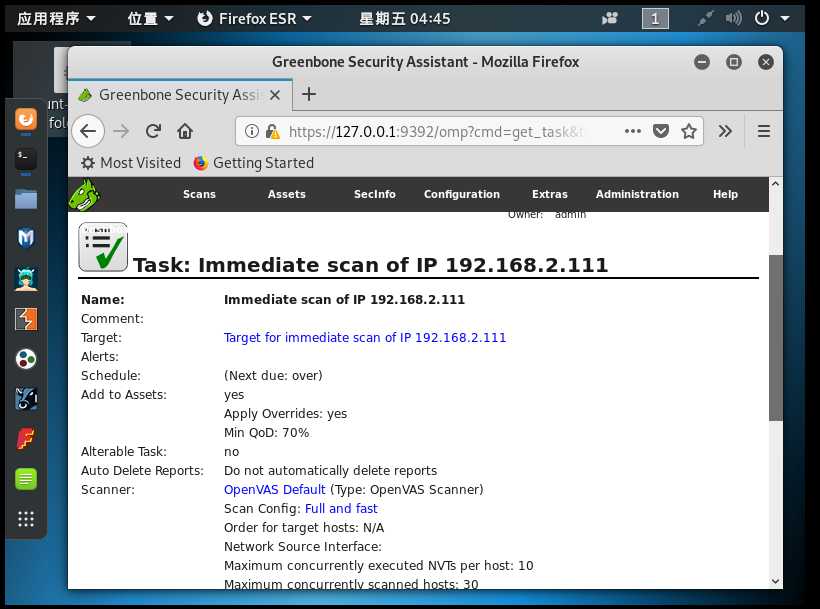

登录之后选择Scans、Tasks点击小魔棒Task Wizard新建任务,输入要扫描的目标主机的IP地址,开始扫描,我选的主机地址为 192.168.2.111

(此处没截图:就是一个简单输入ip地址的过程)

2.4.3 查看并分析扫描结果

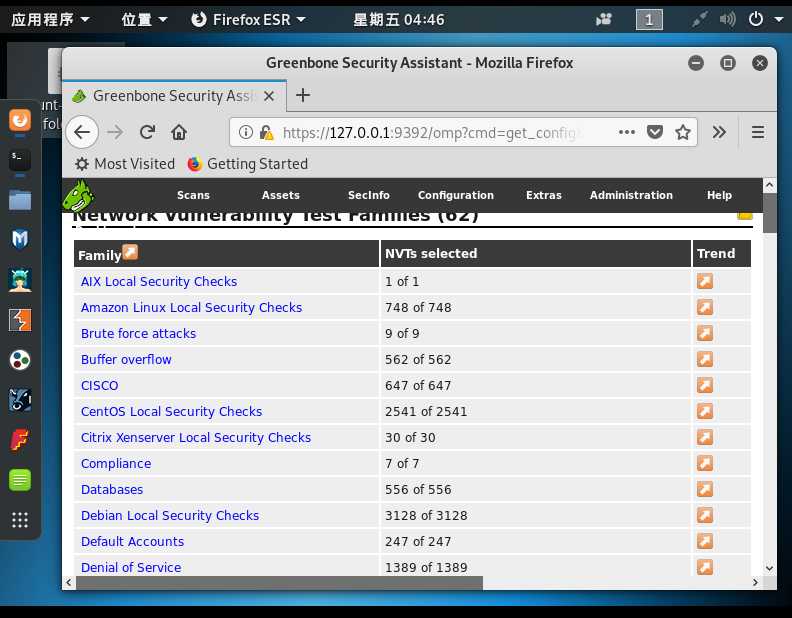

打开该扫描结果的详细信息,并点击其中的“Full and fast”看漏洞的具体情况:

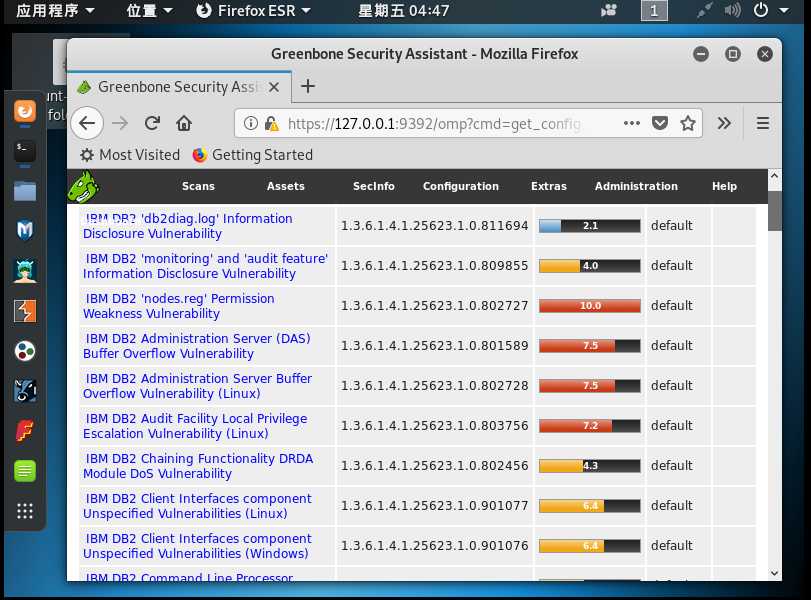

点看漏洞名称看详细的漏洞信息:在后面可以看到漏洞的危险程度,我打开了上面那个10.0的,查看漏洞信息。

2.4.4 修补漏洞

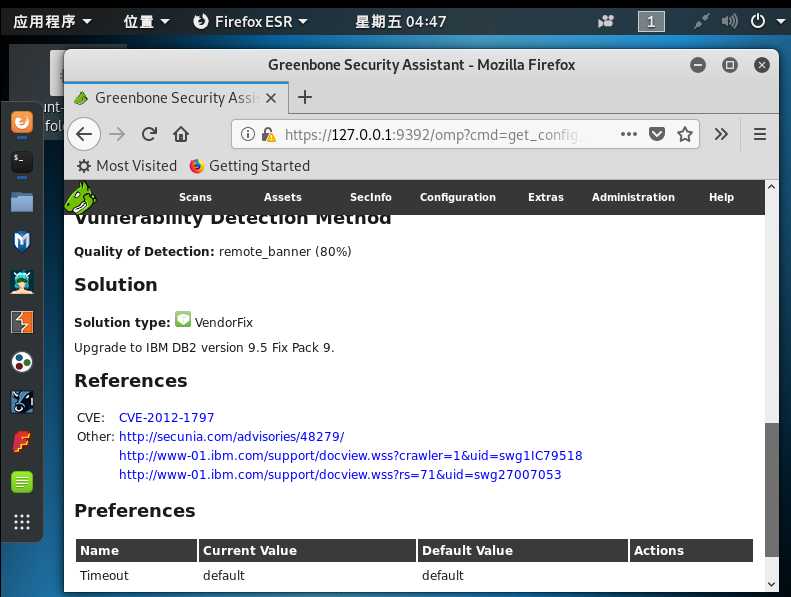

这就是上面查看的很危险的漏洞,下图中就有修改完的版本信息,也附带了一些网址能够提供修补漏洞的资源等。

地址支持组织(ASO)负责IP地址系统的管理。

域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。此协议是允许计算机在因特网上相互交换信息,管理通讯的技术标准。

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

注册人(Registrant) 、注册商(Registrar) 、官方注册局(Registry)。

实验中的各种扫描方式的结果比较全面的,覆盖面比较广,有各种信息;我觉得大部分还是很准确的。

在这次实验中,由于全都是信息的查询,所以没有出现太多的问题;就是在openvas的安装和使用上遇到了小问题,安装的时候我之前的虚拟机怎么都缺少安装包,但是我重新搞了一个虚拟机后就安装的很顺利,我也不知道是我自己把之前的改错了,还是什么情况;还有就是使用的时候,虚拟机上的浏览器存在不信任网址不能打开的问题,然后我就把网址添加成了信任之后才解决的问题。

总的来说这次实验我也学到了很多之前没有掌握的信息搜集和漏洞扫描的知识,知道了自己计算机中有很多高危漏洞,而且信息也会很容易的被运用,所以一定要管好自己的信息,不要出现泄漏。

标签:活跃 提供商 rac 索引 clu system 很多 列表 互联网

原文地址:https://www.cnblogs.com/wozuiku/p/10777554.html