标签:很多 安装配置 路由 lan 使用 one smd pdf .sh

目录

1.实践目标

2.实践内容

3.实验后回答问题

4.实验总结与体会

5.实践过程记录

——5.1.1whois查询

——5.1.2nslookup,dig查询

——5.1.3tracertoute探测

——5.1.4搜索引擎查询

——5.1.5netdiscover查询

——5.1.6nmap扫描

——5.1.7smb服务的查点

——5.2.1安装OpenVAS

——5.2.2使用OpenVAS

掌握信息搜集的最基础技能与常用工具的使用方法。

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

大家做的时候可以根据个人兴趣有轻有重。

球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。 全球一共有5个地区性注册机构:

?注册人(Registrant)

?注册商(Registrar)

?官方注册局(Registry)

各种扫描工具的扫描结果不尽相同,但是也各具特点,在各自的扫描方向上扫描的信息还是比较详细的

本次实验比较简单,最麻烦的就是下载openvas了,由于网络断断续续,下载了两天才总算解决了,感触最深的就是网络安全更多取决于自身电脑所存在的漏洞情况,如果电脑越脆弱,则越容易受到威胁,因此我们应该加强自身的安全意识,及时修补漏洞,防范于未然。

用whois查询 DNS注册人及联系方式,直接在kali终端输入:whois baidu.com,以下是查询结果,可以看到注册的公司,有5个服务器,和3R注册信息,包括注册人的名字、组织、城市等信息。

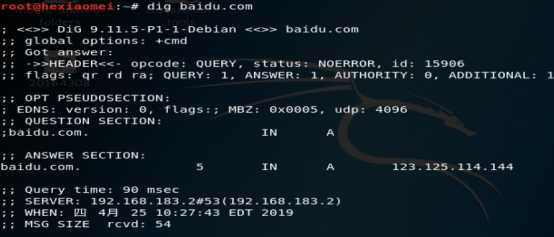

1.以百度为例进行dig查询:

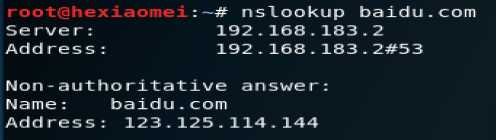

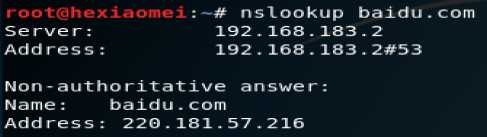

2.用nslookup命令进行查询,nslookup与dig不同的是,nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的,而dig可以从官方DNS服务器上查询精确的结果:

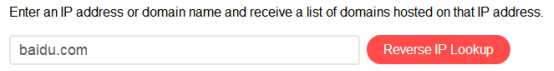

3.通过IP反域名查询,网址:https://www.ip-adress.com/reverse-ip-lookup

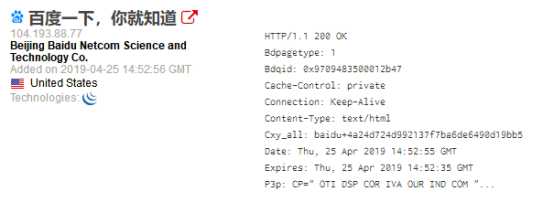

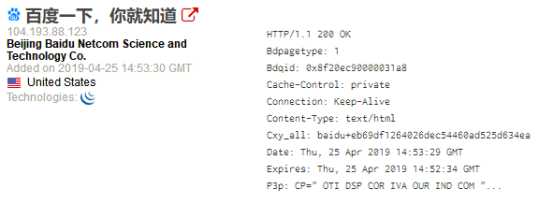

4.使用shodan搜索引擎进行查询,得到注册信息,网址:https://www.shodan.io/

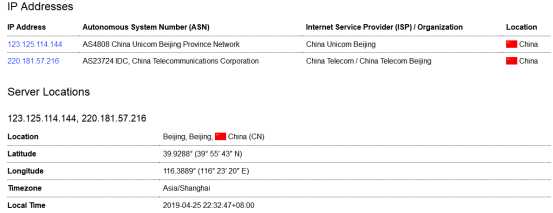

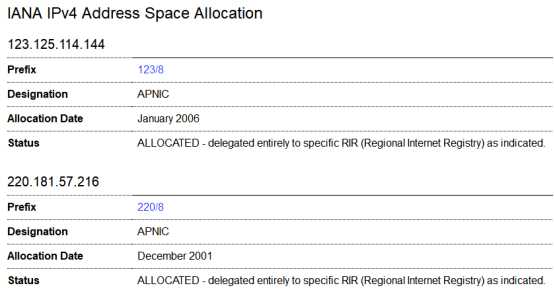

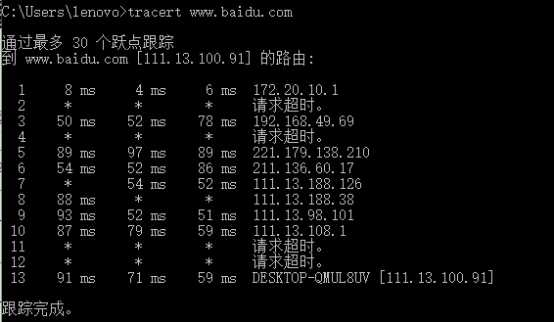

1.使用traceroute进行路由探测 traceroute 220.181.57.216

如果在linux上使用traceroute的话,默认使用了udp协议,除了第一跳,剩下的都是***,可能是因为虚拟机nat路由器,默认丢弃port>32767的包。

2.使用IP查询工具进行批量查询,网址:http://ip.tool.chinaz.com/

?如果知道某个站点中有自己需要找的东西,就可以把搜索范围限定在这个站点中,提高查询效率。

?查询词用Filetype语法可以限定查询词出现在指定的文档中,支持文档格式有pdf,doc,xls,ppt,rtf,all(所有上面的文档格式)。对于找文档资料相当有帮助。

?网页标题通常是对网页内容提纲挈领式的归纳。把查询内容范围限定在网页标题中,有时能获得良好的效果。

?查询词加上双引号“”则表示查询词不能被拆分,在搜索结果中必需完整出现,可以对查询词精确匹配。如果不加双引号“”经过百度分析后可能会拆分。

?查询词加上书名号《》有两层特殊功能,一是书名号会出现在搜索结果中;二是被书名号扩起来的内容,不会被拆分。

书名号在某些情况下特别有效果,比如查询词为手机,如果不加书名号在很多情况下出来的是通讯工具手机,而加上书名号后,《手机》结果就都是关于电影方面的了。

2.利用搜索命令格式filetype:xxx NAME site:xxx.xxx进行查询 输入:filetype:xls 学生 site:baidu.com

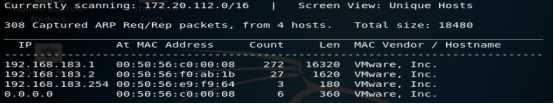

使用netdiscover对私有网段进行主机探测

这个扫描时间实在太长了,尝试了好几次,甚至一个小时都没扫完。

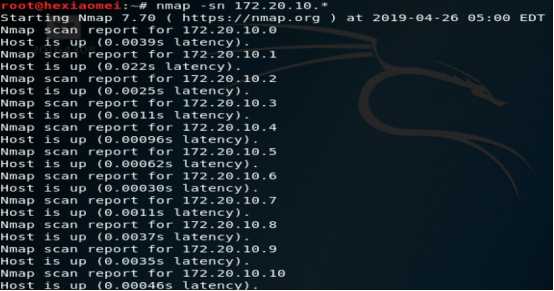

1.nmap -sn扫描活动主机

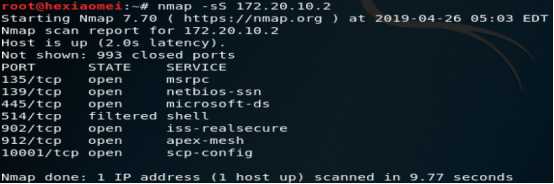

2.nmap -sS IPADRESS对特定主机进行TCP端口扫描

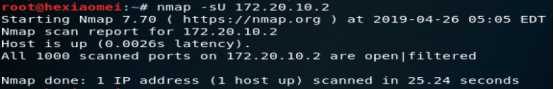

3.nmap -sU IPADRESS扫描特定主机的UDP协议端口信息

4.nmap -O IPADRESS扫描特定主机操作系统

5.nmap -sV IPADRESS扫描特定主机的微软服务版本信息

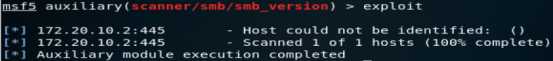

1.msfconsole进入msf,search smb_version搜索查询smb_version的辅助模块

2.use auxiliary/scanner/smb/smb_version使用辅助模块,并进行配置

3.exploit进行扫描

1.更新系统 apt-get update apt-get upgrade apt-get dist-upgrade

2.安装openvas apt-get install openvas

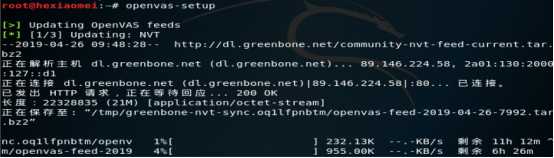

3.安装配置OpenVAS openvas-setup

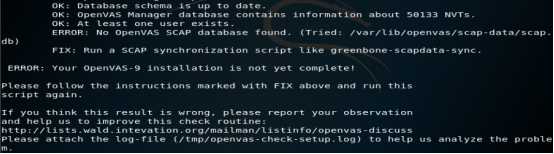

4.检查安装 (如有提示错误的请按提示修复) openvas-check-setup

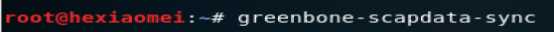

根据错误提示修复

经历n次下载失败,终于下载完成,流下来激动的泪水

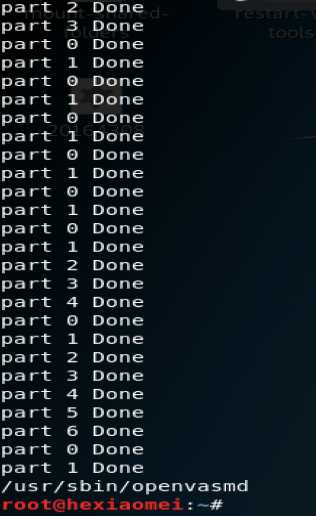

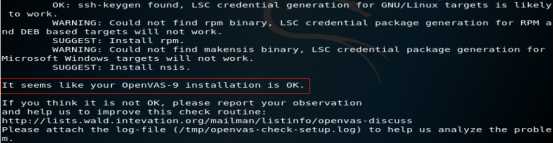

再一次检查安装,openvas-check-setup

Yes!应该没有问题了!

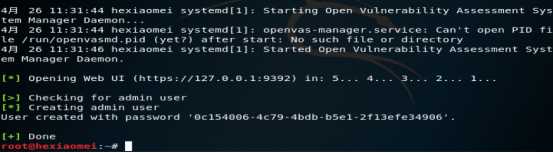

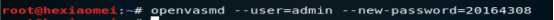

1.配置OpenVAS用户名及密码 openvasmd --user admin --new-password 20164308

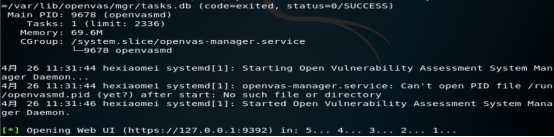

2.运行升级openvas-feed-update

3.启动OpenVAS openvas-start

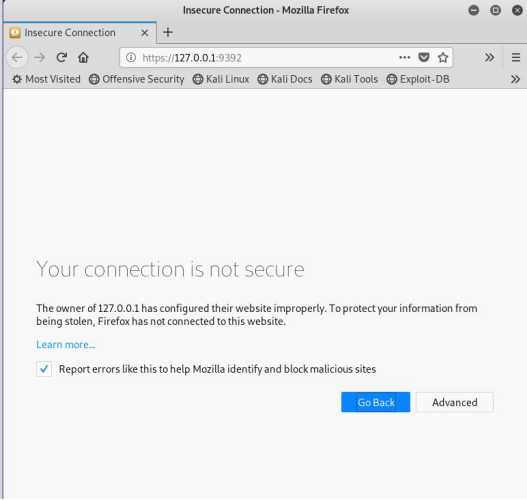

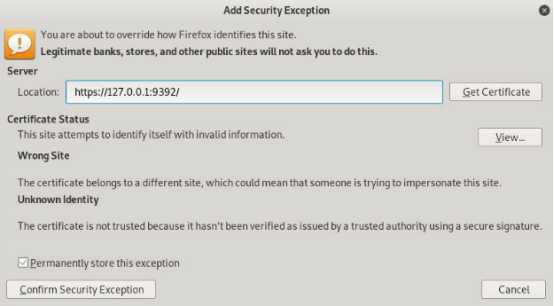

4.用浏览器访问https://127.0.0.1

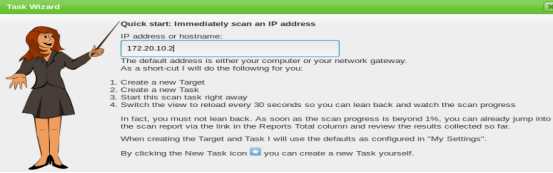

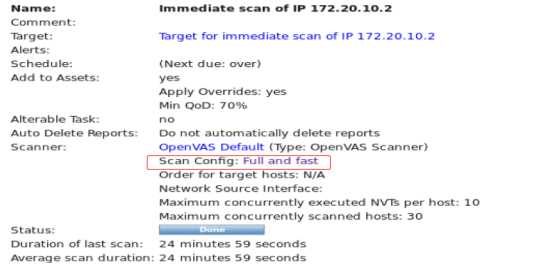

选定菜单中的Scanner->Task,利用Task Wizard创建新任务

5.输入主机ip地址,进行扫描

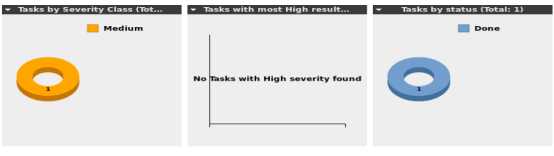

6.查看扫描结果

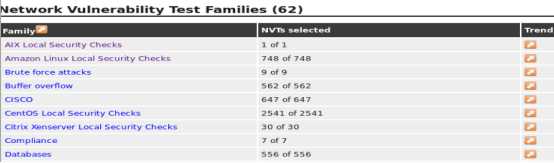

7.点击name进行查看详细内容,再进入Full and fast

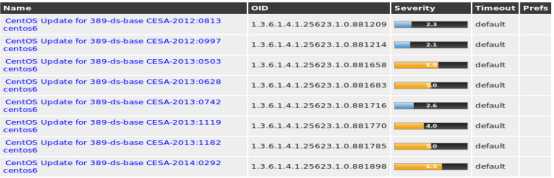

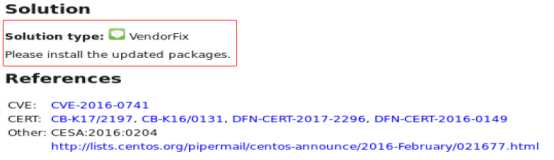

8.随机选择一个进行查看

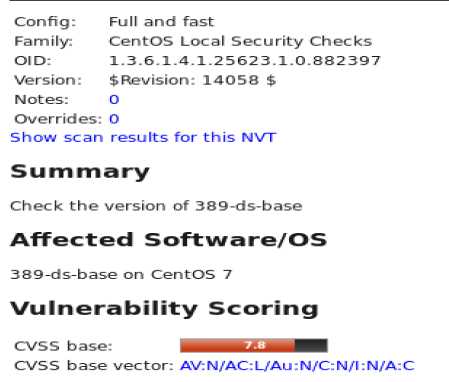

再选择一个危险系数高的进行查看

解决办法

打开网页时提示连接不安全

解决方法: 往下拉找到提示,将网页认证证书添加至受信任网页即可。

标签:很多 安装配置 路由 lan 使用 one smd pdf .sh

原文地址:https://www.cnblogs.com/1006xm/p/10779724.html