标签:这一 命令 span 安装完成 方案 去掉 oca 基本 常用

一、实践过程

1.信息收集

1.1 通过DNS和IP查询目标网站的信息

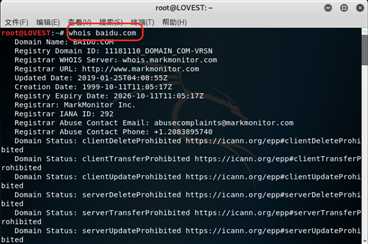

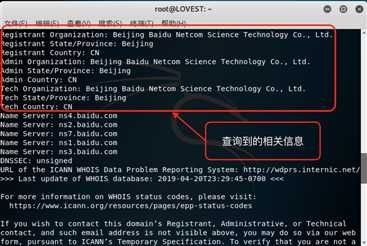

(1)whois命令用来进行域名注册信息查询,可查询到3R注册信息,包括注册人的姓名、组织和城市等信息。

whois baidu.com //注意:查询时需要去掉www前缀

(2)nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的

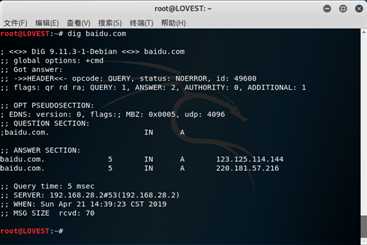

(3)dig可以从官方DNS服务器上查询精确的结果

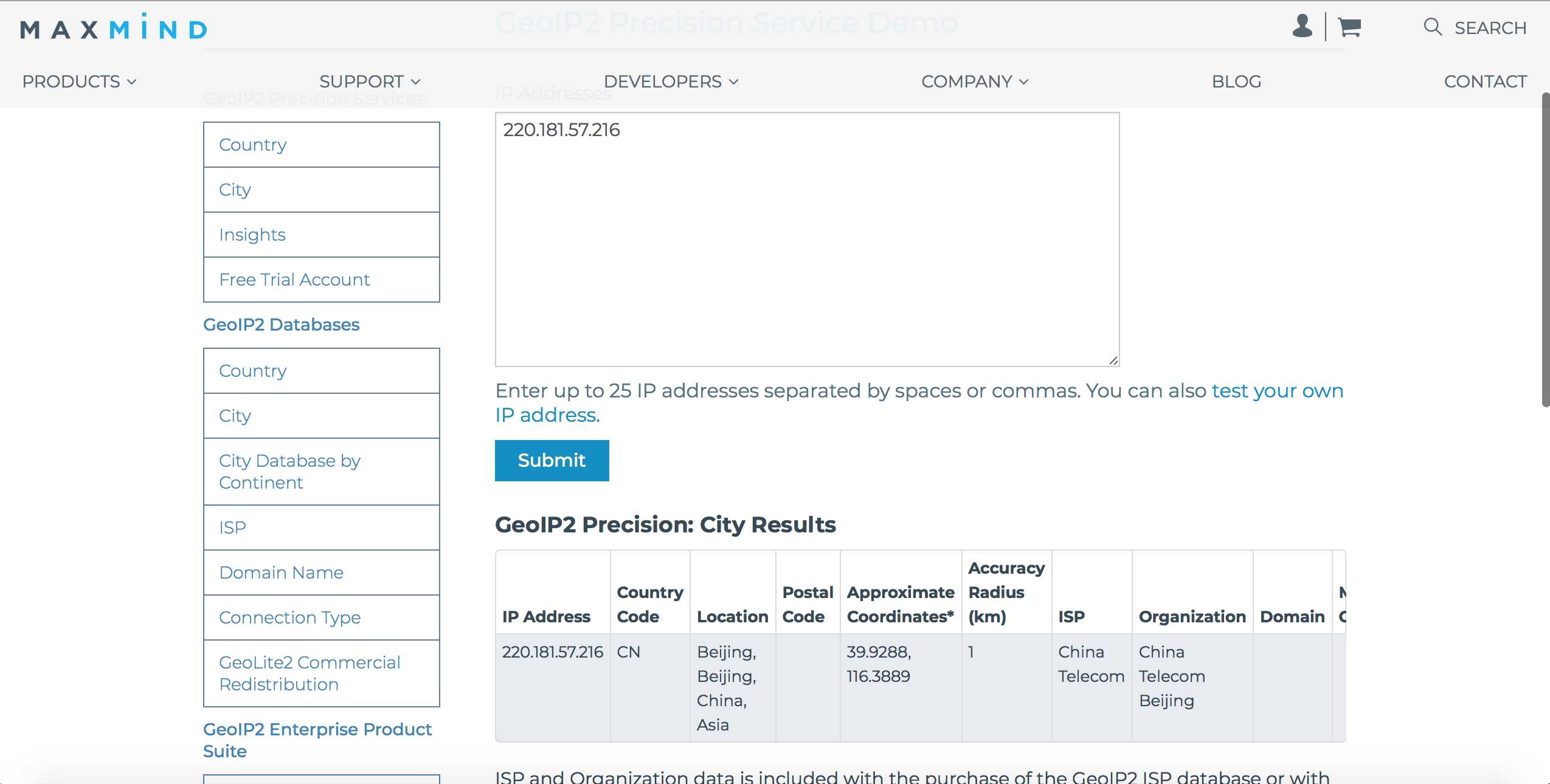

(4)IP2Location地理位置查询(将上面查询到对应的IP输入,进一步查询地理位置信息):www.maxmind.com

1.2搜索引擎技巧

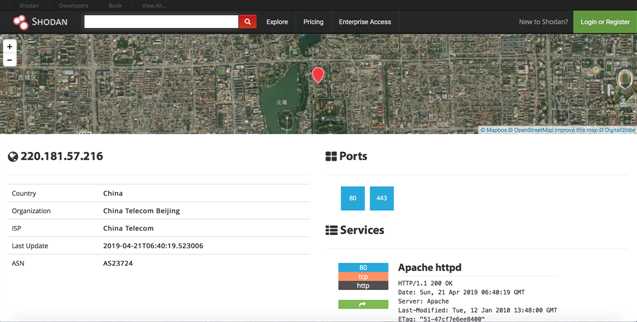

(1)Shodan搜索引擎查询IP相关信息:www.shodan.io

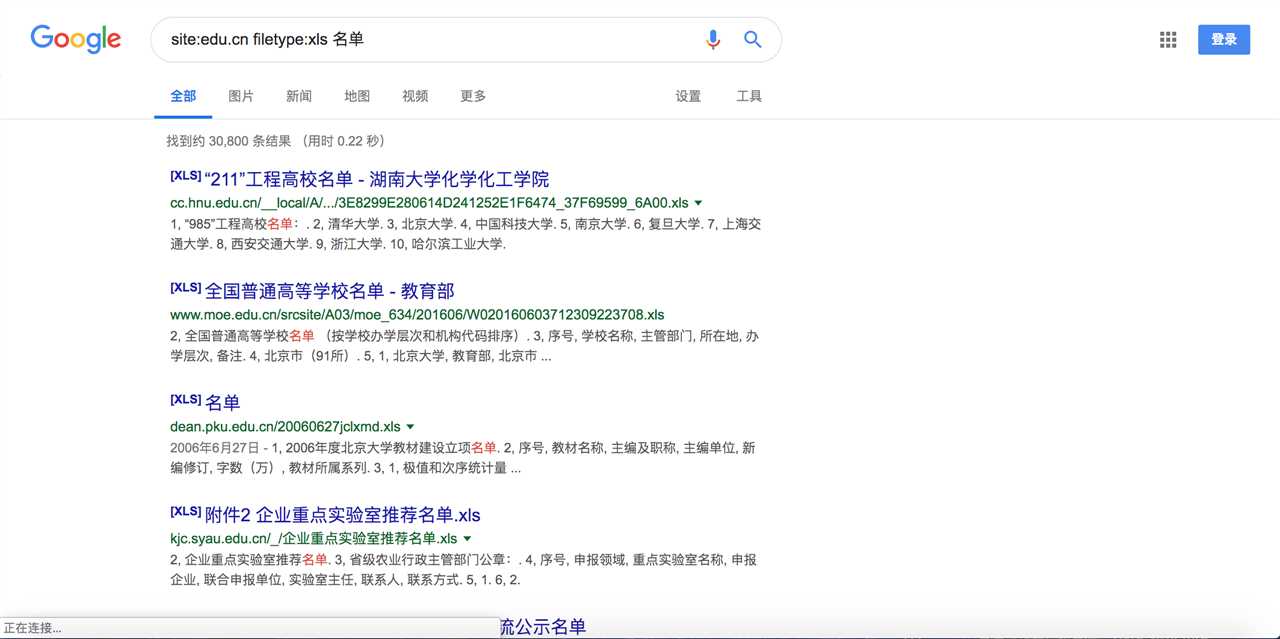

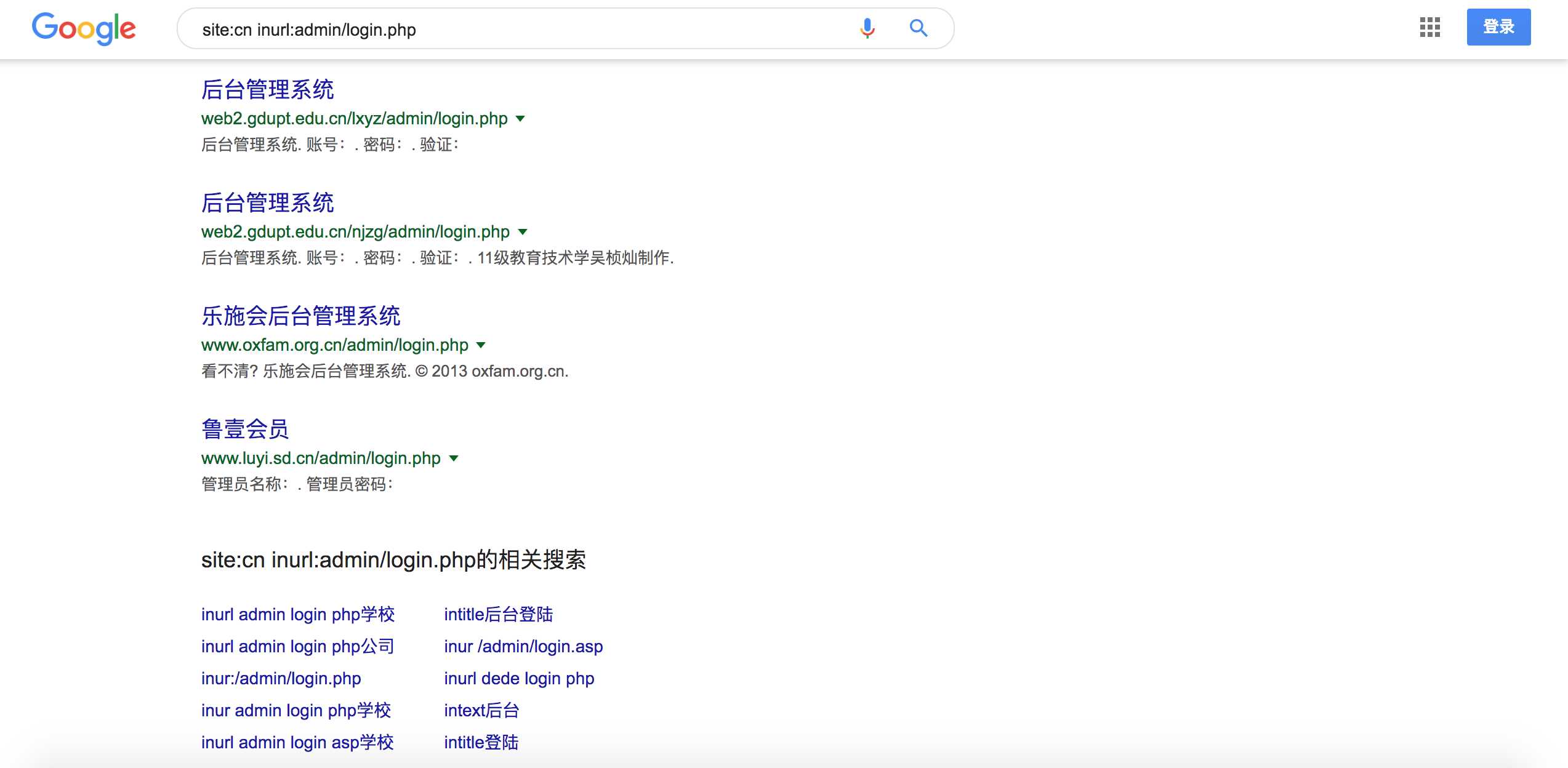

(2)Google Hacking(可通过google基于特定关键词、特定匹配搜索,掌握高超的搜索技巧,通过它就能找到相当多的信息)

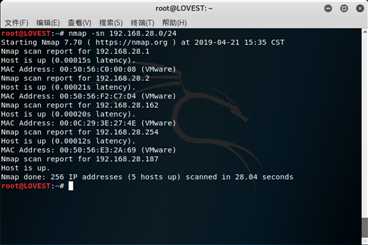

2. 基本的扫描技术(nmap的使用)

(1)扫描主机某一网段内的存活主机: namp 192.168.28.0/24

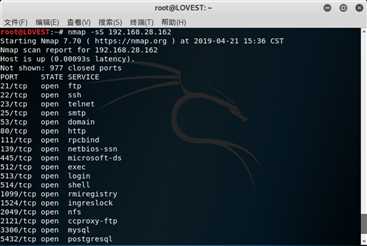

(2)针对某台主机进行TCP SYN扫描,即“半连接扫描”: nmap -sS 192.168.28.162

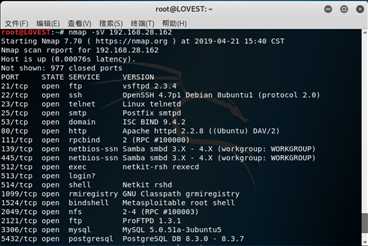

(3)检测目标主机服务的版本信息: nmap -sV 192.168.28.162

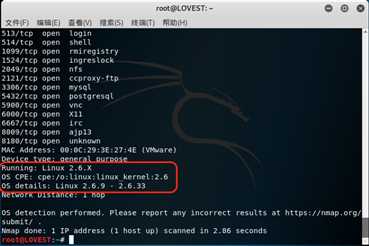

(4)检测目标主机服务的版本信息: nmap -O 192.168.28.162

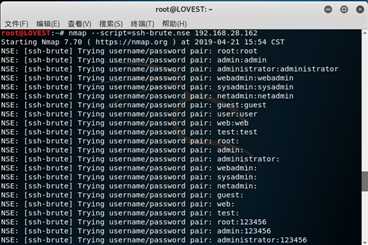

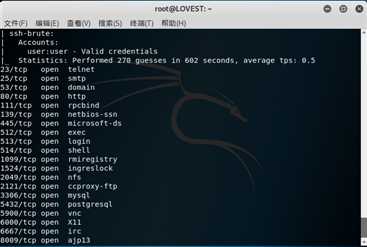

(5)使用nmap脚本

nmap的扩展性也非常强,可以编写脚本来完成一些工作。

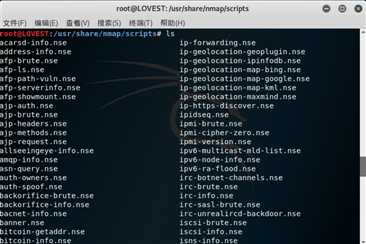

nmap本身自带了一些脚本,Kali中,/usr/share/nmap/scripts目录下就是nmap所有的自带脚本。

这里使用ssh-brute脚本尝试暴力破解ssh口令

nmap --script=ssh-brute.nse 192.168.28.162

额。。。密码没有爆破出来。。。

3.漏洞扫描

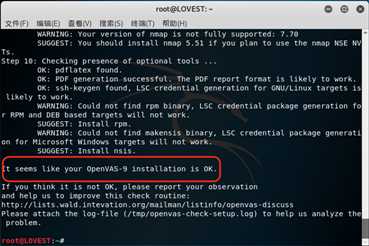

apt-get install openvas 安装openvas

期间,会有各种报错(缺少各种插件、证书,数据库未建立,未设置用户名和密码等等),但是会有提示如何修复的信息,运行提示中的命令一步步修复即可(耗时较长)

openvas-check-setup //检查是否安装完成

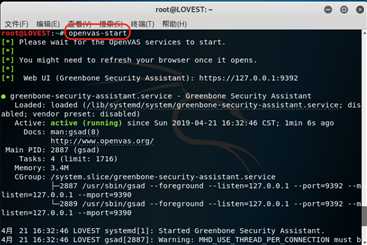

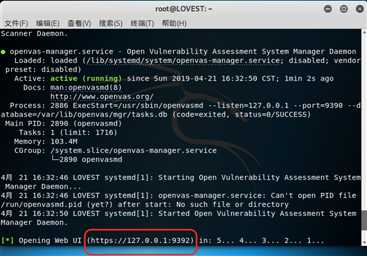

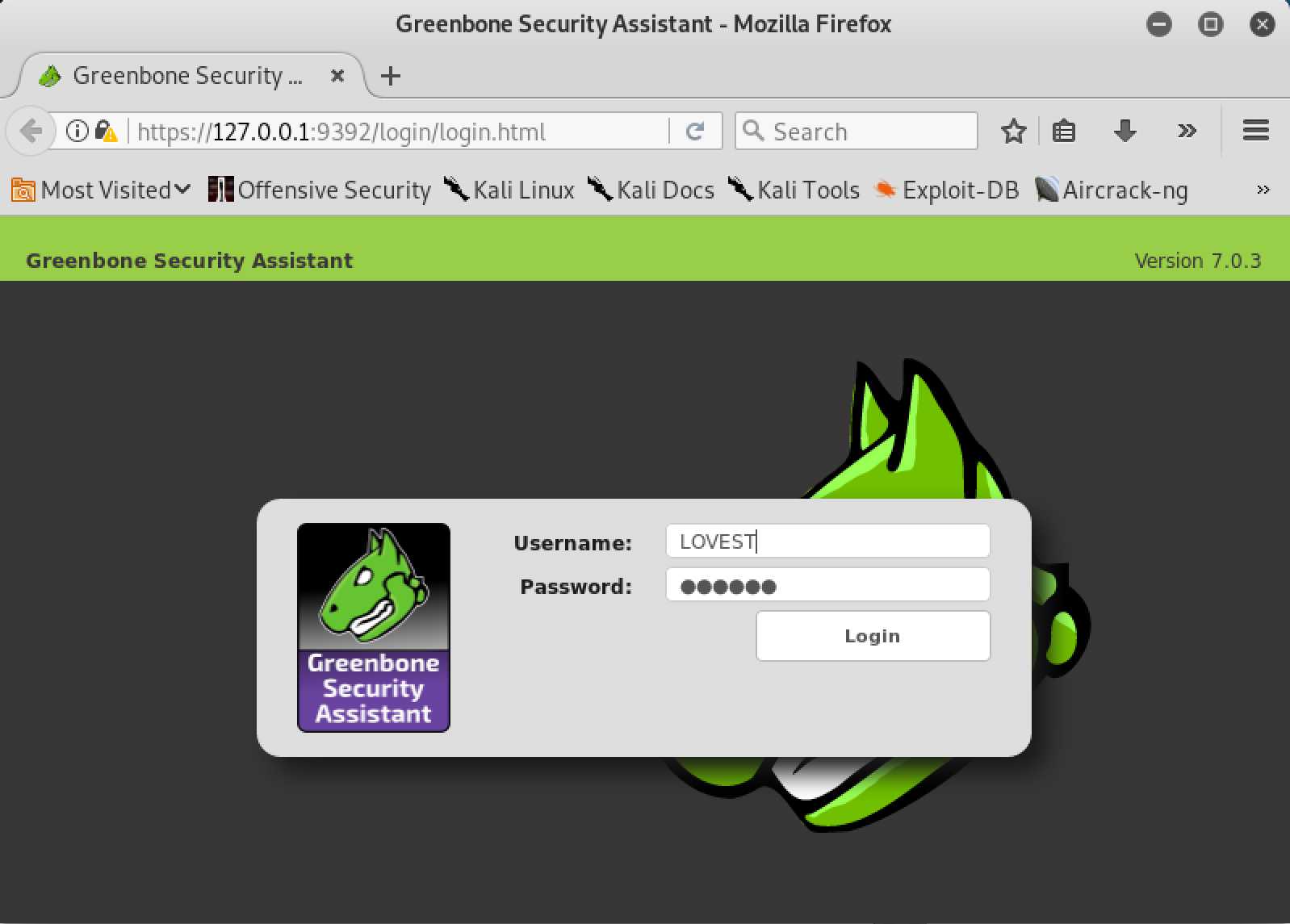

openvas-start //启动服务,会自动打开浏览器页面(https://127.0.0.1:9392)[端口号默认为9392],若未打开,需手动访问

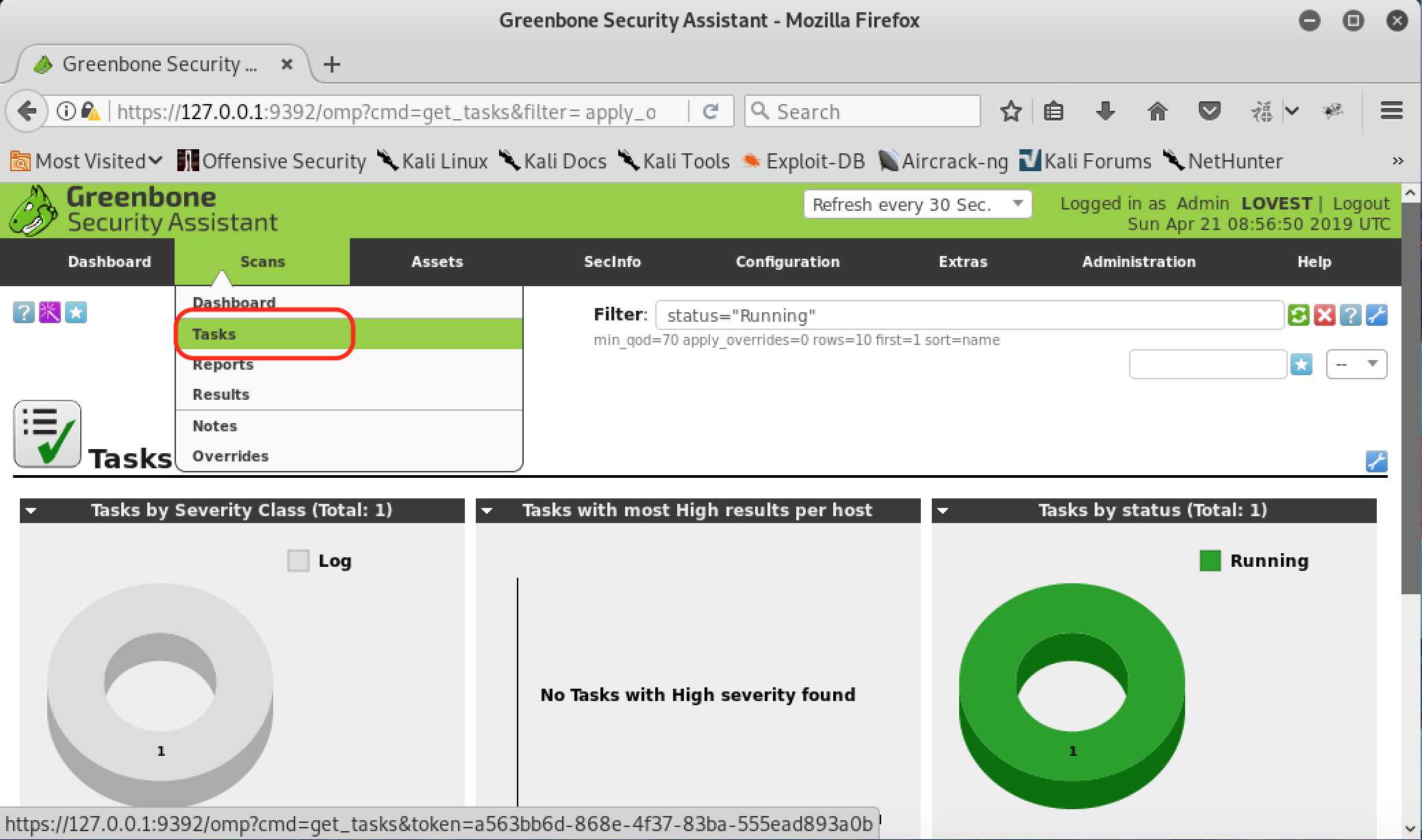

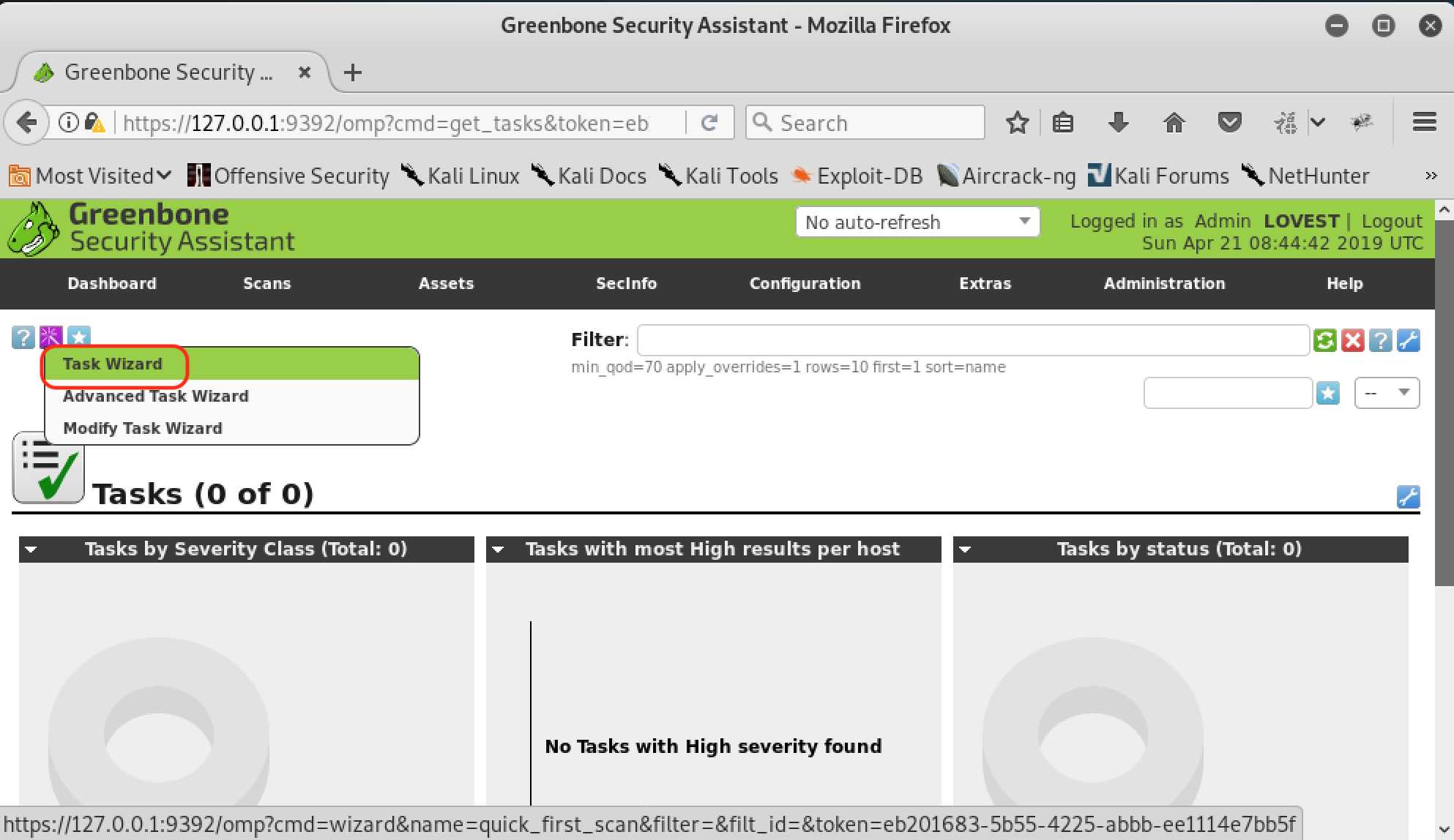

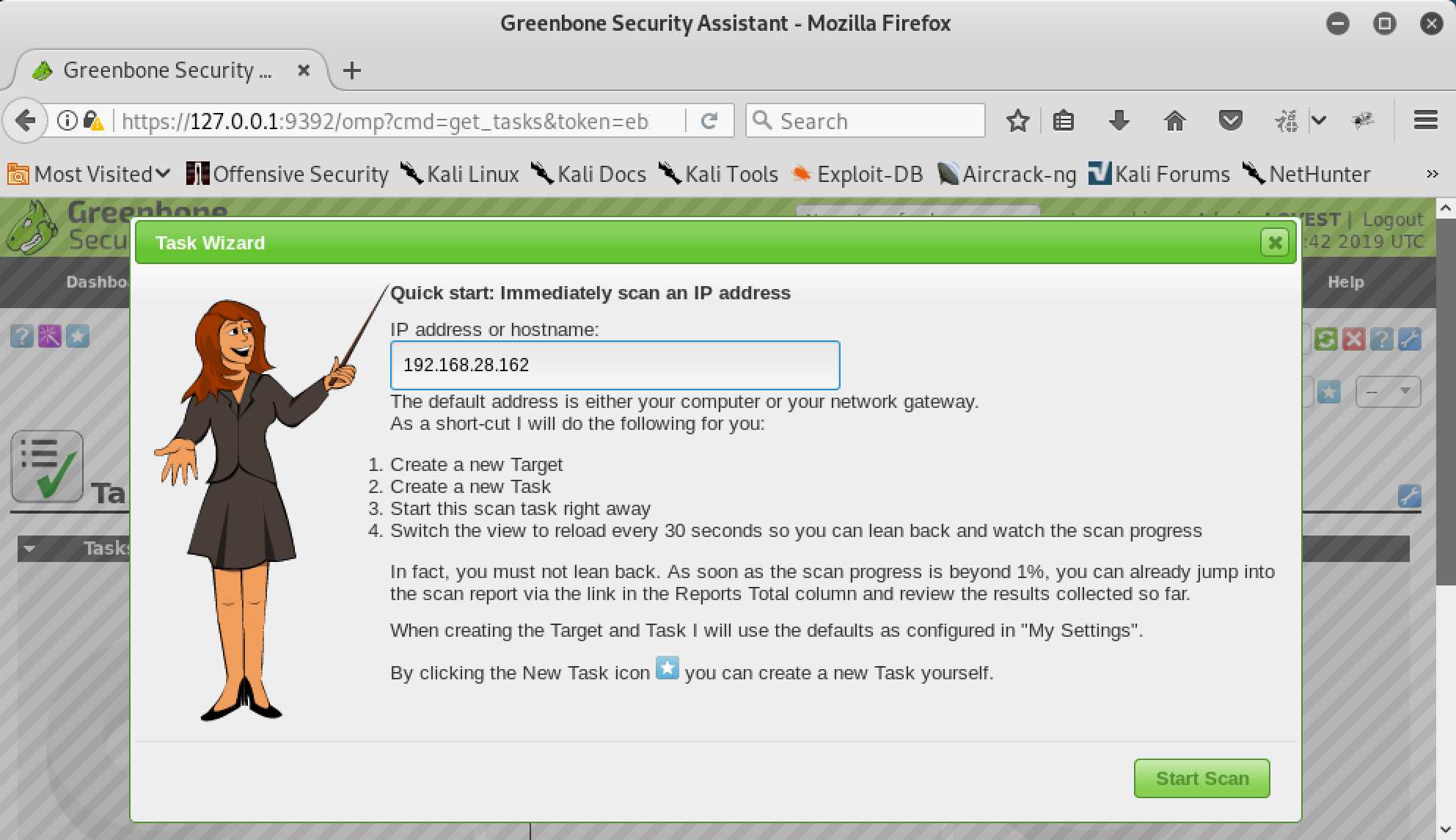

(1)登录后,选择Scans中的Tasks,在左上角点击中间图标,选择“Task Wizard”,进行任务向导,输入目标主机的IP,即可开始扫描

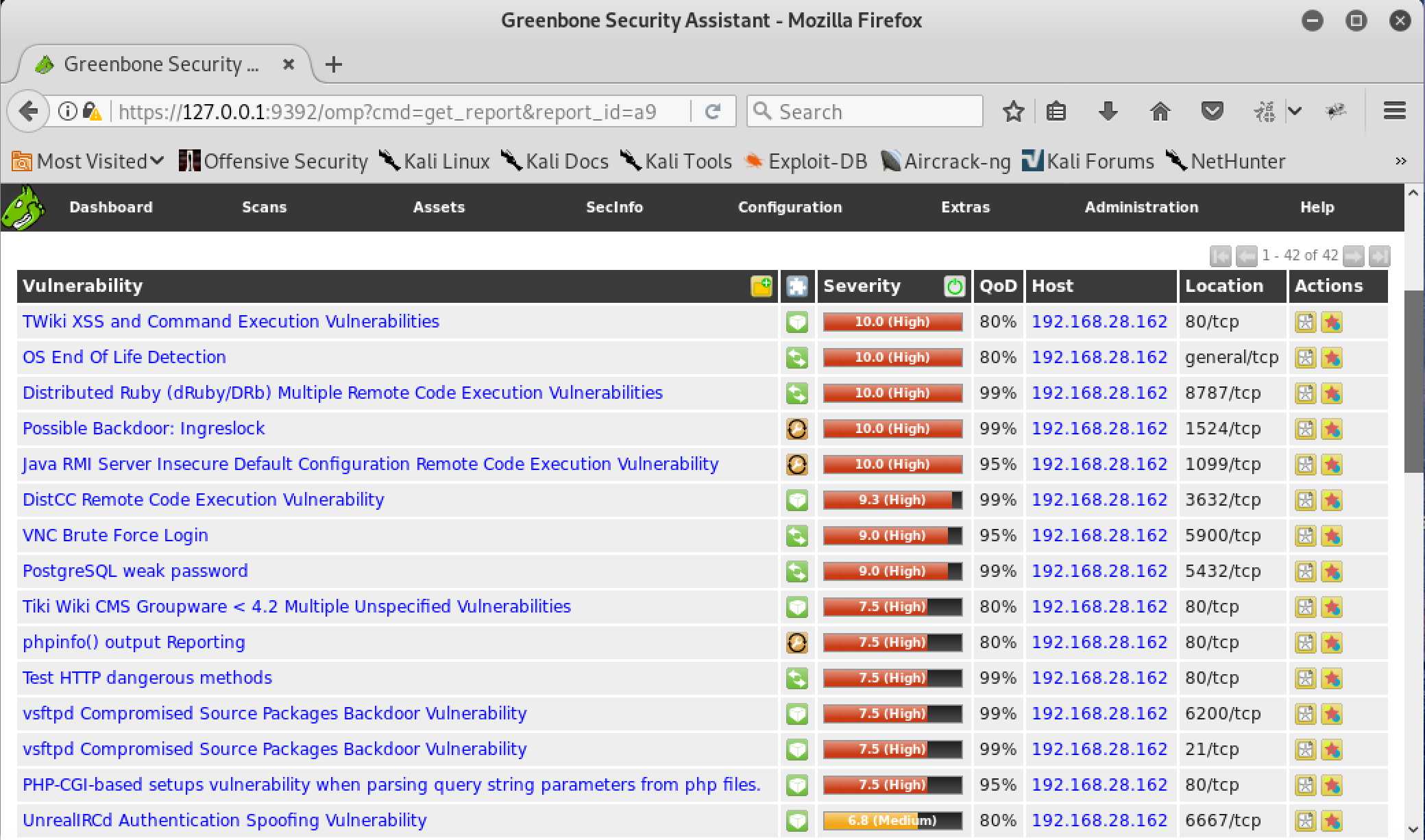

(2)一段时间后,扫描完成,可对报告进行查看分析

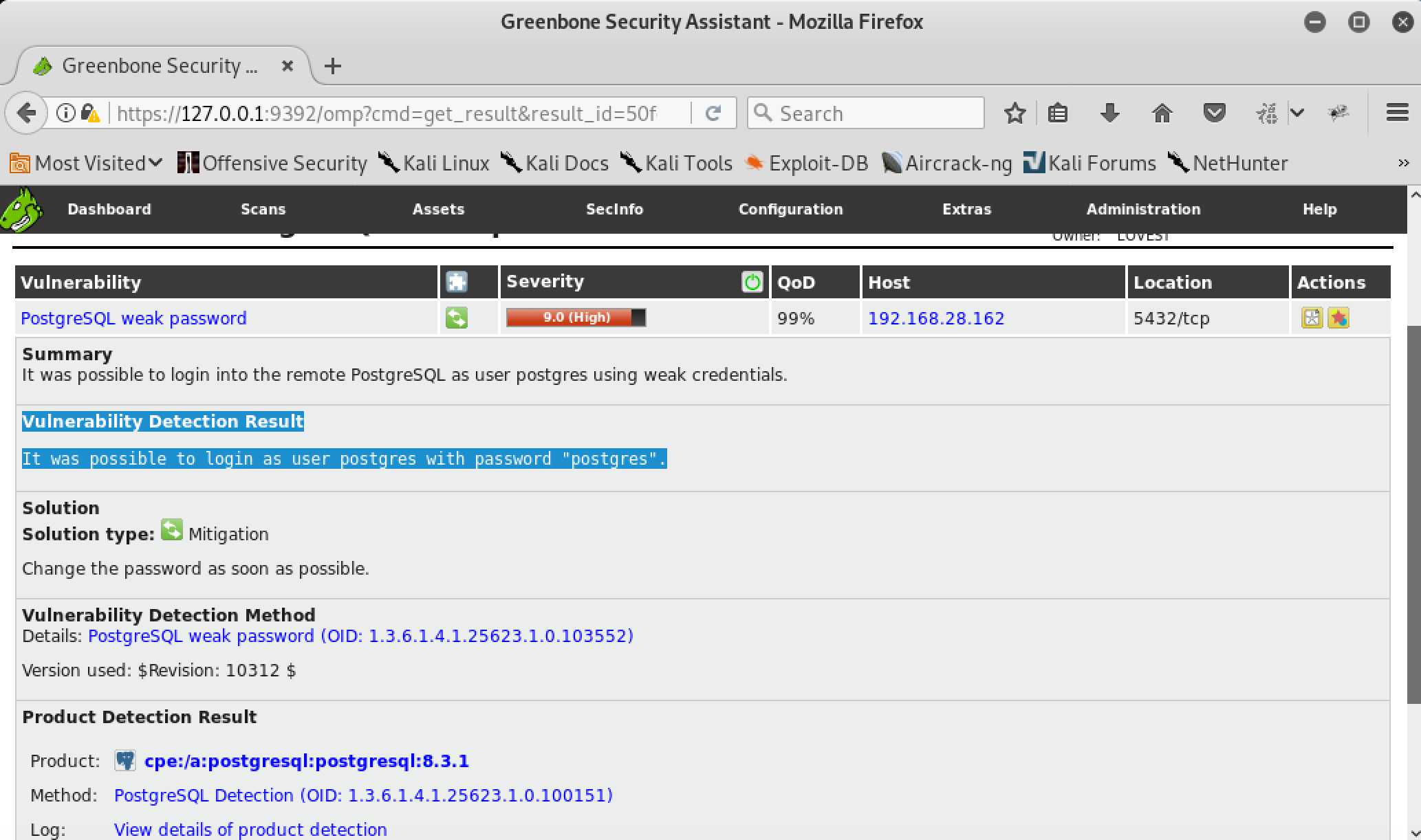

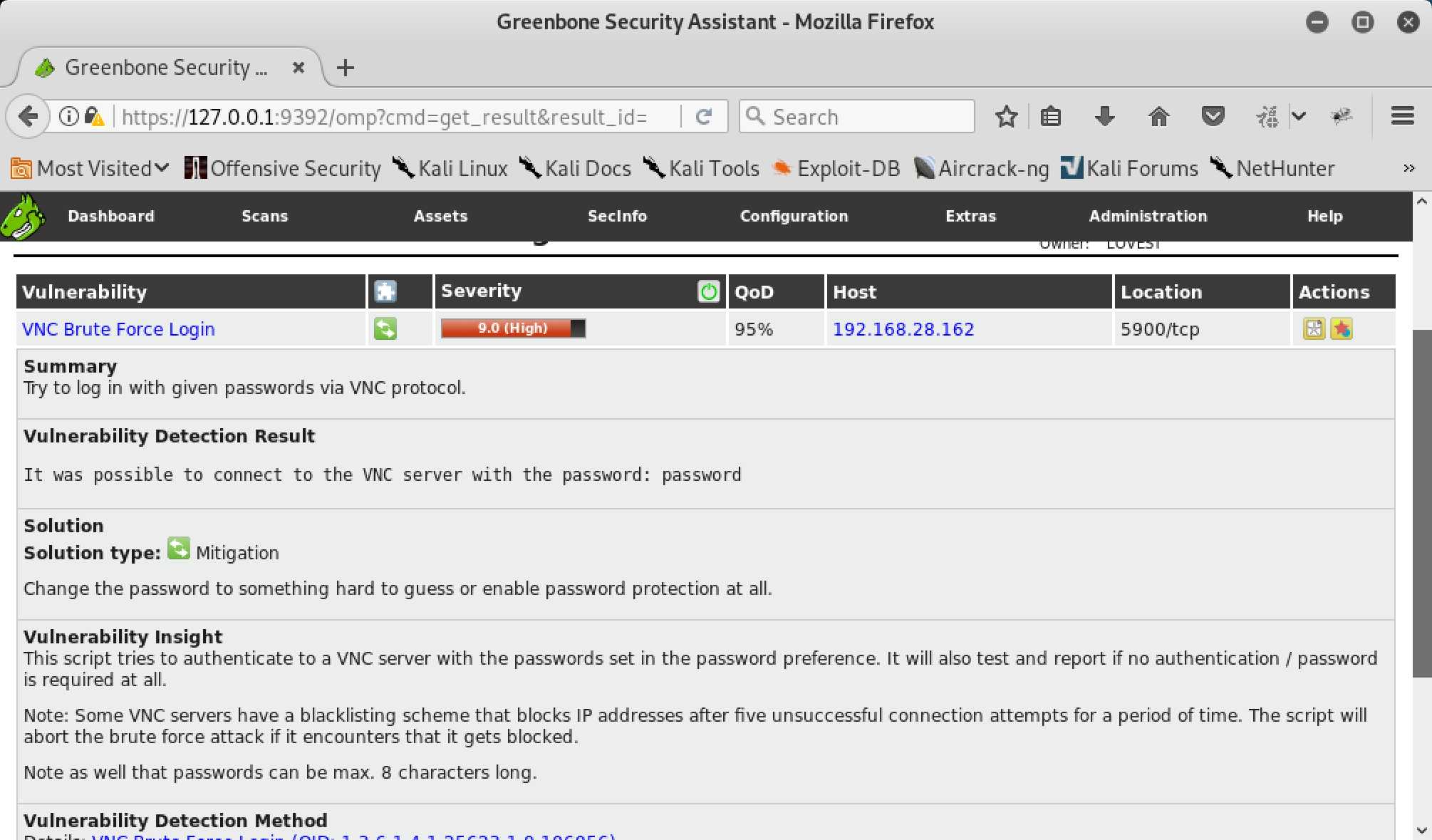

(3)随意选择几个高危漏洞查看(分析中包括:漏洞概述、漏洞探查结果、解决方案、漏洞洞悉等)

数据库口令为弱口令

可对登录密码进行暴力破解

二、回答问题

1.哪些组织负责DNS,IP的管理?

(1)全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

(2)全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

(3)全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

2.什么是3R信息?

注册人(Registrant) -注册商(Registrar) -官方注册局(Registry)

三、实验感想

本次实验主要理解并使用了常用的信息收集、漏洞扫描等几种方式。在渗透测试流程中,“信息收集”是较靠前的一步,也是较为重要的一步,某种程度上,甚至决定了后期渗透攻击的成败,前期收集的信息越丰富,后期渗透成功的可能性越大、重大发现也越多。“漏洞扫描”这一过程,不仅适用于渗透测试中,也适合自己的主机,适当地对自己的机器进行漏洞扫描,有助于机器自身的安全。

“信息收集”在合法情况下可以“不择手段”,“暗黑”搜索引擎的强大功能确实令人惊讶,任何稍微“有破绽”的信息在它们面前都无处可藏。

标签:这一 命令 span 安装完成 方案 去掉 oca 基本 常用

原文地址:https://www.cnblogs.com/PegasusLife/p/10745202.html