标签:自己 discovery info ima ip地址 包括 相关 开放 log

实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

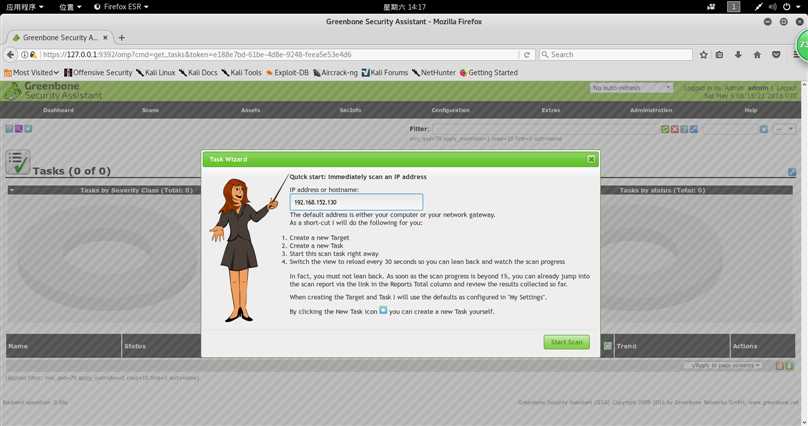

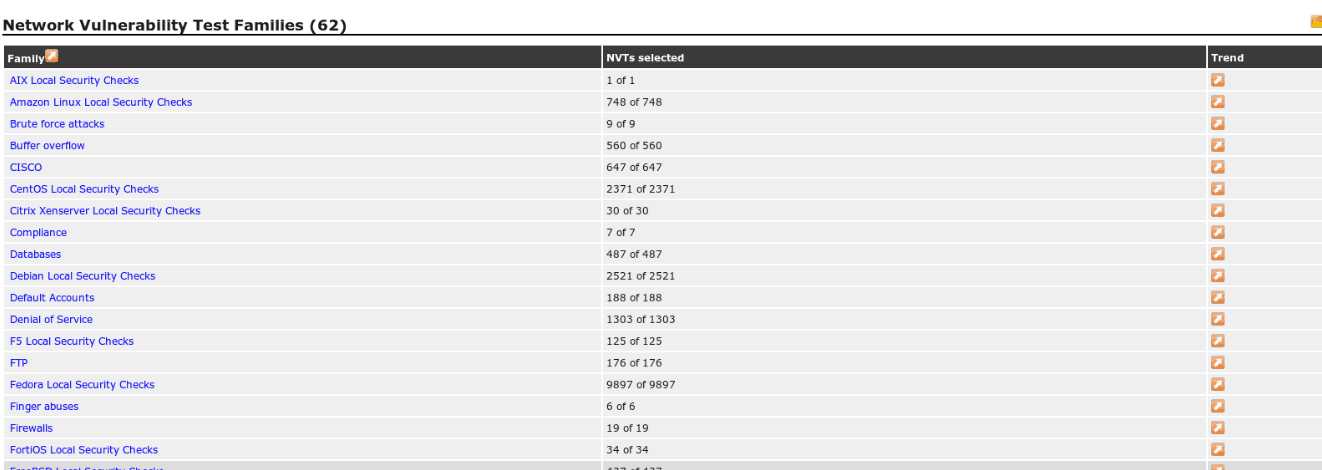

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

实践问题回答

(1)哪些组织负责DNS,IP的管理。

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

全球一共有5个地区性注册机构:

1.ARIN主要负责北美地区业务

2. RIPE主要负责欧洲地区业务

3. APNIC主要负责亚太地区业务

4.LACNIC主要负责拉丁美洲美洲业务

5. AfriNIC负责非洲地区业务。

(2)什么是3R信息。

注册人(Registrant) 、注册商(Registrar) 、官方注册局(Registry)

(3)评价下扫描结果的准确性。

对于漏洞扫描结果较准确。

4.实验过程记录

1.1通过DNS和IP挖掘目标网站的信息

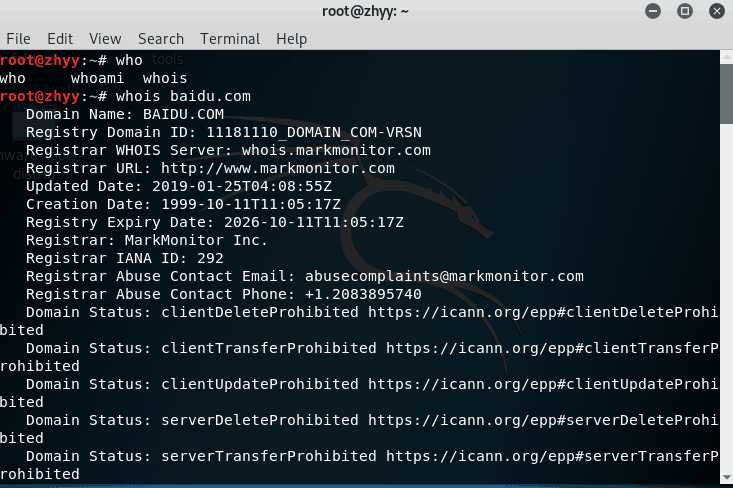

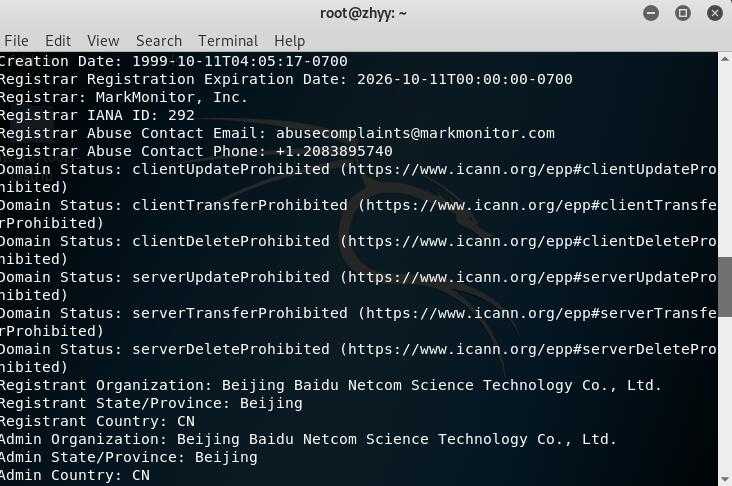

(1)whois域名注册信息查询

在终端输入 whois baidu.com 可查询到3R注册信息,包括注册人的姓名、组织和城市等信息。

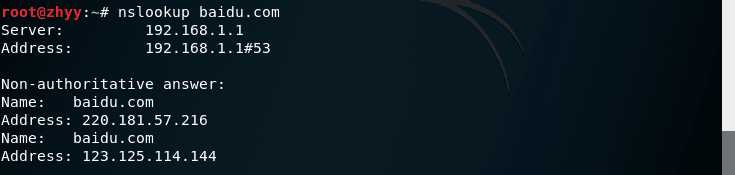

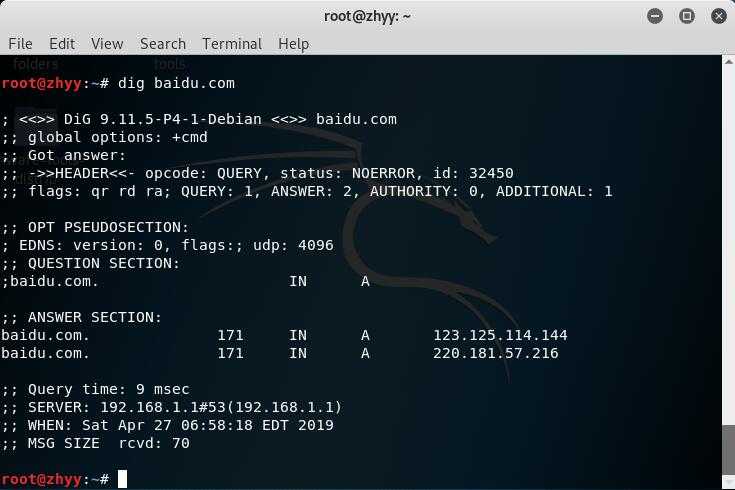

(2)nslookup,dig域名查询

用nslookup查询

用dig查询,dig可以从官方DNS服务器上查询精确的结果:

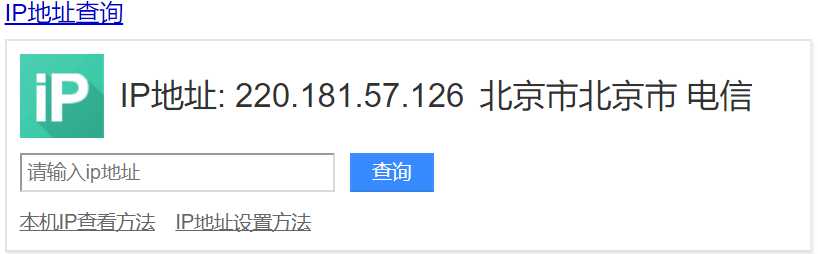

然后可以在百度中搜索到这个IP地址的对应具体地理位置:

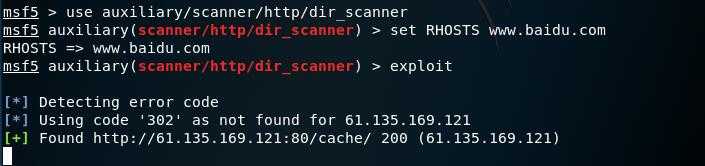

(1)dir_scanner暴力猜解网址目录结构

输入如下命令:

use auxiliary/scanner/http/dir_scanner

进行如下配置:

set THREADS 50

set RHOSTS www.baidu.com

exploit

(2)搜索特定类型的文件

有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找

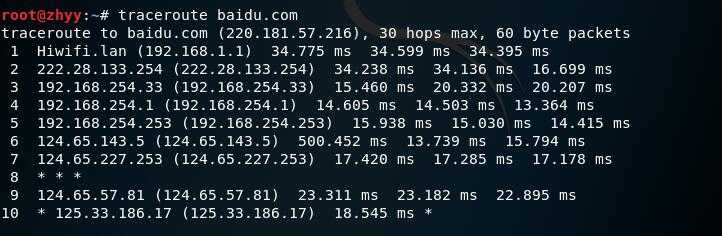

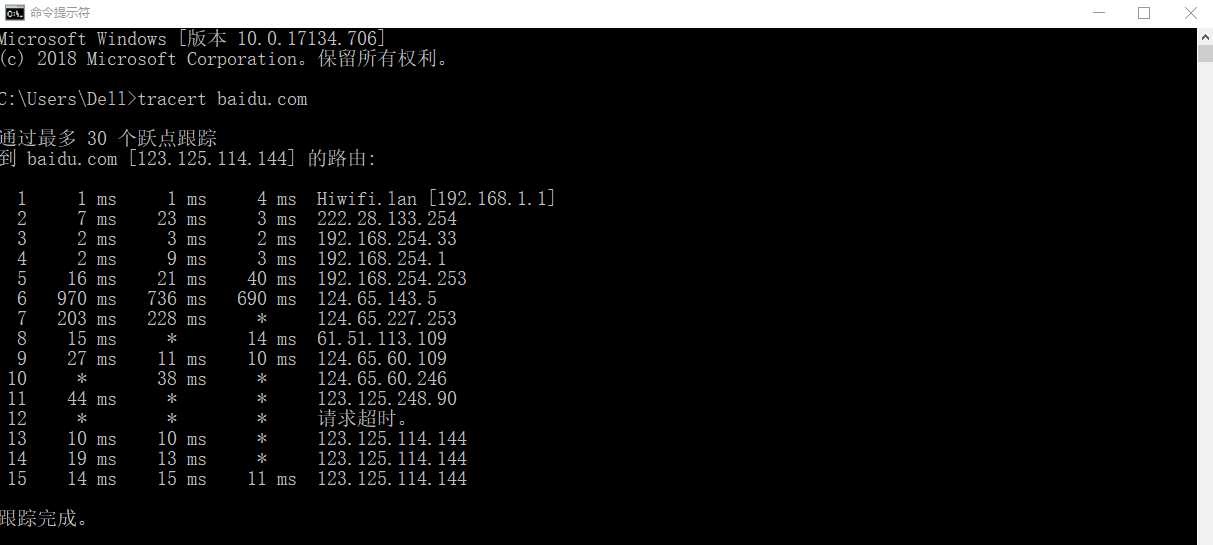

(3)IP路由侦查

使用命令 traceroute

在windows下使用命令 tracert 命令:

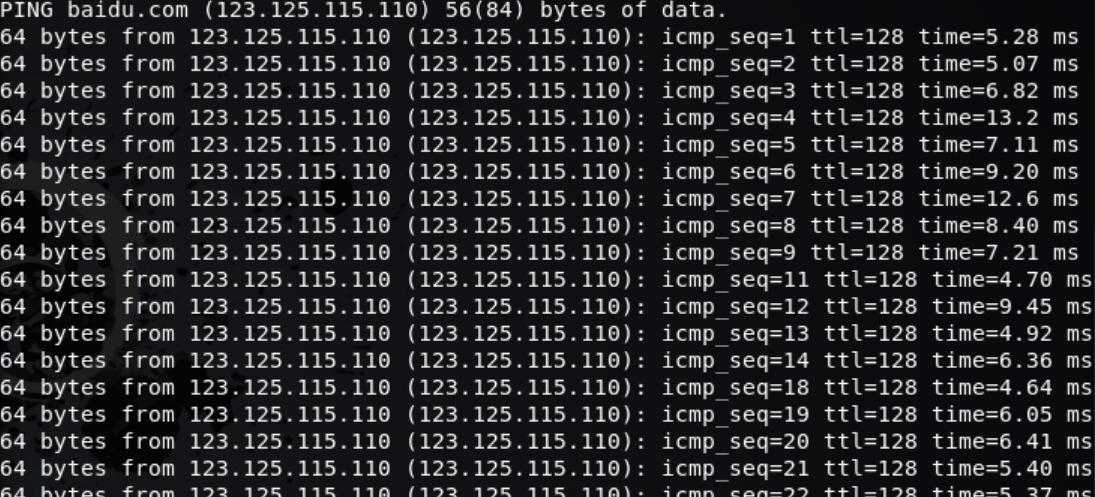

(1)ICMP Ping命令

ping www.baidu.com

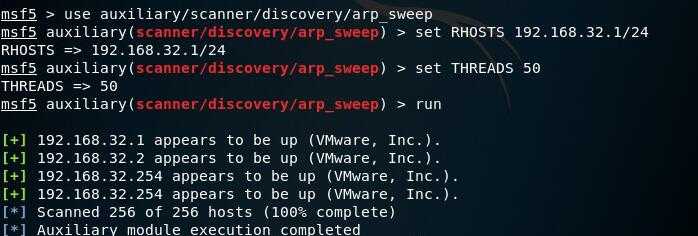

(2)使用ARP请求枚举本地局域网中所有活跃主机

use auxiliary/scanner/discovery/arp_wseep

show options

将RHOSTS设置为 192.168.32.1/24,即扫描子网号为192.168.32.0的子网内的所有主机:

可以看到有256个主机活跃

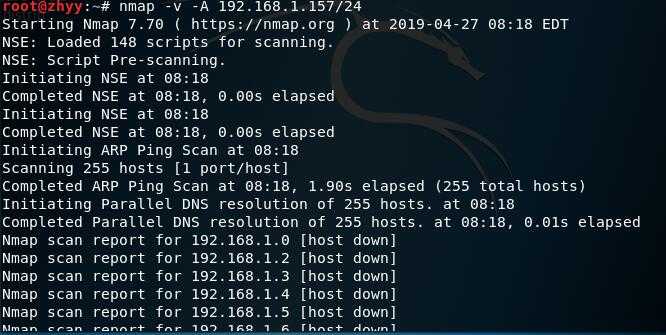

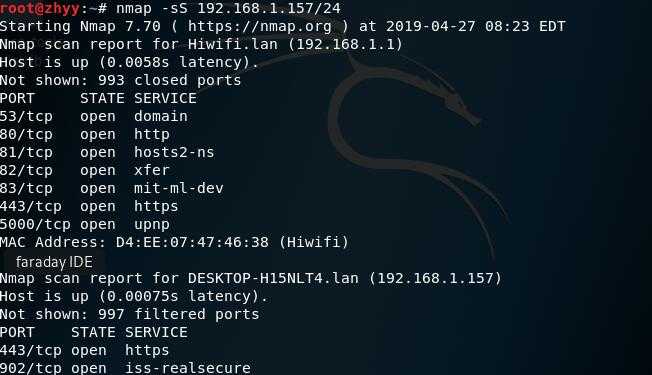

(3)Nmap探测

nmap -v -A 192.168.1.157/24

-A选项用于使用进攻性方式扫描,对主机进行完整全面的扫描,目标主机进行主机发现、端口扫描、应用程序与版本侦测、操作系统侦测及调用默认NSE脚本扫描。

-v表示显示冗余信息,在扫描过程中显示扫描的细节,从而让用户了解当前的扫描状态。

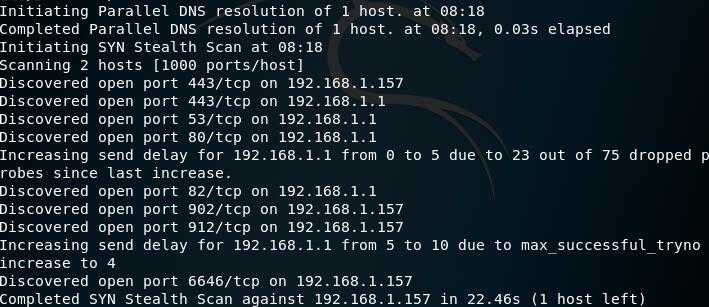

可以看到开放的端口和主机信息:

![]()

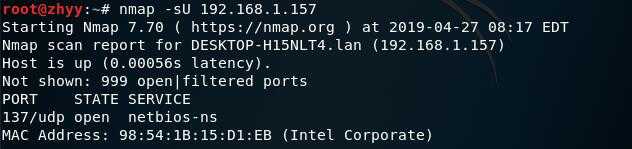

(1)Nmap端口扫描

-sU表示扫描打开的UDP端口

-sS表示扫描打开的TCP端口

(2)探测详细服务信息

输入-sV

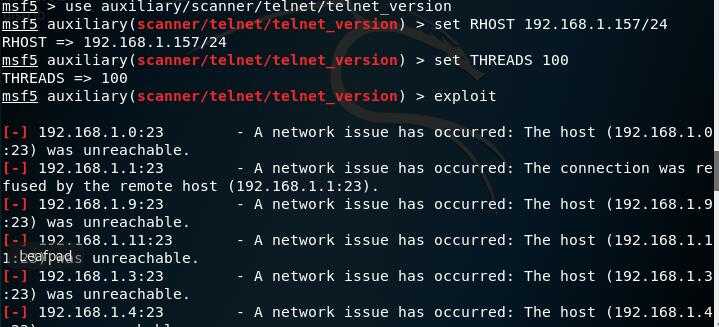

(1)telent服务扫描

msf > use auxiliary/scanner/telent/telent_version

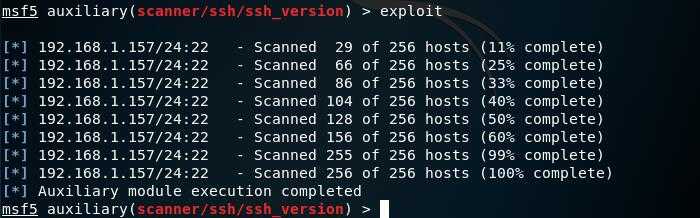

(2)SSH服务扫描

msf > use auxiliary/scanner/ssh/ssh_version

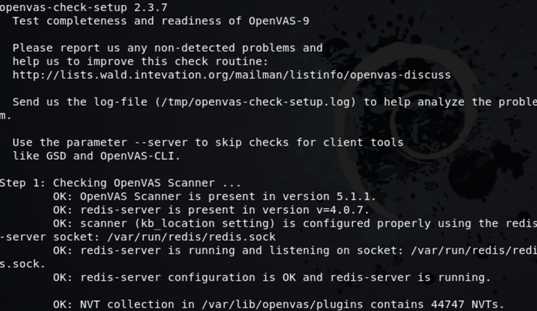

更新软件包列表:apt-get update 获取到最新的软件包:apt-get dist-upgrade 重新安装OpenVAS工具:apt-get install openvas

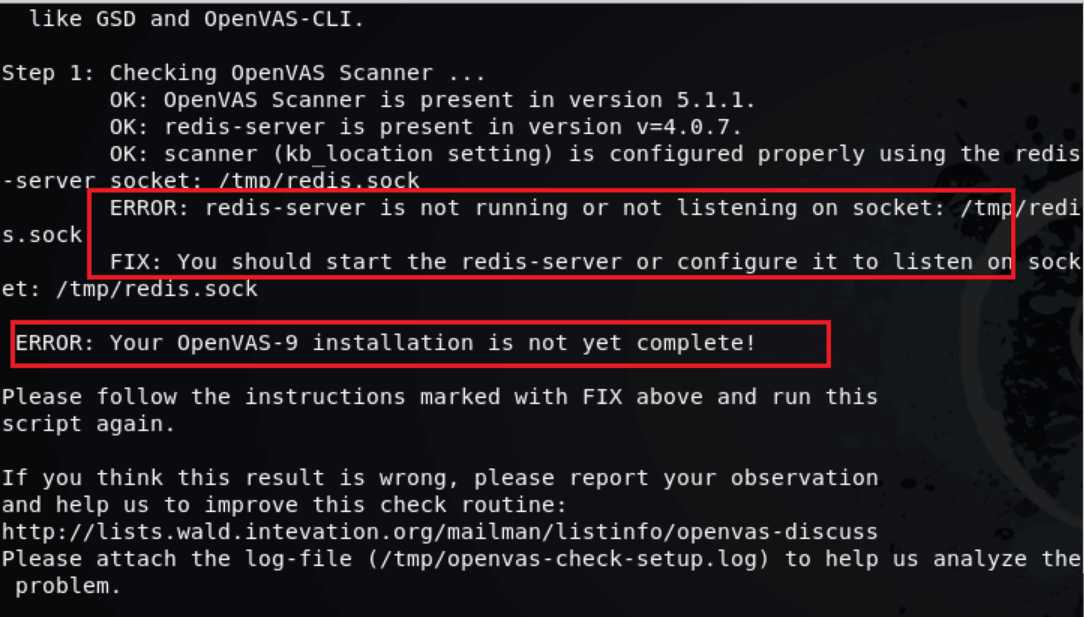

主要是Openvas的安装过程中出现的错误:

然后在网上搜到了一篇文章,按照文章中的步骤去做就OK了https://blog.csdn.net/nzjdsds/article/details/76677851

实验完成了主机发现、信息收集、端口扫描、服务版本探测、漏洞扫描等实践项目,对扫描漏洞等方面又有了更深更全面地了解。另外,实验过程中会出现各种各样的错误,但不用烦躁,通过上网查询基本都能够得到解决。

标签:自己 discovery info ima ip地址 包括 相关 开放 log

原文地址:https://www.cnblogs.com/zhyy981025/p/10789644.html