标签:语法 使用方法 失败 情况 scanner 测试程序 管理机 网络服务 扫描

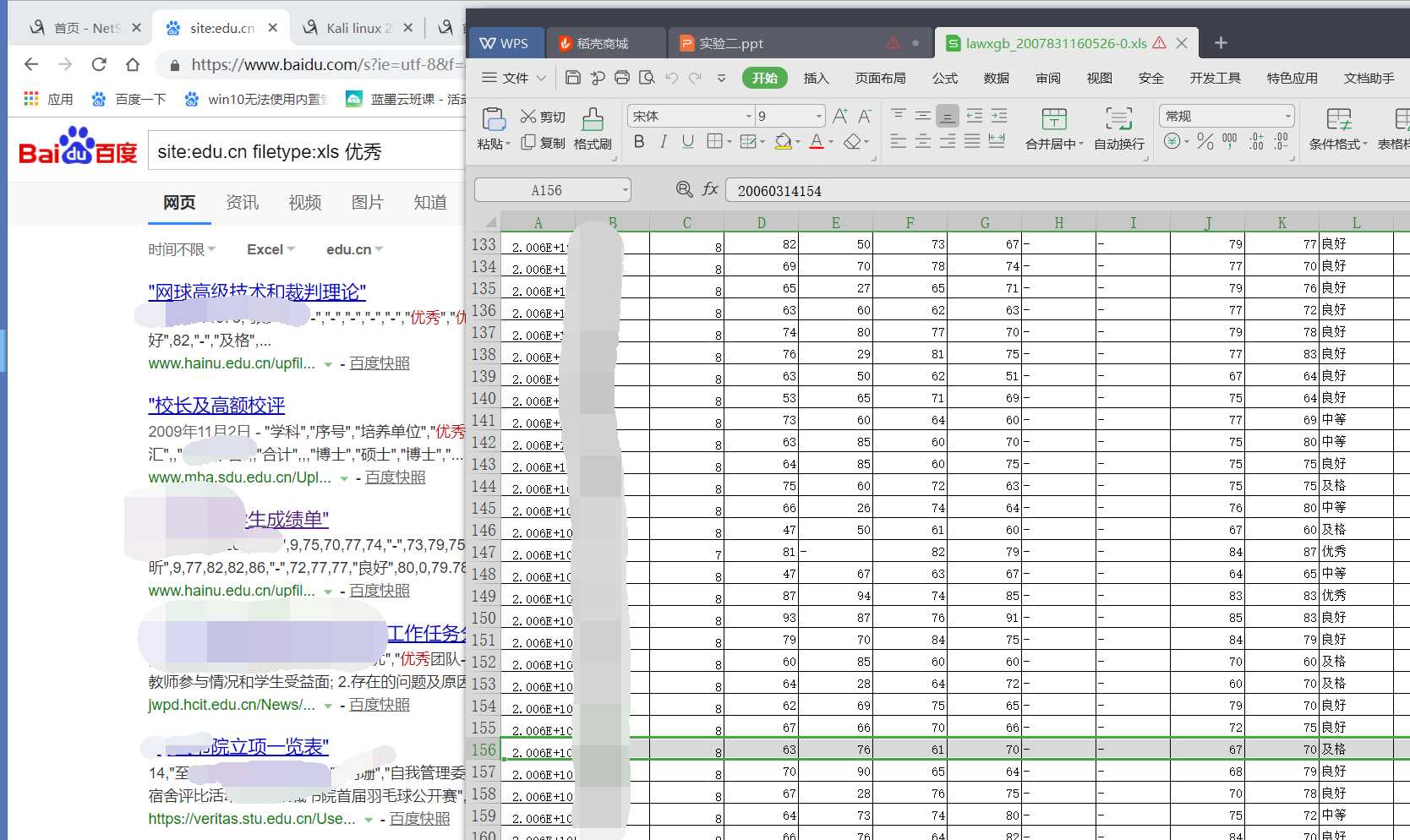

1.通过搜索引擎进行信息搜集

2.使用traceroute进行路由侦查

由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来,所以在主机下重新进行探测

26gm是我的主机。。

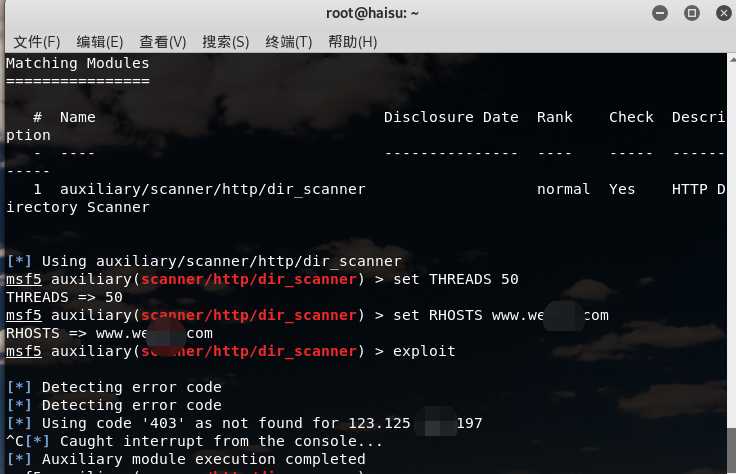

3.检查网址目录结构

msfmsfconsolemetasploit的brute_dirs,dir_listing,dir_scanner等辅助模块,主要是暴力猜解。以dir_scanner为例use auxiliary/scanner/http/dir_scan进入扫描模块,设置一下参数RHOSTS为韦伯.com

目录结构暴露。。

此处不宜放图...

外围信息搜集

1.whois查询

以某个网址为例,使用whois查询域名注册信息

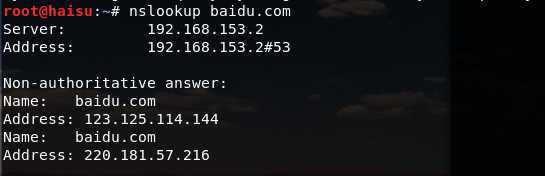

nslookup可以得到DNS解析服务器保存的缓存的结果,但并不是一定准确的。

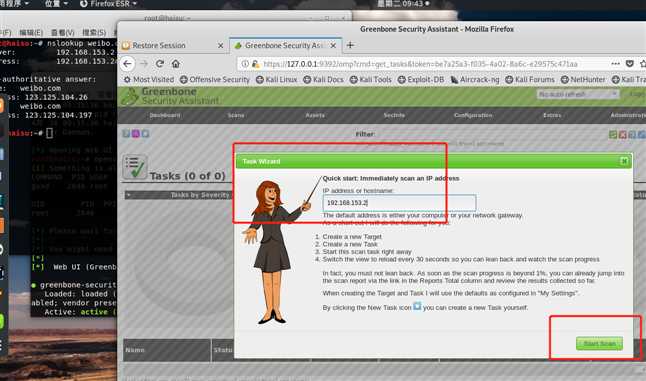

看到我的网关192.165.153.2,看到韦伯的IP。

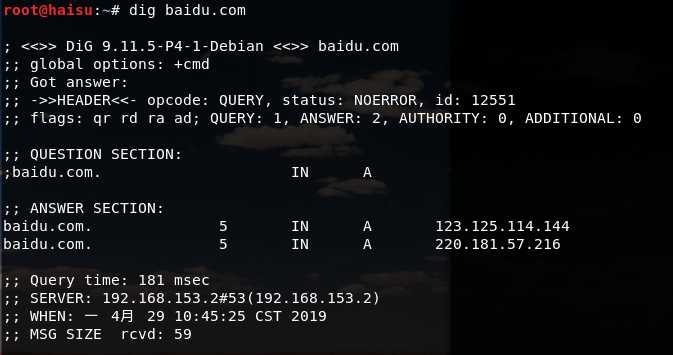

3.dig查询

dig可以从官方DNS服务器上查询精确的结果

dig 某度.com

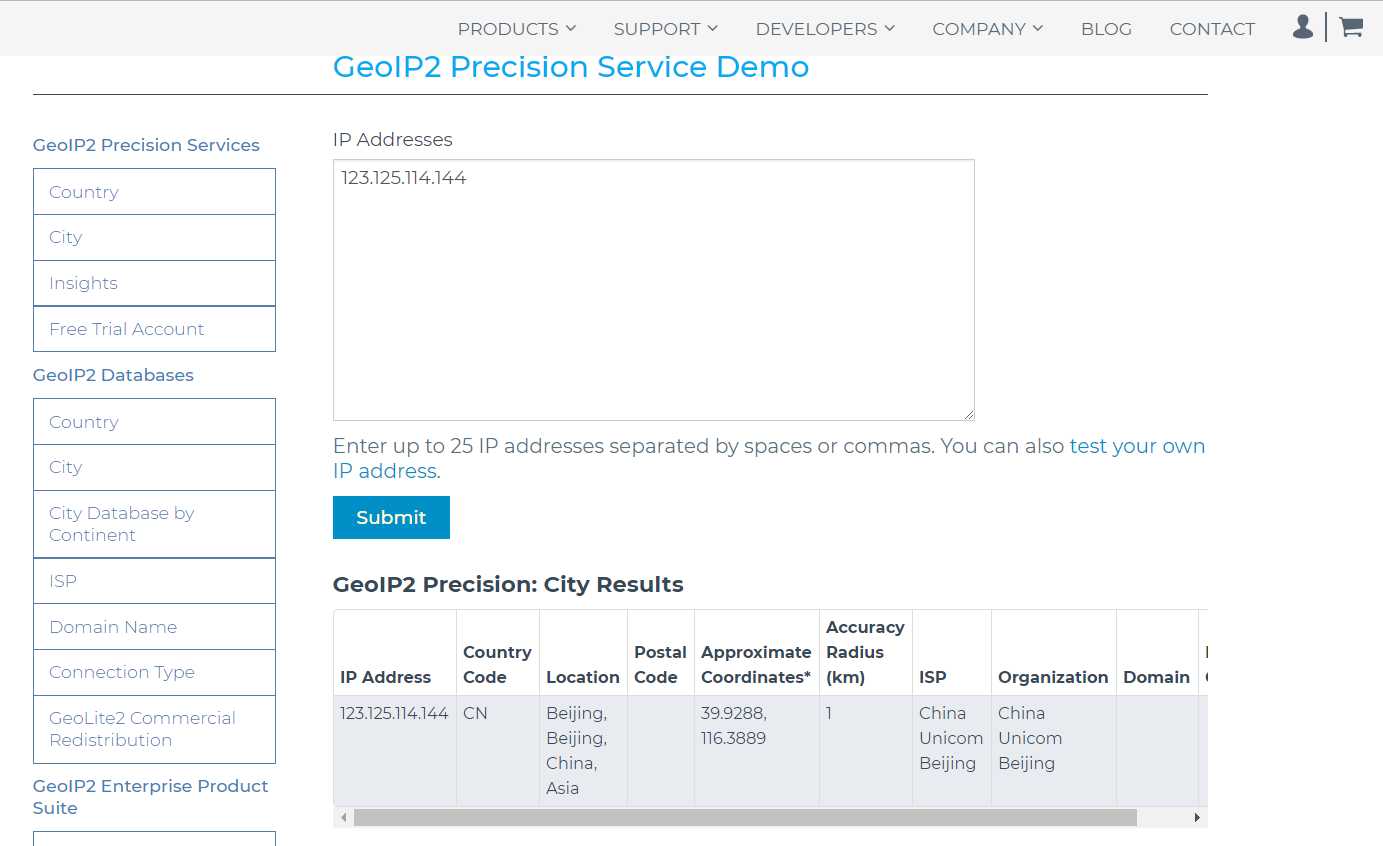

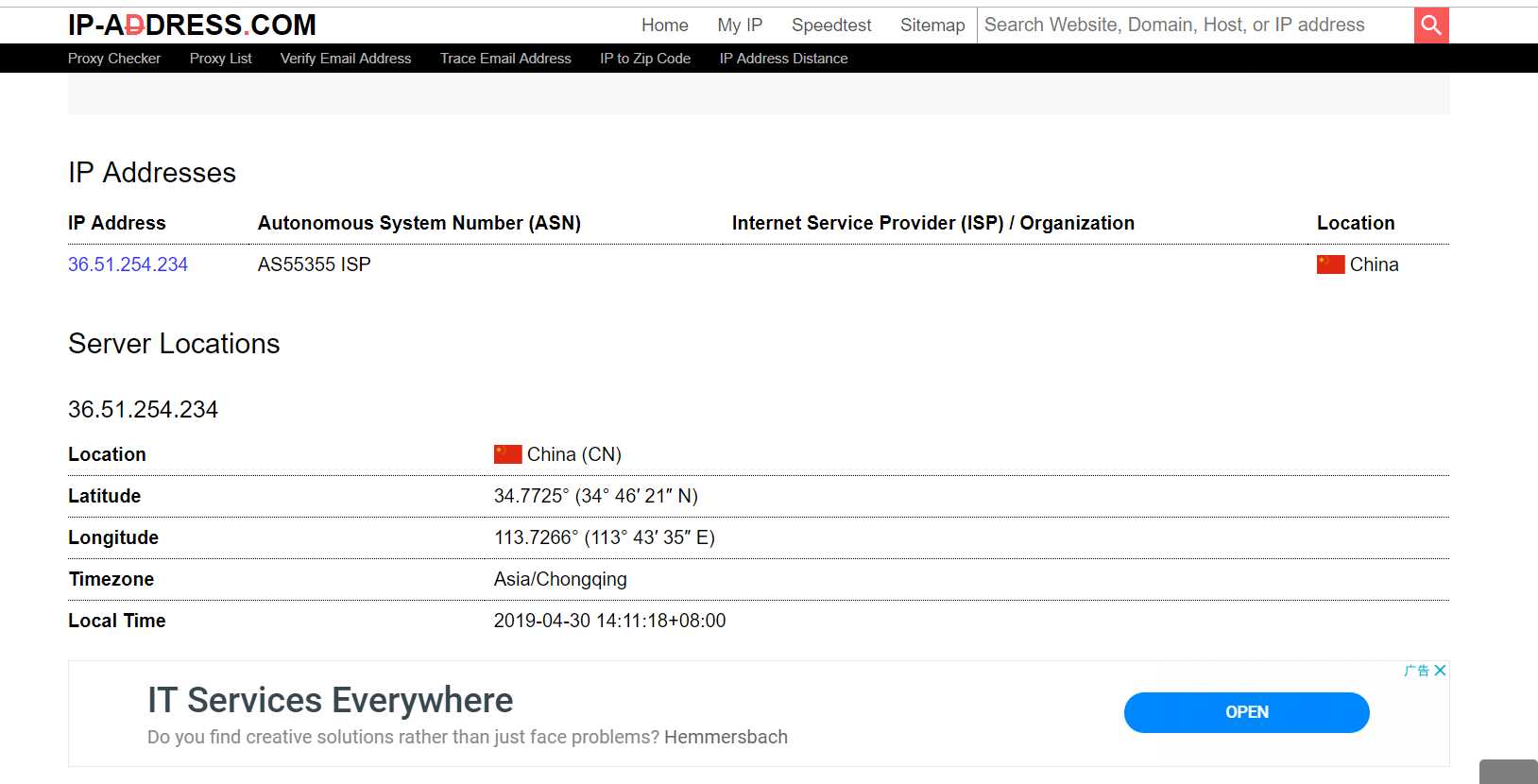

4.地理位置查询

5.通过IP反查到域名

6.国内的也可以用站长工具(http://www.7c.com/)批量查询,结果更详细。

1.活跃主机扫描

利用ping命令扫描

ping xxx.com

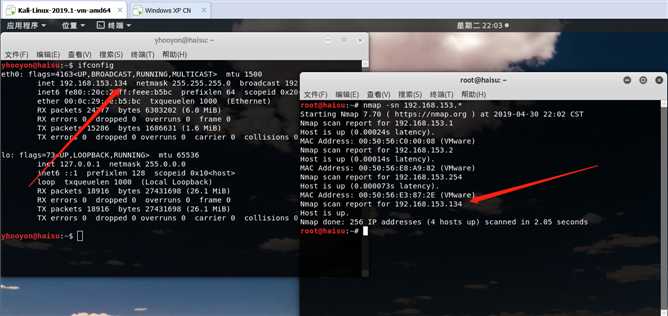

2.nmap的使用

Nmap包含四项基本功能:主机发现(Host Discovery);端口扫描(Port Scanning);版本侦测(Version Detection);操作系统侦测(Operating System Detection)。另外Nmap提供强大的NSE(Nmap Scripting Language)脚本引擎功能,脚本可以对基本功能进行补充和扩展。

在kali下使用nmap -sn 10.211.55.*寻找该网段下的活跃主机:

可以看到有四个主机处于活跃状态,其中192.168.153.134是我的kali虚拟机。

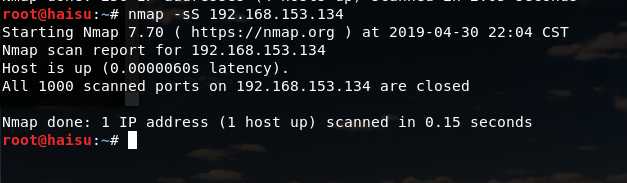

使用nmap -sS 10.211.55.12扫描该主机开放的TCP端口

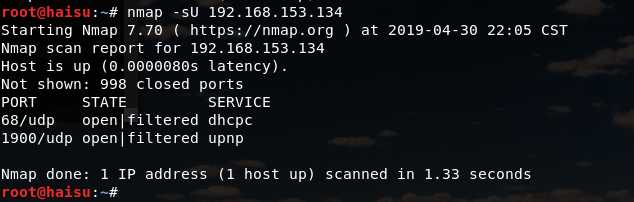

使用nmap -sU 10.211.55.12扫描该主机开放的UDP端口

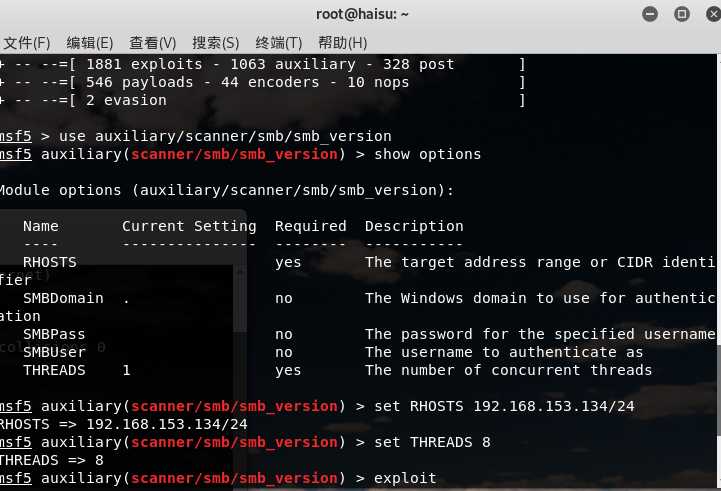

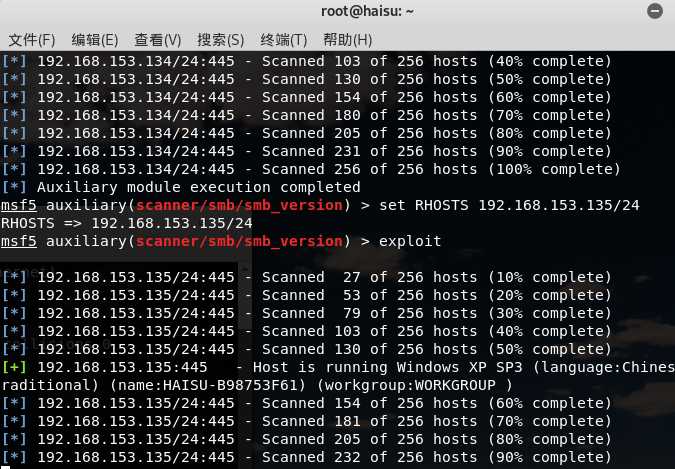

3.smb服务的查点

exploit开始扫描

可以看到扫描的操作系统版本号和设备名

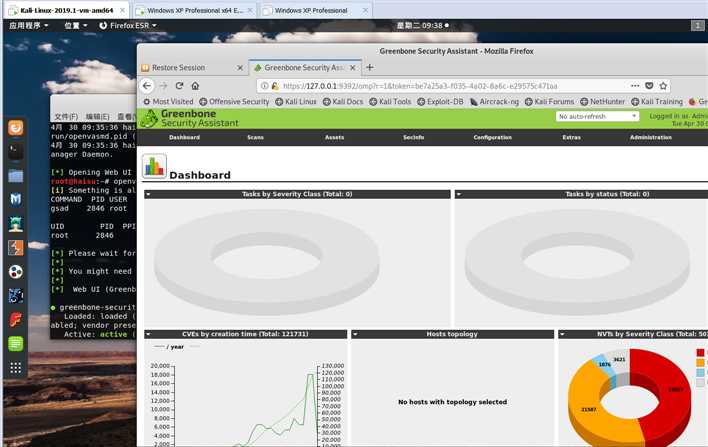

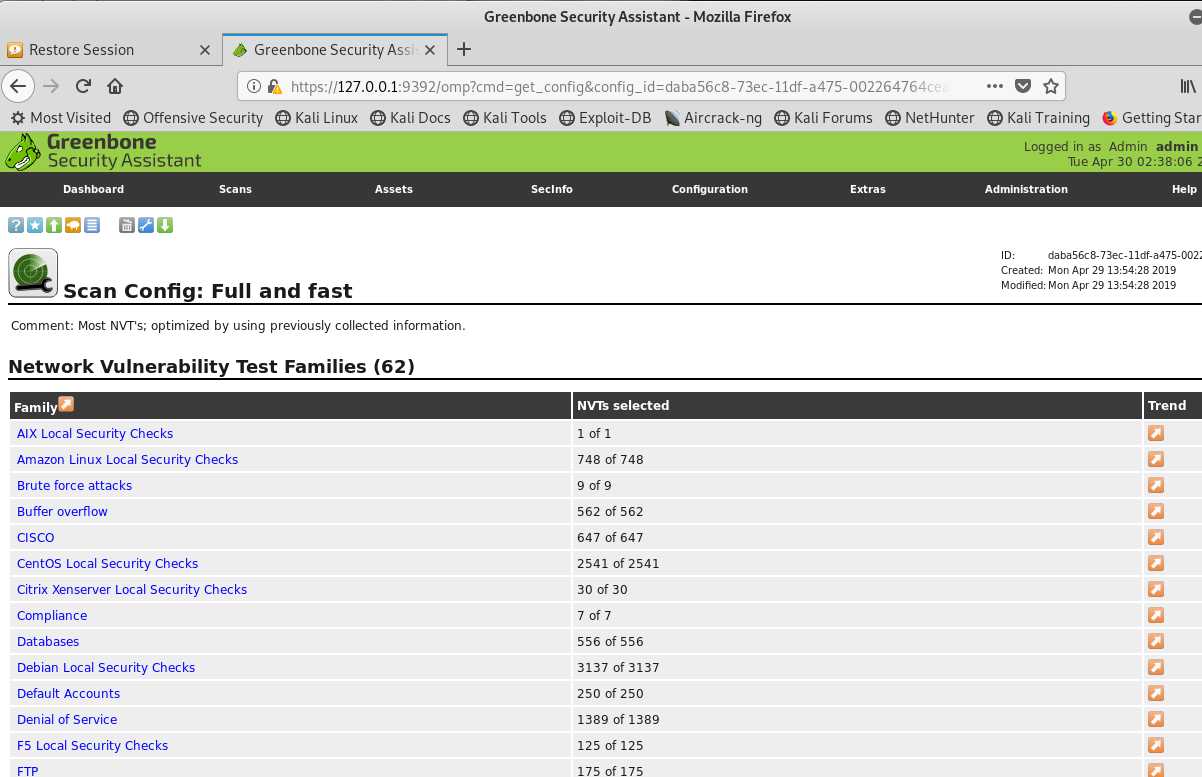

OpenVAS是开放式漏洞评估系统,也可以说它是一个包含着相关工具的网络扫描器。其核心部件是一个服务器,包括一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题。

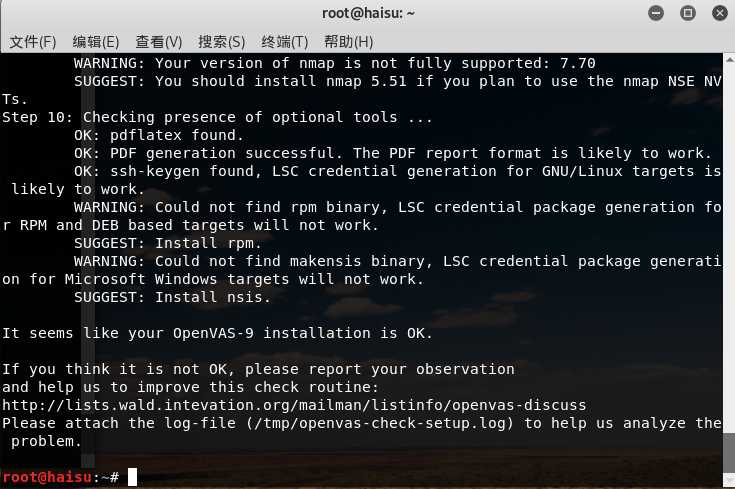

我是先下载安装的,后续会报错,然后我再更新的kali,更新完了检查openvas就没有错误了。这里给大家分享一个安装教程。

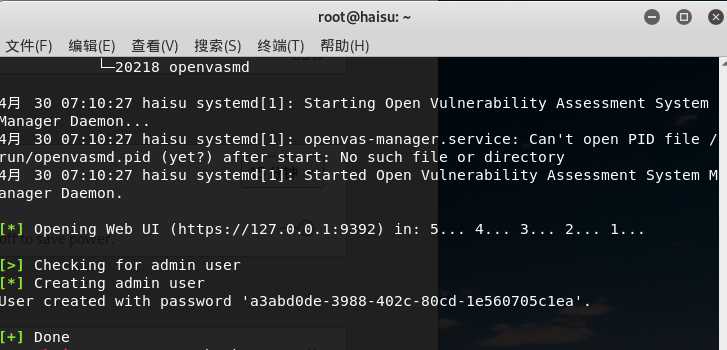

先安装配置openvas-setup,要等很久,之后能看到生成的用户名和密码,截个图记录一下

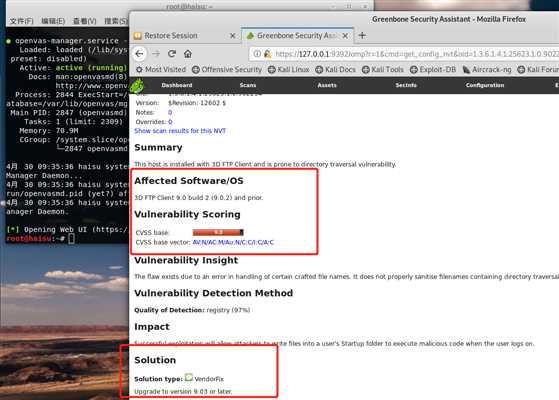

还可以,不过后面有几个危险级别很高的漏洞,看一下是咋回事:

选择FTP,看一个危险等级比较高的漏洞说明

1.openvas安装失败

解决:更新kali,更换软件源,重复安装...

Internet 域名与地址管理机构(ICANN)是为承担域名系统管理,它设立三个支持组织,地址支持组织(ASO)负责IP地址系统的管理;域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理;协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。

Registrar注册局, Registrar注册商, Registrant注册人。

大部分准确,不过那个nmap扫描网段内活跃主机的,会把我的网关给扫描出来,并不是虚拟机之类的,在进行后续扫描探查才发现不是主机。可能跟我的操作系统有关。。

这次实验同某次实验类似,侧重点在观察扫描结果,分析,然后有漏洞的话要尝试打补丁,或者使用对应的方法升级系统,可以看到信息搜集也是十分重要的,何为信息?在大数据时代,什么都是你的“信息”,想要真正做到隐私、保密已经相当困难,我们只能在尽可能的情况下不要让自己的重要信息被别人“扫描”出来。

2018-2019-2 网络对抗技术 20165202 Exp6 信息搜集与漏洞扫描

标签:语法 使用方法 失败 情况 scanner 测试程序 管理机 网络服务 扫描

原文地址:https://www.cnblogs.com/jhs888/p/10795738.html