标签:ip协议 usr 特定 href 成功 应用程序 比较 开始 reads

信息搜集技术与隐私保护

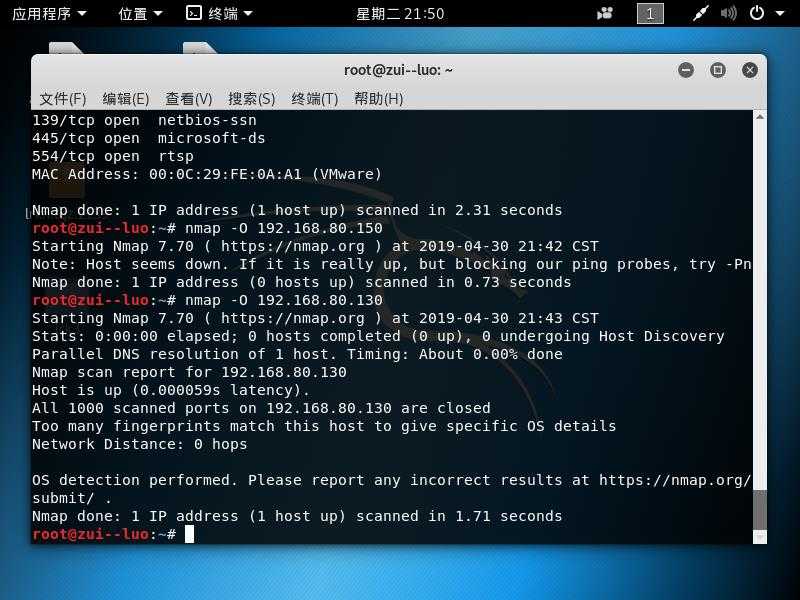

信息搜集技术与隐私保护whois/DNS获取ipauxiliary/gather中进行查询-vv 设置对结果详细输出-p 设置扫描的端口号/端口范围sP 设置扫描方式为ping扫描-sU 设置扫描方式为udp扫描--traceroute 设置路由追踪-sP <network address > </CIDR > 扫描一个网段下的ip-O 探测主机所运行的操作系统类型--exclude ip扫描时排除某个ip地址-n不进行DNS解析-R总是进行DNS解析1-各种搜索技巧的应用

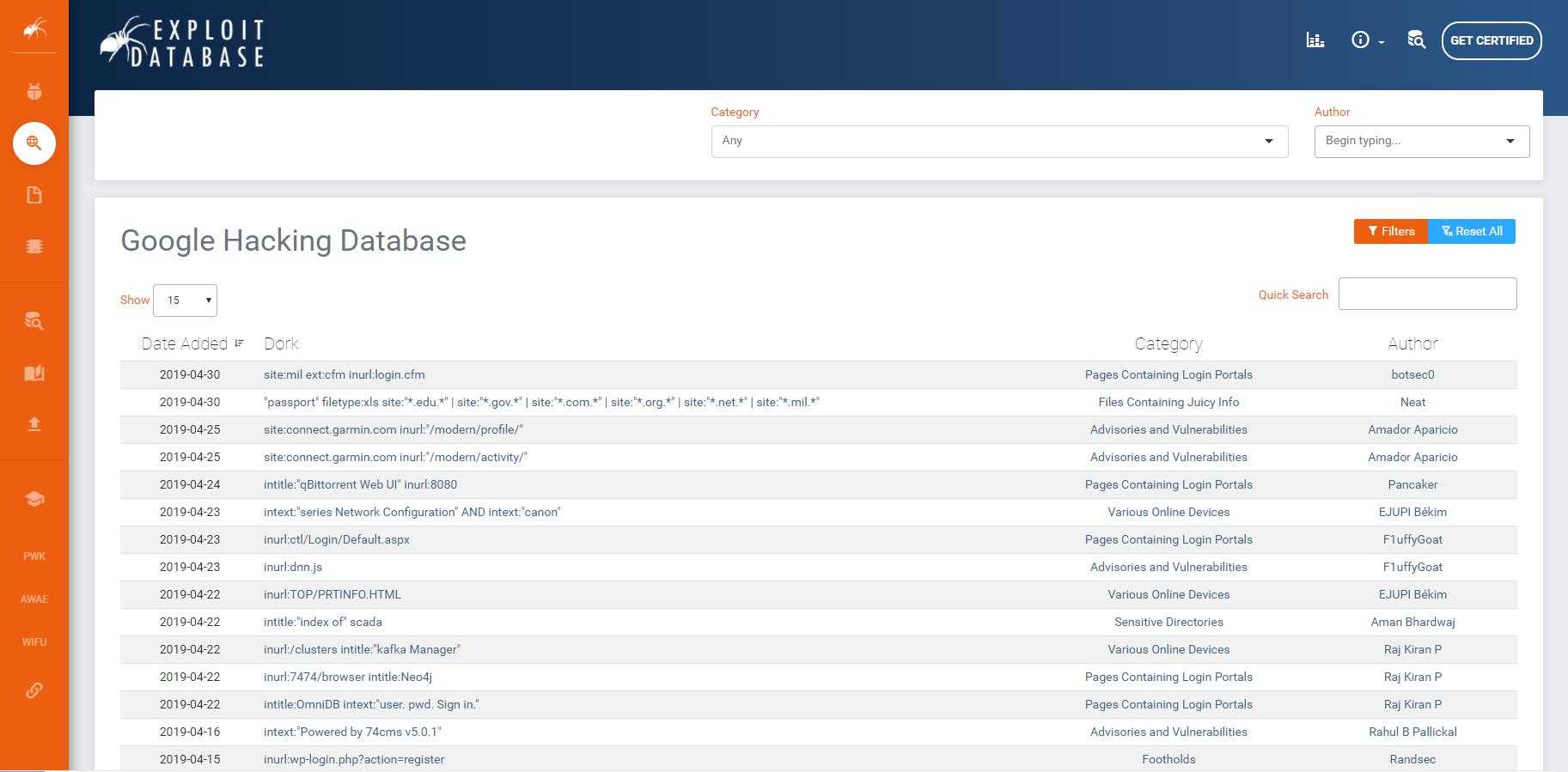

使用的先进的JavaScript技术搜索黑客所需的信息,它包含了大量使用Google从事渗透的搜索字符串,拥有很多常用的模块

打开浏览器后输入filetype:pdf xxx 表示在edu.cn这个域内搜索与xxx有关的.pdf文件

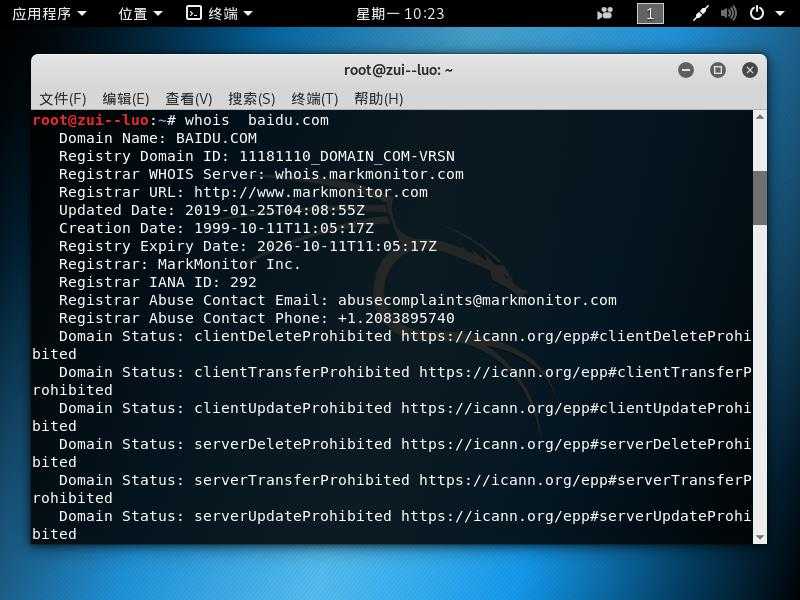

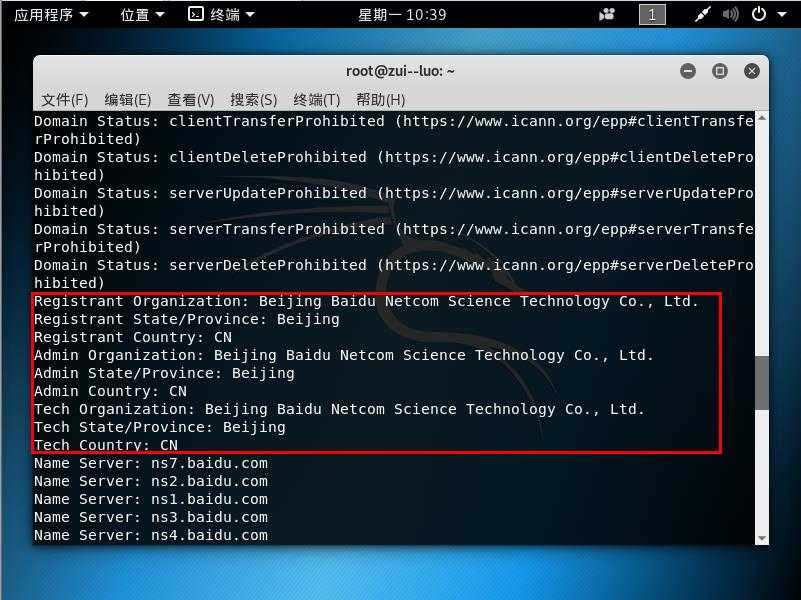

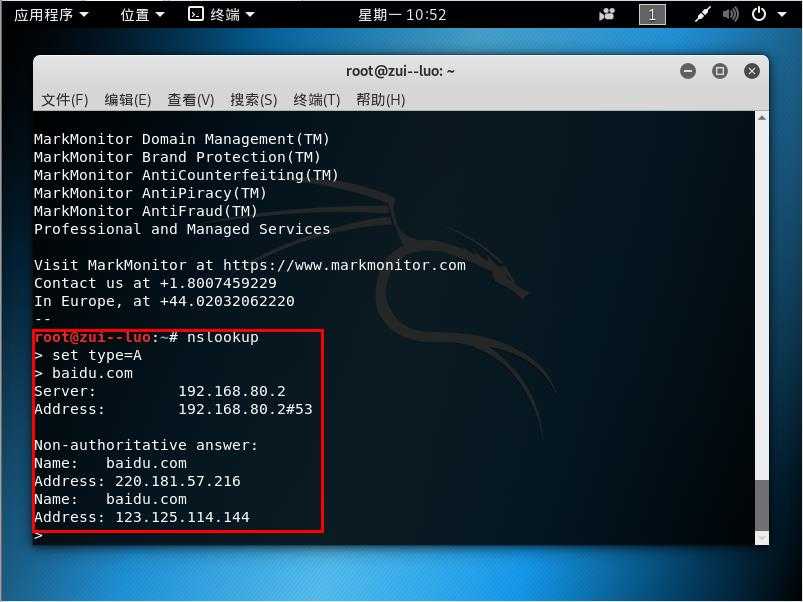

2 DNS IP注册信息的查询

www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到xxx.com注册方、登记方的相关信息

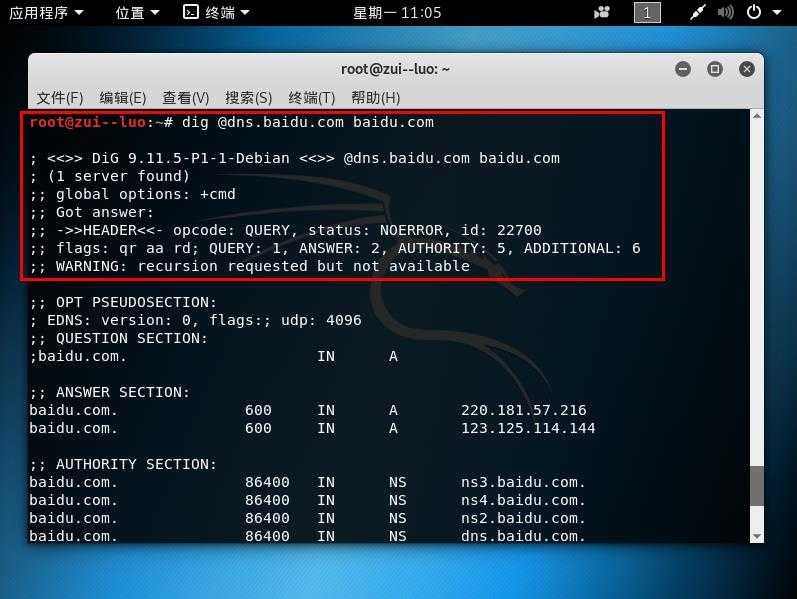

在kail终端输入dig xxx.com

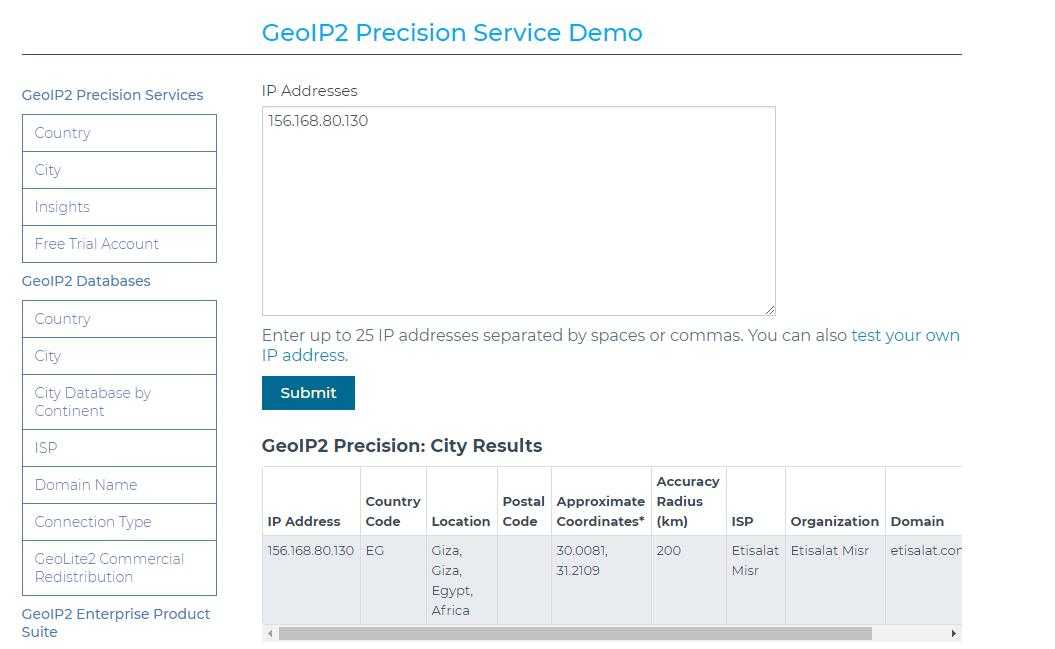

https://www.maxmind.com后输入想要查询的ip,即可查看到地理位置

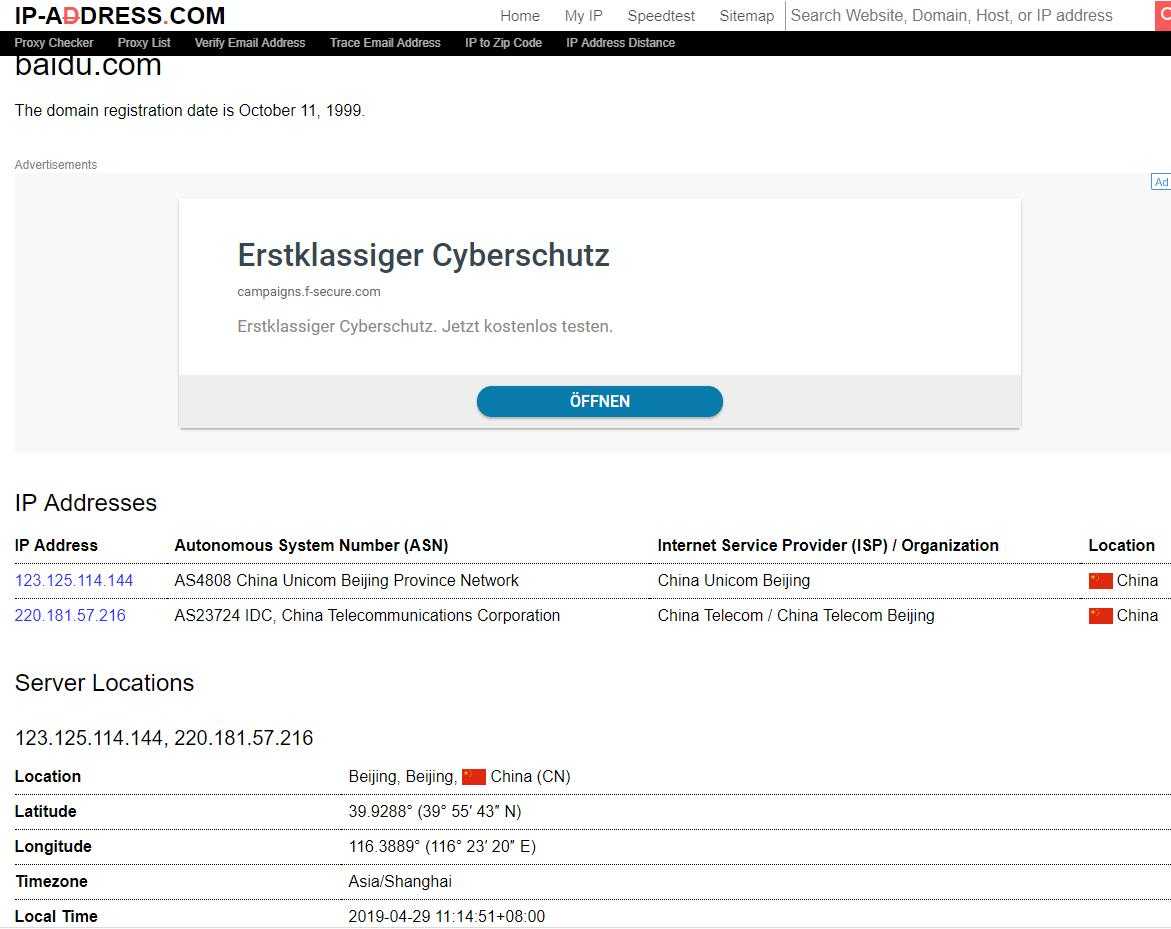

http://www.ip-adress.com/reverse_ip/可以查询地理位置、服务占用端口号,以及提供的服务类型

3 基本的扫描技术

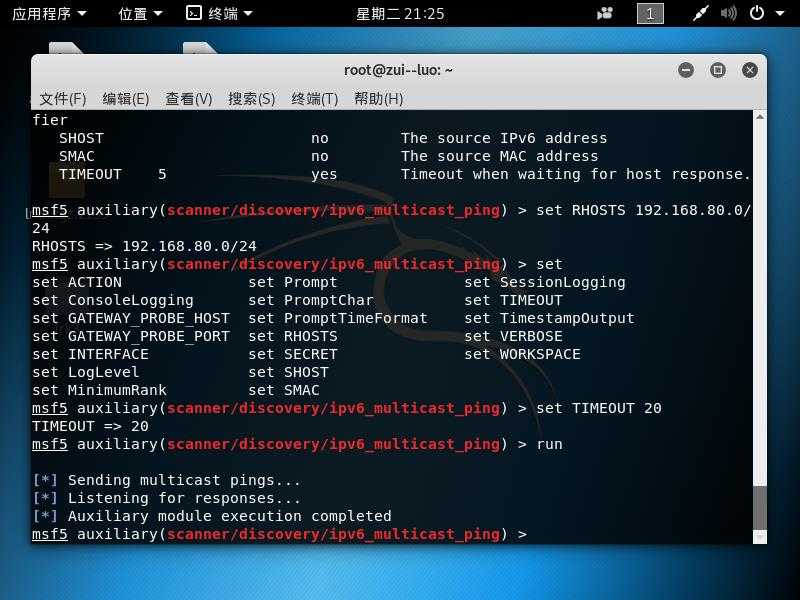

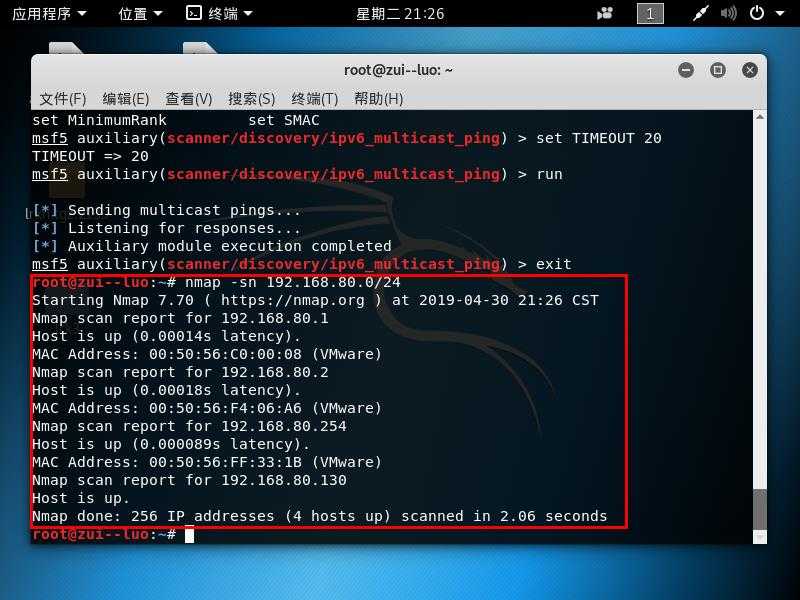

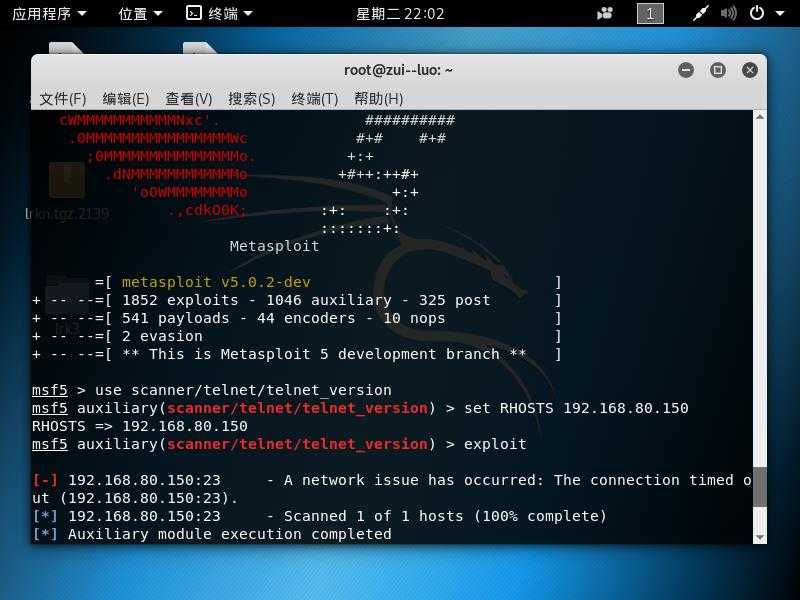

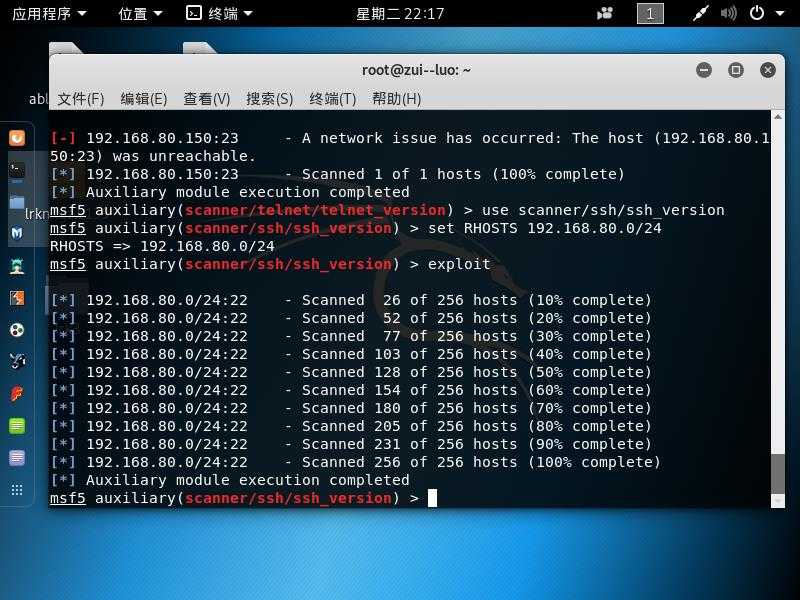

使用metasploit中的模块

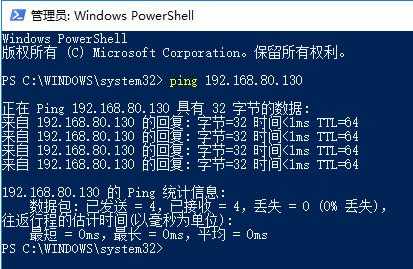

1 use auxiliary/scanner/discovery/ipv6_multicast_ping //设置模块 2 set RHOSTS 192.168.80.0/24 //设置扫描网段 3 set THREADS 100 //设置并发扫描数 4 run //进行扫描

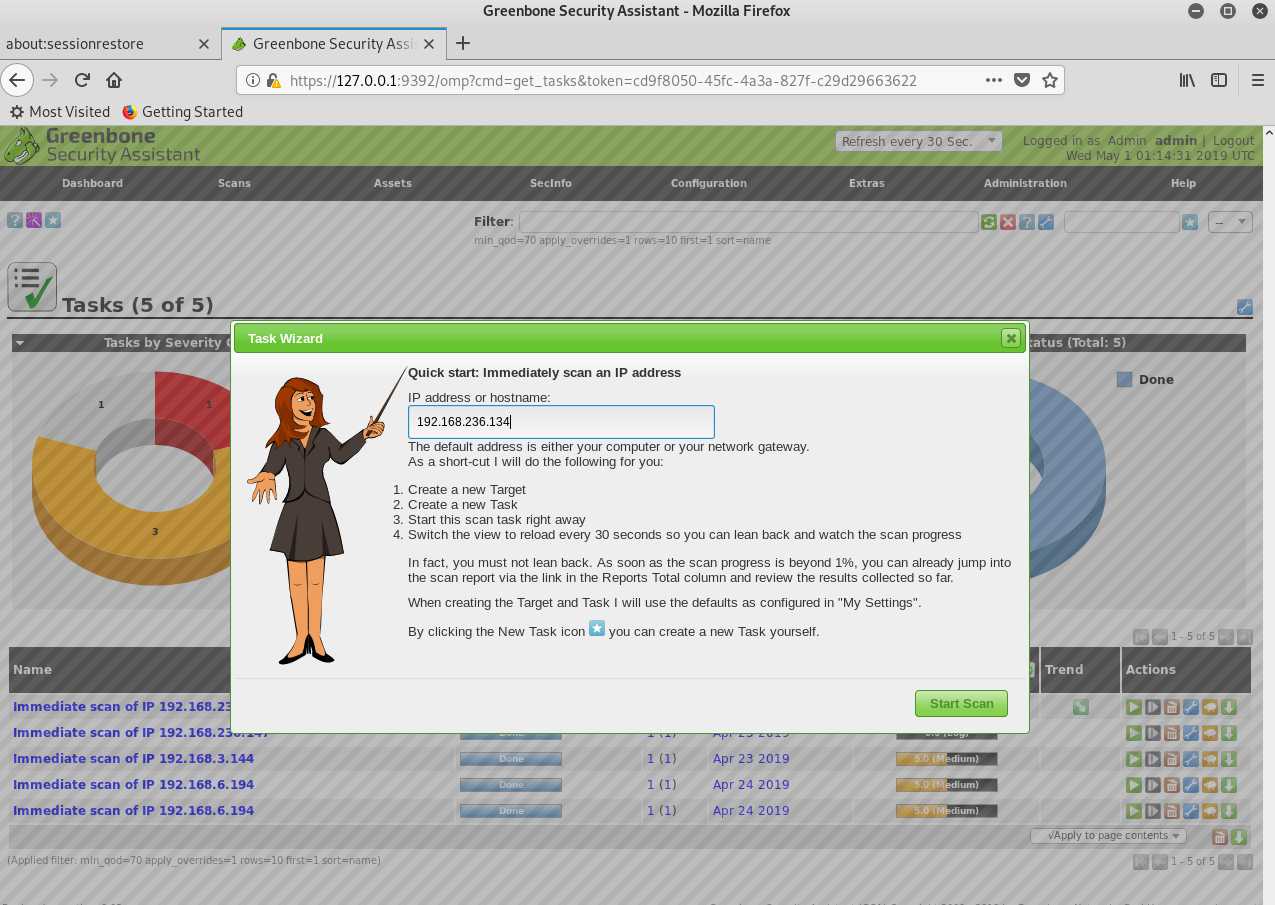

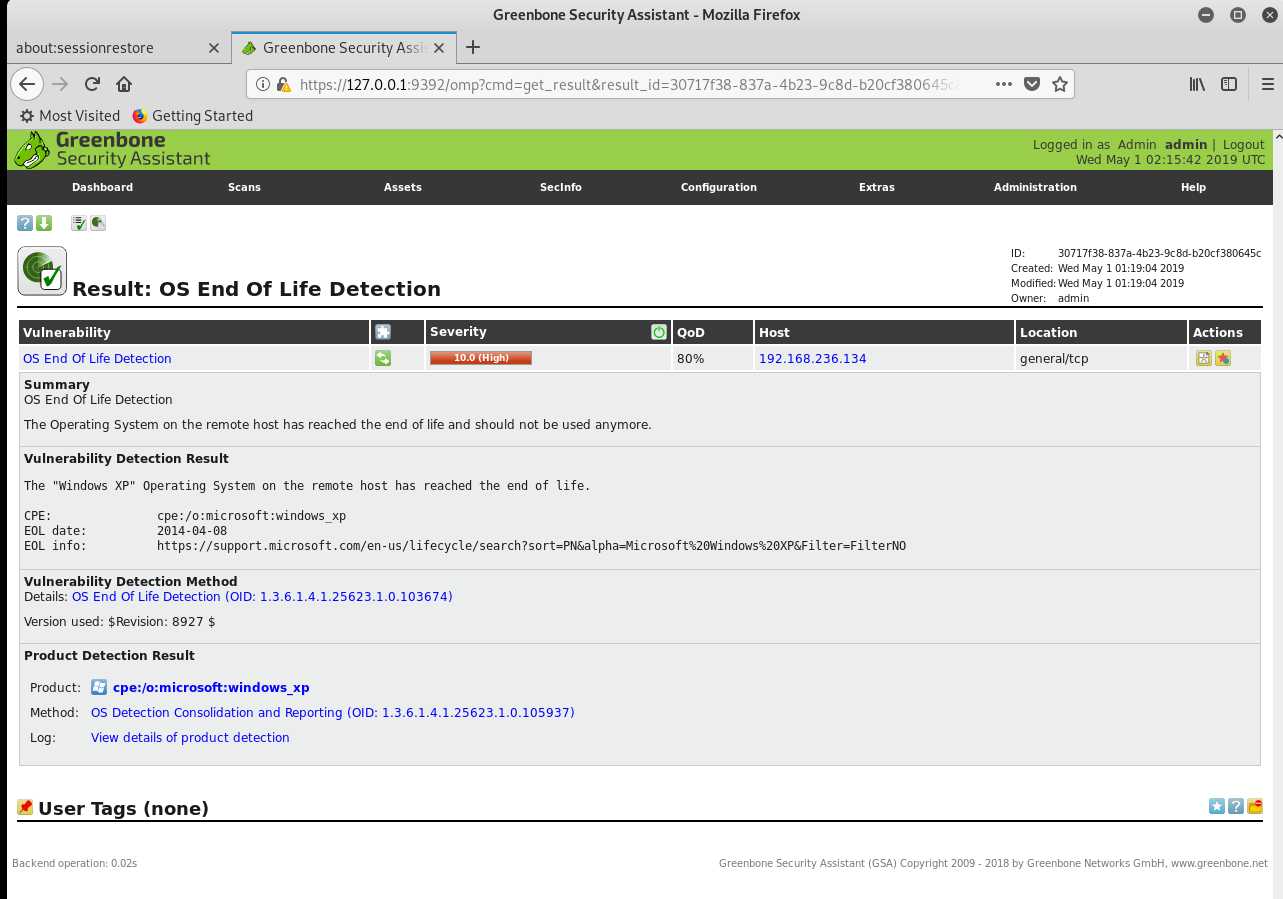

4 漏洞扫描OpenVas

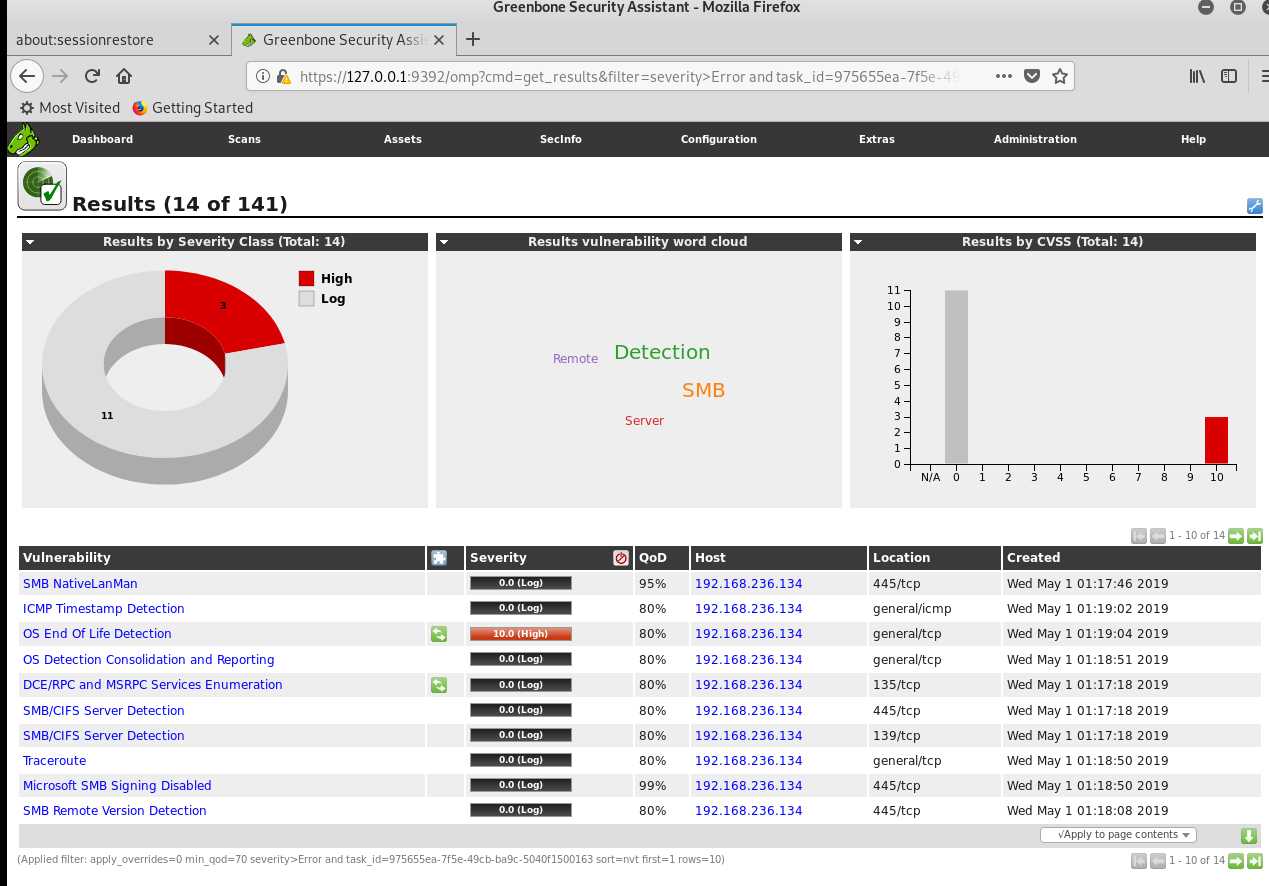

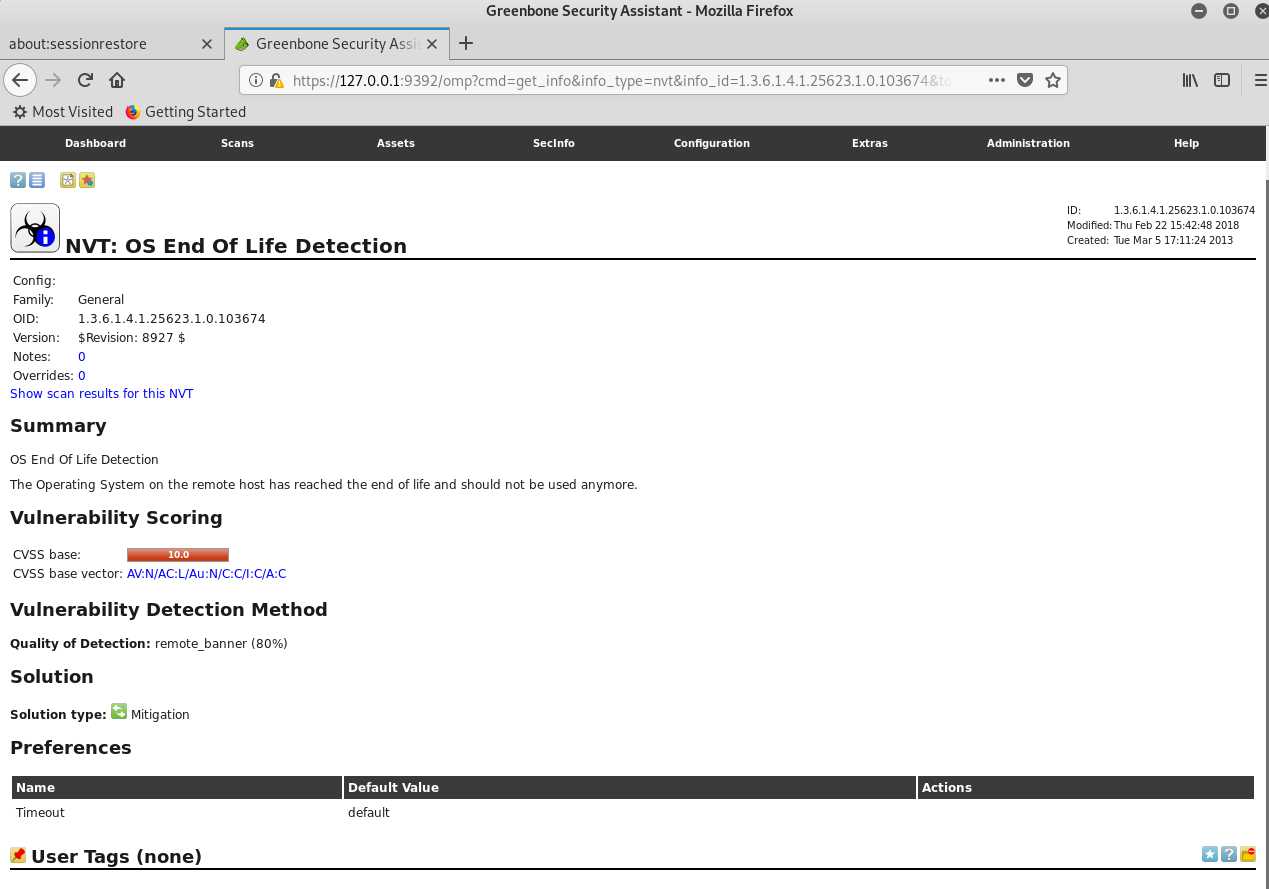

查看漏洞相关信息

查看扫描信息

评价下扫描结果的准确性

标签:ip协议 usr 特定 href 成功 应用程序 比较 开始 reads

原文地址:https://www.cnblogs.com/zui-luo/p/10799355.html