标签:基础 center ace 服务器 实践总结 网络 问题 过程 查询

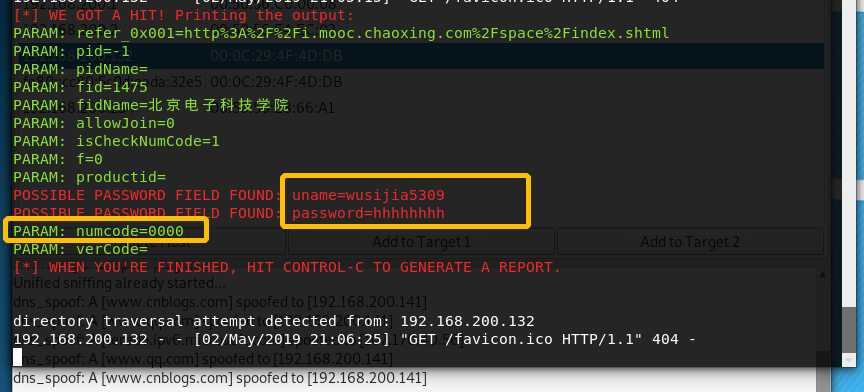

ipconfig确认好,虚拟机和自己电脑win10主机的可能会不同,别把target1选错了。我又一次感受到了网络对抗实验的有趣,攻击防不胜防,平时上网真的要注意安全。

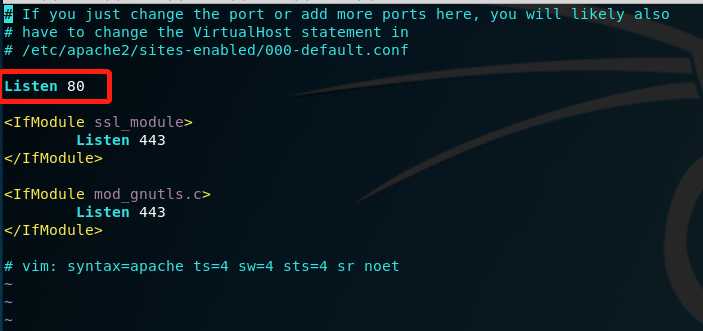

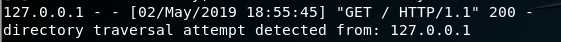

lsof -i:80命令查看80端口的使用情况,此时未被占用(发现占用时,可用kill杀死进程,再对80端口进行确认):

vi /etc/apache2/ports.conf后修改监听端口配置文件,将其修改为监听80端口(其实本来也就是80端口):

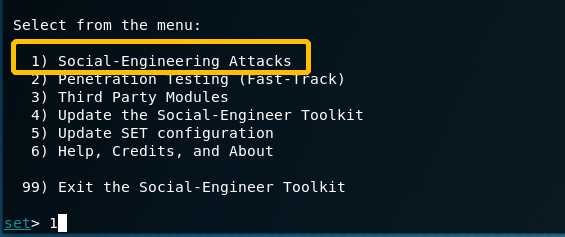

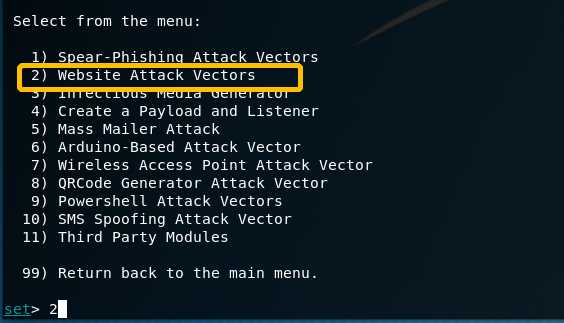

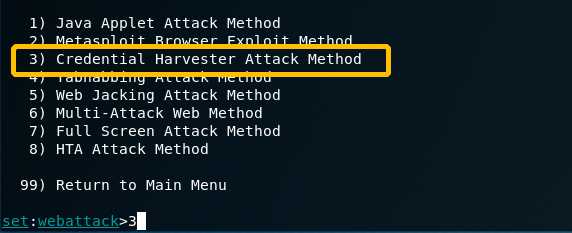

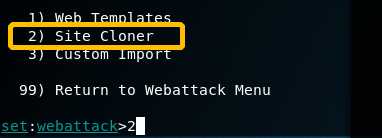

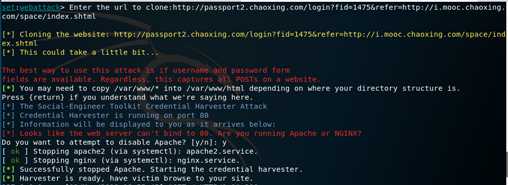

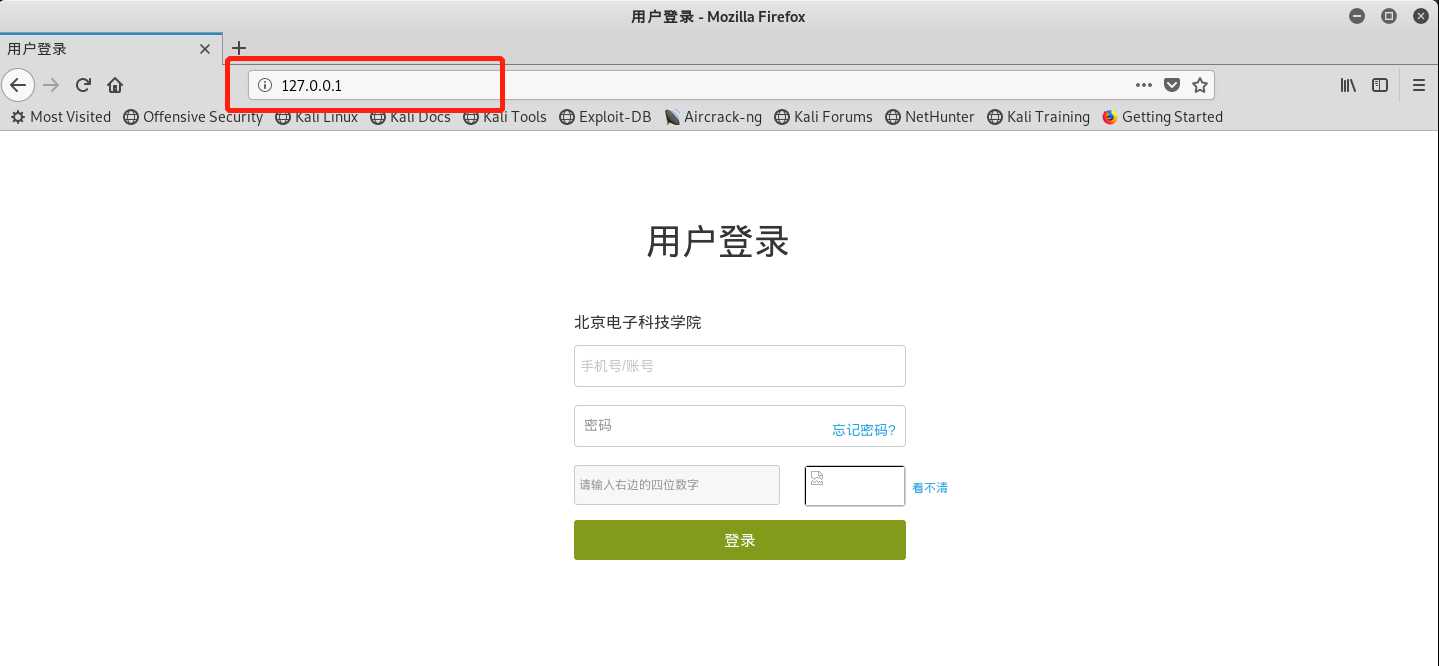

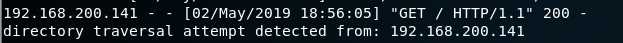

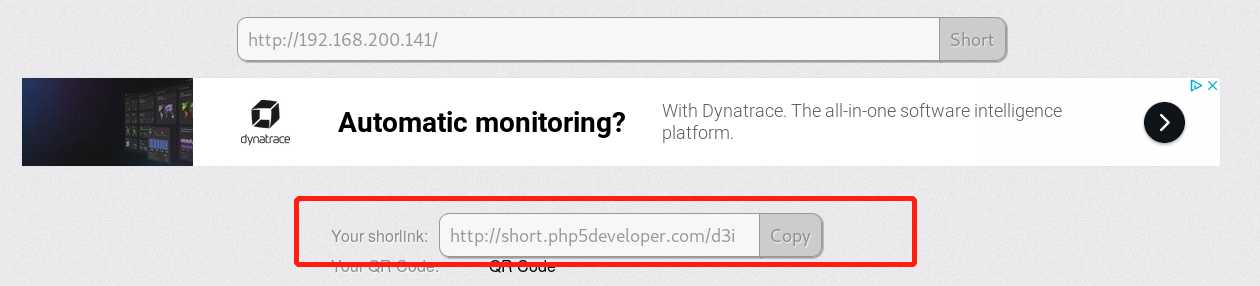

service apache2 start开启apache服务,新开一个终端,输入setoolkit开启SET工具,y同意服务。1→2→3→2:

DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。

原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

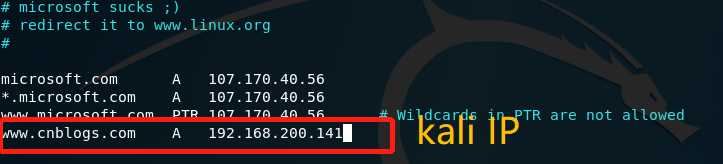

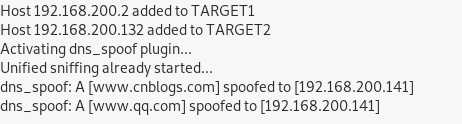

ifconfig eth0 promisc将kali网卡改为混杂模式;vi /etc/ettercap/etter.dns对DNS缓存表进行修改,可以添加几条对网站和IP的DNS记录,IP地址填kali的IP:

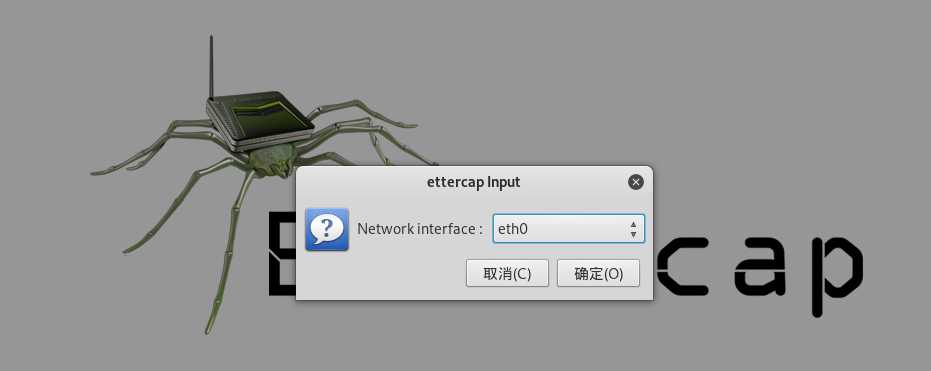

ettercap -G启动ettercap,点击工具栏中的Sniff→unified sniffing,后在弹出的界面中选择eth0→确定监听eth0网卡:

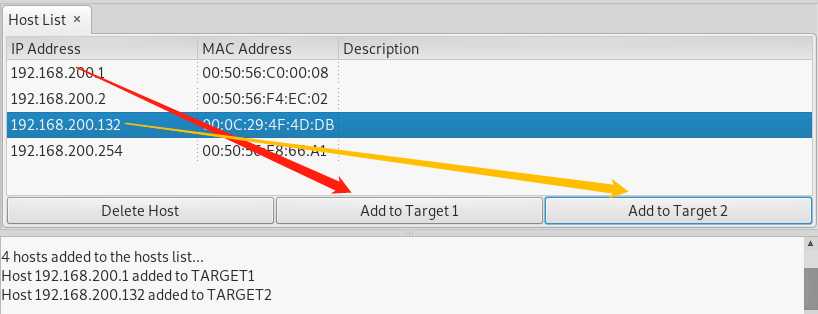

Hosts下先点击Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2:

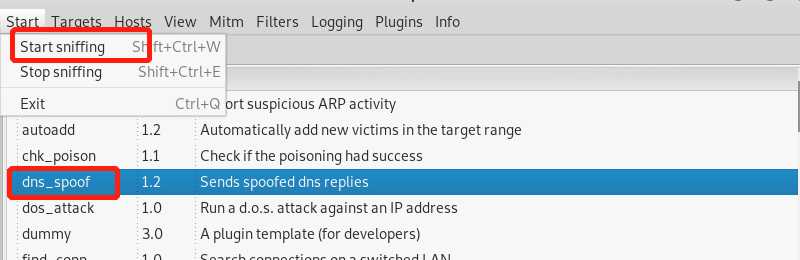

Plugins→Manage the plugins,在众多插件中选择DNS欺骗的插件,然后点击左上角的start选项开始嗅探:

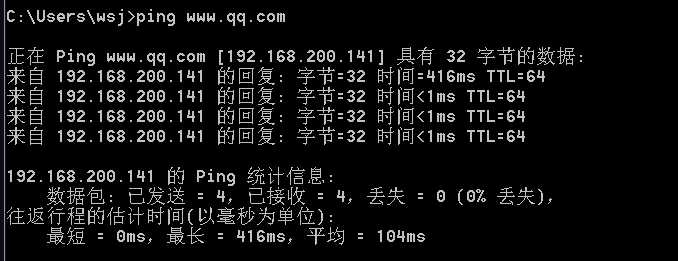

ping www.qq.com会发现解析的地址是我们kali的IP地址:

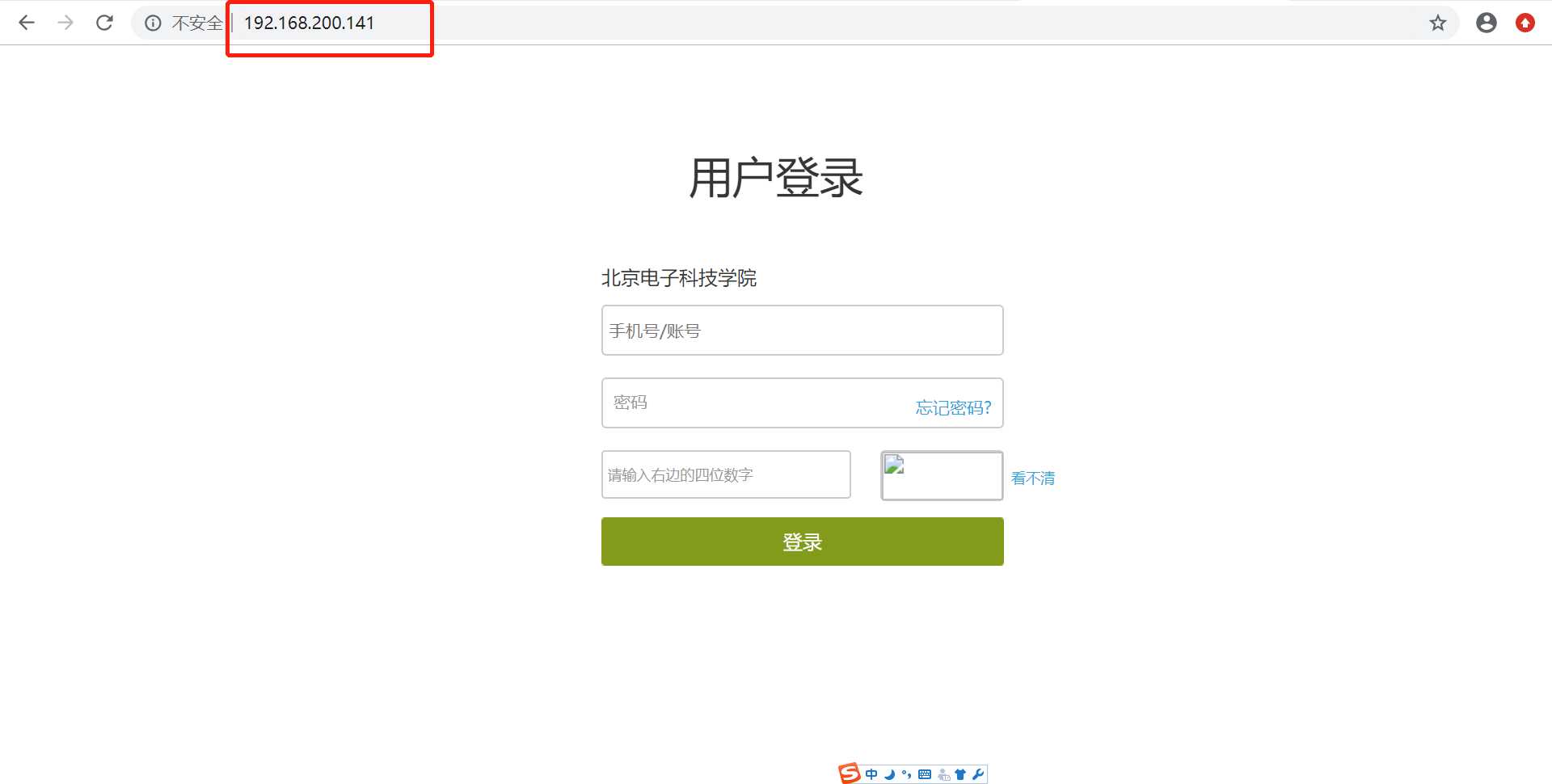

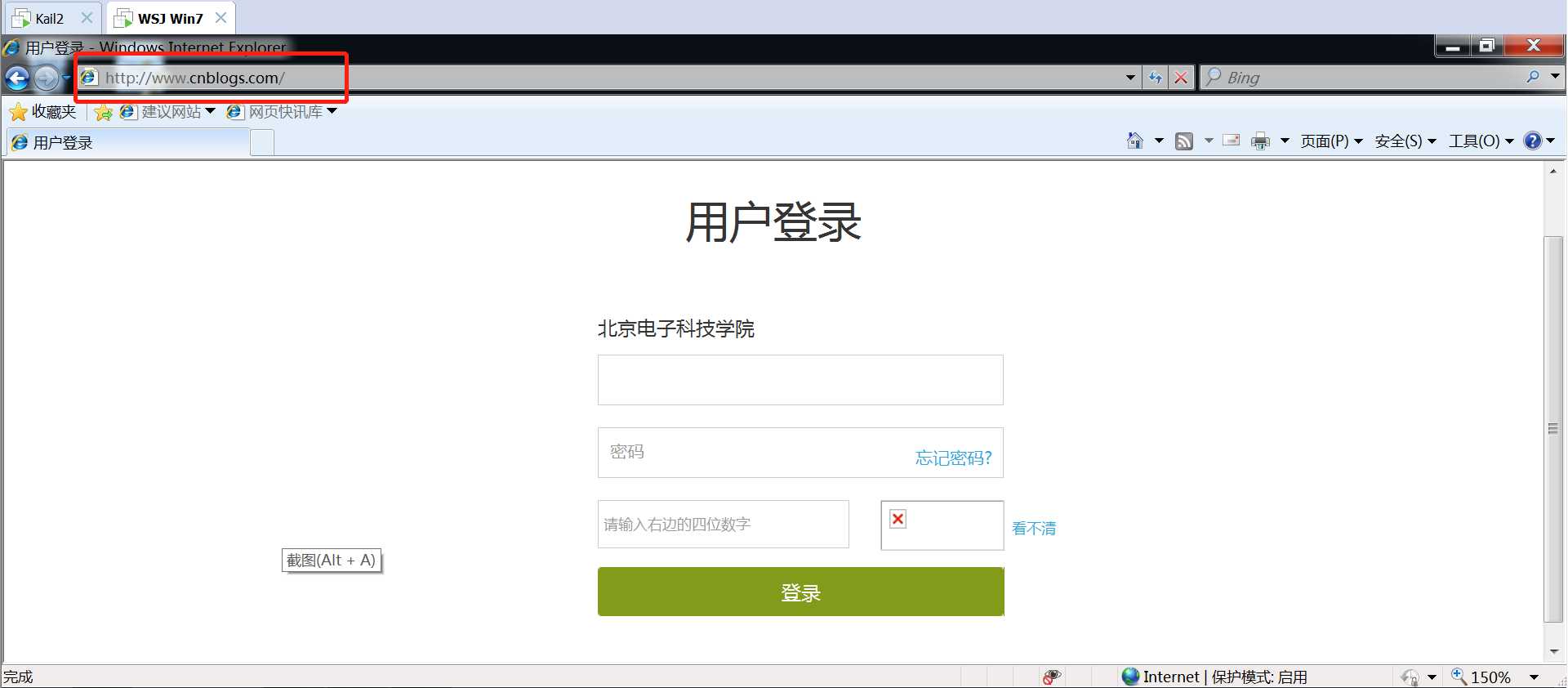

www.cnblogs.com,可以看到进入了我们克隆的尔雅网址:

标签:基础 center ace 服务器 实践总结 网络 问题 过程 查询

原文地址:https://www.cnblogs.com/wsj-wsj-wsj/p/10803641.html