标签:manage 新版本 子网 目标 one 就会 eth0 tps 简单

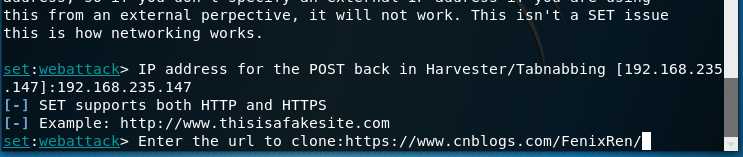

输入被克隆的url:https://www.cnblogs.com/FenixRen/

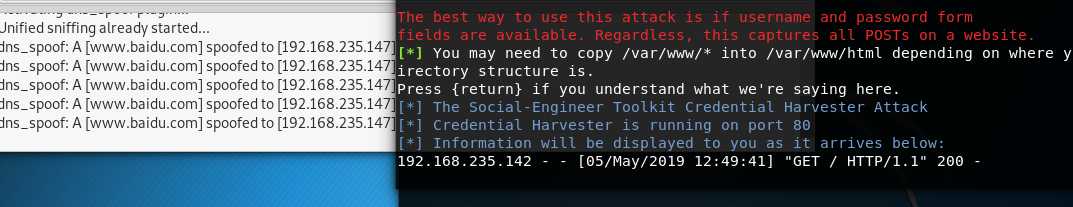

在提示后输入键盘enter,提示“Do you want to attempt to disable Apache?”,选择y

在靶机上(我用的Windows)输入攻击机IP:10.1.1.108,按下回车后跳转到被克隆的网页:

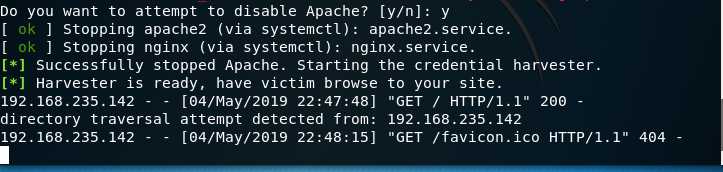

攻击机上可以看到如下提示:

输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行增加修改:

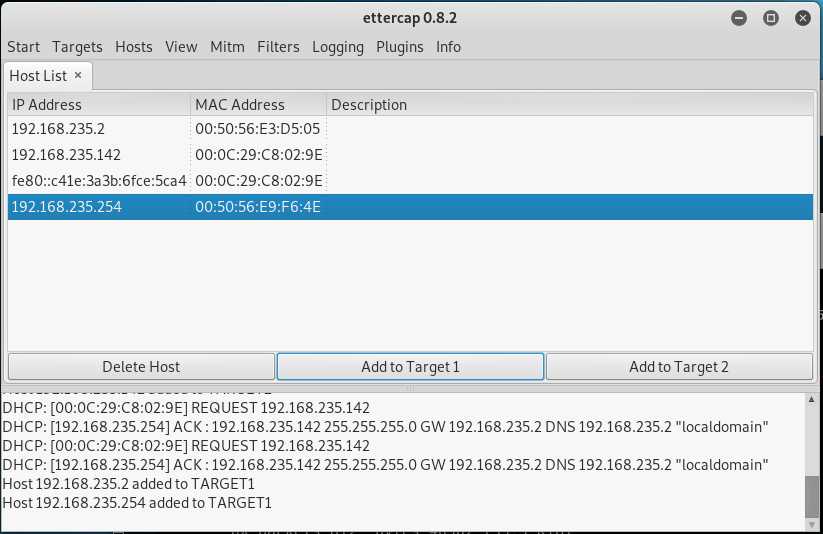

使用ettercap -G开启ettercap:

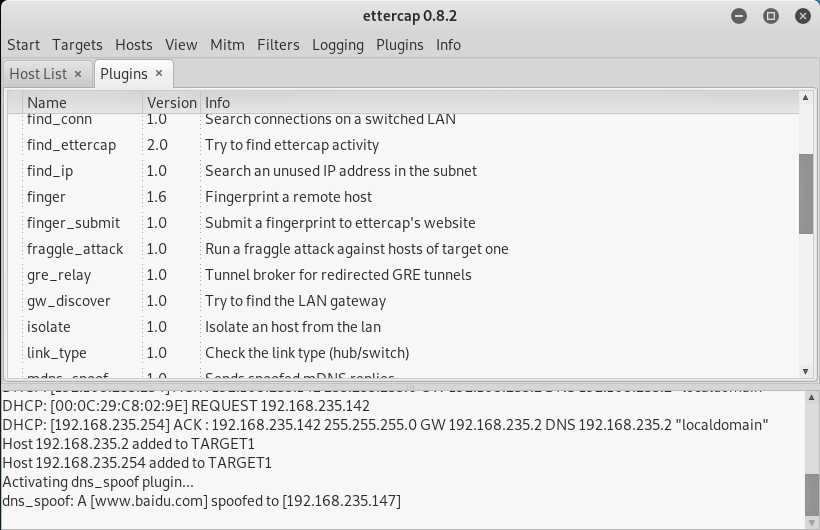

点击工具栏中的“Plugins”——>“Manage the plugins”

双击“dns_spoof”即DNS欺骗的插件

然后点击左上角的“start”——>“Start sniffing”选项开始嗅探

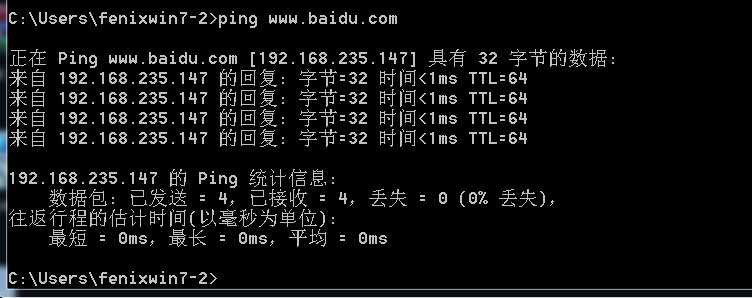

靶机上用cmd去ping www.baidu.com可以看到其实返回消息来自我的kali

在Kali端看到反馈信息:

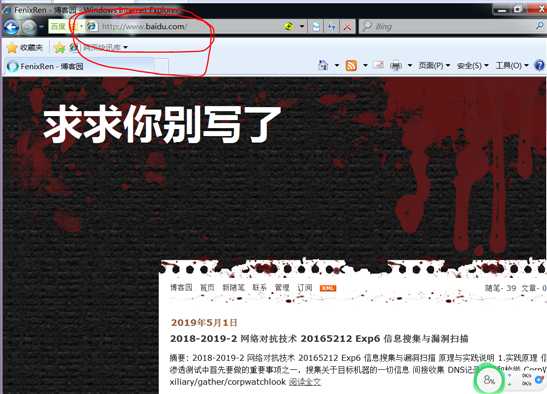

所以,现在直接在靶机里输入www.baidu.com,靶机被骗,实际上靶机再访问192.168.235.147,而这个ip和博客网站绑定,最后就会跳转到cnblogs网页

本次实验,原理很好理解,过程也很好实现——通过ettercap内置的功能实现的。很好用,因为跳转的也是正规网站,也就不存在证书的问题,并且还能记录靶机上输入的东西。

2018-2019-2 网络对抗技术 20165212 Exp7 网络欺诈防范

标签:manage 新版本 子网 目标 one 就会 eth0 tps 简单

原文地址:https://www.cnblogs.com/FenixRen/p/10814751.html