标签:head 反射型跨站 日常 div ros dom 加密 api nes

在我们日常网购或者网上交易时,为防止信息泄露,所以在WEB的安全测试中需要考虑以下情形

(1)数据加密;(2)登录或身份验证;(3)输入验证;(4)SQL注入;(5)超时限制;(6)目录;(7)操作痕迹

其中有一个跨站点攻击XSS,它指的是恶意攻击者往Web页面里插入恶意的html代码,当用户浏览页面时就会被恶意攻击(例如:钓鱼,盗取cookie,操纵受害者的浏览器,蠕虫攻击),他一般分为Reflected XSS,stored XSS和DOM-Based XSS

(1)反射型跨站(Reflected XSS)

服务器端获取http请求中的参数,未经过滤直接输出到客户端。如果这些参数是脚本,它将在客户端执行(钓鱼常见)。

列出常见的安全测试工具,画一张表,加以说明。格式如下:

| 序号 | 安全测试工具 | 商用 OR 免费 | 检测对象(二进制代码/源代码) | 简介 |

|---|---|---|---|---|

| 1 | Metasploit | 免费 | 源代码 | 攻击框架,包含大量的插件,做渗透测试 |

| 2 | Nessus | 商用 | 源代码 | 针对服务器主机类漏洞检查工具 |

| 3 | W3AF | 免费 | 源代码 | 针对WEB应用的检测 |

| 4 | Paros proxy | 免费 | 源代码 | 基于java的web代理程序,可以评估web应用程序的漏洞 |

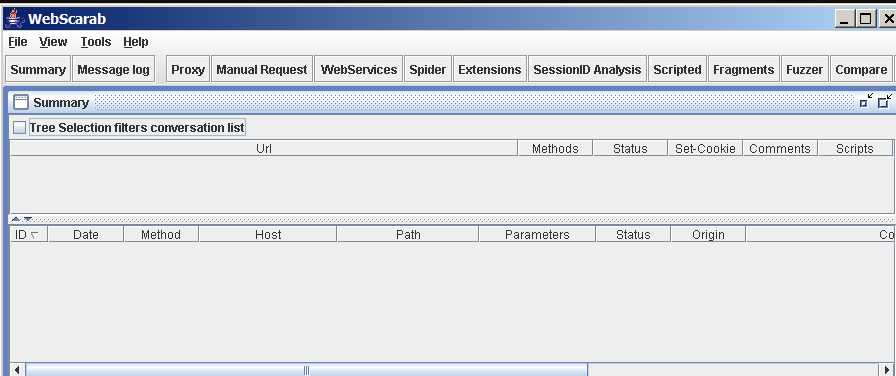

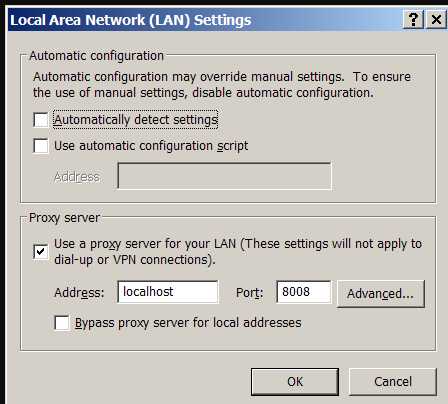

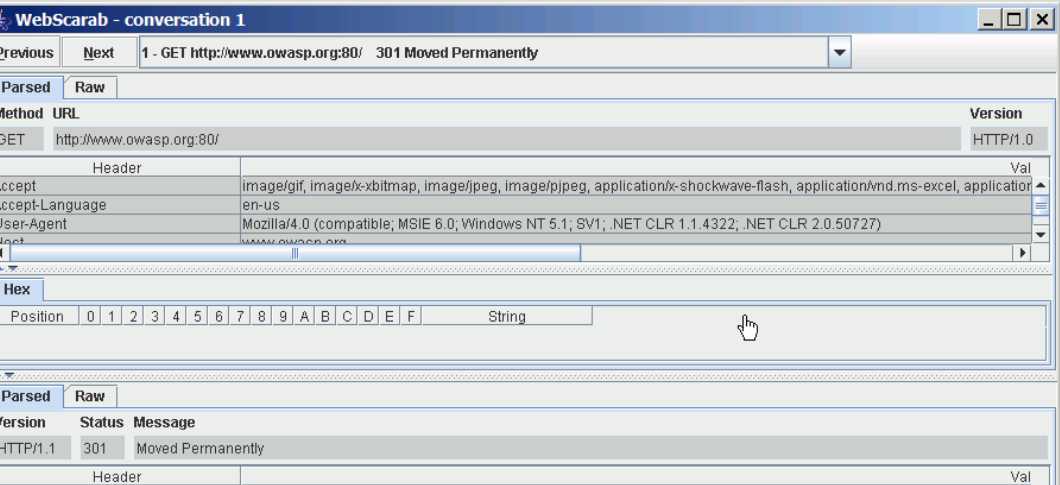

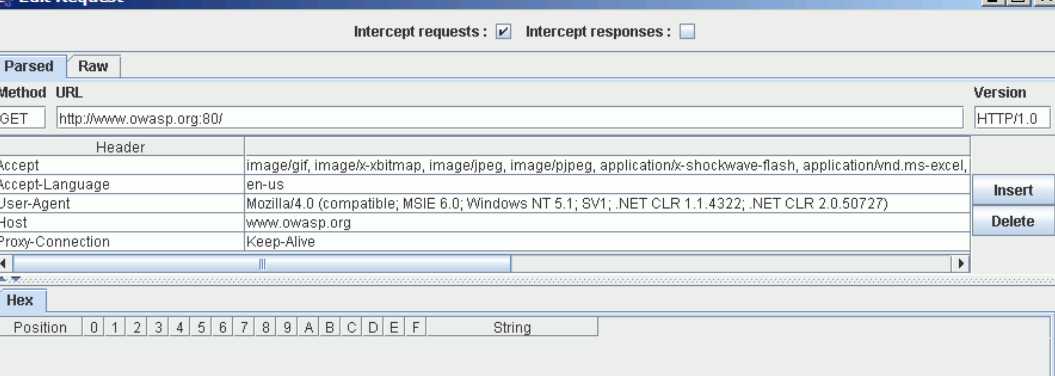

| 5 | WebScarab | 免费 | 源代码 | 基于代理劫持的分析,来进行攻击路径的检测 |

| 6 | Nikto | 免费 | 源代码 | 旨在发现Web服务器的配置错误,插件和网页漏洞 |

| 7 | Wapiti | 免费 | 源代码 | 扫描指定目标的网页,并寻找脚本和表单来诸如数据,看看是否有漏洞 |

| 8 | Nmap | 免费 | 二进制代码 | 属于主机扫描工具,可以进行全面的检查 |

| ... |

选择一个开源的安全测试工具(可以参考教材 P176),开展试用,写一个试用报告。报告内容

在安装安全测试工具的时候,发现有太多的工具,然后在选择安装哪一款工具的时候,用了很长时间,在安装之后,发现总是安装不起来,或者会有好几个安装程序,安装完成之后,在桌面没有找到这个应用程序。

标签:head 反射型跨站 日常 div ros dom 加密 api nes

原文地址:https://www.cnblogs.com/bsj1314520/p/10915370.html