标签:多个 流量 需要 服务 规则 off 配置 重要 dynamic

一、DHCP Relay简介DHCP snooping还可以跟踪主机的物理位置,从而可以防御(ARP)缓存污染***。它在防御这些***的过程中发挥重要作用,因为您可以使用DHCP snooping技术丢弃一些来源与目标MAC地址不符合已定义规则的DHCP消息。管理会收到通过DHCP snooping警报通知的违规行为。当DHCP snooping服务检测到违规行为时,它会在系统日志服务器上记录一条消息“DHCP Snooping”。

DHCP snooping是实现2层协议流量安全性的第一步。恶意DHCP服务器不仅会导致网络问题,它们还可以被***者用于转发敏感流量和发起中间人***。如果还没有做好这些措施,那么一定要考虑实现这些防御措施,保证网络基础架构的安全性。

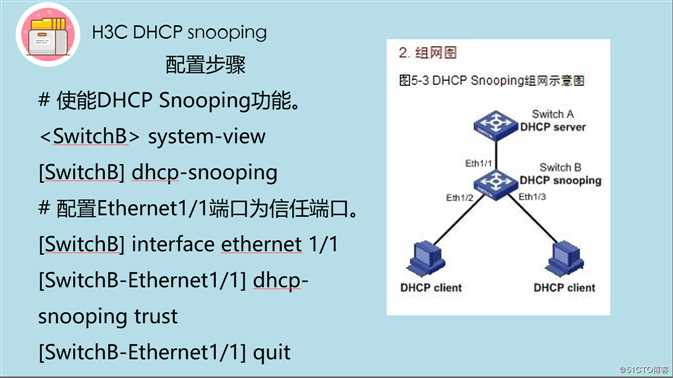

配置:

标签:多个 流量 需要 服务 规则 off 配置 重要 dynamic

原文地址:https://blog.51cto.com/13824921/2413080