标签:scope 大于等于 pos record 英文 超过 并且 sse patch

rest_framework频率组件能够限制一定时间内访问次数

第一步,写一个类,继承SimpleRateThrottle,(根据ip限制)

from rest_framework.throttling import SimpleRateThrottle class VisitThrottle(SimpleRateThrottle): scope = ‘peter‘ def get_cache_key(self, request, view): return self.get_ident(request)

第二部,在settings设置限制次数

REST_FRAMEWORK = { ‘DEFAULT_THROTTLE_RATES‘:{ ‘peter‘:‘3/m‘ #限制为每分钟3次,还可以用3/s(秒),3/h(小时),3/d(天) } }

第三步,在需要限制的类下面配置throttle_classes

class Authtest(APIView): throttle_classes = [pinglv.VisitThrottle] def get(self, request): return Response(‘get请求验证成功‘) def post(self, request): return Response(‘post请求验证成功‘)

全局使用

在setting中配置 ‘DEFAULT_THROTTLE_CLASSES‘:[‘自己定义的频率类‘],

局部禁用

在禁用的类下加

throttle_classes = []

自定义实现每分钟3次逻辑

(1)取出访问者ip

(2)判断当前ip不在访问字典里,添加进去,并且直接返回True,表示第一次访问,在字典里,继续往下走

(3)循环判断当前ip的列表,有值,并且当前时间减去列表的最后一个时间大于60s,把这种数据pop掉,这样列表中只有60s以内的访问时间,

(4)判断,当列表小于3,说明一分钟以内访问不足三次,把当前时间插入到列表第一个位置,返回True,顺利通过

(5)当大于等于3,说明一分钟内访问超过三次,返回False验证失败

class MyThrottle(BaseThrottle): VISIT_RECORD = {} def __init__(self): self.history = None def allow_request(self, request, view): # 自定义控制每分钟访问多少次 # 取出访问者ip,request.META拿出ip print(request.META) # 拿到当前ip ip = request.META.get(‘REMOTE_ADDR‘) #拿到当前时间 import time ctime = time.time() #判断当前ip在不在访问字典里,添加进去并且直接返回True,表示第一个访问 if ip not in self.VISIT_RECORD: #一开始肯定不在所以先放进去 self.VISIT_RECORD[‘ip‘] = [ctime,] return True #这里的history是当前访问者ip对应的时间列表[第一次访问时间,] self.history = self.VISIT_RECORD.get(ip) # 循环判断当前ip的列表,有值,并且当前时间减去列表的最后一个时间大于60s,把这种数据pop掉,这样列表中只有60s以内的访问时间, while self.history and ctime-self.history[-1] >60: self.history.pop() # 判断,当列表小于3,说明一分钟以内访问不足三次,把当前时间插入到列表第一个位置,返回True,顺利通过 if len(self.history) < 3: self.history.insert(0,ctime) return True # 当大于等于3,说明一分钟内访问超过三次,返回False验证失败 else: return False

这么写的话,是有缺点的,,访问次数写死了,要想该就要必须改代码。联想到前面的scope参数和settings配置,源码里肯定是解决了这个问题

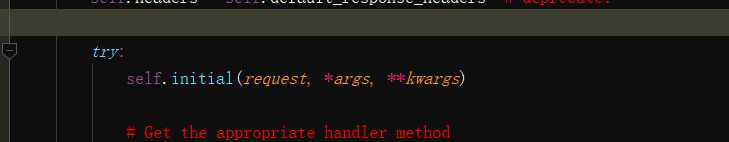

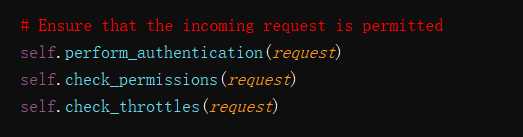

先走的是APIView里的dispatch方法

然后走里面的initial(request, *args, **kwargs),这里的request是被包装过的request

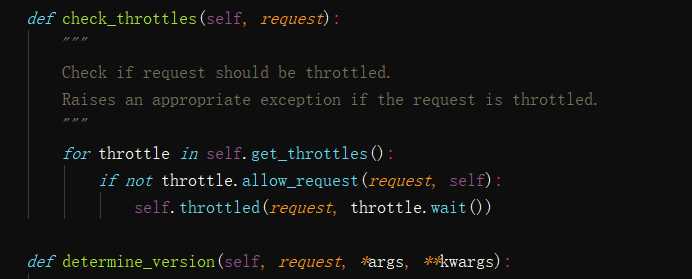

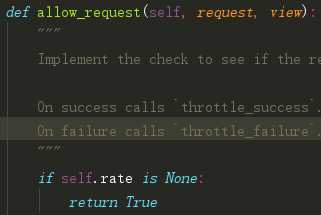

在列表中取出一个个对象,然后去找allow_request如果不符合执行下面的代码,符合的话直接return

我们可以自己定义一个类重写allow_request方法,如果成功就返回True不成功就返回False

按照前面的源码,SimpleRateThrottle内部肯定有allow_request方法,allow_request方法就是自定义控制每分钟访问次数的方法,允许发布访问返回True,不允许访问返回False

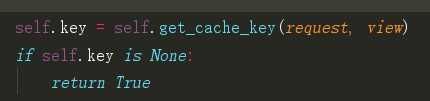

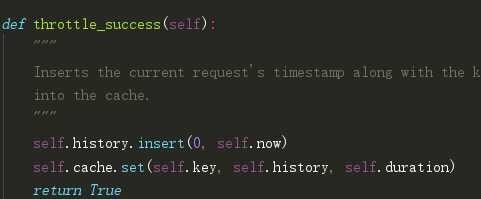

这里的key就是访问者的ip,我们自定义的时候放到了字典里,这里是放到了缓存当中

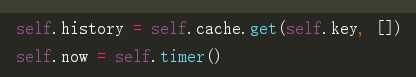

这里就是从缓存中通过访问者的ip拿到了访问者的时间列表history, ,timer()获取到当前时间,history

,timer()获取到当前时间,history

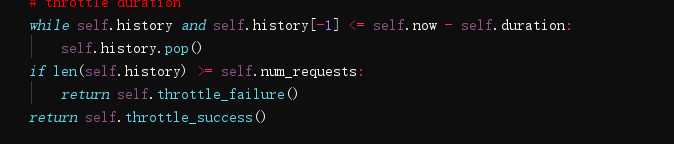

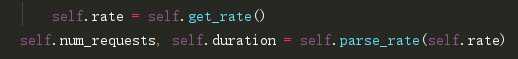

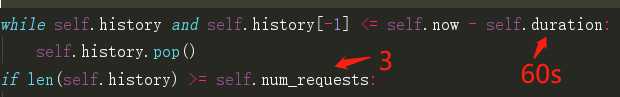

这里面duration就像与之前自定义时写的60s,只不过这里把它写成一个变量,写活了,num_requests也是像之前自定义时的3次限制,也是把它写成了一个变量,这样限制的时间和限制的次数我们都可以自己定义了;

这里逻辑就是说如果时间列表history为空,就让现在的时间和最后一次时间做差,小于duration(自己定义的时间)就让它走即执行throttle_success,如果大于就走throttle_failure

如果不为空,就把超过时间限制的数据pop掉,再去做history和num_requests的比较

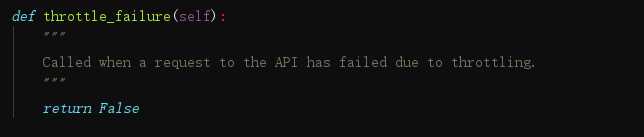

返回的是个False,否则就执行throttle_success,

在列表当前时间作为第一个元素插入,

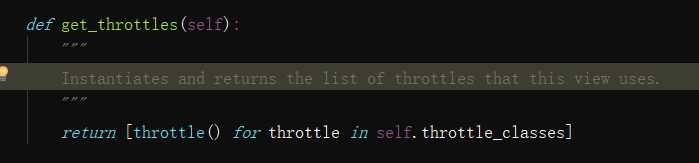

这样一看SimpleRateThrottle内部都已经给你做好这些处理了,所以只要重写获取ip的方法get_cache_key这个方法,返回什么方法,就以这个方法做过滤,也可以根据用户的id获取,只要是唯一的就可以

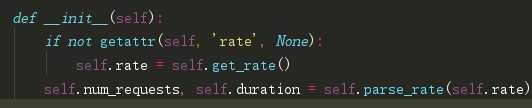

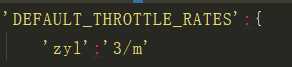

现在还不知道rate是啥,点进去看一下

这里用反射去获取rate的值如果没有就执行self.get_rate这个方法,再点进去

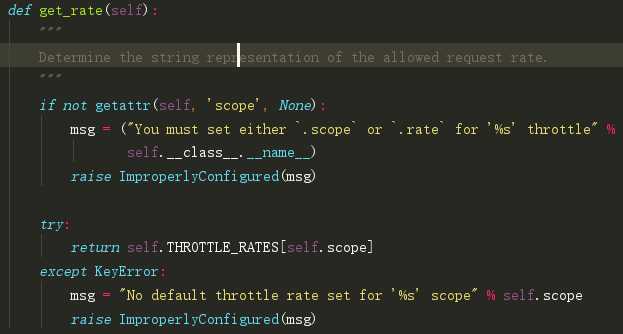

看到了scope,这里通过反射到类里面判断scope存不存在,如果没有的话直接抛出异常。

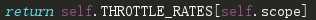

有的话返回了 这里其实是一个字典,self.scope

这里其实是一个字典,self.scope

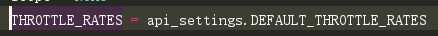

就是频率类定义的值,我这里是‘zyl’,然后再点THROTTLE_RATES 这个就是我们再setting里面配置的

这个就是我们再setting里面配置的 这里key值就是self.scope,所以这里获取的是时间3/m

这里key值就是self.scope,所以这里获取的是时间3/m

get_rate返回的就是3/m

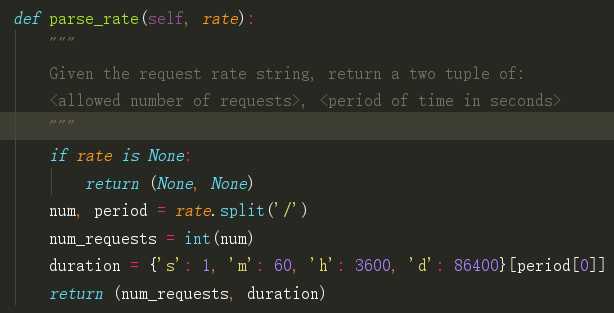

这里又把3/m传给了parse_rate(‘3/m‘),然后点进去看

返回两个元组:

<允许的请求数量>,<时间段以秒为单位>

这里对传过来的字符串‘3/m’以斜杠作切分,放入列表加压赋值给num和period ,然后把num转换成数字类型, duration就是一个一点,里面以秒,分,小时,天的英文单词首字母作为key,然后去period字符串索引取值取第一个字母与作为key取值,这里的意思也就是只要是s,m,h,d开头的字母你随便写,都能取到时间段这个值,然后返回这两个变量

然后就跟allow_requests里面的对应上了

标签:scope 大于等于 pos record 英文 超过 并且 sse patch

原文地址:https://www.cnblogs.com/tuanzibuku/p/11135586.html