标签:linu 计算机 com excel tps class 外部 src 安全漏洞

近日,Mimecast 威胁中心的安全研究人员,发现了微软 Excel 电子表格应用程序的一个新漏洞,获致 1.2 亿用户易受网络攻击。其指出,该安全漏洞意味着攻击者可以利用 Excel 的 Power Query 查询工具,在电子表格上启用远程动态数据交换(DDE),并控制有效负载。此外,Power Query 还能够用于将恶意代码嵌入数据源并进行传播。

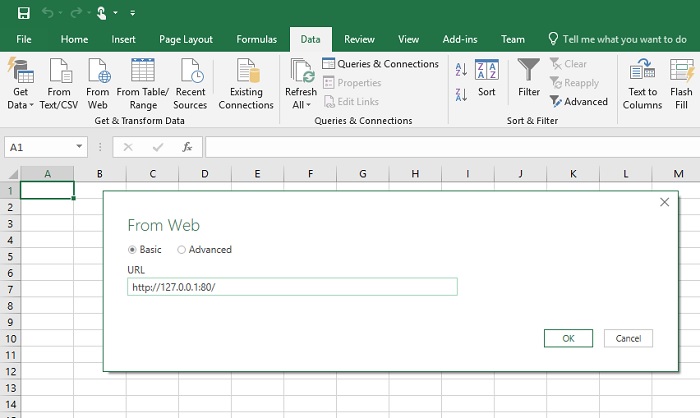

(图自:Mimecast,via BetaNews)

Mimecast 表示,Power Query 提供了成熟而强大的功能,且可用于执行通常难以被检测到的攻击类型。

令人担忧的是,攻击者只需引诱受害者打开一个电子表格,即可发起远程 DDE 攻击,而无需用户执行任何进一步的操作或确认。

对于这项发现,Ofir Shlomo 在一篇博客文章中写到:Power Query 是一款功能强大且可扩展的商业智能(BI)工具,用户可将其与电子表格或其它数据源集成,比如外部数据库、文本文档、其它电子表格或网页等。链接源时,可以加载数据、并将之保存到电子表格中,或者动态地加载(比如打开文档时)。

Mimecast 威胁中心团队发现,Power Query 还可用于发起复杂的、难以检测的攻击,这些攻击结合了多个方面。

借助 Power Query,攻击者可以将恶意内容嵌入到单独的数据源中,然后在打开时将内容加载到电子表格中,恶意代码可用于删除和执行可能危及用户计算机的恶意软件。

作为协调漏洞披露(CVD)的一部分,Mimecast 与微软合作,来鉴定操作是否是 Power Query 的预期行为,以及相应的解决方案。

遗憾的是,微软并没有发布针对 Power Query 的漏洞修复程序,而是提供一种解决方案来缓解此问题。

标签:linu 计算机 com excel tps class 外部 src 安全漏洞

原文地址:https://www.cnblogs.com/probemark/p/11223308.html