标签:搭建 默认页 font image 页面 反弹shell src code shell

jboss 未授权访问漏洞复现

一、漏洞描述

未授权访问管理控制台,通过该漏洞,可以后台管理服务,可以通过脚本命令执行系统命令,如反弹shell,wget写webshell文件。

二、漏洞环境搭建及复现

1、 这里用CVE-2017-7504的漏洞环境,启动环境

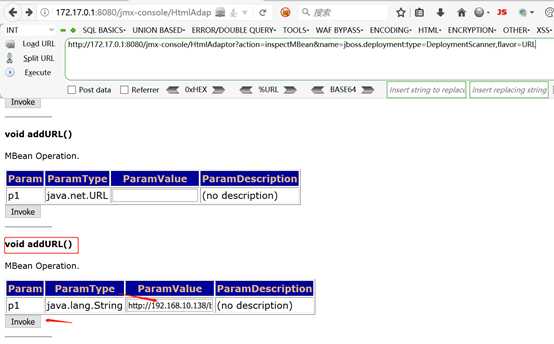

docker-compose up -d

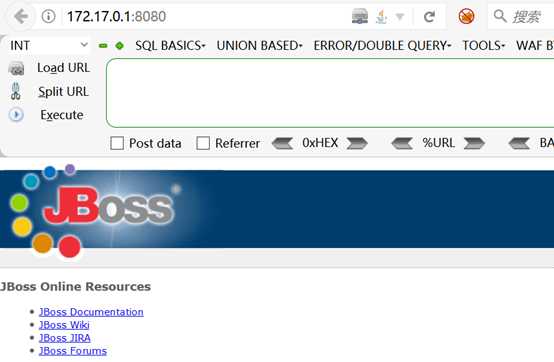

2、 浏览器访问http://172.17.0.1:8080/

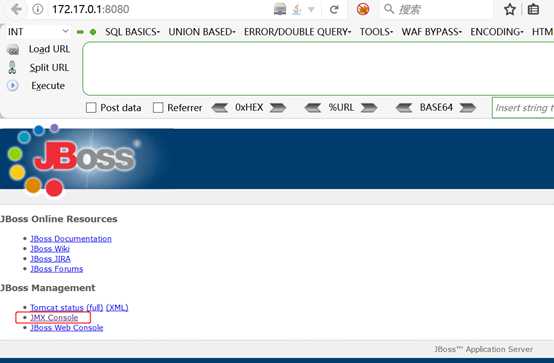

3、发现jboss默认页面,点击进入控制页

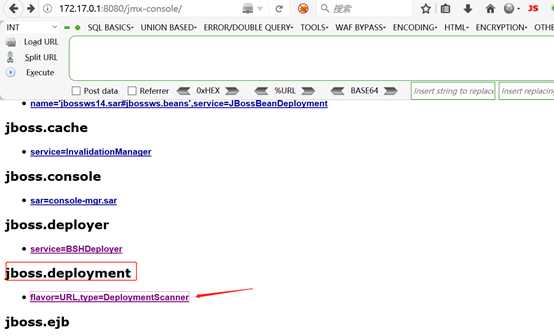

4、点击jboss.deployment进入应用部署页面

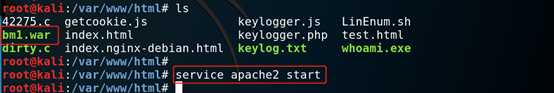

5、使用apache搭建远程木马服务器

6、通过addurl参数进行木马的远程部署

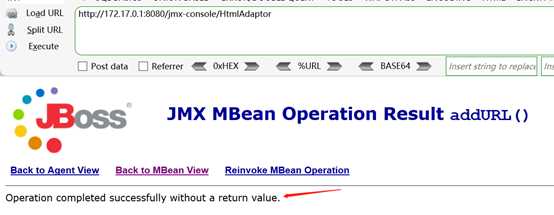

7、成功部署

8、访问木马地址http://172.17.0.1:8080/bm1/,可以看到成功上传木马

三、漏洞防御

1、对jmx控制页面访问添加访问验证

标签:搭建 默认页 font image 页面 反弹shell src code shell

原文地址:https://www.cnblogs.com/yuzly/p/11240183.html